Práticas Recomendadas para RBAC do Azure

Este artigo descreve algumas práticas recomendadas para usar o RBAC do Azure (controle de acesso baseado em função do Azure). Essas melhores práticas derivam da nossa experiência com o RBAC do Azure e da experiência de clientes como você.

Conceder acesso apenas para os usuários que precisam

Com o Azure RBAC, você pode separar as tarefas dentro de sua equipe e permitir somente a quantidade de acesso de que os usuários precisam para realizar os trabalhos deles. Em vez de apresentar todos irrestrito permissões em sua assinatura do Azure ou recursos, você pode permitir apenas determinadas ações para um escopo específico.

Ao planejar sua estratégia de controle de acesso, uma melhor prática é conceder aos usuários o privilégio mínimo para realizarem seus trabalhos. Evite atribuir funções mais amplas em escopos mais amplos, mesmo que, inicialmente, isso pareça mais prático. Ao criar funções personalizadas, inclua apenas as permissões que os usuários precisam. Ao limitar as funções e o escopo, você limita quais recursos estarão em risco se a entidade de segurança for comprometida.

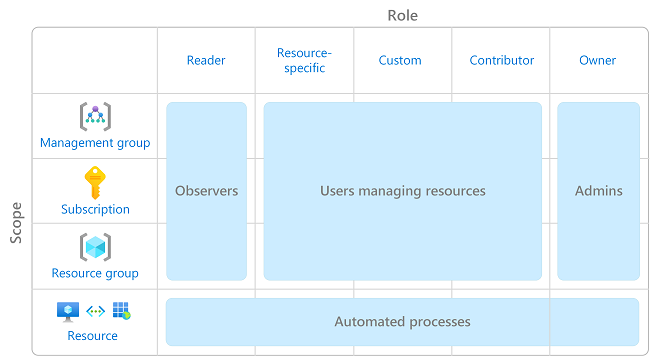

O diagrama a seguir mostra um padrão sugerido para o uso de RBAC do Azure.

Para obter informações sobre como atribuir funções, consulte Atribuir funções do Azure usando o portal do Azure.

Limitar o número de proprietários de assinaturas

Você deve designar no máximo três proprietários de assinaturas para reduzir o potencial de violação por um proprietário comprometido. Essa recomendação pode ser monitorada no Microsoft Defender para Nuvem. Para outras recomendações de identidade e acesso no Microsoft Defender para Nuvem, consulte Recomendações de segurança – um guia de referência.

Limitar atribuições de função de administrador privilegiado

Algumas funções são identificadas como funções de administrador privilegiadas. Considere tomar as seguintes ações para melhorar sua postura de segurança:

- Remova atribuições de função privilegiadas desnecessárias.

- Evite atribuir uma função de administrador privilegiada quando uma função de trabalho puder ser usada.

- Se você precisar atribuir uma função de administrador privilegiado, use um escopo estreito, como grupo de recursos ou recurso, em vez de um escopo mais amplo, como grupo de gerenciamento ou assinatura.

- Se você estiver atribuindo uma função com permissão para criar atribuições de função, considere adicionar uma condição para restringir a atribuição de função. Para obter mais informações, consulte Delegar o gerenciamento de atribuição de função do Azure a outras pessoas com condições.

Para obter mais informações, consulte Listar ou gerenciar atribuições de função de administrador privilegiado.

Usar o Microsoft Entra Privileged Identity Management

Para proteger contas privilegiadas contra ataques cibernéticos mal-intencionados, você pode usar o Microsoft Entra Privileged Identity Management (PIM) para reduzir o tempo de exposição dos privilégios e aumentar sua visibilidade sobre seu uso por meio de relatórios e alertas. O PIM ajuda a proteger contas privilegiadas fornecendo acesso privilegiado just-in-time à ID do Microsoft Entra e aos recursos do Azure. O acesso pode ser associado a horário após o qual os privilégios são revogados automaticamente.

Para obter mais informações, consulte O que é o Microsoft Entra Privileged Identity Management?.

Atribuir funções a grupos, não a usuários

Para tornar as atribuições de função mais gerenciáveis, evite atribuir funções diretamente aos usuários. Atribua funções a grupos. A atribuição de funções a grupos em vez de usuários também ajuda a minimizar o número de atribuições de função, que tem um limite de atribuições de função por assinatura.

Atribuir funções usando a ID de função exclusiva em vez do nome da função

Há algumas ocasiões em que um nome de função pode ser alterado, por exemplo:

- Você está usando sua própria função personalizada e decide alterar o nome.

- Você está usando uma função de visualização que tem (Visualização) no nome. Quando a função é liberada, ela é renomeada.

Mesmo que uma função seja renomeada, a ID da função não será alterada. Se você estiver usando scripts ou automação para criar atribuições de função, é uma prática recomendada usar a ID de função exclusiva em vez do nome da função. Portanto, se uma função for renomeada, os scripts provavelmente funcionarão.

Para mais informações, consulte atribuir uma função usando a ID de função exclusiva e Azure PowerShell e atribuir uma função usando a ID de função exclusiva e CLI do Azure.

Evite usar um curinga ao criar funções personalizadas

Ao criar funções personalizadas, você pode usar o caractere curinga (*) para definir permissões. É recomendável que você especifique Actions e DataActions explicitamente, em vez de usar o caractere curinga (*). O acesso adicional e as permissões concedidas por meio de comportamento futuro Actions ou DataActions pode ser indesejado usando o curinga. Para obter mais informações, confira Funções personalizadas do Azure.