Solucionar problemas do RBAC do Azure

Este artigo descreve algumas soluções comuns para problemas relacionados ao RBAC do Azure (controle de acesso baseado em função do Azure).

Atribuições de função do Azure

Sintoma – A opção Adicionar atribuição de função está desabilitada

Não é possível atribuir uma função no portal do Azure no Controle de acesso (IAM) porque a opção Adicionar>Adicionar atribuição de função está desabilitada

Causa

No momento, você está conectado com um usuário que não tem permissão para atribuir funções no escopo selecionado.

Solução

Verifique se você está conectado no momento com um usuário atribuído a uma função que tem a permissão Microsoft.Authorization/roleAssignments/write, como Administrador de Controle de Acesso Baseado em Função, no escopo em que você está tentando atribuir a função.

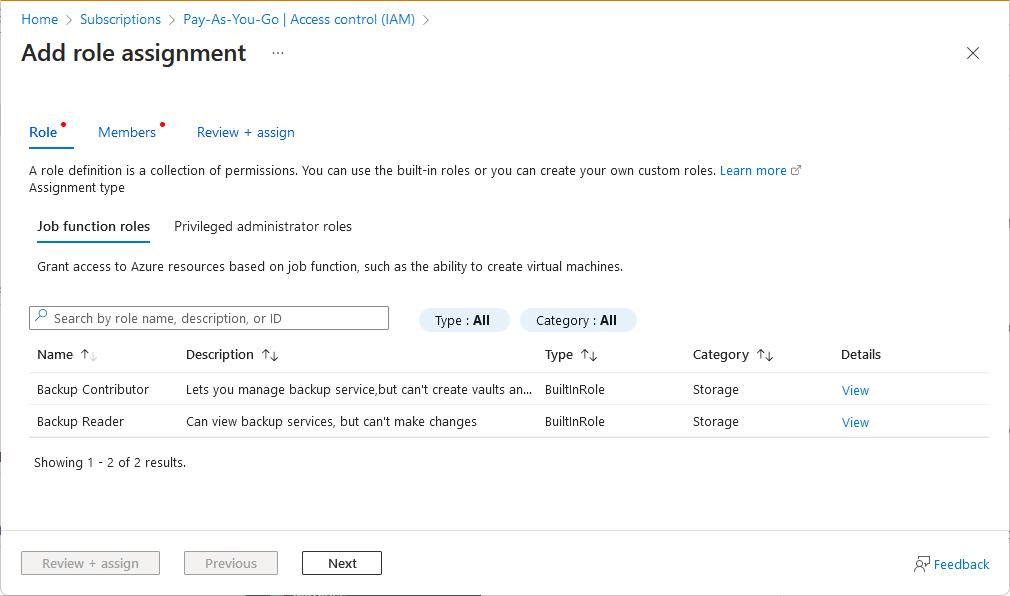

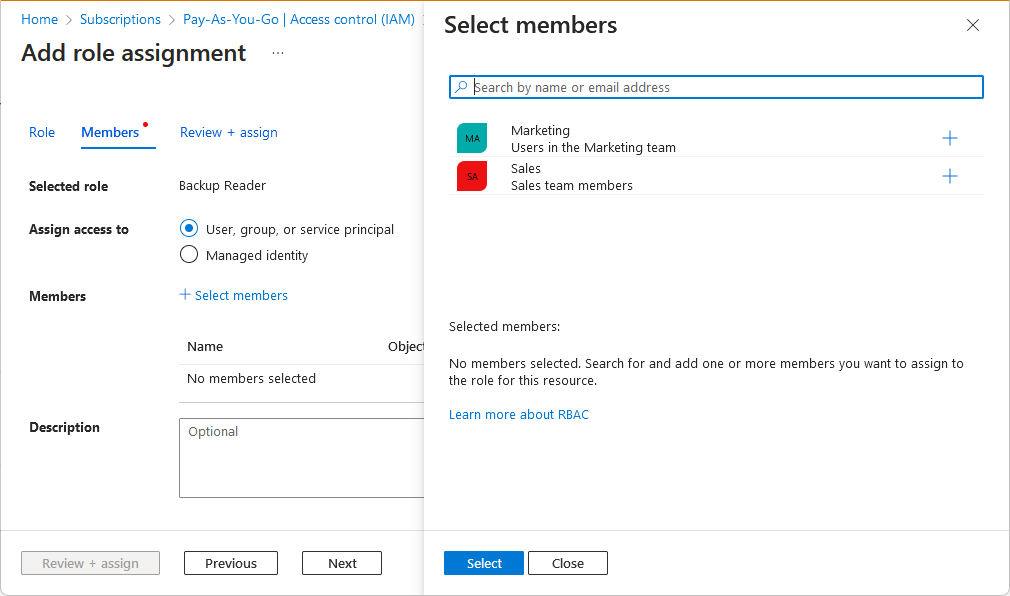

Sintoma – Funções ou entidades de segurança não estão listadas

Quando você tenta atribuir uma função no portal do Azure, algumas funções ou entidades de segurança não são listadas. Por exemplo, na guia Função, você verá um conjunto reduzido de funções.

Ou, no painel Selecionar membros, você verá um conjunto reduzido de entidades de segurança.

Causa

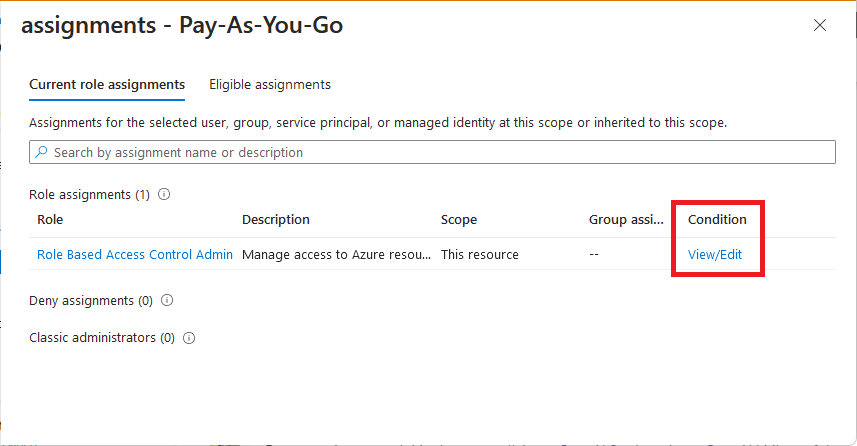

Há restrições nas atribuições de função que você pode adicionar. Por exemplo, você está restrito nas funções que pode atribuir ou nas as entidades de segurança às quais pode atribuir funções.

Solução

Veja as funções atribuídas a você. Verifique se há uma condição que restringe as atribuições de função que você pode adicionar. Para obter mais informações, confira Delegar o gerenciamento de acesso do Azure a outras pessoas.

Sintoma – não é possível atribuir uma função

Não é possível atribuir uma função e obter um erro semelhante ao seguinte:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Causa 1

No momento, você está conectado com um usuário que não tem permissão para atribuir funções no escopo selecionado.

Solução 1

Verifique se você está conectado no momento com um usuário atribuído a uma função que tem a permissão Microsoft.Authorization/roleAssignments/write, como Administrador de Controle de Acesso Baseado em Função, no escopo em que você está tentando atribuir a função.

Causa 2

Há restrições nas atribuições de função que você pode adicionar. Por exemplo, você está restrito nas funções que pode atribuir ou nas as entidades de segurança às quais pode atribuir funções.

Solução 2

Veja as funções atribuídas a você. Verifique se há uma condição que restringe as atribuições de função que você pode adicionar. Para obter mais informações, confira Delegar o gerenciamento de acesso do Azure a outras pessoas.

Sintoma – não é possível atribuir uma função usando uma entidade de serviço com a CLI do Azure

Você está usando uma entidade de serviço para atribuir funções com a CLI do Azure e obtém o seguinte erro:

Insufficient privileges to complete the operation

Por exemplo, digamos que você tenha uma entidade de serviço à qual tenha sido atribuída a função Proprietário e tente criar a seguinte atribuição de função como entidade de serviço usando a CLI do Azure:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Causa

É provável que a CLI do Azure esteja tentando pesquisar a identidade do destinatário no Microsoft Entra ID e a entidade de serviço não consegue ler o Microsoft Entra ID por padrão.

Solução

Há duas maneiras possíveis de resolver esse erro. A primeira delas é atribuir a função Leitores de Diretório à entidade de serviço para que possa ler dados no diretório.

A segunda maneira de resolver esse erro é criar a atribuição de função usando o parâmetro --assignee-object-id em vez de --assignee. Usando --assignee-object-id, a CLI do Azure ignora a pesquisa do Microsoft Entra. Você precisa obter a ID de objeto do usuário, grupo ou aplicativo ao qual deseja atribuir a função. Para obter mais informações, confira Atribuir funções do Azure usando a CLI do Azure.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Sintoma – Às vezes, a atribuição de uma função a uma nova entidade de segurança falha

Você cria um usuário, um grupo ou uma entidade de serviço nova e tenta atribuir imediatamente uma função a essa entidade de segurança, e a atribuição de função às vezes falha. Você obtém uma mensagem semelhante ao seguinte erro:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Causa

O motivo provavelmente é um atraso de replicação. A entidade de segurança é criada em uma região; no entanto, a atribuição de função pode ocorrer em uma região diferente que ainda não tenha replicado a entidade de segurança.

Solução 1

Se você estiver criando um usuário ou uma entidade de serviço nova usando a API REST ou o modelo do ARM, defina a propriedade principalType ao criar a atribuição de função usando a API Atribuições de Função – Criar.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview ou posterior |

ServicePrincipal |

2018-09-01-preview ou posterior |

Para obter mais informações, confira Atribuir funções do Azure a uma nova entidade de serviço usando a API REST ou Atribuir funções do Azure a uma nova entidade de serviço usando modelos do Azure Resource Manager.

Solução 2

Se você estiver criando um usuário ou uma entidade de serviço nova usando o Azure PowerShell, defina o parâmetro ObjectType como User ou ServicePrincipal ao criar a atribuição de função usando New-AzRoleAssignment. As mesmas restrições de versão da API subjacente da Solução 1 ainda se aplicam. Para obter mais informações, confira Atribuir funções do Azure usando o Azure PowerShell.

Solução 3

Se você estiver criando um novo grupo, aguarde alguns minutos antes de criar a atribuição de função.

Sintoma – a atribuição de função de modelo do ARM retorna o status BadRequest

Ao tentar implantar um arquivo Bicep ou modelo do ARM que atribui uma função a uma entidade de serviço, você recebe o erro:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Por exemplo, se você criar uma atribuição de função para uma identidade gerenciada, excluir a identidade gerenciada e recriá-la, a nova identidade gerenciada terá uma ID de entidade de segurança diferente. Se você tentar implantar a atribuição de função novamente e usar o mesmo nome de atribuição de função, a implantação falhará.

Causa

A atribuição de função name não é exclusiva e é exibida como uma atualização.

As atribuições de função são identificadas exclusivamente pelo nome, que é um GUID (identificador global exclusivo). Não é possível criar duas atribuições de função com o mesmo nome, ainda que em assinaturas diferentes do Azure. Você também não pode alterar as propriedades de uma atribuição de função existente.

Solução

Forneça um valor exclusivo idempotente para a atribuição de função name. É uma boa prática criar um GUID que use o escopo, a ID principal e a ID da função juntos. Use a função guid() para ajudar na criação de um GUID determinístico para seus nomes de atribuição de função, como neste exemplo:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Para obter mais informações, consulte Criar recursos do Azure RBAC usando o Bicep.

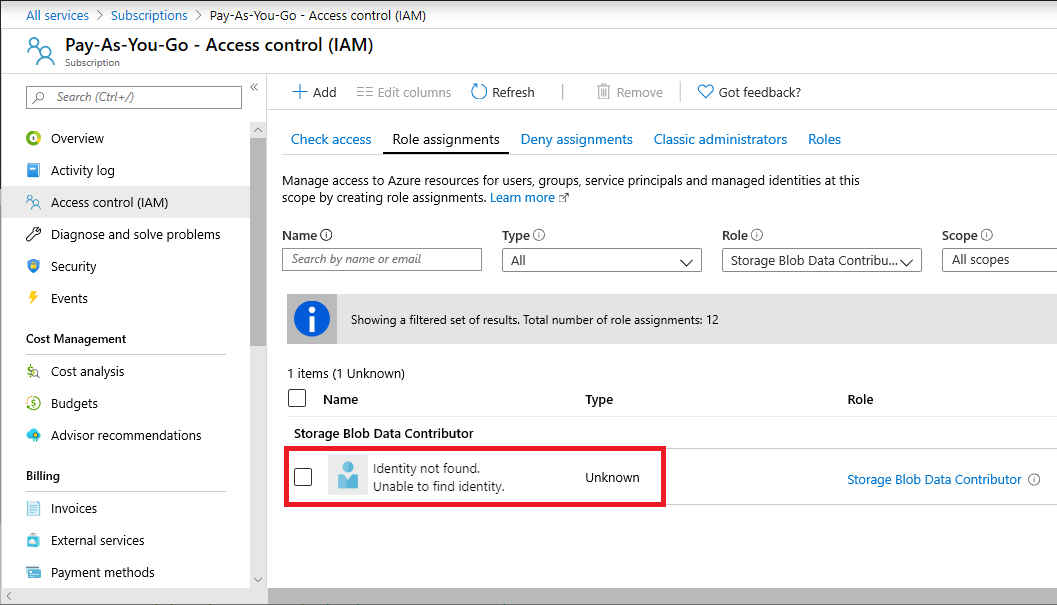

Sintoma – atribuições de função com identidade não encontrada

Na lista de atribuições de função para o portal do Azure, você observa que a entidade de segurança (usuário, grupo, entidade de serviço ou identidade gerenciada) está listada como Identidade não encontrada com um tipo Desconhecido.

Se você listar essa atribuição de função usando o Azure PowerShell, poderá ver um DisplayName e um SignInName vazios, ou ObjectType definido com o valor Unknown. Por exemplo, Get-AzRoleAssignment retorna uma atribuição de função semelhante à seguinte saída:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Da mesma forma, se você listar essa atribuição de função usando a CLI do Azure, poderá ver um principalName vazio. Por exemplo, az role assignment list retorna uma atribuição de função semelhante à seguinte saída:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Causa 1

Você recentemente convidou um usuário ao criar uma atribuição de função e essa entidade de segurança ainda está no processo de replicação entre regiões.

Solução 1

Aguarde alguns instantes e atualize a lista de atribuições de função.

Causa 2

Você excluiu uma entidade de segurança que tinha uma atribuição de função. Se você atribuir uma função a uma entidade de segurança e posteriormente excluí-la sem primeiro remover a atribuição de função, a entidade de segurança será listada como Identidade não encontrada e um tipo Desconhecido.

Solução 2

Não é um problema deixar essas atribuições de função onde a entidade de segurança foi excluída. Se desejar, você poderá remover essas atribuições de função usando etapas semelhantes a outras atribuições de função. Para obter informações sobre como remover atribuições de função, confira Remover atribuições de função do Azure.

No PowerShell, se você tentar remover as atribuições de função usando a ID de objeto e o nome de definição de função e mais de uma atribuição de função corresponder aos parâmetros, receberá a mensagem de erro: The provided information does not map to a role assignment. A seguinte saída mostra um exemplo da mensagem de erro:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Se você receber essa mensagem de erro, especifique também os parâmetros -Scope ou -ResourceGroupName.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" -Scope /subscriptions/11111111-1111-1111-1111-111111111111

Sintoma – não é possível excluir a última atribuição da função Proprietário

Você tenta remover a última atribuição da função Proprietário para uma assinatura e vê o seguinte erro:

Cannot delete the last RBAC admin assignment

Causa

Não há suporte para a remoção da atribuição de função de Proprietário de uma assinatura para evitar que ela fique órfã.

Solução

Se você quiser cancelar sua assinatura, confira Cancelar sua assinatura do Azure.

Você poderá remover a última atribuição de função de Proprietário (ou Administrador de Acesso do Usuário) no escopo da assinatura se for um Administrador Global do locatário ou um administrador clássico (Administrador de Serviços ou Coadministrador) da assinatura. Nesse caso, não há restrição para exclusão. No entanto, se a chamada for de alguma outra entidade de serviço, você não poderá remover a última atribuição de função de Proprietário no escopo da assinatura.

Sintoma – A atribuição de função não é movida após mover um recurso

Causa

Se você mover um recurso que tenha uma função do Azure atribuída diretamente ao recurso (ou a um recurso filho), a atribuição de função não será movida e se tornará órfã.

Solução

Depois de mover um recurso, você precisa recriar a atribuição de função. Por fim, a atribuição de função órfã será removida automaticamente, mas a melhor prática é remover a atribuição de função antes de mover o recurso. Para obter informações sobre como mover recursos, confira Mover recursos para um novo grupo de recursos ou assinatura.

Sintoma – não estão sendo detectadas alterações de atribuição de função

Você adicionou ou atualizou recentemente uma atribuição de função, mas as alterações não estão sendo detectadas. Você pode ver a mensagem Status: 401 (Unauthorized).

Causa 1

Às vezes, o Azure Resource Manager armazena em cache configurações e dados para melhorar o desempenho.

Solução 1

Quando você atribui funções ou remove atribuições de função, pode levar até 10 minutos para que as alterações entrem em vigor. Se você estiver usando o portal do Azure, o Azure PowerShell ou a CLI do Azure, poderá forçar uma atualização das alterações de atribuição de função, saindo e entrando novamente. Se você estiver fazendo alterações de atribuição de função com chamadas à API REST, poderá forçar uma atualização renovando o token de acesso.

Causa 2

Você adicionou identidades gerenciadas a um grupo e atribuiu uma função a esse grupo. Os serviços de back-end para identidades gerenciadas mantêm um cache por URI de recurso por cerca de 24 horas.

Solução 2

Pode levar várias horas para que as alterações em uma associação de grupo ou de função de uma identidade gerenciada entrem em vigor. Para obter mais informações, consulte Limitação no uso de identidades gerenciadas para autorização.

Sintoma – Não estão sendo detectadas alterações de atribuição de função no escopo do grupo de gerenciamento

Você adicionou ou atualizou recentemente uma atribuição de função no escopo do grupo de gerenciamento, mas as alterações não estão sendo detectadas.

Causa

Às vezes, o Azure Resource Manager armazena em cache configurações e dados para melhorar o desempenho.

Solução

Quando você atribui funções ou remove atribuições de função, pode levar até 10 minutos para que as alterações entrem em vigor. Se você adicionar ou remover uma atribuição de função interna no escopo do grupo de gerenciamento e a função interna tiver DataActions, o acesso no plano de dados talvez não seja atualizado por várias horas. Isso se aplica somente ao escopo do grupo de gerenciamento e ao plano de dados. Funções personalizadas com DataActions não podem ser atribuídas no escopo do grupo de gerenciamento.

Sintoma – Não estão sendo detectadas alterações nas atribuições de função para o grupo de gerenciamento

Você criou um novo grupo de gerenciamento filho, e a atribuição de função no grupo de gerenciamento pai não está sendo detectada para o grupo de gerenciamento filho.

Causa

Às vezes, o Azure Resource Manager armazena em cache configurações e dados para melhorar o desempenho.

Solução

Pode levar até 10 minutos para que a atribuição de função para o grupo de gerenciamento filho entre em vigor. Se estiver usando o portal do Azure, o Azure PowerShell ou a CLI do Azure, será possível forçar uma atualização das alterações de atribuição de função, saindo e entrando novamente. Se estiver fazendo alterações de atribuição de função com chamadas à API REST, poderá forçar uma atualização atualizando o token de acesso.

Sintoma – A remoção das atribuições de função usando o PowerShell leva vários minutos

Use o comando Remove-AzRoleAssignment para remover uma atribuição de função. Em seguida, use o comando Get-AzRoleAssignment para verificar se a atribuição de função foi removida para uma entidade de segurança. Por exemplo:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

O comando Get-AzRoleAssignment indica que a atribuição de função não foi removida. No entanto, se você aguardar de 5 a 10 minutos e executar Get-AzRoleAssignment novamente, a saída indicará que a atribuição de função foi removida.

Causa

A atribuição de função foi removida. No entanto, para melhorar o desempenho, o PowerShell usa um cache ao listar atribuições de função. Pode haver um atraso de cerca de 10 minutos para que o cache seja atualizado.

Solução

Em vez de listar as atribuições de função para uma entidade de segurança, liste todas as atribuições de função no escopo da assinatura e filtre a saída. Por exemplo, o seguinte comando:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Pode ser substituído por este comando:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Funções personalizadas

Sintoma – Não é possível atualizar ou excluir uma função personalizada

Não é possível atualizar ou excluir uma função personalizada existente.

Causa 1

No momento, você está conectado com um usuário que não tem permissão para atualizar ou excluir funções personalizadas.

Solução 1

Verifique se você está conectado no momento com um usuário atribuído a uma função que tem a permissão Microsoft.Authorization/roleDefinitions/write, como Administrador de Acesso do Usuário.

Causa 2

A função personalizada inclui uma assinatura em escopos atribuíveis, e essa assinatura está em um estado desabilitado.

Solução 2

Reative a assinatura desabilitada e atualize a função personalizada conforme necessário. Para obter mais informações, confira Reativar uma assinatura desabilitada do Azure.

Sintoma – não é possível criar ou atualizar uma função personalizada

Ao tentar criar ou atualizar uma função personalizada, você recebe um erro semelhante ao seguinte:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Causa

Esse erro geralmente indica que você não tem permissões para um ou mais escopos atribuíveis na função personalizada.

Solução

Experimente o seguinte:

- Examine Quem pode criar, excluir, atualizar ou exibir uma função personalizada e verifique se você tem permissões para criar ou atualizar a função personalizada para todos os escopos atribuíveis.

- Se você não tiver permissões, peça ao administrador para atribuir a você uma função que tenha a ação

Microsoft.Authorization/roleDefinitions/write, como Administrador de Acesso do Usuário, no escopo atribuível. - Verifique se todos os escopos atribuíveis na função personalizada são válidos. Caso contrário, remova os escopos atribuíveis inválidos.

Para obter mais informações, confira os tutoriais de função personalizada usando o portal do Azure, o Azure PowerShell ou a CLI do Azure.

Sintoma – não é possível excluir uma função personalizada

Você não consegue excluir uma função personalizada e recebe a seguinte mensagem de erro:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Causa

Remova as atribuições de função que ainda estão usando a função personalizada.

Solução

Remova as atribuições de função que usam a função personalizada e tente excluir a função personalizada novamente. Para obter mais informações, confira Localizar atribuições de função para excluir uma função personalizada.

Sintoma – não é possível adicionar mais de um grupo de gerenciamento como escopo atribuível

Ao tentar criar ou atualizar uma função personalizada, não é possível adicionar mais de um grupo de gerenciamento como escopo atribuível.

Causa

Você só pode definir um grupo de gerenciamento em AssignableScopes de uma função personalizada.

Solução

Defina um grupo de gerenciamento em AssignableScopes da sua função personalizada. Para obter mais informações sobre funções personalizadas e grupos de gerenciamento, confira Organizar seus recursos com grupos de gerenciamento do Azure.

Sintoma – não é possível adicionar ações de dados à função personalizada

Ao tentar criar ou atualizar uma função personalizada, não é possível adicionar ações de dados ou você vê a seguinte mensagem:

You cannot add data action permissions when you have a management group as an assignable scope

Causa

Você está tentando criar uma função personalizada com ações de dados e um grupo de gerenciamento como escopo atribuível. Funções personalizadas com DataActions não podem ser atribuídas no escopo do grupo de gerenciamento.

Solução

Crie a função personalizada com uma ou mais assinaturas como o escopo atribuível. Para obter mais informações sobre funções personalizadas e grupos de gerenciamento, confira Organizar seus recursos com grupos de gerenciamento do Azure.

Acesso negado ou erros de permissão

Sintoma – falha na autorização

Ao tentar criar um recurso, você recebe a seguinte mensagem de erro:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Causa 1

No momento, você está conectado com um usuário que não tem permissão de gravação para o recurso no escopo selecionado.

Solução 1

Verifique se você está conectado no momento com um usuário atribuído a uma função que tem a permissão de gravação para o recurso no escopo selecionado. Por exemplo, para gerenciar máquinas virtuais em um grupo de recursos, você deverá ter a função Colaborador da Máquina Virtual no grupo de recursos (ou escopo pai). Para obter uma lista das permissões de cada função interna, confira Funções internas do Azure.

Causa 2

O usuário conectado no momento tem uma atribuição de função com os seguintes critérios:

- A função inclui uma ação de dados Microsoft.Storage

- A atribuição de função inclui uma condição ABAC que usa operadores de comparação GUID

Solução 2

No momento, você não pode ter uma atribuição de função com uma ação de dados Microsoft.Storage e uma condição ABAC que usa um operador de comparação GUID. Aqui estão algumas opções para resolver este erro:

- Se a função for personalizada, remova todas as ações de dados Microsoft.Storage

- Modifique a condição de atribuição de função para que ela não use operadores de comparação GUID

Sintoma – Falha na autorização do usuário convidado

Quando um usuário convidado tenta acessar um recurso, ele recebe uma mensagem de erro semelhante à seguinte:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Causa

O usuário convidado não tem permissões para o recurso no escopo selecionado.

Solução

Verifique se foi atribuído ao usuário convidado uma função com permissões de privilégios mínimos para o recurso no escopo selecionado. Para obter mais informações, consulte Atribuir funções do Azure a usuários convidados externos usando o portal do Azure.

Sintoma – não é possível criar uma solicitação de suporte

Ao tentar criar ou atualizar um tíquete de suporte, você recebe a seguinte mensagem de erro:

You don't have permission to create a support request

Causa

No momento, você está conectado com um usuário que não tem permissão para criar solicitações de suporte.

Solução

Verifique se você está conectado no momento com um usuário atribuído a uma função que tem a permissão Microsoft.Support/supportTickets/write, como Contribuidor de Solicitação de Suporte.

Os recursos do Azure estão desabilitados

Sintoma – alguns recursos do aplicativo Web estão desabilitados

Um usuário tem acesso de leitura a um aplicativo Web e alguns recursos estão desabilitados.

Causa

Se você conceder a um usuário o acesso de leitura a um aplicativo Web, alguns recursos inesperados estarão desabilitados. As funcionalidades de gerenciamento a seguir exigem o acesso de gravação em um aplicativo Web e não estão disponíveis em um cenário somente leitura.

- Comandos (como iniciar, parar, etc.)

- Alterar configurações como configuração geral, configurações de escala, configurações de backup e configurações de monitoramento.

- Acessar credenciais de publicação e outros segredos como configurações de aplicativos e cadeias de conexão.

- Logs de streaming

- Configuração de logs de recursos

- Console (prompt de comando)

- Ativo e implantações recentes (para a implantação contínua do git local)

- Gasto estimado

- Testes da Web

- Rede virtual (somente visível para um leitor se uma rede virtual foi anteriormente configurada por um usuário com acesso para gravação).

Solução

Atribua um Contribuidor ou outra função interna do Azure com permissões de gravação para o aplicativo Web.

Sintoma – alguns recursos do aplicativo Web estão desabilitados

Um usuário tem acesso de gravação a um aplicativo Web e alguns recursos estão desabilitados.

Causa

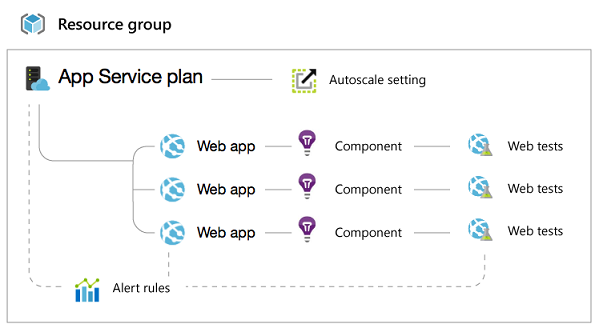

Os aplicativos Web são complicados pela presença de alguns recursos diferentes que interagem. Aqui está um grupo de recursos típico com alguns sites:

Como resultado, se você conceder a alguém o acesso somente ao aplicativo Web, muitas das funcionalidades na folha do site no portal do Azure estarão desabilitadas.

Estes itens exigem acesso para gravação no Plano do Serviço de Aplicativos que corresponde ao seu site:

- Exibindo o tipo de preço do aplicativo Web (Gratuito ou Standard)

- Configuração de escala (número instâncias, tamanho da máquina virtual, configurações de escalonamento automático)

- Cotas (armazenamento, largura de banda, CPU)

Estes itens exigem acesso para gravação no Grupo de recursos inteiro que contém o seu site:

- Associações e Certificados TLS/SSL (os certificados TLS/SSL podem ser compartilhados entre sites no mesmo grupo de recursos e localização geográfica)

- Regras de alerta

- Configurações de autoescala

- Componentes do Application insights

- Testes da Web

Solução

Atribua uma função interna do Azure com permissões de gravação para o plano de serviço de aplicativo ou grupo de recursos.

Sintoma – alguns recursos de máquina virtual estão desabilitados

Um usuário tem acesso a uma máquina virtual e alguns recursos estão desabilitados.

Causa

Semelhante aos aplicativos Web, alguns recursos na folha da máquina virtual exigem acesso para gravação à máquina virtual ou a outros recursos no grupo de recursos.

As máquinas virtuais são relacionadas a nomes de domínio, redes virtuais, contas de armazenamento e regras de alerta.

Estes itens exigem acesso para gravação na máquina virtual:

- Pontos de extremidade

- Endereços IP

- Discos

- Extensões

Estes exigem acesso para gravação tanto na máquina virtual quanto no grupo de recursos (juntamente com o Nome de domínio) encontrados em:

- Conjunto de disponibilidade

- Conjunto de balanceamento de carga

- Regras de alerta

Se você não conseguir acessar nenhum desses blocos, solicite ao administrador o acesso de Colaborador ao Grupo de recursos.

Solução

Atribua uma função interna do Azure com permissões de gravação para a máquina virtual ou o grupo de recursos.

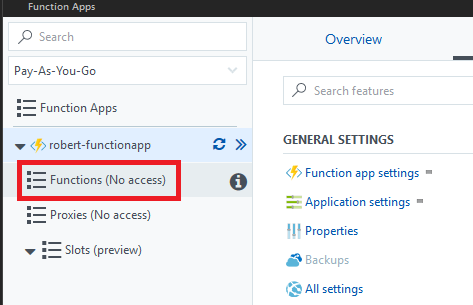

Sintoma – alguns recursos do aplicativo de funções estão desabilitados

Um usuário tem acesso a um aplicativo de funções e alguns recursos estão desabilitados. Por exemplo, podem clicar na guia Recursos da plataforma e, em seguida, clicar em Todas as configurações para exibir algumas configurações relacionadas a um aplicativo de funções (semelhante a um aplicativo Web), mas não pode modificar essas configurações.

Causa

Alguns recursos do Azure Functions exigem acesso de gravação. Por exemplo, se um usuário receber a função de Leitor, não poderá ver as funções em um aplicativo de funções. O portal exibe (Sem acesso).

Solução

Atribua uma função interna do Azure com permissões de gravação para o aplicativo de funções ou grupo de recursos.

Transferência de uma assinatura para um diretório diferente

Sintoma – todas as atribuições de função são excluídas após a transferência de uma assinatura

Causa

Quando você transfere uma assinatura do Azure para um diretório diferente do Microsoft Entra, todas as atribuições de função são excluídas permanentemente do diretório de origem do Microsoft Entra e não são migradas para o diretório de destino do Microsoft Entra.

Solução

Você precisa recriar as atribuições de função no diretório de destino. Você também precisa recriar manualmente as identidades gerenciadas para recursos do Azure. Para obter mais informações, confira Transferir uma assinatura do Azure para um diretório diferente do Microsoft Entra e Perguntas frequentes e problemas conhecidos com identidades gerenciadas.

Sintoma – não é possível acessar a assinatura depois de transferir uma assinatura

Solução

Se você é um Administrador Global do Microsoft Entra e não tem acesso a uma assinatura quando ela foi transferida entre diretórios, use a alternância do Gerenciamento de acesso para recursos do Azure para elevar seu acesso temporariamente e ter acesso à assinatura.

Administradores de assinatura clássica

Importante

A partir de 31 de agosto de 2024, as funções de administrador clássico do Azure (juntamente com recursos clássicos do Azure e o Azure Service Manager) estão desativadas e não têm mais suporte. Se você ainda tiver atribuições de função ativas de Coadministrador ou Administrador de serviços, converta imediatamente essas atribuições de função para o RBAC do Azure.

Para obter mais informações, veja Administradores de assinatura clássicos do Azure.