Mantenha o controle dos dados durante a busca com o Microsoft Sentinel

A busca de indicadores no Microsoft Sentinel ajuda a preservar as consultas e os resultados da consulta considerados relevantes. Você também pode registrar observações de contexto e consultar as descobertas alcançadas adicionando anotações e marcações. Os dados de indicadores ficam visíveis para você e seus colegas de equipe para facilitar a colaboração. Para obter mais informações, consulte Indicadores.

Importante

O Microsoft Sentinel está disponível como parte da plataforma de operações de segurança unificada no portal do Microsoft Defender. O Microsoft Sentinel no portal do Defender agora tem suporte para uso em produção. Para obter mais informações, confira Microsoft Sentinel no portal do Microsoft Defender.

Adicionar um indicador

Crie um indicador para preservar as consultas, os resultados, as observações e as descobertas.

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Busca.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Gerenciamento de ameaças>Busca.Na guia Busca, selecione uma busca.

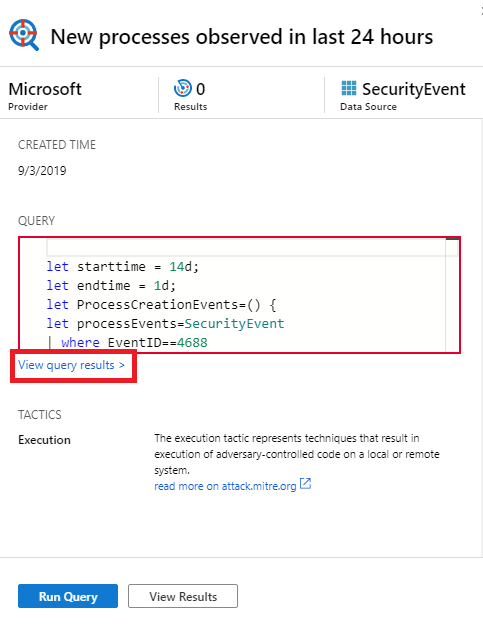

Selecione uma das consultas de busca.

Nos detalhes da consulta de busca, selecione Executar Consulta.

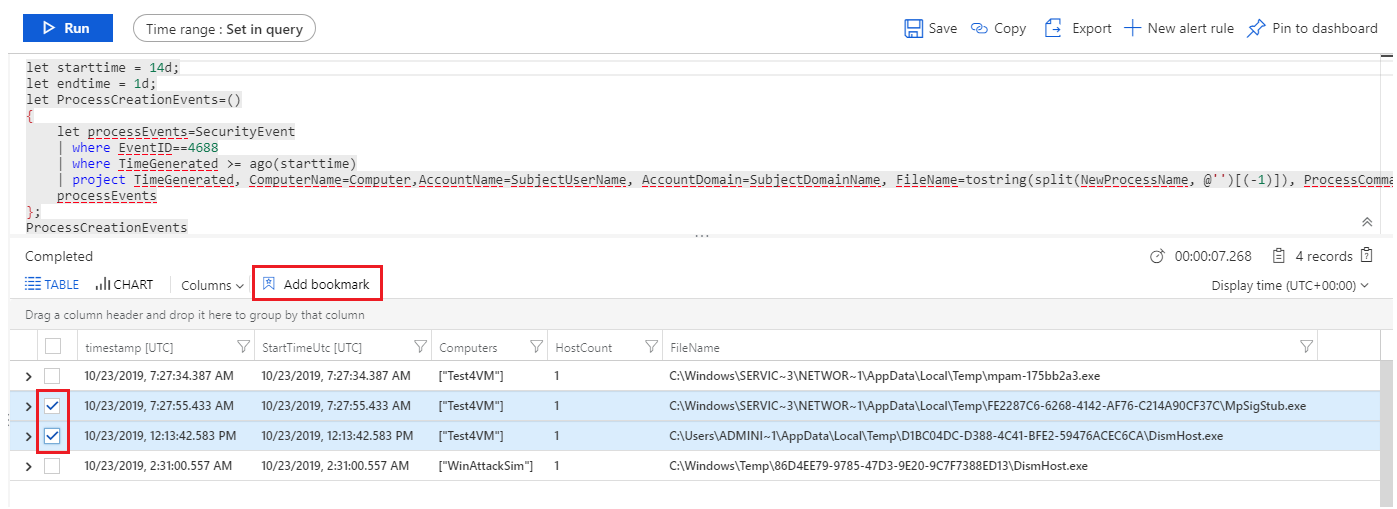

Selecione Exibir resultados da consulta. Por exemplo:

Essa ação abre os resultados da consulta no painel Logs.

Na lista de resultados da consulta de log, use as caixas de seleção para selecionar uma ou mais linhas que contenham as informações que você considere interessantes.

Selecione Adicionar indicador:

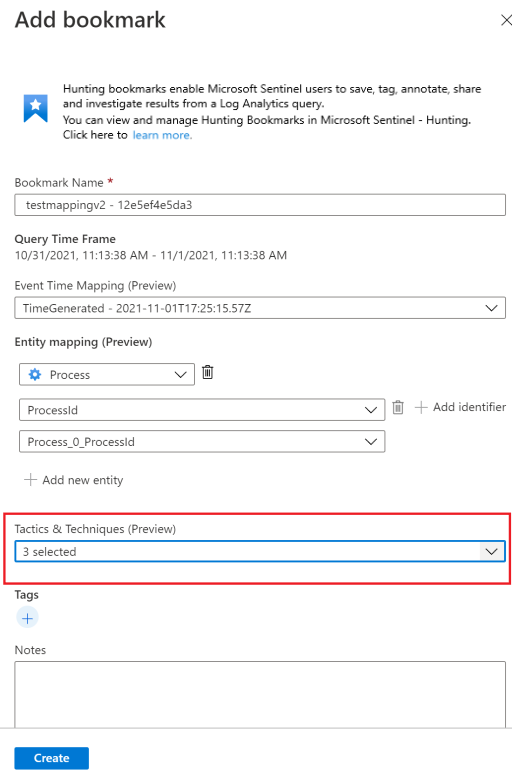

À direita, no painel Adicionar indicador, atualize opcionalmente o nome do indicador e adicione marcas e notas para ajudar a identificar os pontos de interesse no item.

Os indicadores podem ser mapeados opcionalmente para técnicas ou subtécnicas MITRE ATT&CK. Os mapeamentos do MITRE ATT&CK são herdados de valores mapeados em consultas de busca, mas você também pode criá-los manualmente. Selecione a tática MITRE ATT&CK associada à técnica desejada no menu suspenso da seção Táticas e técnicas do painel Adicionar indicador. O menu se expande para mostrar todas as técnicas MITRE ATT&CK e você poderá selecionar várias técnicas e subtécnicas nesse menu.

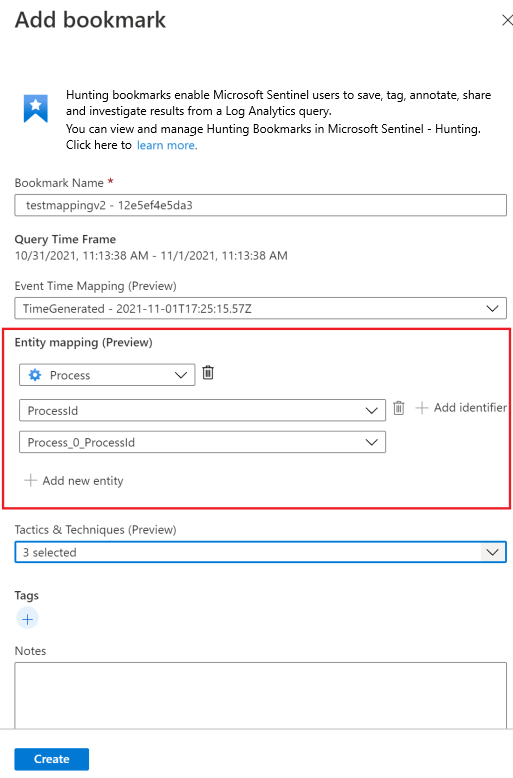

Agora, um conjunto expandido de entidades pode ser extraído dos resultados da consulta com indicador para investigação adicional. Na seção Mapeamento de entidade, use os menus suspensos para selecionar identificadores e tipos de entidade. Em seguida, mapeie a coluna nos resultados da consulta que contêm o identificador correspondente. Por exemplo:

Para exibir o indicador no grafo de investigação, você precisa mapear pelo menos uma entidade. Há suporte para mapeamentos de entidade para tipos de entidade de URL, IP, host e conta criados, preservando a compatibilidade com versões anteriores.

Selecione Salvar para confirmar suas alterações e adicionar o indicador. Todos os dados marcados são compartilhados com outros analistas e essa é a primeira etapa para uma experiência de investigação colaborativa.

Os resultados da consulta de log oferecem suporte a indicadores sempre que esse painel é aberto do Microsoft Sentinel. Por exemplo, você seleciona Geral>Logs na barra de navegação, seleciona links de eventos no gráfico de investigações ou uma ID de alerta nos detalhes completos de um incidente. Não é possível criar indicadores quando o painel Logs é aberto de outros locais, como diretamente do Azure Monitor.

Exibir e atualizar indicadores

Localize e atualize um indicador da guia indicador.

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Busca.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Gerenciamento de ameaças>Busca.Selecione a guia Indicadores para exibir a lista de indicadores.

Pesquise ou filtre para localizar um indicador ou indicadores específicos.

Selecione indicadores individuais para exibir seus detalhes no painel à direita.

Faça as alterações conforme necessário. Suas alterações são salvas automaticamente.

Exploração de indicadores no gráfico de investigação

Visualize seus dados com indicadores iniciando a experiência de investigação na qual você pode exibir, investigar e comunicar visualmente suas descobertas usando um diagrama de grafo de entidade interativo e uma linha do tempo.

Na guia Indicadores, selecione o indicador ou os indicadores que você deseja investigar.

Nos detalhes do indicador, verifique se pelo menos uma entidade está mapeada.

Selecione Investigar para exibir o indicador no grafo de investigação.

Para obter instruções sobre como usar o gráfico de investigação, consulte Usar o gráfico de investigação para aprofundar-se.

Adicionar indicadores a um incidente novo ou existente

Adicione indicadores a um incidente da guia de indicadores na página Busca.

Na guia Indicadores, selecione o indicador ou os indicadores que você deseja adicionar a um incidente.

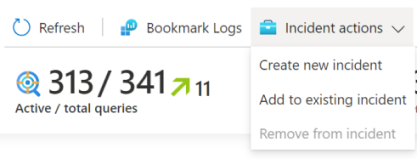

Selecione Ações do incidente na barra de comandos:

Selecione Criar incidente ou Adicionar no incidente existente, conforme apropriado. Em seguida:

- Para um novo incidente: opcionalmente, atualize os detalhes do incidente e selecione Criar.

- Para adicionar um indicador a um incidente existente: selecione um incidente e Adicionar.

Para exibir o indicador dentro do incidente,

- Acesse Microsoft Sentinel>Gerenciamento de ameaças>Incidentes.

- Selecione o incidente com seu indicador e Exibir detalhes completos.

- Na página de incidentes, no painel esquerdo, selecione os Indicadores.

Exibir dados marcados em logs

Exiba consultas, resultados ou seu histórico com indicadores.

Na guia Busca>Indicadores, selecione os indicadores.

No painel de detalhes, selecione os seguintes links:

Exibir consulta de origem, para exibir a consulta de origem no painel Logs.

Exibir logs de indicadores, para ver todos os metadados de indicador, que incluem quem fez a atualização, os valores atualizados e a hora da atualização.

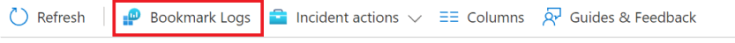

Na barra de comando, na guia Busca>Indicadores, selecione Logs do Indicador para exibir os dados brutos do indicador para todos os indicadores.

Mostra todos os indicadores com metadados associados. Você pode usar consultas KQL (Linguagem de Consulta Kusto) para filtrar a versão mais recente do indicador específico que está procurando.

Pode haver um atraso significativo (medido em minutos) entre o momento em que você cria um indicador e sua exibição na guia Indicadores.

Excluir um indicador

Excluir o indicador remove o indicador da lista na guia Indicador. A tabela HuntingBookmark para seu workspace do Log Analytics continua a conter entradas de indicadores anteriores, mas a entrada mais recente altera o valor de SoftDelete para “true”, facilitando a filtragem de indicadores antigos. A exclusão de um indicador não remove da experiência de investigação nenhuma entidade associada a outros indicadores ou alertas.

Para excluir um indicador, conclua as etapas a seguir.

Na guia Busca>Indicadores, selecione o indicador ou os indicadores que você deseja excluir.

Clique com o botão direito do mouse e selecione a opção para excluir os indicadores selecionados.

Conteúdo relacionado

Neste artigo, você aprendeu como fazer uma investigação de busca usando indicadores no Microsoft Sentinel. Para saber mais sobre o Microsoft Sentinel, confira os artigos a seguir:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de