Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Como analista de segurança e investigador, você deseja ser proativo quanto à busca de ameaças à segurança, mas seus vários sistemas e dispositivos de segurança geram uma série de dados que podem ser difíceis de analisar e filtrar em eventos significativos. O Microsoft Azure Sentinel tem ótimas ferramentas de busca e consulta para investigar ameaças à segurança nas fontes de dados de sua organização. Para ajudar os analistas de segurança a buscar de forma proativa novas anomalias que não foram detectadas por seus aplicativos de segurança ou mesmo por suas regras de análise agendadas, as consultas internas de busca orientam você sobre quais perguntas fazer para encontrar problemas nos dados já presentes na rede.

Por exemplo, uma consulta pronta para uso fornece dados sobre os processos mais incomuns em execução na sua infraestrutura. Não faz sentido receber alertas sempre que essas consultas forem executadas. Elas podem ser totalmente inofensivas. No entanto, você pode querer conferir alguma delas ocasionalmente para ver se há algo incomum.

Importante

O Microsoft Sentinel geralmente está disponível no portal do Microsoft Defender, inclusive para clientes sem o Microsoft Defender XDR ou uma licença E5.

A partir de julho de 2026, o Microsoft Sentinel terá suporte apenas no portal do Defender e todos os clientes restantes que usam o portal do Azure serão redirecionados automaticamente.

Recomendamos que todos os clientes que usam o Microsoft Sentinel no Azure comecem a planejar a transição para o portal do Defender para obter a experiência completa de operações de segurança unificada oferecida pelo Microsoft Defender. Para obter mais informações, consulte Planejamento da sua mudança para o portal do Microsoft Defender para todos os clientes do Microsoft Sentinel.

Buscas no Microsoft Sentinel (versão prévia)

Com as buscas no Microsoft Sentinel, procure ameaças não detectadas e comportamentos mal-intencionados criando uma hipótese, pesquisando dados, validando essa hipótese e agindo quando necessário. Crie novas regras analíticas, inteligência contra ameaças e incidentes com base em suas descobertas.

| Recursos | Descrição |

|---|---|

| Definir uma hipótese | Para definir uma hipótese, encontre inspiração no mapa MITRE, nos resultados das consultas de busca recentes, nas soluções do hub de conteúdos ou gere buscas personalizadas. |

| Investigar consultas e colocar indicadores em resultados | Depois de definir uma hipótese, vá para a guia Consultas na página Busca. Selecione as consultas relacionadas à sua hipótese e clique em Nova busca para começar. Execute consultas relacionadas à busca e investigue os resultados usando a experiência de logs. Coloque indicadores em resultados diretamente em sua busca para anotar suas descobertas, extrair identificadores de entidade e preservar consultas relevantes. |

| Investigar e executar uma ação | Investigue com mais detalhes usando páginas de entidade UEBA. Execute guias estratégicos específicos da entidade em entidades com indicadores. Use ações internas para criar novas regras analíticas, indicadores de ameaças e incidentes com base em descobertas. |

| Acompanhar seus resultados | Registre os resultados da busca. Acompanhe se a hipótese é validada ou não. Deixe anotações detalhadas nos comentários. As buscas vinculam automaticamente novas regras analíticas e incidentes. Acompanhe o impacto geral do programa de busca com a barra de métricas. |

Para começar, consulte Realizar a busca proativa de ponta a ponta contra ameaças no Microsoft Sentinel.

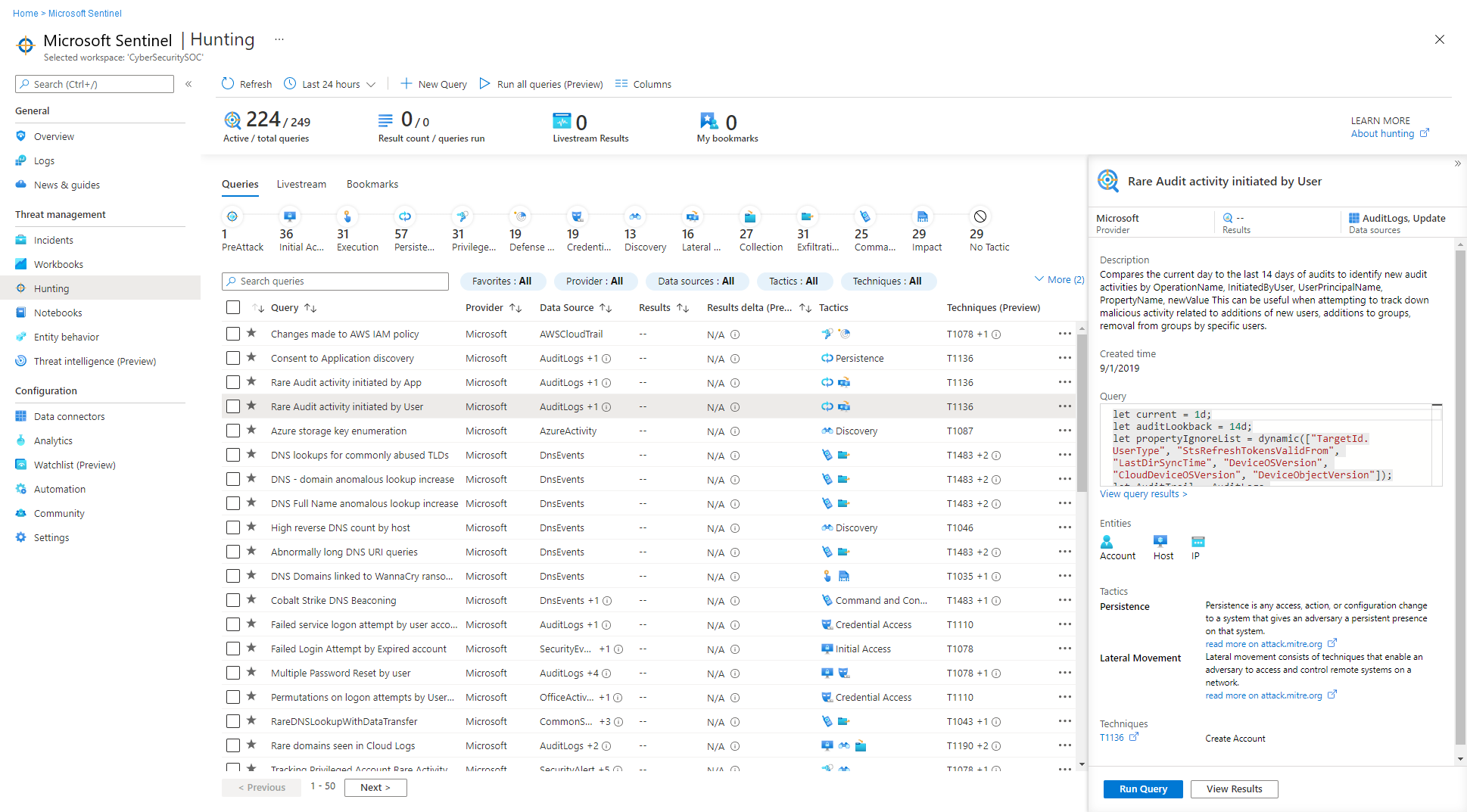

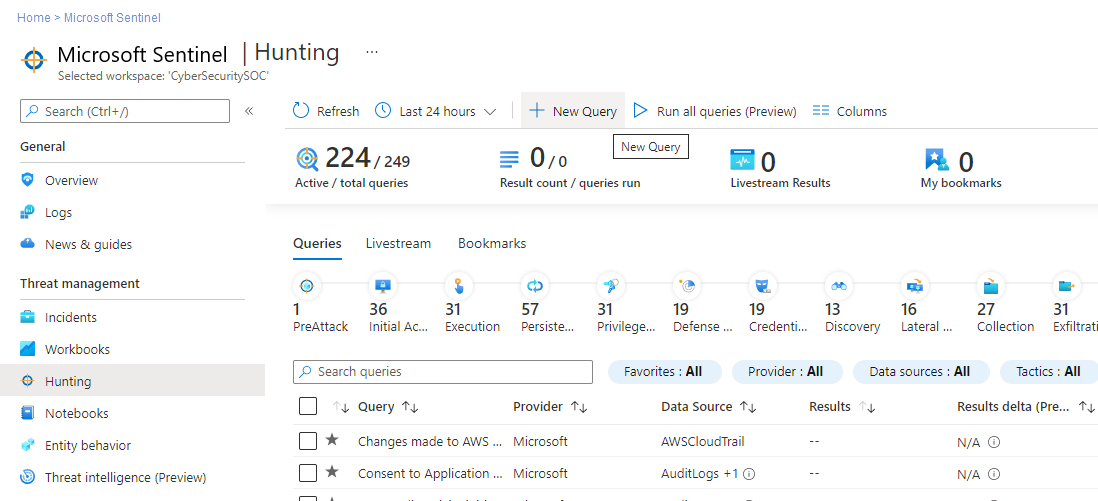

Consultas de busca

No Microsoft Sentinel, selecione a guia Busca>Consultas para executar todas as consultas ou um subconjunto selecionado. A guia Consultas lista todas as consultas de busca instaladas com soluções de segurança do Hub de conteúdo e qualquer consulta adicional que você criou ou modificou. Cada consulta fornece uma descrição do que é buscado e em que tipo de dados ela é executada. Essas consultas são agrupadas pelas táticas de MITRE ATT&CK. Os ícones à direita categorizam o tipo de ameaça, como acesso inicial, persistência e exfiltração. As técnicas de MITRE ATT&CK são mostradas na coluna Técnicas e descrevem o comportamento específico identificado pela consulta de busca.

Use a guia de consultas para identificar onde iniciar a busca, observando a contagem, picos ou alteração na contagem de resultados em um período de 24 horas. Classifique e filtre por favoritos, fonte de dados, tática ou técnica de MITRE ATT&CK, resultados, delta de resultados ou percentual do delta de resultados. Veja as consultas que ainda precisam de fontes de dados conectadas e receba recomendações sobre como habilitar essas consultas.

A tabela a seguir descreve as ações detalhadas disponíveis no painel busca:

| Ação | Descrição |

|---|---|

| Veja como as consultas se aplicam ao seu ambiente | Pressione o botão Executar todas as consultas ou selecione um subconjunto de consultas usando as caixas de seleção à esquerda de cada linha e pressione o botão Executar consultas selecionadas. Executar suas consultas pode levar de alguns segundos a muitos minutos, dependendo de quantas consultas são selecionadas, do intervalo de tempo e da quantidade de dados sendo consultados. |

| Exibir as consultas que retornaram resultados | Depois que suas consultas terminarem de ser executadas, exiba as consultas que retornaram os resultados usando o filtro Resultados: - Faça a classificação para ver quais consultas tiveram mais ou menos resultados. - Para conferir as consultas totalmente inativas no ambiente, selecione N/A no filtro Resultados. -Focalize o ícone de informações (i) ao lado de N/D para ver quais fontes de dados são necessárias para tornar essa consulta ativa. |

| Identificar picos em seus dados | Identifique picos nos dados classificando ou filtrando o Delta de resultados ou o Percentual do delta de resultados. Compara os resultados das últimas 24 horas com os resultados das 24 a 48 horas anteriores, destacando quaisquer grandes diferenças ou diferenças relativas no volume. |

| Exibir consultas mapeadas para a tática de MITRE ATT&CK | A barra de tática MITRE ATT&CK, na parte superior da tabela, lista quantas consultas são mapeadas para cada tática MITRE ATT&CK. A barra de tática é atualizada dinamicamente com base no conjunto atual de filtros aplicados. Com isso, é possível notar quais táticas do MITRE ATT&CK aparecem ao filtrar por uma determinada contagem de resultados, um delta de resultado alto, resultados N/D ou qualquer outro conjunto de filtros. |

| Exibir consultas mapeadas para as técnicas MITRE ATT&CK | Consultas também podem ser mapeadas para técnicas de MITRE ATT&CK. Você pode filtrar ou classificar por técnicas de MITRE ATT&CK usando o filtro Técnica. Ao abrir uma consulta, é possível selecionar a técnica para conferir a descrição do MITRE ATT&CK sobre ela. |

| Salvar uma consulta em seus favoritos | As consultas salvas em seus favoritos são executadas automaticamente sempre que a página Busca é acessada. Você pode criar sua própria consulta de busca ou clonar e personalizar um modelo de consulta de busca existente. |

| Executar consultas | Selecione Executar Consulta na página detalhes da consulta de busca para executar a consulta diretamente na página de busca. O número de correspondências é exibido na tabela, na coluna Resultados. Examine a lista de consultas de busca e suas correspondências. |

| Examinar uma consulta subjacente | Execute uma revisão rápida da consulta subjacente no painel de detalhes da consulta. Você pode ver os resultados clicando no link Exibir resultados da consulta (abaixo da janela de consulta) ou no botão Exibir resultados (na parte inferior do painel). A consulta abre a página Logs (Log Analytics) e, abaixo da consulta, é possível revisar as correspondências dela. |

Use consultas antes, durante e após um comprometimento para executar as seguintes ações:

Antes que ocorra um incidente: aguardar pelas detecções não é suficiente. Faça uma ação proativa executando quaisquer consultas de busca de ameaças relacionadas aos dados que você está ingerindo no workspace pelo menos uma vez por semana.

Os resultados da busca proativa fornecem insights antecipados sobre eventos que podem confirmar um comprometimento ou, pelo menos, mostrar áreas mais vulneráveis no ambiente que correm riscos e precisam de atenção.

Durante um comprometimento: use transmissão ao vivo para executar uma consulta específica constantemente, apresentando os resultados conforme eles chegam. Use a transmissão ao vivo quando precisar monitorar ativamente os eventos do usuário, como se você precisar verificar se um comprometimento específico ainda está ocorrendo, para ajudar a determinar a próxima ação de um ator de ameaça e até o fim de uma investigação para confirmar se o comprometimento está de fato terminado.

Após um comprometimento: após um comprometimento ou incidente, melhore sua cobertura e os insight recebidos para evitar incidentes semelhantes no futuro.

Modifique suas consultas atuais ou crie outras para ajudar na detecção antecipada, com base em insights obtidos do comprometimento ou do incidente.

Ao descobrir ou criar uma consulta de busca que fornece insights de alto valor sobre possíveis ataques, crie regras de detecção personalizadas com base nessa consulta e exiba os insights como alertas aos responsáveis pela resposta a incidentes de segurança.

Exiba os resultados da consulta e selecione Nova regra de alerta>Criar alerta do Microsoft Azure Sentinel. Use o Assistente de regra de análise para criar uma nova regra com base em sua consulta. Para saber mais, confira Criar regras de análise personalizadas para detectar ameaças.

Você também pode criar consultas de busca e transmissão ao vivo sobre os dados armazenados no Azure Data Explorer. Para obter mais informações, confira detalhes da construção de consultas entre recursos na documentação do Azure Monitor.

Para encontrar mais consultas e fontes de dados, acesse o Hub de conteúdo no Microsoft Sentinel ou consulte recursos da comunidade como Repositório GitHub do Microsoft Sentinel.

Consultas de busca prontas para uso

Muitas soluções de segurança incluem consultas de busca prontas para uso. Depois de instalar uma solução que inclui consultas de busca do Hub de conteúdo, as consultas prontas para uso dessa solução são exibidas na guia Consultas de busca. As consultas são executadas em dados armazenados em tabelas de log, como para a criação de processos, eventos DNS ou outros tipos de eventos.

Muitas consultas de busca disponíveis são desenvolvidas por pesquisadores de segurança da Microsoft de forma contínua. Eles adicionam novas consultas a soluções de segurança e ajustam as consultas existentes para fornecer um ponto de entrada para procurar novas detecções e ataques.

Consultas de busca personalizadas

Crie ou edite uma consulta e salve-a como sua própria consulta ou compartilhe-a com usuários que estão no mesmo locatário. No Microsoft Sentinel, crie uma consulta de busca personalizada na guia Busca>Consultas.

Para obter mais informações, confira Criar consultas de busca personalizadas no Microsoft Sentinel.

Sessões de transmissão ao vivo

Crie sessões interativas que permitem que você teste consultas recém-criadas à medida que ocorrerem os eventos, receba notificações das sessões quando uma correspondência for encontrada e inicie investigações, se necessário. Você pode criar rapidamente uma sessão transmissão ao vivo usando qualquer consulta do Log Analytics.

Testar as consultas recém-criadas conforme os eventos ocorrem

Você pode testar e ajustar as consultas sem conflitos com as regras atuais que estão sendo aplicadas ativamente aos eventos. Depois de confirmar que essas novas consultas funcionam conforme o esperado, é fácil promovê-las para regras de alerta personalizadas, selecionando uma opção que eleva a sessão a um alerta.

Receba notificações quando as ameaças ocorrerem

Você pode comparar feeds de dados de ameaça a dados de log agregados e receber notificações quando ocorrer uma correspondência. Os feeds de dados de ameaça são fluxos contínuos de dados relacionados a ameaças potenciais ou atuais, portanto, a notificação pode indicar uma possível ameaça à sua organização. Crie uma sessão de transmissão ao vivo em vez de uma regra de alerta personalizada para receber notificações sobre um possível problema sem ter despesas relacionadas à manutenção de uma regra de alerta personalizada.

Iniciar investigações

Se houver uma investigação em andamento que envolva um ativo, como um host ou usuário, confira atividades específicas (ou qualquer atividade) nos dados de log conforme elas ocorrem no ativo. Receba notificações quando a atividade ocorrer.

Para obter mais informações, consulte Detectar ameaças usando a transmissão ao vivo de busca no Microsoft Sentinel.

Indicadores para acompanhar os dados

A busca de ameaças normalmente requer a verificação de inúmeros dados de log, em busca de evidências de comportamento mal-intencionado. Nesse processo, você pode encontrar eventos que queira relembrar, revisitar e analisar como parte da validação de possíveis hipóteses, e também para entender o contexto completo de uma violação.

Durante o processo de investigação e busca, é possível encontrar resultados de consulta que pareçam incomuns ou suspeitos. Marque esses itens para retornar para eles no futuro, como ao criar ou enriquecer um incidente para investigação. Eventos como possíveis causas raiz, indicadores de comprometimento ou outros eventos notáveis devem ser gerados como um indicador. Se um evento importante com um indicador for grave o suficiente para justificar uma investigação, defina o evento como um incidente.

Nos resultados, marque as caixas de seleção das linhas que deseja preservar e selecione Adicionar indicador. Isso cria um registro para cada linha marcada, um indicador, que contém os resultados da linha, e a consulta que criou os resultados. Você pode adicionar suas próprias marcas e observações a cada indicador.

- Assim como acontece com as regras de análise programadas, é possível enriquecer indicadores com mapeamentos de entidades a fim de extrair diversos tipos de entidades e identificadores, além de mapeamentos do MITRE ATT&CK para associar táticas e técnicas específicas.

- Os indicadores, por padrão, usam os mesmos mapeamentos de entidade e técnica do MITRE ATT&CK que a consulta de busca que produziu os resultados com indicadores.

Veja todas as descobertas marcadas clicando na guia Indicadores da página principal Busca. Adicione marcas a indicadores para classificá-los para filtragem. Por exemplo, se estiver investigando uma campanha de ataque, você pode criar uma marcação para a campanha, aplicá-la a qualquer indicador relevante e, em seguida, filtrar todos os indicadores de acordo com ela.

Investigue uma única descoberta de indicador selecionando o indicador e clicando em Investigar no painel de detalhes para abrir a experiência de investigação. Veja, investigue e comunique visualmente suas descobertas usando um diagrama de entidade-grafo e uma linha do tempo interativos. Você também pode selecionar diretamente uma entidade listada para exibir a página de entidade correspondente a essa entidade.

Você também pode criar um incidente de um ou mais indicadores ou adicionar um ou mais indicadores a um incidente existente. Marque uma caixa de seleção à esquerda de todos os indicadores que você deseja usar e, em seguida, selecione Ações de incidente>Criar novo incidente ou Adicionar a um incidente existente. Faça a triagem e investigue o incidente como qualquer outro.

Veja dados com indicadores diretamente na tabela HuntingBookmark, no workspace do Log Analytics. Por exemplo:

A exibição de indicadores da tabela permite filtrar, resumir e unir dados marcados com outras fontes de dados, o que facilita a procura de evidências de confirmação.

Para começar a usar os indicadores, confira Manter o controle dos dados durante a busca com o Microsoft Sentinel.

Notebooks para melhorar as investigações

Quando buscas e investigações se tornam mais complexas, use os notebooks do Microsoft Azure Sentinel para aprimorar a atividade com aprendizado de máquina, visualizações e análise de dados.

Os notebooks oferecem um tipo de área restrita virtual, completa com kernel próprio, onde você pode realizar uma investigação completa. O notebook pode incluir dados brutos, o código que você executa nos dados, os resultados e suas visualizações. Salve seus notebooks para compartilhá-los com outras pessoas e reutilizá-los em sua organização.

Os notebooks podem ser úteis quando a busca ou investigação se torna muito grande para ser lembrada com facilidade, para exibir detalhes ou quando você precisa salvar consultas e resultados. Para ajudar você a criar e compartilhar notebooks, o Microsoft Sentinel fornece Jupyter Notebooks, um ambiente de desenvolvimento interativo e de manipulação de dados de código aberto, integrado diretamente na página Notebooks do Microsoft Sentinel.

Para saber mais, veja:

- Usar o Jupyter Notebook para procurar ameaças à segurança

- A documentação do projeto Jupyter

- Documentação introdutória do Jupyter.

- Livro Infosec do Jupyter

- Tutoriais reais de Python

A tabela a seguir descreve alguns métodos de uso de notebooks Jupyter para ajudar nos processos no Microsoft Azure Sentinel:

| Método | Descrição |

|---|---|

| Persistência de dados, repetibilidade e rastreamento inverso | Se você está trabalhando com muitas consultas e conjuntos de resultados, provavelmente encontrará alguns becos sem saída. Você precisa decidir quais consultas e resultados manter e como acumular os resultados úteis em um único relatório. Use o Jupyter Notebooks para salvar consultas e dados durante o uso, use variáveis para realizar consultas novamente com valores ou datas diferentes ou salve as consultas para realizá-las em investigações futuras. |

| Script e programação | Use o Jupyter Notebooks para adicionar programação às consultas, incluindo: - Linguagens declarativas, como KQL (Linguagem de Consulta Kusto) ou SQL, para codificar a lógica em uma única instrução, possivelmente complexa. Linguagens de programação - procedural para executar a lógica em uma série de etapas. Dividir sua lógica em etapas pode ajudar a entender e depurar resultados intermediários, adicionar funcionalidades que talvez não estejam disponíveis na linguagem de consulta e reutilizar resultados parciais em etapas posteriores de processamento. |

| Links de dados externos | Embora as tabelas do Microsoft Azure Sentinel tenham a maioria dos dados de telemetria e eventos, o Jupyter Notebooks pode vincular todos os dados acessíveis pela rede ou por meio de um arquivo. O uso do Jupyter Notebooks possibilita que você inclua dados como: – Dados em serviços externos que você não possui, como dados de localização geográfica ou fontes de inteligência contra ameaças – Dados confidenciais armazenados somente em sua organização, como bancos de dados de recursos humanos ou listas de ativos de alto valor – Dados que você ainda não migrou para a nuvem. |

| Processamento de dados especializado, aprendizado de máquina e ferramentas de visualização | O Jupyter Notebooks oferece visualizações adicionais, bibliotecas de aprendizado de máquina e recursos de transformação e processamento de dados. Por exemplo, use o Jupyter Notebooks com os seguintes recursos de Python: - pandas para processamento, limpeza e engenharia de dados - Matplotlib, HoloViews e Plotly para visualização - NumPy e SciPy para processamento numérico e científico avançado - scikit-learn para aprendizado de máquina - TensorFlow, PyTorch e Keras para aprendizado profundo Dica: o Jupyter Notebooks dá suporte a vários kernels de linguagem. Use magics para misturar linguagens no mesmo notebook, possibilitando a execução de células individuais usando outra linguagem. Por exemplo, recupere dados usando uma célula de script do PowerShell, processe os dados em Python e use JavaScript para renderizar uma visualização. |

Ferramentas de segurança do MSTIC, Jupyter e Python

O MSTIC (Microsoft Threat Intelligence Center) é uma equipe de analistas de segurança e engenheiros da Microsoft que criam detecções de segurança para várias plataformas da Microsoft e trabalham na identificação e investigação de ameaças.

MSTIC criou a MSTICPy, uma biblioteca de investigações de segurança de informações e busca no Jupyter Notebooks. A MSTICPy oferece funcionalidade reutilizável que tem como objetivo acelerar a criação e facilitar a leitura de notebooks pelos usuários do Microsoft Azure Sentinel.

Por exemplo, a MSTICPy pode:

- Consultar dados históricos de várias fontes.

- Enriquecer os dados com inteligência contra ameaças, localizações geográficas e dados de recursos do Azure.

- Extrair indicadores de atividade (IoA) de logs e descompactar dados codificados.

- Fazer análises sofisticadas, como detecção de sessão anômala e decomposição de séries temporárias.

- Visualizar dados usando linhas do tempo interativas, árvores de processo e gráficos de mórficos multidimensionais.

A MSTICPy também inclui algumas ferramentas de notebook para economia de tempo, como widgets que definem limites de tempo de consulta, selecionam e exibem itens de listas e configuram o ambiente do notebook.

Para saber mais, veja:

- Documentação da MSTICPy

- Jupyter notebooks com recursos de busca do Microsoft Sentinel

- Configurações avançadas para notebooks do Jupyter e MSTICPy no Microsoft Azure Sentinel

Operadores e funções úteis

As consultas de busca são criadas na Linguagem de Consulta Kusto (KQL), uma linguagem de consulta avançada com linguagem IntelliSense que oferece a você a potência e a flexibilidade de que você precisa para fazer buscas no próximo nível.

É a mesma linguagem usada pelas consultas em suas regras de análise e em outros lugares no Microsoft Azure Sentinel. Para obter mais informações, veja a Referência da Linguagem de Consulta.

Os operadores a seguir são especialmente úteis em consultas de busca do Microsoft Azure Sentinel:

where: filtra uma tabela para o subconjunto de linhas que satisfazem um predicado.

summarize: Produz uma tabela que agrega o conteúdo da tabela de entrada.

junção: mescle as linhas das duas tabelas para formar uma nova, correspondendo os valores das colunas especificadas de cada uma.

count: retorna o número de registros no conjunto de registros de entrada.

top: retorna os primeiros N registros classificados pelas colunas especificadas.

limit: retorna até o número especificado de linhas.

project: seleciona as colunas a serem incluídas, renomeadas ou removidas e insere novas colunas computadas.

extend: cria colunas calculadas e acrescenta-as ao conjunto de resultados.

makeset() : retorna uma matriz dinâmica (JSON) do conjunto de valores distintos que Expr usa no grupo

find: localiza linhas que correspondem a um predicado em um conjunto de tabelas.

adx() – essa função executa consultas entre recursos de fontes de dados do Azure Data Explorer com base na experiência de busca do Microsoft Sentinel e do Log Analytics. Para obter mais informações, consulte Executar uma consulta entre recursos do Azure Data Explorer usando o Azure Monitor.

Artigos relacionados

- Jupyter notebooks com recursos de busca do Microsoft Sentinel

- Mantenha o controle dos dados durante a busca com o Microsoft Azure Sentinel

- Detectar ameaças usando a transmissão ao vivo de busca no Microsoft Sentinel

- Veja um exemplo de como usar regras de análise personalizadas ao monitorar o Zoom com um conector personalizado.