Integrar o Microsoft Sentinel e o Microsoft Purview (Visualização Pública)

O Microsoft Purview fornece às organizações visibilidade de onde as informações confidenciais são armazenadas, ajudando a priorizar a proteção de dados em risco. Para obter mais informações, consulte a Documentação de governança de dados do Microsoft Purview

Integre o Microsoft Purview com o Microsoft Sentinel para ajudar a restringir o alto volume de incidentes e ameaças apresentados no Microsoft Sentinel e entender as áreas mais críticas a serem iniciadas.

Comece ingerindo os logs do Microsoft Purview no Microsoft Sentinel por meio de um conector de dados. Em seguida, use uma pasta de trabalho do Microsoft Sentinel para exibir dados, como ativos examinados, classificações encontradas e rótulos aplicados pelo Microsoft Purview. Use regras de análise para criar alertas para alterações na confidencialidade dos dados.

Personalize a pasta de trabalho do Microsoft Purview e as regras de análise para melhor atender às necessidades da sua organização e combine os logs do Microsoft Purview com os dados ingeridos de outras fontes, para criar insights enriquecidos no Microsoft Sentinel.

Importante

A solução do Microsoft Purview está em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Neste artigo você:

- Instalar a solução do Microsoft Sentinel para Microsoft Purview

- Habilitar o conector de dados do Microsoft Purview

- Saiba mais sobre a pasta de trabalho e as regras de análise implantadas no workspace do Microsoft Sentinel com a solução do Microsoft Purview

Pré-requisitos

Antes de começar, verifique se você tem um workspace do Microsoft Sentinel e o Microsoft Purview integrados e se o usuário tem as seguintes funções:

Uma função de Proprietário da conta ou Colaborador do Microsoft Purview para definir as configurações de diagnóstico e configurar o conector de dados.

Uma função de Colaborador do Microsoft Sentinel com permissões de gravação para habilitar o conector de dados, exibir a pasta de trabalho e criar regras analíticas.

Instalar a solução do Microsoft Purview

A solução do Microsoft Purview é um conjunto de conteúdo em pacote, incluindo um conector de dados, uma pasta de trabalho e regras de análise configuradas especificamente para dados do Microsoft Purview.

Dica

As soluções do Microsoft Sentinel podem ajudar na integração do conteúdo de segurança do Microsoft Sentinel para um conector de dados específico usando um único processo.

Para instalar a solução

No Microsoft Sentinel, em Gerenciamento de conteúdo, selecione Hub de conteúdo e localize a solução do Microsoft Purview.

Na parte inferior direita, selecione Exibir detalhes e, depois, Criar. Selecione a assinatura, o grupo de recursos e o workspace em que você deseja instalar a solução e depois examine o conector de dados e o conteúdo de segurança relacionado que serão implantados.

Ao terminar, selecione Analisar + Criar para instalar a solução.

Para obter mais informações, confira Sobre o conteúdo e as soluções do Microsoft Azure Sentinel e Descobrir e implantar centralmente conteúdo pronto para uso e soluções.

Iniciar a ingestão de dados do Microsoft Purview no Microsoft Sentinel

Defina as configurações de diagnóstico para que os logs de confidencialidade de dados do Microsoft Purview fluam para o Microsoft Sentinel e execute uma verificação do Microsoft Purview para iniciar a ingestão de dados.

As configurações de diagnóstico enviam os eventos de log somente após a execução de uma verificação completa ou quando uma alteração é detectada durante uma verificação incremental. Normalmente, leva cerca de 10 a 15 minutos para que os logs comecem a aparecer no Microsoft Sentinel.

Dica

Instruções para habilitar o conector de dados também estão disponíveis no Microsoft Sentinel, na página conector de dados do Microsoft Purview.

Para permitir que os logs de confidencialidade de dados fluam para o Microsoft Sentinel:

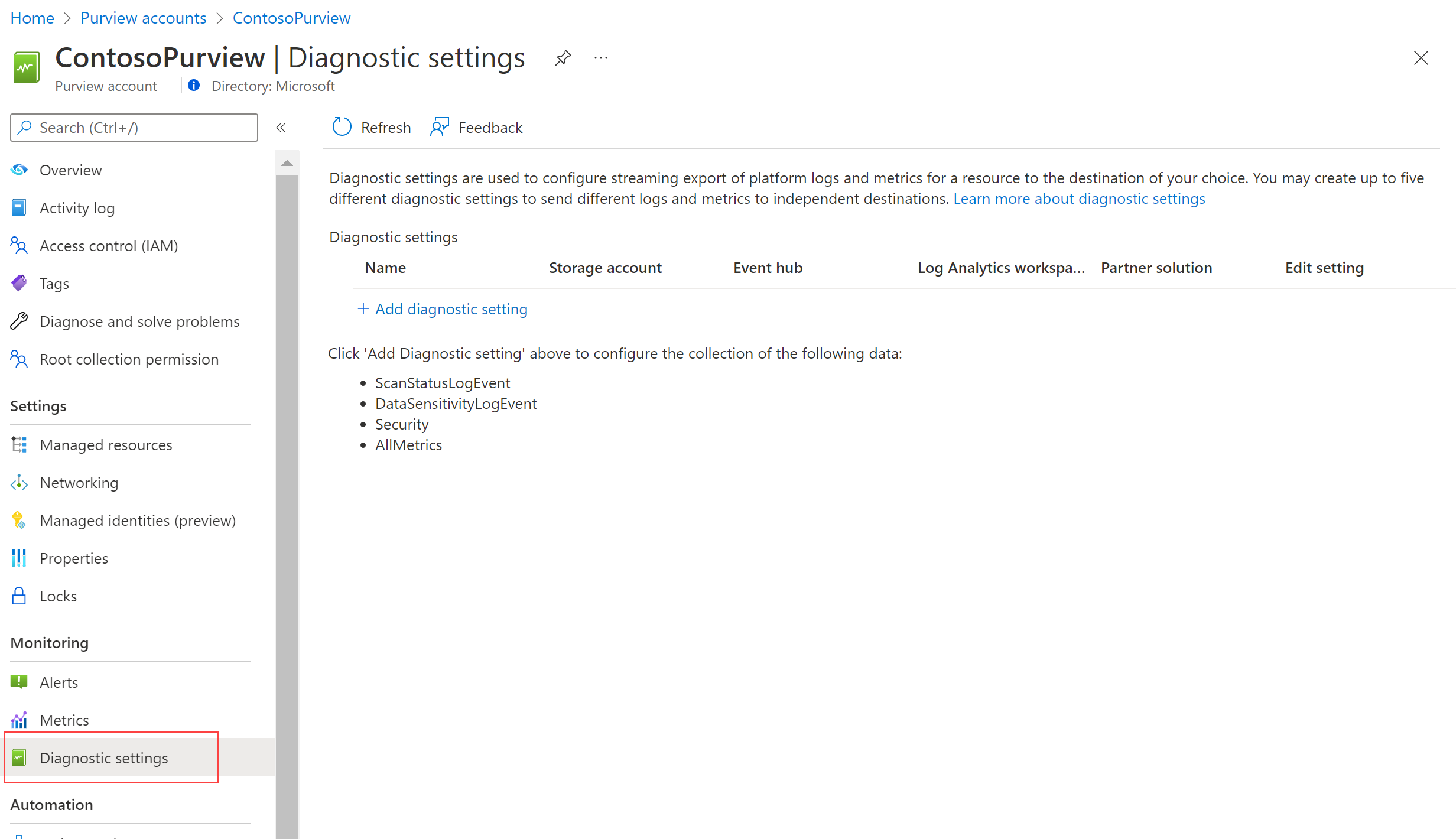

Navegue até a conta do Microsoft Purview no portal do Azure e selecione Configurações de diagnóstico.

Selecione + Adicionar configuração de diagnóstico e defina a nova configuração para enviar os logs do Microsoft Purview para o Microsoft Sentinel:

- Insira um nome relevante para a configuração.

- Em Logs, selecione DataSensitivityLogEvent.

- Em Detalhes de destino, selecione Enviar para o workspace do Log Analytics e selecione os detalhes da assinatura e do workspace usados para o Microsoft Sentinel.

Selecione Salvar.

Para saber mais, confira Conectar o Microsoft Sentinel a outros serviços da Microsoft por meio de conexões baseadas em configurações de diagnóstico.

Para executar uma verificação do Microsoft Purview e exibir dados no Microsoft Sentinel:

No Microsoft Purview, execute uma verificação completa dos recursos. Para obter mais informações, consulte Gerenciar fontes de dados no Microsoft Purview.

Depois que as verificações do Microsoft Purview forem concluídas, volte para o conector de dados do Microsoft Purview no Microsoft Sentinel e confirme se os dados foram recebidos.

Exibir dados recentes descobertos pelo Microsoft Purview

A solução do Microsoft Purview fornece dois modelos de regra de análise prontos para uso, que você pode habilitar, incluindo uma regra genérica e uma regra personalizada.

- A versão genérica, Dados Confidenciais Descobertos nas Últimas 24 Horas, monitora a detecção das classificações encontradas na propriedade dos dados durante uma verificação do Microsoft Purview.

- A versão personalizada, Dados Confidenciais Descobertos nas Últimas 24 Horas – Personalizados, monitora e gera alertas sempre que a classificação especificada, como o Número do Seguro Social, é detectada.

Use este procedimento para personalizar as consultas das regras de análise do Microsoft Purview para detectar ativos com classificação específica, rótulo de confidencialidade, região de origem e muito mais. Combine os dados gerados com outros dados no Microsoft Sentinel para enriquecer as detecções e os alertas.

Observação

As regras de análise do Microsoft Sentinel são consultas KQL que disparam alertas quando uma atividade suspeita é detectada. Personalize e agrupe as regras para criar incidentes para a equipe de SOC investigar.

Modificar os modelos de regra de análise do Microsoft Purview

No Microsoft Sentinel, em Configuração, selecione Análise>Regras ativas e procure uma regra chamada Dados Confidenciais Descobertos nas Últimas 24 Horas – Personalizados.

Por padrão, as regras de análise criadas pelas soluções Microsoft Sentinel são definidas como desabilitadas. Habilite a regra para o workspace antes de continuar:

Selecione a regra e, na parte inferior direita, selecione Editar.

No assistente de regra de análise, na parte inferior da guia Geral, alterne o Status para Habilitado.

Na guia Definir lógica de regra, ajuste a Consulta de regra para consultar os campos de dados e as classificações para os quais você deseja gerar alertas. Para obter mais informações sobre o que pode ser incluído na consulta, confira:

- Os campos de dados com suporte são as colunas da tabela PurviewDataSensitivityLogs

- Classificações compatíveis

As consultas formatadas têm a seguinte sintaxe:

| where {data-field} contains {specified-string}.Por exemplo:

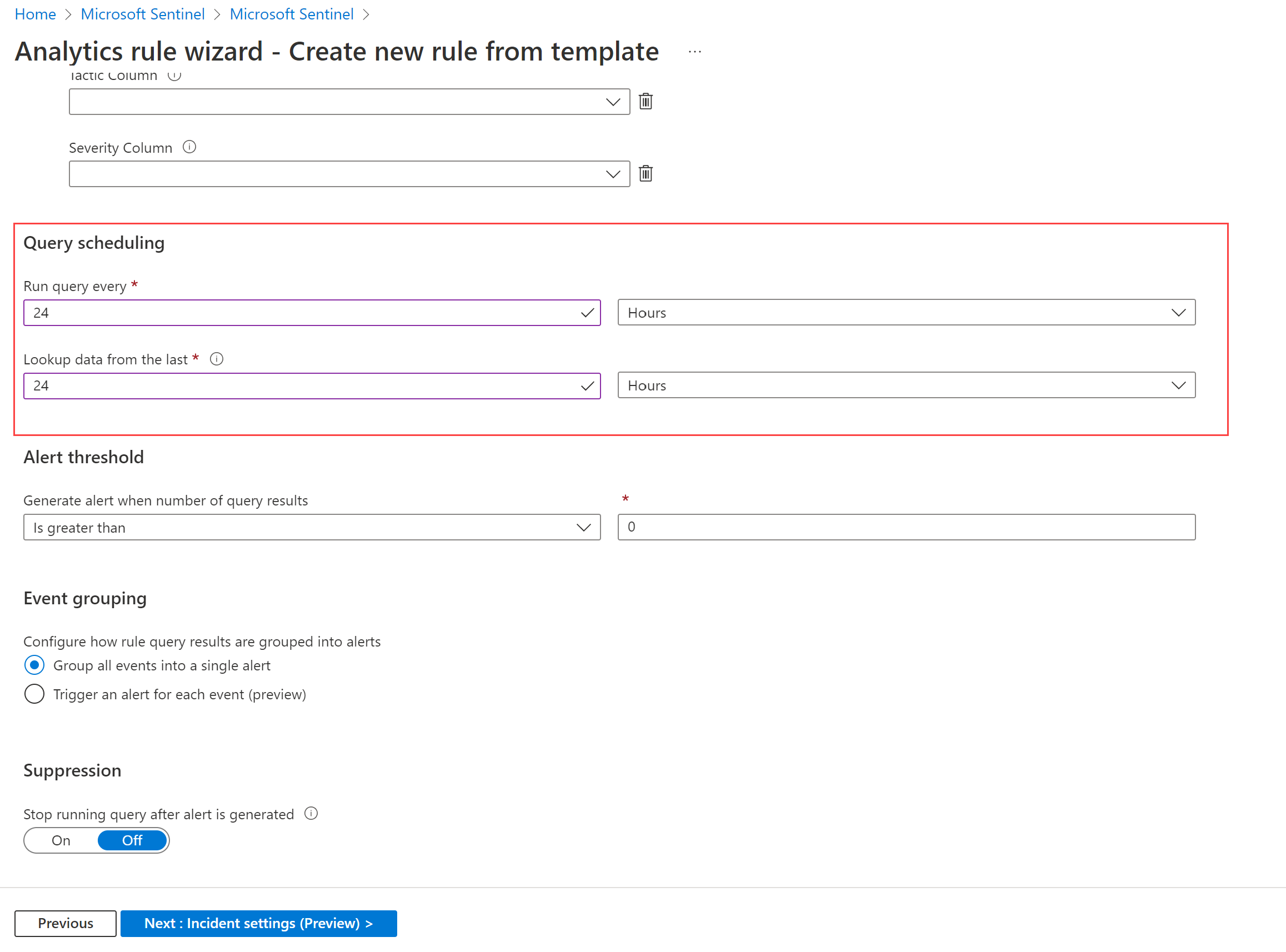

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Em Agendamento de consulta, defina as configurações para que as regras mostrem os dados descobertos nas últimas 24 horas. Também recomendamos que você defina o Agrupamento de eventos para agrupar todos os eventos em um único alerta.

Se necessário, personalize as guias Configurações de incidente e Resposta automatizada. Por exemplo, na guia Configurações de incidentes, verifique se a opção Criar incidentes de alertas disparados por esta regra de análise está selecionada.

Na guia Examinar e atualizar, selecione Salvar.

Para saber mais, confira Criar regras de análise personalizadas para detectar ameaças.

Exibir dados do Microsoft Purview nas pastas de trabalho do Microsoft Sentinel

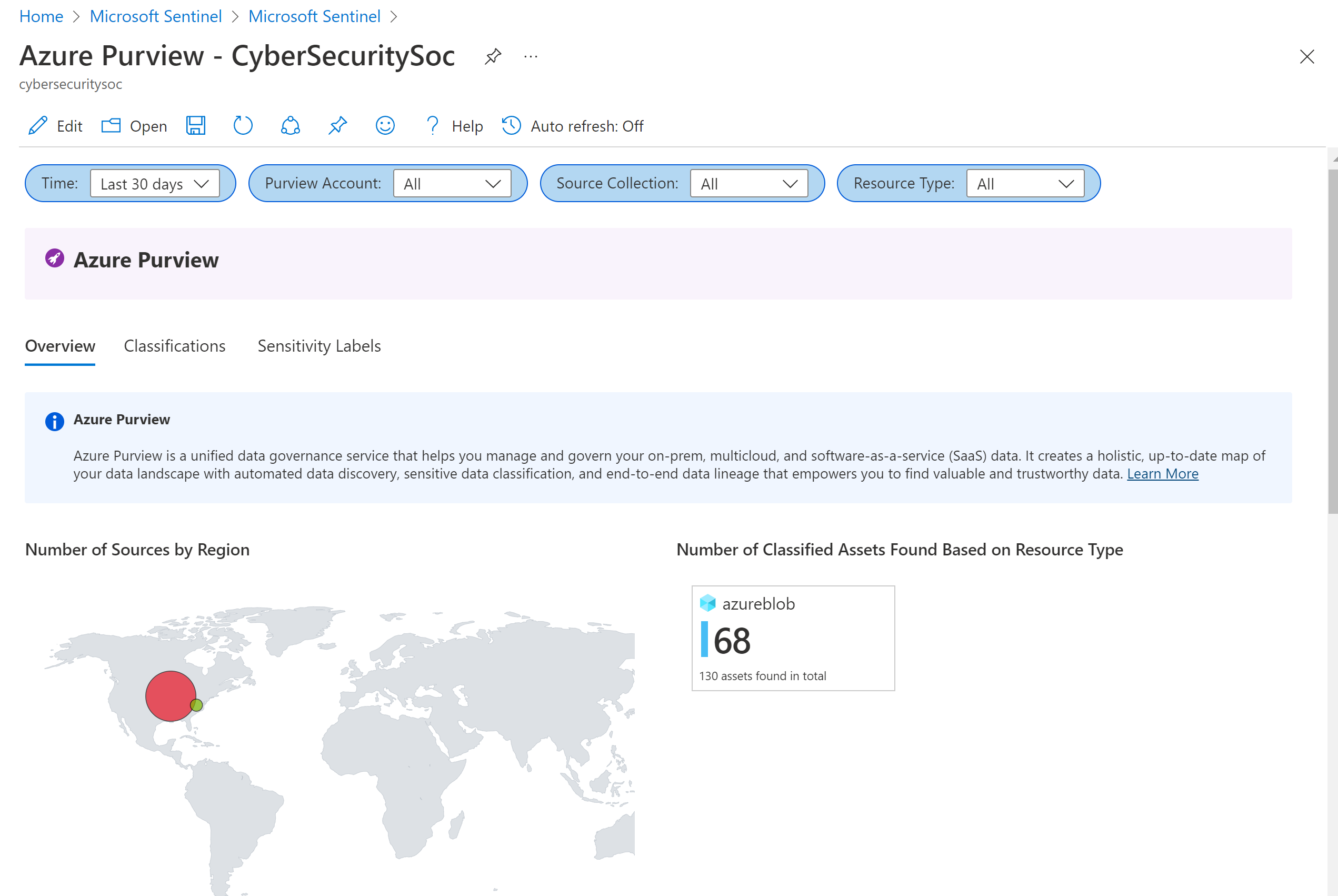

No Microsoft Sentinel, em Gerenciamento de ameaças, selecione Pastas de trabalho>Minhas pastas de trabalho e localize a pasta de trabalho do Microsoft Purview implantada com a solução do Microsoft Purview. Abra a pasta de trabalho e personalize os parâmetros conforme necessário.

A pasta de trabalho do Microsoft Purview exibe as seguintes guias:

- Visão geral: exibe os tipos de regiões e recursos nos quais os dados estão.

- Classificações: exibe os ativos que contêm classificações especificadas, como números de cartão de crédito.

- Rótulos de confidencialidade: exibe os ativos que têm rótulos confidenciais e os ativos que não têm rótulos no momento.

Para fazer uma busca detalhada na pasta de trabalho do Microsoft Purview:

- Selecione uma fonte de dados específica para saltar para esse recurso no Azure.

- Selecione um link de caminho de ativo para mostrar mais detalhes, com todos os campos de dados compartilhados nos logs ingeridos.

- Selecione uma linha nas tabelas Fonte de Dados, Classificação ou Rótulo de Confidencialidade para filtrar os dados de Nível de Ativo conforme configurado.

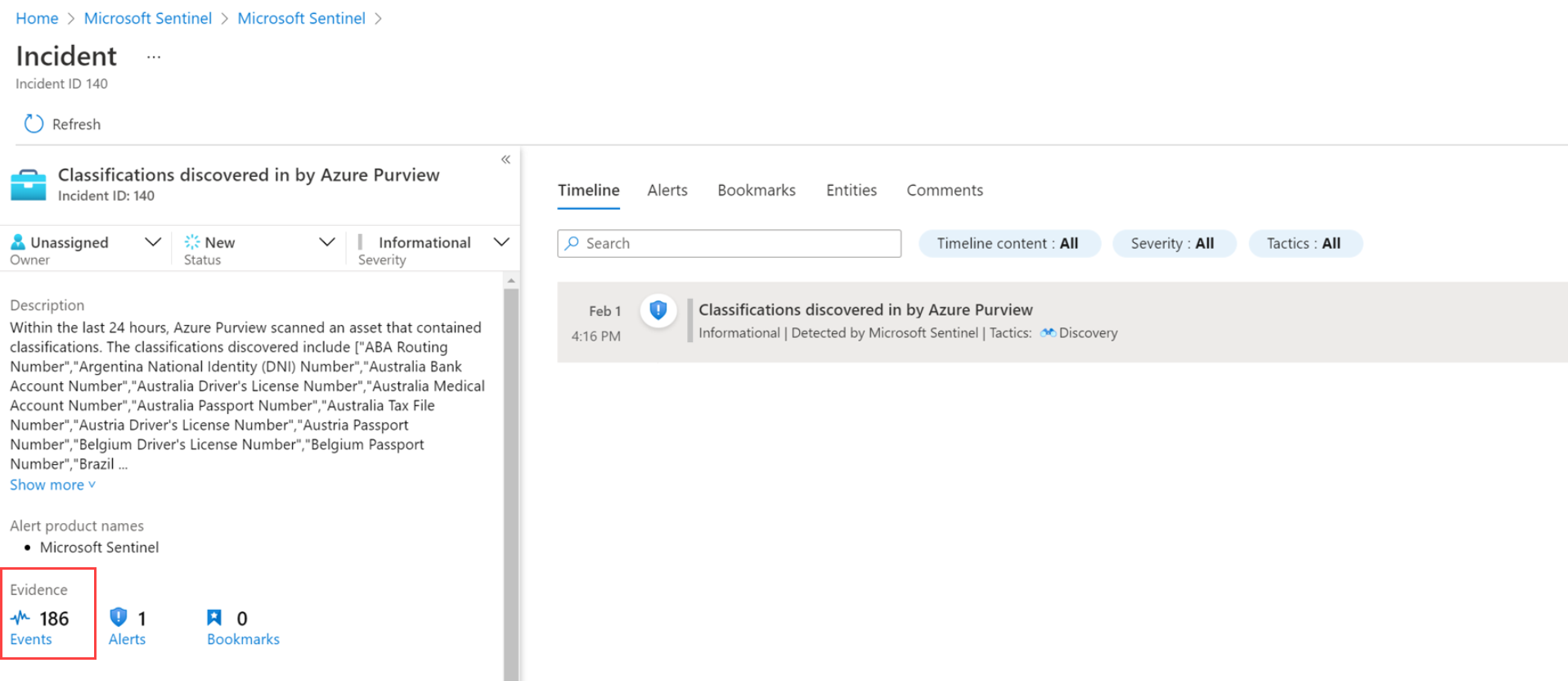

Investigar incidentes disparados por eventos do Microsoft Purview

Ao investigar incidentes disparados pelas regras de análise do Microsoft Purview, localize as informações detalhadas sobre os ativos e as classificações encontradas nos Eventos do incidente.

Por exemplo:

Próximas etapas

Para obter mais informações, consulte:

- Ver dados coletados

- Criar regras de análise personalizadas para detectar ameaças

- Investigue incidentes com o Microsoft Azure Sentinel

- Sobre o conteúdo e as soluções do Microsoft Azure Sentinel

- Descobrir e implantar centralmente conteúdo e soluções prontos para uso do Microsoft Sentinel (versão prévia)

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de