Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve como executar seu trabalho do Azure Stream Analytics (ASA) em uma rede virtual do Azure.

Visão geral

O suporte à rede virtual permite isolar o acesso do Azure Stream Analytics à infraestrutura de rede virtual. Essa capacidade traz os benefícios do isolamento de rede e pode ser realizada implantando uma instância conteinerizada do seu trabalho do ASA dentro da sua Rede Virtual. Seu trabalho do ASA injetado na rede virtual pode acessar seus recursos de forma privada na rede virtual por meio de:

- Pontos de extremidade privados, que conectam seu trabalho do ASA injetado na rede virtual às fontes de dados por links privados alimentados pelo Link Privado do Azure.

- Pontos de extremidade de serviço, que conectam suas fontes de dados ao trabalho do ASA injetado na rede virtual.

- Marcas de serviço, que permitem ou negam o tráfego para o Azure Stream Analytics.

Regiões disponíveis

Atualmente, há suporte para a integração de rede virtual nas seguintes regiões:

Leste dos EUA, Leste dos EUA 2, Oeste dos EUA, Oeste dos EUA 2, Centro dos EUA, Centro-Norte dos EUA, Canadá Central, Europa Ocidental, Norte da Europa, Sudeste Asiático, Sul do Brasil, Leste do Japão, Sul do Reino Unido, Índia Central, Leste da Austrália, França Central, Centro-Oeste da Alemanha e Norte dos Emirados Árabes Unidos.

Se sua região não estiver listada e você estiver interessado em usar essa funcionalidade, preencha este formulário.

Avaliamos as solicitações com base na demanda e na viabilidade e notificaremos você se pudermos dar suporte à sua região.

Pré-requisitos

Uma Conta de Armazenamento de Uso Geral V2 (GPV2) é necessária para trabalhos do ASA injetados na rede virtual.

Os trabalhos do ASA injetados na rede virtual exigem acesso a metadados, como pontos de verificação, a serem armazenados em tabelas do Azure para fins operacionais.

Se você já tiver uma conta GPV2 provisionada com seu trabalho do ASA, nenhuma etapa adicional será necessária.

Os usuários com trabalhos de maior escala com armazenamento Premium ainda são obrigados a apresentar uma conta de armazenamento GPV2.

Se você quiser proteger as contas de armazenamento contra acesso baseado em IP público, considere configurá-las usando também a Identidade Gerenciada e os Serviços Confiáveis.

Para obter mais informações sobre contas de armazenamento, consulte Visão geral da conta de armazenamento e Criar uma conta de armazenamento.

Uma Rede Virtual do Azure, você pode usar uma existente ou criar uma.

Um Gateway da NAT do Azure operacional, confira a observação IMPORTANTE abaixo.

Importante

Os trabalhos do ASA injetados na rede virtual usam uma tecnologia interna de injeção de contêiner fornecida pela Rede do Azure.

Para aprimorar a segurança e a confiabilidade de seus trabalhos do Azure Stream Analytics, você precisará:

Configurar um gateway da NAT: isso garantirá que todo o tráfego de saída da VNET seja roteado por meio de um endereço IP público seguro e consistente.

Desabilitar o acesso de saída padrão: isso impedirá qualquer tráfego de saída não intencional de sua VNET, aprimorando a segurança da rede.

Um Gateway da NAT do Azure é um serviço de Conversão de Endereços de Rede (NAT) totalmente gerenciado e altamente resiliente. Quando configurado em uma sub-rede, toda a conectividade de saída usa seus endereços IP públicos estáticos do gateway da NAT.

Para obter mais informações sobre o Gateway da NAT do Azure, consulteGateway da NAT do Azure.

Ao configurar o Hub IoT do Azure com pontos de extremidade privados, verifique se você também define um ponto de extremidade privado e as configurações de DNS correspondentes para o ponto de extremidade compatível com Hubs de Eventos internos. O Hub IoT utiliza esse ponto de extremidade para rotear mensagens e, sem a resolução DNS adequada, serviços como o Azure Stream Analytics podem não se conectar.

Para obter diretrizes sobre como configurar pontos de extremidade privados e DNS para Hub IoT e Hubs de Eventos, consulte os seguintes recursos:

Considerações sobre sub-rede

A integração de rede virtual depende de uma sub-rede dedicada.

Ao configurar sua sub-rede delegada, é crucial considerar o intervalo de IP para acomodar os requisitos atuais e futuros da sua carga de trabalho ASA. Como o tamanho da sub-rede não pode ser modificado depois de estabelecido, é recomendável selecionar um tamanho de sub-rede que possa suportar a escala potencial do seu trabalho. Além disso, esteja ciente de que o Azure Networking reserva os primeiros cinco endereços IP dentro do intervalo de sub-rede para uso interno.

A operação de escala afeta as instâncias reais disponíveis, com suporte, para um determinado tamanho de sub-rede.

Considerações para estimar intervalos de IP:

- Verifique se o intervalo de sub-rede não colide com o intervalo de sub-rede do ASA. Evite o intervalo de IP 10.0.0.0 a 10.0.255.255, pois ele é usado pelo ASA.

- Reservar:

- Cinco endereços IP para a Rede do Azure

- Umendereço IP é necessário para facilitar recursos como dados de exemplo, conexão de teste e descoberta de metadados para trabalhos associados a essa sub-rede.

- Dois endereços IP são necessários para cada seis unidades de streaming (SU) ou uma SU V2 (a estrutura de preços da V2 da ASA será lançada em 1º de julho de 2023. Consulteaqui para obter detalhes)

Delegação de sub-rede e comportamento de liberação:

Quando você habilita a integração de rede virtual para um trabalho do Azure Stream Analytics (ASA), o portal do Azure delega automaticamente a sub-rede especificada ao serviço ASA.

A ASA irá remover automaticamente a delegação da sub-rede em qualquer um dos seguintes casos:

- Desative a integração com a rede virtual para o último trabalho ASA que usa essa sub-rede pelo portal do Azure.

- Exclua o último trabalho ASA associado à sub-rede.

Observação: vários trabalhos ASA podem compartilhar a mesma sub-rede. O "último trabalho" refere-se ao ponto em que nenhum outro trabalho ASA está usando essa sub-rede. Depois que o último trabalho é removido, o ASA libera a sub-rede delegada. Isso pode levar alguns minutos para ser concluído.

A sub-rede deve permitir o tráfego intra-sub-rede:

- A configuração da sub-rede deve permitir o tráfego de rede intra-sub-rede.

- Isso significa que ele deve permitir tráfego de entrada e saída onde os endereços IP de origem e destino residam na mesma sub-rede. Saiba mais aqui.

Configurar integração de rede virtual

Portal do Azure

No portal do Azure, navegue até Rede na barra de menus e selecione Executar este trabalho na rede virtual. Esta etapa nos informa que seu trabalho deve funcionar com uma rede virtual:

Defina as configurações avançadas e selecione Salvar.

Código VS

No Visual Studio Code, faça referência à sub-rede no trabalho do ASA. Esta etapa informa ao seu trabalho que ele deve funcionar com uma sub-rede.

Em

JobConfig.json, configure suaVirtualNetworkConfigurationconforme mostrado na imagem a seguir.

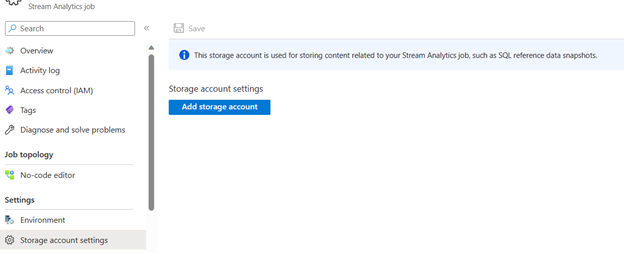

Configurar uma conta de armazenamento associada

Na página trabalho do Stream Analytics, selecione Configurações da conta de armazenamento em Configurar no menu esquerdo.

Na página Configurações da conta de armazenamento, selecione Adicionar conta de armazenamento.

Siga as instruções para definir as configurações da conta de armazenamento.

Importante

- Para autenticar com a cadeia de conexão, você deve desabilitar as configurações de firewall da conta de armazenamento.

- Para autenticar por meio da Identidade Gerenciada, você precisará adicionar o trabalho do Stream Analytics à lista de controle de acesso da conta de armazenamento com a função Colaborador de Dados do Blob de Armazenamento. Se você não conceder acesso ao trabalho, o trabalho não poderá executar qualquer operação. Para obter mais informações sobre como conceder acesso, consulte Usar o RBAC do Azure para atribuir um acesso de identidade gerenciada a outro recurso.

Permissões

Você deve ter pelo menos as seguintes permissões de controle de acesso baseado em função na sub-rede ou em um nível superior para configurar a integração de rede virtual por meio de portal do Azure, CLI ou ao definir a propriedade do site virtualNetworkSubnetId diretamente:

| Ação | Descrição |

|---|---|

Microsoft.Network/virtualNetworks/read |

Ler a definição de rede virtual |

Microsoft.Network/virtualNetworks/subnets/read |

Ler uma definição de sub-rede de rede virtual |

Microsoft.Network/virtualNetworks/subnets/join/action |

Ingressar em uma rede virtual |

Microsoft.Network/virtualNetworks/subnets/write |

Opcional. Obrigatório se você precisar executar a delegação de sub-rede |

Se a rede virtual estiver em uma assinatura diferente do seu trabalho do ASA, certifique-se de registrar a assinatura com a rede virtual para o provedor de recursos Microsoft.StreamAnalytics. Você pode registrar explicitamente o provedor seguindo esta documentação, mas ele é registrado automaticamente ao criar o trabalho em uma assinatura.

Limitações

- Os trabalhos de rede virtual exigem, no mínimo, um SU V2 (novo modelo de preços) ou seis SUs (atual)

- Verifique se o intervalo de sub-rede não colide com o intervalo de sub-rede ASA (ou seja, não use o intervalo de sub-rede 10.0.0.0/16).

- Os trabalhos do ASA e a rede virtual devem estar na mesma região.

- A sub-rede delegada só pode ser usada pelo Azure Stream Analytics.

- Você não pode excluir uma rede virtual quando ela é integrada ao ASA. Você deve desassociar ou remover o último trabalho* na sub-rede delegada.

- Atualmente, não há suporte para atualizações do DNS (Sistema de Nomes de Domínio). Se as configurações de DNS da rede virtual forem alteradas, você deverá reimplantar todos os trabalhos do ASA nessa rede virtual (as sub-redes também precisarão ser desassociadas de todos os trabalhos e reconfiguradas). Para obter mais informações, consulte Resolução de nomes para recursos em redes virtuais do Azure para obter mais informações.

Acessar recursos locais

Nenhuma configuração extra é necessária para que o recurso de integração de rede virtual acesse a rede virtual até os recursos locais. Você apenas precisa conectar sua rede virtual aos recursos locais usando o ExpressRoute ou uma VPN site a site.

Detalhes de preço

Fora dos requisitos básicos listados neste documento, a integração de rede virtual não tem nenhum custo extra para uso além dos preços do Azure Stream Analytics.

Solução de problemas

Embora o recurso seja fácil de configurar, isso não significa que sua experiência estará livre de problemas. Se você encontrar problemas para acessar o ponto de extremidade desejado, entre em contato com Suporte da Microsoft.

Observação

Para comentários diretos sobre essa capacidade, entre em contato com askasa@microsoft.com.