Definir as configurações de redirecionamento do dispositivo cliente para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota usando o Microsoft Intune

Importante

Definir as configurações de redirecionamento para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota usando o Microsoft Intune está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Dica

Este artigo contém informações para vários produtos que usam o PROTOCOLO RDP (Protocolo de Área de Trabalho Remota) para fornecer acesso remoto a áreas de trabalho e aplicativos do Windows.

O redirecionamento de recursos e periféricos do dispositivo local de um usuário para uma sessão remota da Área de Trabalho Virtual do Azure ou do Windows 365 por meio do Protocolo RDP (RDP), como a área de transferência, a câmera e o áudio, normalmente é regido pela configuração central de um pool de hosts e seus hosts de sessão. O redirecionamento do dispositivo cliente é configurado para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota usando uma combinação de políticas de configuração de aplicativo do Microsoft Intune, políticas de proteção de aplicativo e Acesso Condicional do Microsoft Entra no dispositivo local de um usuário.

Esses recursos permitem que você obtenha os seguintes cenários:

Aplique as configurações de redirecionamento em um nível mais granular com base nos critérios especificados. Por exemplo, talvez você queira ter configurações diferentes dependendo do grupo de segurança em que um usuário está, do sistema operacional do dispositivo que está usando ou se os usuários usam dispositivos corporativos e pessoais para acessar uma sessão remota.

Forneça uma camada extra de proteção contra o redirecionamento configurado incorretamente no pool de hosts ou host de sessão.

Aplique configurações de segurança extras ao Aplicativo Windows e ao aplicativo da Área de Trabalho Remota, como, exija um PIN, bloqueie teclados de terceiros e restrinja operações de recortar, copiar e colar entre outros aplicativos no dispositivo cliente.

Se as configurações de redirecionamento em um dispositivo cliente entrarem em conflito com as propriedades RDP do pool de host e o host de sessão da Área de Trabalho Virtual do Azure ou do PC de Nuvem para Windows 365, a configuração mais restritiva entre os dois entrará em vigor. Por exemplo, se o host de sessão não permitir o redirecionamento da unidade e o dispositivo cliente permitindo o redirecionamento da unidade, o redirecionamento da unidade não será permitido. Se as configurações de redirecionamento no host de sessão e no dispositivo cliente forem as mesmas, o comportamento de redirecionamento será consistente.

Importante

Definir as configurações de redirecionamento em um dispositivo cliente não substitui a configuração correta de pools de host e hosts de sessão com base em seus requisitos. Usar o Microsoft Intune para configurar o Aplicativo Windows e o aplicativo de Área de Trabalho Remota pode não ser adequado para cargas de trabalho que exigem um nível mais alto de segurança.

As cargas de trabalho com requisitos de segurança mais altos devem continuar a definir o redirecionamento no pool de hosts ou no host de sessão, em que todos os usuários do pool de hosts teriam a mesma configuração de redirecionamento. Uma solução DLP (Proteção contra Perda de Dados) é recomendada e o redirecionamento deve ser desabilitado em hosts de sessão sempre que possível para minimizar as oportunidades de perda de dados.

Em um alto nível, há três áreas a serem configuradas:

Políticas de configuração de aplicativo do Intune: usadas para gerenciar as configurações de redirecionamento para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota em um dispositivo cliente. Há dois tipos de políticas de configuração de aplicativo; uma política de aplicativos gerenciados é usada para gerenciar as configurações de um aplicativo, se o dispositivo cliente está registrado ou não registrado, e uma política de dispositivos gerenciados é usada além de gerenciar configurações em um dispositivo registrado. Use filtros para direcionar usuários com base em critérios específicos.

Políticas de proteção de aplicativo do Intune: usadas para especificar requisitos de segurança que devem ser atendidos pelo aplicativo e pelo dispositivo cliente. Use filtros para direcionar usuários com base em critérios específicos.

Políticas de Acesso Condicional: usadas para controlar o acesso à Área de Trabalho Virtual do Azure e ao Windows 365 com base apenas se os critérios definidos nas políticas de configuração do aplicativo e nas políticas de proteção do aplicativo forem atendidos.

Plataformas e tipos de registro com suporte

A tabela a seguir mostra qual aplicativo você pode gerenciar com base na plataforma do dispositivo e no tipo de registro:

Para o Aplicativo Windows:

| Plataforma de dispositivos | Dispositivos gerenciados | Dispositivos não gerenciados |

|---|---|---|

| iOS e iPadOS |

Para o aplicativo área de trabalho remota:

| Plataforma de dispositivos | Dispositivos gerenciados | Dispositivos não gerenciados |

|---|---|---|

| iOS e iPadOS | ||

| Android |

Cenários de exemplo

Os valores especificados em filtros e políticas dependem de seus requisitos, portanto, você precisa determinar o que é melhor para sua organização. Aqui estão alguns cenários de exemplo do que você precisa configurar para alcançá-los.

Cenário 1

Os usuários em um grupo têm permissão para redirecionamento de unidade ao se conectar em seu dispositivo corporativo Windows, mas o redirecionamento de unidade não é permitido em seu dispositivo corporativo iOS/iPadOS ou Android. Para alcançar este cenário:

Verifique se os hosts de sessão ou os computadores na nuvem e as configurações de pools de host estão configurados para permitir o redirecionamento da unidade.

Crie um filtro de dispositivo para aplicativos gerenciados para iOS e iPadOS e um filtro separado para Android.

Somente para iOS e iPadOS, crie uma política de configuração de aplicativo para dispositivos gerenciados.

Crie uma política de configuração de aplicativo para aplicativos gerenciados com o redirecionamento de unidade desabilitado. Você pode criar uma única política para iOS/iPadOS e Android ou criar uma política separada para iOS/iPadOS e Android.

Crie duas políticas de proteção de aplicativo, uma para iOS/iPadOS e outra para Android.

Cenário 2

Os usuários em um grupo que têm um dispositivo Android executando a versão mais recente do Android têm permissão para redirecionamento de unidade, mas os mesmos usuários que estão executando uma versão mais antiga do Android não têm o redirecionamento de unidade permitido. Para alcançar este cenário:

Verifique se os hosts de sessão ou os computadores na nuvem e as configurações de pools de host estão configurados para permitir o redirecionamento da unidade.

Crie dois filtros de dispositivo:

Um filtro de dispositivo para aplicativos gerenciados para Android, em que a versão da versão é definida como o número de versão mais recente do Android.

Um filtro de dispositivo para aplicativos gerenciados para Android, em que a versão da versão é definida como um número de versão mais antigo do que a versão mais recente do Android.

Crie duas políticas de configuração de aplicativo:

Uma política de configuração de aplicativo para aplicativos gerenciados com redirecionamento de unidade habilitado. Atribua um ou mais grupos com o filtro para o número de versão mais recente do Android.

Uma política de configuração de aplicativo para aplicativos gerenciados com redirecionamento de unidade desabilitado. Atribua um ou mais grupos com o filtro para o número de versão mais antigo do Android.

Crie uma política de proteção de aplicativo, uma combinada para iOS/iPadOS e Android.

Cenário 3

Os usuários em um grupo que usam um dispositivo iOS/iPadOS não gerenciado para se conectar a uma sessão remota têm permissão para redirecionamento de área de transferência, mas os mesmos usuários que usam um dispositivo Android não gerenciado não são permitidos redirecionamento de área de transferência. Para alcançar este cenário:

Verifique se os hosts de sessão ou os computadores na nuvem e as configurações dos pools de host estão configurados para permitir o redirecionamento da área de transferência.

Crie dois filtros de dispositivo:

Um filtro de dispositivo para aplicativos gerenciados para iOS e iPadOS, em que o tipo de gerenciamento de dispositivo não é gerenciado.

Um filtro de dispositivo para aplicativos gerenciados para Android, em que o tipo de gerenciamento de dispositivo não é gerenciado.

Crie duas políticas de configuração de aplicativo:

Uma política de configuração de aplicativo para aplicativos gerenciados com redirecionamento de área de transferência habilitada. Atribua um ou mais grupos com o filtro para dispositivos iOS ou iPadOS não gerenciados.

Uma política de configuração de aplicativo para aplicativos gerenciados com o redirecionamento da área de transferência desabilitado. Atribua um ou mais grupos com o filtro para dispositivos Android não gerenciados.

Crie uma política de proteção de aplicativo, uma combinada para iOS/iPadOS e Android.

Configurações de política recomendadas

Aqui estão algumas configurações de política recomendadas que você deve usar com o Intune e o Acesso Condicional. As configurações usadas devem ser baseadas em seus requisitos.

Intune:

- Desabilite todo o redirecionamento em dispositivos pessoais.

- Exigir acesso de PIN ao aplicativo.

- Bloquear teclados de terceiros.

- Especifique uma versão mínima do sistema operacional do dispositivo.

- Especifique um número mínimo de versão de aplicativo do Windows e/ou da Área de Trabalho Remota.

- Bloquear dispositivos jailbroken/root.

- Exigir uma solução MTD (defesa contra ameaças móveis) em dispositivos, sem ameaças detectadas.

Acesso condicional:

- Bloqueie o acesso, a menos que os critérios definidos nas políticas de gerenciamento de aplicativos móveis do Intune sejam atendidos.

- Conceda acesso, exigindo uma ou mais das seguintes opções:

- Exigir autenticação multifator.

- Exigir uma política de proteção de aplicativo do Intune.

Pré-requisitos

Antes de definir as configurações de redirecionamento em um dispositivo cliente usando o Microsoft Intune e o Acesso Condicional, você precisa:

Um pool de hosts existente com hosts de sessão ou computadores na nuvem.

Pelo menos um grupo de segurança que contém usuários para aplicar as políticas.

Para usar o aplicativo de Área de Trabalho Remota com dispositivos registrados no iOS e no iPadOS, você precisa adicionar cada aplicativo ao Intune por meio da App Store. Para obter mais informações, consulte Adicionar aplicativos da loja do iOS ao Microsoft Intune.

Um dispositivo cliente que executa uma das seguintes versões do Aplicativo do Windows ou do aplicativo da Área de Trabalho Remota:

Para o Aplicativo Windows:

- iOS e iPadOS: 10.5.2 ou posterior.

Aplicativo de Área de Trabalho Remota:

- iOS e iPadOS: 10.5.8 ou posterior.

- Android: 10.0.19.1279 ou posterior.

Há mais pré-requisitos do Intune para configurar políticas de configuração de aplicativo, políticas de proteção de aplicativo e políticas de Acesso Condicional. Para saber mais, veja:

Criar um filtro de aplicativo gerenciado

Ao criar um filtro de aplicativo gerenciado, você pode aplicar configurações de redirecionamento somente quando os critérios definidos no filtro forem correspondidos, permitindo que você restrinja o escopo de atribuição de uma política. Se você não definir um filtro, as configurações de redirecionamento se aplicarão a todos os usuários. O que você especifica em um filtro depende de seus requisitos.

Para saber mais sobre filtros e como criá-los, consulte Usar filtros ao atribuir seus aplicativos, políticas e perfis no Microsoft Intune e propriedades de filtro de aplicativo gerenciado.

Criar uma política de configuração de aplicativo para dispositivos gerenciados

Para dispositivos iOS e iPadOS registrados somente, você precisa criar uma política de configuração de aplicativo para dispositivos gerenciados para o aplicativo de Área de Trabalho Remota.

Para criar e aplicar uma política de configuração de aplicativo para dispositivos gerenciados, siga as etapas em Adicionar políticas de configuração de aplicativo para dispositivos iOS/iPadOS gerenciados e use as seguintes configurações:

Na guia Noções básicas, para aplicativo de destino, selecione o aplicativo móvel da área de trabalho remota na lista. Você precisa ter adicionado o aplicativo ao Intune da App Store para que ele seja exibido nesta lista.

Na guia Configurações, para o Formato configurações de configuração lista suspensa, selecione Usar o designer de configuração, e, em seguida, insira as seguintes configurações exatamente como mostrado:

Chave de configuração Tipo de valor Valor de configuração IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDString {{deviceID}}Na guia Atribuições, atribua a política ao grupo de segurança que contém os usuários aos quais aplicar a política. Você deve aplicar a política a um grupo de usuários para que a política entre em vigor. Para cada grupo, opcionalmente, você pode selecionar um filtro para ser mais específico no direcionamento da política de configuração do aplicativo.

Criar uma política de configuração de aplicativo para aplicativos gerenciados

Você precisa criar uma política de configuração de aplicativo para aplicativos gerenciados para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota, que permitem fornecer configurações.

Para criar e aplicar uma política de configuração de aplicativo para aplicativos gerenciados, siga as etapas em Políticas de configuração de aplicativo para aplicativos gerenciados do SDK de Aplicativo do Intune e use as seguintes configurações:

Na guia Noções básicas, faça o seguinte, dependendo se você está direcionando o Aplicativo Windows ou o aplicativo da Área de Trabalho Remota

Para o Aplicativo do Windows, selecione Selecionar aplicativos personalizados e, em seguida, para ID do pacote, insira

com.microsoft.rdc.applee, para a plataforma, selecione iOS/iPadOS.Para o aplicativo de Área de Trabalho Remota, selecione Selecionar aplicativos públicos, em seguida, pesquise e selecione Área de Trabalho Remota para cada plataforma que você deseja direcionar.

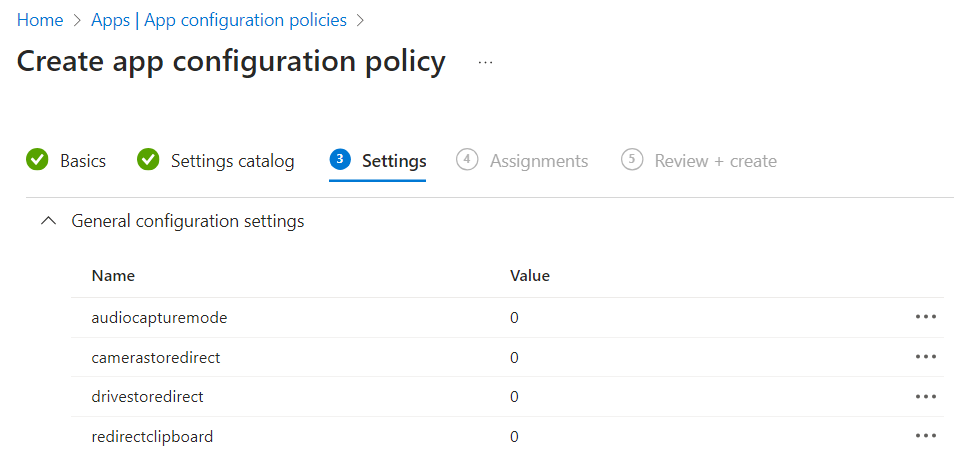

Na guia Configurações, expanda Configurações gerais de configuraçãoe insira os seguintes pares de nome e valor para cada configuração de redirecionamento que você deseja definir exatamente como mostrado. Esses valores correspondem às propriedades RDP listadas em propriedades RDP com suporte, mas a sintaxe é diferente:

Nome Descrição Valor audiocapturemodeIndica se o redirecionamento da entrada de áudio está habilitado. 0: a captura de áudio do dispositivo local está desabilitada.1: a captura de áudio do dispositivo local e o redirecionamento para um aplicativo de áudio na sessão remota estão habilitados.camerastoredirectDetermina se o redirecionamento da câmera está habilitado. 0: o redirecionamento da câmera está desabilitado.1: o redirecionamento da câmera está habilitado.drivestoredirectDetermina se o redirecionamento da unidade de disco está habilitado. 0: o redirecionamento da unidade de disco está desabilitado.1: o redirecionamento da unidade de disco está habilitado.redirectclipboardDetermina se o redirecionamento de área de transferência fica habilitado. 0: o redirecionamento da área de transferência no dispositivo local está desabilitado na sessão remota.1: o redirecionamento da área de transferência no dispositivo local está habilitado na sessão remota.Veja um exemplo de como as configurações devem ser:

Na guia Atribuições, atribua a política ao grupo de segurança que contém os usuários aos quais aplicar a política. Você deve aplicar a política a um grupo de usuários para que a política entre em vigor. Para cada grupo, opcionalmente, você pode selecionar um filtro para ser mais específico no direcionamento da política de configuração do aplicativo.

Criar uma política de proteção de aplicativo

Você precisa criar uma Política de proteção de aplicativo para o Aplicativo do Windows e o aplicativo de Área de Trabalho Remota, que permitem controlar como os dados são acessados e compartilhados por aplicativos em dispositivos móveis.

Para criar e aplicar uma política de proteção de aplicativo, siga as etapas em Como criar e atribuir políticas de proteção de aplicativo e use as configurações a seguir. Você precisa criar uma política de proteção de aplicativo para cada plataforma que deseja direcionar.

Na guia Aplicativos, faça o seguinte, dependendo se você está direcionando o Aplicativo Windows ou o aplicativo da Área de Trabalho Remota

Para o Aplicativo do Windows no iOS/iPadOS, selecione Selecionar aplicativos personalizados e, em seguida, para ID do Pacote, insira

com.microsoft.rdc.apple.Para o aplicativo de Área de Trabalho Remota, selecione Selecionar aplicativos públicos e, em seguida, pesquise e selecione Área de Trabalho Remota.

Na guia Proteção de dados, somente as configurações a seguir são relevantes para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota. As outras configurações não se aplicam à medida que o Aplicativo Windows e o aplicativo de Área de Trabalho Remota interagem com o host da sessão e não com os dados no aplicativo. Em dispositivos móveis, os teclados não aprovados são uma fonte de registro em log e roubo de pressionamento de teclas.

Para iOS e iPadOS, você pode definir as seguintes configurações:

- Restringir recortar, copiar e colar entre outros aplicativos

- Teclados de terceiros

Para Android, você pode definir as seguintes configurações:

- Restringir recortar, copiar e colar entre outros aplicativos

- Captura de tela e Google Assistant

- Teclados aprovados

Dica

Se você desabilitar o redirecionamento da área de transferência em uma política de configuração de aplicativo, deverá definir Restringir recortar, copiar e colar entre outros aplicativos para Bloqueado.

Na guia Inicialização condicional, recomendamos que você adicione as seguintes condições:

Condição Tipo de condição Valor Ação Versão mínima do aplicativo Condição do aplicativo Com base em seus requisitos. Bloquear acesso Versão mínima do sistema operacional Condição do dispositivo Com base em seus requisitos. Bloquear acesso Serviço de MTD primário Condição do dispositivo Com base em seus requisitos.

Seu conector MTD deve ser configurado. Para o Microsoft Defender para Ponto de Extremidade, configure o Microsoft Defender para Ponto de Extremidade no Intune.Bloquear acesso Nível máximo de ameaça de dispositivo permitido Condição do dispositivo Protegido Bloquear acesso Para obter detalhes da versão, consulte Novidades no Aplicativo Windows, Novidades no cliente de Área de Trabalho Remota para iOS e iPadOSe Novidades no cliente de Área de Trabalho Remota para Android e Chrome OS.

Para obter mais informações sobre as configurações disponíveis, consulte Inicialização condicional nas configurações de política de proteção de aplicativo do iOS e inicialização condicional nas configurações de política de proteção de aplicativo Android.

Na guia Atribuições, atribua a política ao grupo de segurança que contém os usuários aos quais aplicar a política. Você deve aplicar a política a um grupo de usuários para que a política entre em vigor. Para cada grupo, opcionalmente, você pode selecionar um filtro para ser mais específico no direcionamento da política de configuração do aplicativo.

Criar uma política de Acesso Condicional

A criação de uma política de Acesso Condicional permite que você restrinja o acesso a uma sessão remota somente quando uma política de proteção de aplicativo é aplicada com o Aplicativo Windows e o aplicativo de Área de Trabalho Remota. Se você criar uma segunda política de Acesso Condicional, também poderá bloquear o acesso usando um navegador da Web.

Para criar e aplicar uma política de Acesso Condicional, siga as etapas em Configurar políticas de Acesso Condicional baseadas em aplicativo com o Intune. As configurações a seguir fornecem um exemplo, mas você deve ajustá-las com base em seus requisitos:

Para que a primeira política conceda acesso a uma sessão remota somente quando uma política de proteção de aplicativo é aplicada com o Aplicativo Windows e o aplicativo de Área de Trabalho Remota:

Para Atribuições, inclua o grupo de segurança que contém os usuários aos quais aplicar a política. Você deve aplicar a política a um grupo de usuários para que a política entre em vigor.

Para Recursos de destino, selecione para aplicar a política a aplicativos de nuvem, em seguida, para Incluir, selecione Selecionar aplicativos. Pesquise e selecione Área de Trabalho Virtual do Azure e Windows 365. Você só terá a Área de Trabalho Virtual do Azure na lista se registrou o provedor de recursos

Microsoft.DesktopVirtualizationem uma assinatura em seu locatário do Microsoft Entra.Para Condições:

- Selecione plataformas de dispositivo, em seguida, inclua iOS e Android.

- Selecione aplicativos cliente, em seguida, inclua aplicativos móveis e clientes da área de trabalho.

Para Controles do Access, selecione Conceder acesso, marque a caixa para Exigir de política de proteção do aplicativo e selecione o botão de opção para Exigir todos os controles selecionados.

Para Habilitar política, defina-o como Habilitado.

Para a segunda política bloquear o acesso a uma sessão remota usando um navegador da Web:

Para Atribuições, inclua o grupo de segurança que contém os usuários aos quais aplicar a política. Você deve aplicar a política a um grupo de usuários para que a política entre em vigor.

Para Recursos de destino, selecione para aplicar a política a aplicativos de nuvem, em seguida, para Incluir, selecione Selecionar aplicativos. Pesquise e selecione Área de Trabalho Virtual do Azure e Windows 365. Você só terá a Área de Trabalho Virtual do Azure na lista se registrou o provedor de recursos

Microsoft.DesktopVirtualizationem uma assinatura em seu locatário do Microsoft Entra. O aplicativo de nuvem para Windows 365 também abrange o Computador de Desenvolvimento da Microsoft.Para Condições:

- Selecione plataformas de dispositivo, em seguida, inclua iOS e Android.

- Selecione Aplicativos clientee, em seguida, inclua Browser.

Para Controles do Access, selecione Bloquearde acesso e, em seguida, selecione o botão de opção para Exigir todos os controles selecionados.

Para Habilitar política, defina-o como Habilitado.

Verificar a configuração

Agora que você configura o Intune para gerenciar o redirecionamento de dispositivos em dispositivos pessoais, você pode verificar sua configuração conectando-se a uma sessão remota. O que você deve testar depende se você configurou políticas a serem aplicadas a dispositivos registrados ou não registrados, quais plataformas e as configurações de redirecionamento e proteção de dados definidas. Verifique se você só pode executar as ações que você pode executar correspondem ao esperado.

Problemas conhecidos

Definir as configurações de redirecionamento para o Aplicativo Windows e o aplicativo de Área de Trabalho Remota em um dispositivo cliente usando o Microsoft Intune tem a seguinte limitação:

- Quando você configura o redirecionamento do dispositivo cliente para o aplicativo Área de Trabalho Remota ou Aplicativo do Windows no iOS e iPadOS, as solicitações de autenticação multifator (MFA) podem ficar presas em um loop. Um cenário comum desse problema acontece quando o aplicativo de Área de Trabalho Remota ou o aplicativo do Windows está sendo executado em um iPhone registrado no Intune e o mesmo iPhone está sendo usado para receber solicitações de MFA do aplicativo Microsoft Authenticator ao entrar no aplicativo de Área de Trabalho Remota ou no aplicativo do Windows. Para contornar esse problema, use o aplicativo Área de Trabalho Remota ou Aplicativo do Windows em um dispositivo diferente (como um iPad) do dispositivo que está sendo usado para receber solicitações de MFA (como um iPhone).