Link Privado do Azure com a Área de Trabalho Virtual do Azure

Você pode usar o Link Privado do Azure com a Área de Trabalho Virtual do Azure para se conectar de forma privada aos seus recursos remotos. Ao criar um ponto de extremidade privado, o tráfego entre sua rede virtual e o serviço permanece na rede da Microsoft, portanto, você não precisa mais expor seu serviço à Internet pública. Você também usa uma VPN ou o ExpressRoute para seus usuários com o cliente de Área de Trabalho Remota para se conectar à rede virtual. Manter o tráfego dentro da rede Microsoft melhora a segurança e mantém seus dados seguros. Este artigo descreve como o Link Privado pode ajudar a proteger seu ambiente da Área de Trabalho Virtual do Azure.

Como o Link Privado funciona com a Área de Trabalho Virtual do Azure?

A Área de Trabalho Virtual do Azure tem três fluxos de trabalho com três tipos de recursos correspondentes para usar com pontos de extremidade privados. Estes fluxos de trabalho são:

Descoberta inicial do feed: permite que o cliente descubra todos os workspaces atribuídos a um usuário. Para habilitar esse processo, você deve criar um único ponto de extremidade privado para o sub-recurso global para qualquer workspace. No entanto, você pode criar somente um ponto de extremidade privado em toda a implantação da Área de Trabalho Virtual do Azure. Esse ponto de extremidade cria entradas DNS (Sistema de Nomes de Domínio) e rotas de IP privadas para o FQDN (nome de domínio totalmente qualificado) global necessário para a descoberta inicial do feed. Essa conexão se torna uma rota única e compartilhada para todos os clientes usarem.

Download do feed: o cliente baixa todos os detalhes de conexão de um usuário específico para os workspaces que hospedam seus grupos de aplicativos. Você cria um ponto de extremidade privado para o sub-recurso de feed para cada workspace que deseja usar com o Link Privado.

Conexões com pools de hosts: cada conexão com um pool de hosts tem dois lados: clientes e hosts de sessão. Crie um ponto de extremidade privado para o sub-recurso de conexão para cada pool de hosts que deseja usar com o Link Privado.

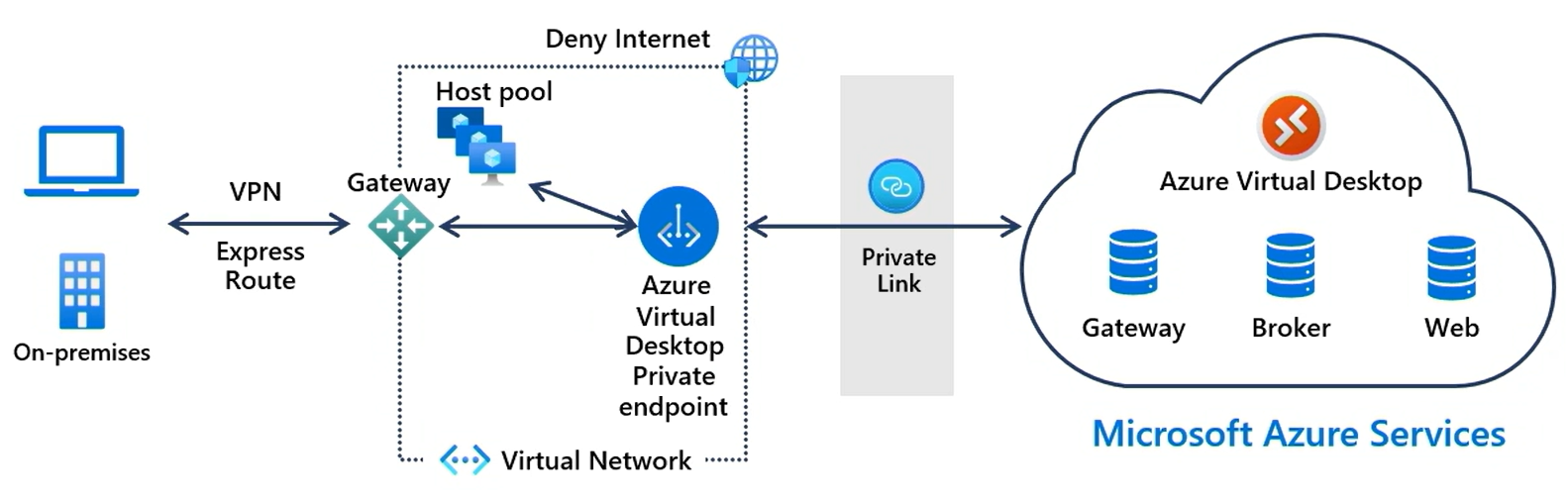

O diagrama de alto nível a seguir mostra como o Link Privado conecta com segurança um cliente local ao serviço da Área de Trabalho Virtual do Azure. Para obter informações mais detalhadas sobre conexões de cliente, consulte Sequência de conexão do cliente.

Cenários com suporte

Ao adicionar o Link Privado com a Área de Trabalho Virtual do Azure, você tem os seguintes cenário com suporte para se conectar à Área de Trabalho Virtual do Azure. Qual cenário você escolher depende de suas necessidades. Você pode compartilhar esses pontos de extremidade privados em sua topologia de rede ou isolar suas redes virtuais, para assim cada um ter seu próprio ponto de extremidade privado para o pool de hosts ou workspace.

Todas as partes da conexão: descoberta de feed inicial, download de feed e conexões de sessão remota para clientes e hosts de sessão, usam rotas privadas. Você precisa dos seguintes pontos de extremidade privados:

Finalidade Tipo de recurso Sub-recurso de destino Quantidade de pontos de extremidade Conexões com pools de hosts Microsoft.DesktopVirtualization/hostpools connection Um por pool de host Download do feed Microsoft.DesktopVirtualization/workspaces feed Um por workspace Descoberta inicial do feed Microsoft.DesktopVirtualization/workspaces global Apenas um para todas as implantações da Área de Trabalho Virtual do Azure O download de feed e as conexões de sessão remota para clientes e hosts de sessão usam rotas privadas, mas a descoberta de feed inicial usa rotas públicas. Você precisa dos seguintes pontos de extremidade privados. O ponto de extremidade para a descoberta de feed inicial não é necessário.

Finalidade Tipo de recurso Sub-recurso de destino Quantidade de pontos de extremidade Conexões com pools de hosts Microsoft.DesktopVirtualization/hostpools connection Um por pool de host Download do feed Microsoft.DesktopVirtualization/workspaces feed Um por workspace Somente conexões de sessão remota para clientes e hosts de sessão usam rotas privadas, mas a descoberta de feed inicial e o download de feed usam rotas públicas. Você precisa dos seguintes pontos de extremidade privados. Não são necessários pontos de extremidade para workspaces.

Finalidade Tipo de recurso Sub-recurso de destino Quantidade de pontos de extremidade Conexões com pools de hosts Microsoft.DesktopVirtualization/hostpools connection Um por pool de host As VMs de host de sessão e de clientes usam rotas públicas. O Link Privado não é usado neste cenário.

Importante

Caso crie um ponto de extremidade privado para a descoberta de feed inicial, o espaço de trabalho usado para o sub-recurso global controlará o FQDN (nome de domínio totalmente qualificado) compartilhado, facilitando a descoberta inicial de feeds em todos os espaços de trabalho. Crie um espaço de trabalho separado que seja usado apenas para essa finalidade e não tenha nenhum grupo de aplicativos registrado nele. A exclusão deste espaço de trabalho fará com que todos os processos de descoberta de feed parem de funcionar.

Não é possível controlar o acesso ao workspace usado para a descoberta inicial do feed (sub-recurso global). Se você configurar esse workspace para permitir apenas o acesso particular, a configuração será ignorada. Esse workspace é sempre acessível a partir de rotas públicas.

As alocações de endereço IP estão sujeitas a alterações à medida que a demanda por endereços IP aumenta. Durante expansões de capacidade, endereços adicionais são necessários para pontos de extremidade privados. É importante considerar o esgotamento potencial do espaço de endereço e garantir espaço suficiente para o crescimento. Para obter mais informações sobre como determinar a configuração de rede apropriada para pontos de extremidade privados em uma topologia de hub ou spoke, consulte Árvore de decisão para implantação do Link Privado.

Resultados de configuração

Você define as configurações nos espaços de trabalho relevantes da Área de Trabalho Virtual do Azure e nos pools de hosts para definir o acesso público ou privado. Para conexões com um workspace, exceto o usado para descoberta de feed inicial (sub-recurso global), a tabela a seguir detalha o resultado de cada cenário:

| Configuração | Resultado |

|---|---|

| Acesso público habilitado de todas as redes | Solicitações de feed de workspace são permitidas de rotas públicas. Solicitações de feed de workspace são permitidas de rotas particulares. |

| Acesso público desabilitado de todas as redes | Solicitações de feed de workspace são negadas de rotas públicas. Solicitações de feed de workspace são permitidas de rotas particulares. |

Com o transporte de conexão reversa, há duas conexões de rede para conexões a pools de host: o cliente para o gateway e o host da sessão para o gateway. Além de habilitar ou desabilitar o acesso público para ambas as conexões, você também pode optar por habilitar o acesso público para clientes que se conectam ao gateway, e permitir apenas acesso privado para hosts da sessão que se conectam ao gateway. A tabela a seguir detalha o resultado de cada cenário:

| Configuração | Resultado |

|---|---|

| Acesso público habilitado de todas as redes | Sessões remotas são permitidas quando o cliente ou o host da sessão está usando uma rota pública. Sessões remotas são permitidas quando o cliente ou o host da sessão está usando uma rota particular. |

| Acesso público desabilitado de todas as redes | Sessões remotas são negadas quando o cliente ou o host da sessão está usando uma rota pública. Sessões remotas são permitidas quando o cliente e o host da sessão estão usando uma rota particular. |

| Acesso público habilitado para redes cliente, mas desabilitado para redes de host da sessão | As sessões remotas serão negadas se o host da sessão estiver usando uma rota pública, independentemente da rota que o cliente está usando. Sessões remotas são permitidas desde que o host da sessão esteja usando uma rota particular, independentemente da rota que o cliente está usando. |

Sequência de conexão do cliente

Quando um usuário se conecta à Área de Trabalho Virtual do Azure pelo Link Privado e ela é configurada para permitir apenas conexões de cliente de rotas particulares, a sequência de conexão é a seguinte:

Com um cliente com suporte, um usuário assina um workspace. O dispositivo do usuário consulta o DNS para o endereço

rdweb.wvd.microsoft.com(ou o endereço correspondente para outros ambientes do Azure).Sua zona DNS particular para privatelink-global.wvd.microsoft.com retorna o endereço IP privado para a descoberta inicial do feed (sub-recurso global). Caso não esteja usando um ponto de extremidade privado para a descoberta de feed inicial, um endereço IP público será retornado.

Para cada workspace no feed, uma consulta DNS é feita para o endereço

<workspaceId>.privatelink.wvd.microsoft.com.Sua zona DNS particular para privatelink.wvd.microsoft.com retorna o endereço IP privado para o download do feed do workspace e baixa o feed usando a porta TCP 443.

Ao se conectar a uma sessão remota, o arquivo

.rdpque vem do download do feed do workspace contém o endereço do serviço de gateway da Área de Trabalho Virtual do Azure com a menor latência para o dispositivo do usuário. Uma consulta DNS é feita em um endereço no formato<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Sua zona DNS particular para privatelink.wvd.microsoft.com retorna o endereço IP privado para o serviço de gateway da Área de Trabalho Virtual do Azure a ser usado para o pool de host que fornece a sessão remota. A orquestração por meio da rede virtual e do ponto de extremidade privado usa a porta TCP 443.

Após a orquestração, o tráfego de rede entre o cliente, o serviço de gateway da Área de Trabalho Virtual do Azure e o host de sessão é transferido para uma porta no intervalo de portas dinâmicas TCP de 1 a 65535.

Importante

Se você pretende restringir portas de rede dos dispositivos cliente do usuário ou das VMs do host de sessão para os pontos de extremidade privados, precisa permitir o tráfego em todo o intervalo de portas dinâmicas TCP de 1 a 65535 para o ponto de extremidade privado do recurso do pool de hosts usando o sub-recurso de conexão. Todo o intervalo de portas dinâmicas do TCP é necessário porque a rede privada do Azure mapeia internamente estas portas para o gateway apropriado, que foi selecionado durante a orquestração do cliente. Caso você restrinja as portas para o ponto de extremidade privado, talvez os usuários não consigam se conectar à Área de Trabalho Virtual do Azure.

Limitações e problemas conhecidos

O Link Privado com a Área de Trabalho Virtual do Azure tem as seguintes limitações:

Antes de usar o Link Privado para a Área de Trabalho Virtual do Azure, você precisa habilitar o Link Privado para a Área de Trabalho Virtual do Azure em cada assinatura do Azure para a qual quiser criar um Link Privado com a Área de Trabalho Virtual do Azure.

Todos os Clientes da Área de Trabalho Remota para se conectar à Área de Trabalho Virtual do Azure podem ser usados com o Link Privado. Se você estiver usando o Cliente de Área de Trabalho Remota para Windows em uma rede privada sem acesso à Internet e estiver inscrito em feeds públicos e privados, não poderá acessar o feed.

Depois de alterar um ponto de extremidade privado para um pool de hosts, você deve reiniciar o serviço Carregador de Agente da Área de Trabalho Remota (RDAgentBootLoader) em cada host da sessão no pool de host. Você também precisa reiniciar esse serviço sempre que alterar a configuração da rede de um pool de hosts. Em vez de reiniciar o serviço, você pode reiniciar cada host da sessão.

Usar o Link Privado e

Não há suporte para o uso do Link Privado e do Shortpath RDP para redes gerenciadas, mas eles podem trabalhar juntos. Você pode usar o Link Privado e o Shortpath RDP para redes gerenciadas por sua conta e risco. Não há suporte para todas as outras opções do Shortpath RDP usando STUN ou TURN com o Link Privado.

No início da versão prévia do Link Privado com a Área de Trabalho Virtual do Azure, o ponto de extremidade privado para a descoberta inicial do feed (para o sub-recurso global) compartilhou o nome

privatelink.wvd.microsoft.comda zona DNS privada de com outros pontos de extremidade privados para workspaces e pools de hosts. Nessa configuração, os usuários não conseguem estabelecer pontos de extremidade privados exclusivamente para pools de hosts e workspaces. A partir de 1º de setembro de 2023, não haverá mais suporte para o compartilhamento da zona DNS privada nessa configuração. Você precisa criar um novo ponto de extremidade privado para que o sub-recurso global use o nome da zona DNS privadaprivatelink-global.wvd.microsoft.com. Para obter as etapas para fazer isso, consulte Descoberta inicial do feed.

Próximas etapas

- aiba como Configurar o Link Privado com a Área de Trabalho Virtual do Azure.

- Saiba como configurar o DNS do ponto de extremidade privado do Azure em Integração do DNS do Link Privado.

- Para guias de solução de problemas gerais do Link Privado, confira Solucionar problemas de conectividade do ponto de extremidade privado do Azure.

- Entenda a conectividade de rede da Área de Trabalho Virtual do Azure.

- Confira a Lista de URLs necessárias para obter a lista de URLs que você precisa desbloquear para garantir o acesso à rede do serviço da Área de Trabalho Virtual do Azure.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de