Imposição de rede virtual com regras de administrador de segurança no Gerenciador de Rede Virtual do Azure

Neste artigo, você aprenderá como as regras de administrador de segurança fornecem uma imposição flexível e escalonável de políticas de segurança em ferramentas como os grupos de segurança de rede. Primeiro, você aprenderá os diferentes modelos de imposição de rede virtual. Depois, você aprende as etapas gerais para impor a segurança com as regras de administrador de segurança.

Imposição de rede virtual

Somente com os NSGs (grupos de segurança de rede), a imposição generalizada em redes virtuais em vários aplicativos, equipes ou até mesmo organizações inteiras pode ser complicada. Muitas vezes há um ato de balanceamento entre tentativas de imposição centralizada em uma organização e entrega de controle granular e flexível às equipes.

As regras de administrador de segurança visam eliminar essa escala deslizante entre a imposição e a flexibilidade, consolidando por completo os prós e reduzindo os contras de cada um desses modelos. As equipes de governança central estabelecem trilhos de proteção por meio de regras de administrador de segurança, ao mesmo tempo em que deixam espaço para equipes individuais identificarem a segurança de forma flexível, conforme necessário por meio das regras do NSG. As regras de administrador de segurança não são destinadas a substituir as regras do NSG. Em vez disso, eles trabalham com regras NSG para fornecer imposição e flexibilidade em toda a sua organização.

Modelos de imposição

Vamos examinar alguns modelos comuns de gerenciamento de segurança sem regras de administrador de segurança e seus prós e contras:

Modelo 1 – Gerenciamento de equipe de governança central com NSGs

Nesse modelo, uma equipe de governança central em uma organização gerencia todos os NSGs.

| Vantagens | Desvantagens |

|---|---|

| A equipe de governança central pode impor regras de segurança importantes. | A sobrecarga operacional é alta, pois os administradores precisam gerenciar cada NSG, à medida que o número de NSGs aumenta, a carga aumenta. |

Modelo 2 – Gerenciamento de equipe individual com NSGs

Nesse modelo, equipes individuais dentro de uma organização sem uma equipe de governança centralizada gerenciam seus próprios NSGs.

| Vantagens | Desvantagens |

|---|---|

| A equipe individual tem controle flexível ao personalizar regras de segurança com base nos requisitos de serviço. | A equipe de governança central não pode impor regras de segurança críticas, como bloquear portas arriscadas. Uma equipe individual também pode configurar incorretamente ou esquecer de anexar NSGs, o que leva à exposição de vulnerabilidades. |

Modelo 3 – NSGs são criados por meio do Azure Policy e gerenciados por equipes individuais.

Nesse modelo, as equipes individuais ainda gerenciam seus NSGs. A diferença é que os NSGs são criados usando o Azure Policy para definir regras padrão. Modificar essas regras dispararia notificações de auditoria.

| Vantagens | Desvantagens |

|---|---|

| A equipe individual tem controle flexível ao personalizar regras de segurança. A equipe de governança central pode criar regras de segurança padrão e receber notificações se essas regras forem modificadas. |

A equipe de governança central ainda não pode impor as regras de segurança padrão, já que os proprietários de NSGs das equipes ainda podem modificá-las. Também seria um grande desafio gerenciar as notificações. |

Imposição de tráfego de rede e exceções com regras de administrador de segurança

Vamos aplicar os conceitos discutidos até agora a um cenário de exemplo. Um administrador de rede da empresa deseja impor uma regra de segurança a fim de bloquear o tráfego SSH de entrada para toda a empresa. A imposição desse tipo de regra de segurança era difícil sem uma regra de administrador de segurança. Se o administrador gerenciar todos os NSGs, a sobrecarga de gerenciamento será alta e o administrador não poderá responder rapidamente às necessidades das equipes de produtos a fim de modificar as regras do NSG. Por outro lado, se as equipes de produtos gerenciarem seus próprios NSGs sem as regras de administrador de segurança, o administrador não poderá impor regras de segurança críticas, deixando em aberto possíveis riscos de segurança. Usar regras de administrador de segurança e NSGs pode resolver esse dilema.

Nesse caso, o administrador pode criar uma regra de administrador de segurança para bloquear o tráfego SSH de entrada para todas as redes virtuais da empresa. O administrador também pode criar uma regra de administrador de segurança para permitir o tráfego SSH de entrada para redes virtuais específicas que precisam de uma exceção. A regra de administrador de segurança é imposta em toda a empresa e o administrador ainda pode permitir exceções para redes virtuais específicas. Isso é feito por meio do uso da ordem de prioridade para cada regra.

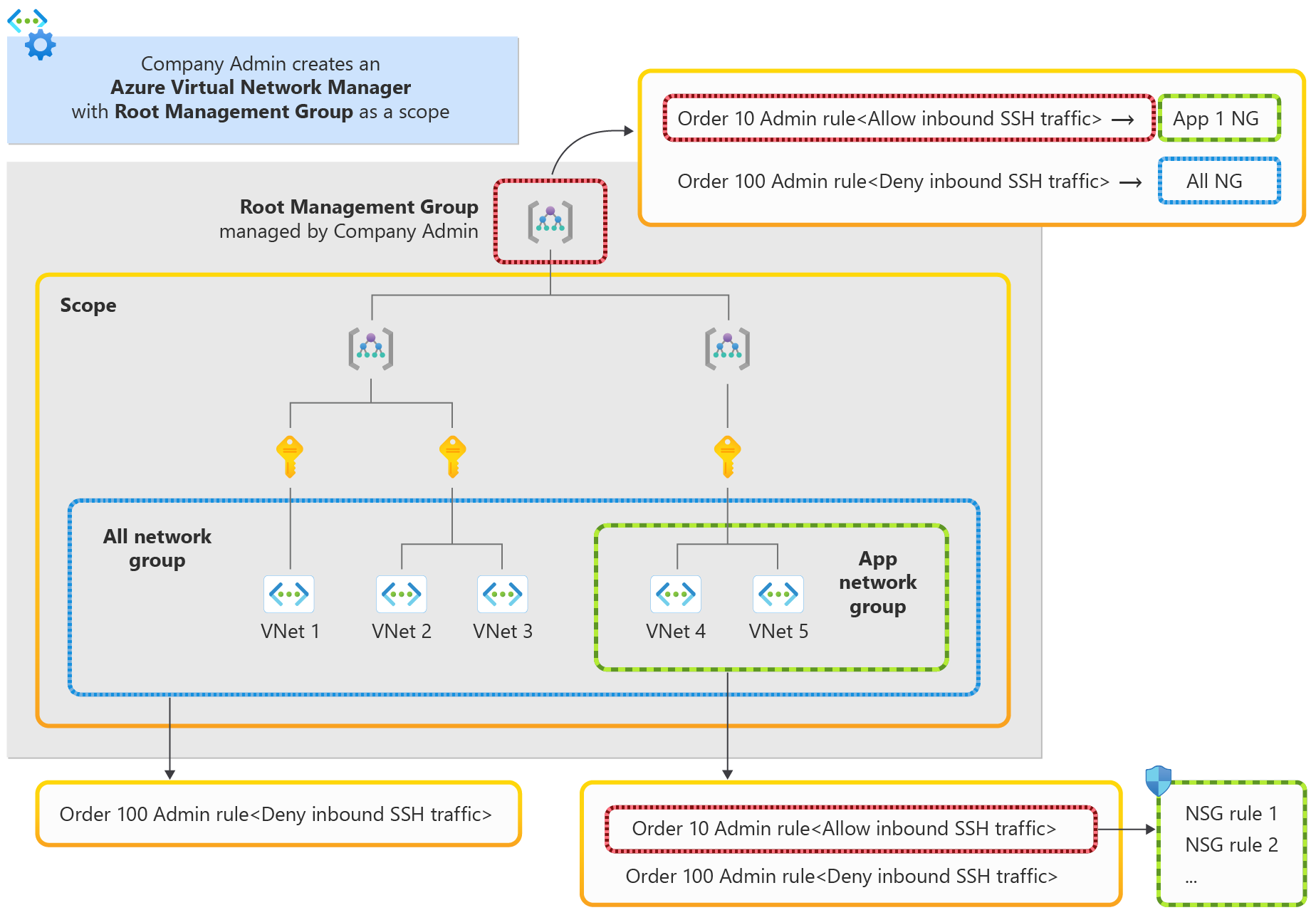

O diagrama mostra como o administrador pode atingir as seguintes metas:

- Impor regras de administrador de segurança em toda a organização.

- Permitir exceções para a equipe de aplicativos lidar com o tráfego SSH.

Etapa 1: criar uma instância do gerenciador de rede

O administrador da empresa pode criar um gerenciador de rede com o grupo de gerenciamento raiz da empresa como o escopo dessa instância do gerenciador de rede.

Etapa 2: Criar grupos de rede para redes virtuais

O administrador cria dois grupos de rede – O grupo de rede TODOS que consiste em todas as redes virtuais na organização e o grupo de rede de aplicativos que consiste em redes virtuais para o aplicativo que precisam de uma exceção. Todo o grupo de rede no diagrama acima consiste em VNet 1 a VNet 5, e o grupo de rede de aplicativos tem VNet 4 e VNet 5. Os usuários podem definir facilmente ambos os grupos de rede usando a associação dinâmica.

Etapa 3: criar uma configuração de administrador de segurança

Nesta etapa, duas regras de administrador de segurança são definidas com a seguinte configuração de administrador de segurança:

- uma regra de administrador de segurança para bloquear o tráfego SSH de entrada para o grupo de rede TODOS com uma prioridade inferior de 100.

- uma regra de administrador de segurança para permitir o tráfego SSH de entrada para o grupo de rede de aplicativos com uma prioridade mais alta de 10.

Etapa 4: implantar a configuração de administrador de segurança

Após a implantação da configuração do administrador de segurança, todas as redes virtuais da empresa têm a regra de tráfego SSH de entrada negada imposta pela regra de administrador de segurança. Nenhuma equipe individual pode modificar a regra de negação, somente o administrador da empresa definido pode. As redes virtuais de aplicativo têm uma regra de tráfego SSH de entrada e uma regra de tráfego SSH de entrada de negação (herdada da regra do grupo de rede TODOS). Com um número de prioridade menor na regra de tráfego SSH de entrada de permissão para o grupo de rede de aplicativo, a regra é avaliada primeiro. Quando o tráfego SSH de entrada chega a uma VNet de aplicativo, a regra de administrador de segurança de prioridade mais alta permite o tráfego. Supondo que haja NSGs nas sub-redes das redes virtuais de aplicativo, esse tráfego SSH de entrada será avaliado em seguida com base nos NSGs definidos pela equipe de aplicativos. A metodologia de regra de administrador de segurança descrita aqui permite que o administrador da empresa imponha efetivamente as políticas da empresa e crie proteções de segurança flexíveis em uma organização que trabalha com NSGs.