Configurar P2S para acesso com base em usuários e grupos – autenticação do Microsoft Entra

Ao usar o Microsoft Entra ID como o método de autenticação para P2S, você pode configurar o P2S para permitir um acesso diferente para usuários e grupos diferentes. Se desejar que um conjunto diferente de usuários possa se conectar a diferentes gateways de VPN, será possível registrar vários aplicativos no AD e vinculá-los a diferentes gateways de VPN. Este artigo ajuda você a configurar um locatário do Microsoft Entra para a autenticação P2S do Microsoft Entra, bem como criar e registrar vários aplicativos no Microsoft Entra ID para permitir acesso diferente para diferentes usuários e grupos. Para saber mais sobre autenticação e protocolos ponto a site, confira Sobre a VPN ponto a site.

Observação

A autenticação do Microsoft Entra tem suporte apenas para conexões do protocolo OpenVPN® e requer o Cliente VPN do Azure.

Locatário do Microsoft Entra

As etapas neste artigo exigem um locatário do Microsoft Entra. Se você não tiver um locatário do Microsoft Entra, poderá criar um usando as etapas no artigo Criar um locatário. Observe os seguintes campos ao criar seu diretório:

- Nome organizacional

- Nome de domínio inicial

Criar usuários de locatário do Microsoft Entra

Crie duas contas no locatário recém-criado do Microsoft Entra. Para seguir etapas, confira Adicionar ou excluir um usuário.

- Conta de administrador global

- Conta de usuário

A conta de administrador global será usada para fornecer consentimento ao registro do aplicativo VPN do Azure. A conta de usuário pode ser usada para testar a autenticação OpenVPN.

Atribua a uma das contas a função de Administrador Global. Para obter etapas, consulte Atribuir funções de administrador e não administrador a usuários com o Microsoft Entra ID.

Autorizar o aplicativo VPN do Azure

Entre no portal do Azure como usuário atribuído à função de Administrador global.

Em seguida, dê o consentimento do administrador à organização. Isso permite que o aplicativo VPN do Azure se conecte e leia os perfis de usuário. Copie e cole a URL pertencente ao local de implantação na barra de endereços do navegador:

Público

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Alemanha

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure operado pela 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentObservação

Se você estiver usando uma conta de administrador global que não seja nativa do locatário do Microsoft Entra para fornecer consentimento, substitua "common" pela ID de locatário do Microsoft Entra na URL. Você também pode precisar substituir "common" pela sua ID de locatário em alguns outros casos. Para obter ajuda para encontrar sua ID de locatário, consulte Como encontrar sua ID de locatário do Microsoft Entra.

Se solicitado, selecione a conta com a função Administrador global.

Na página Permissões solicitadas, selecione Aceitar.

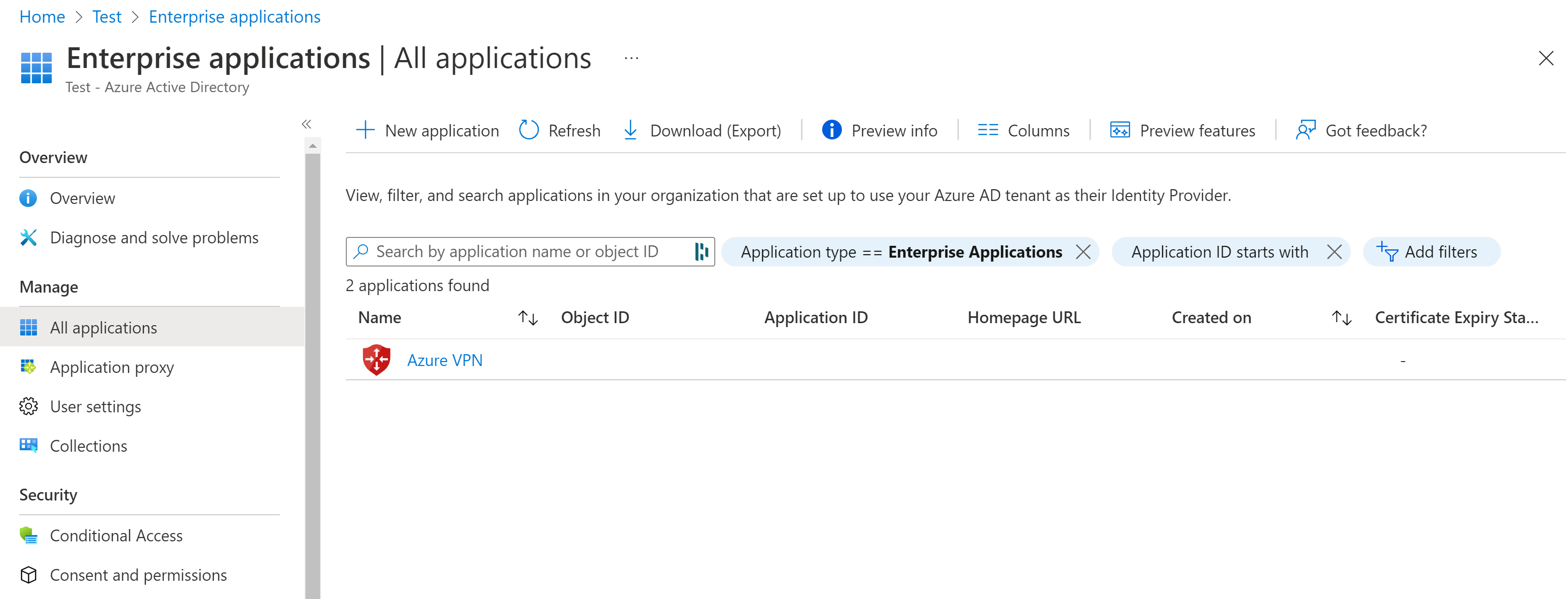

Acesse o Microsoft Entra ID. No painel esquerdo, selecione Aplicativos empresariais. Você verá a VPN do Azure listada.

Registrar aplicativos adicionais

Nesta seção, você pode registrar os aplicativos adicionais para vários usuários e grupos. Repita as etapas para criar quantos aplicativos forem necessários de acordo com os requisitos de segurança. Cada aplicativo será associado a um gateway de VPN e pode ter um conjunto diferente de usuários. Somente um aplicativo pode ser associado a um gateway.

Adicionar um escopo

No portal do Azure, selecione Microsoft Entra ID.

No painel esquerdo, selecione Registros de aplicativo.

Na parte superior da página Registros de aplicativo, selecione + Novo registro.

Na página Registrar um aplicativo, insira o Nome. Por exemplo, MarketingVPN. Você sempre pode alterar o nome mais tarde.

- Selecione os Tipos de conta com suporte desejados.

- Na parte inferior da página, clique em Registrar.

Depois que o novo aplicativo tiver sido registrado, no painel esquerdo, clique em Expor uma API. Em seguida, clique em + Adicionar um escopo.

- Na página Adicionar um escopo, deixe o URI da ID do Aplicativo padrão.

- Clique em Salvar e continuar.

A página retorna à página Adicionar um escopo. Preencha os campos obrigatórios e verifique se o Estado está Habilitado.

Quando terminar de preencher os campos, clique em Adicionar escopo.

Adicionar um aplicativo cliente

Na página Expor uma API, clique em + Adicionar um aplicativo cliente.

Na página Adicionar um aplicativo cliente, em ID do cliente, insira os seguintes valores dependendo da nuvem:

- Público do Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Governamental:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Alemanha:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure operado pela 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Público do Azure:

Marque a caixa de seleção para que os Escopos autorizados sejam incluídos. Em seguida, clique em Adicionar aplicativo.

Clique em Adicionar aplicativo.

Copiar ID do aplicativo (cliente)

Ao habilitar a autenticação no gateway de VPN, você precisará do valor da ID do aplicativo (cliente) para preencher o valor Público-alvo da configuração ponto a site.

Vá para a página Visão geral.

Copie a ID do aplicativo (cliente) na página Visão geral e salve-a para que você possa acessar esse valor mais tarde. Você precisará dessas informações para configurar os gateways de VPN.

Atribuir usuários a aplicativos

Atribua os usuários aos aplicativos. Caso esteja especificando um grupo, o usuário deverá ser um membro direto do grupo. Não há suporte para grupos aninhados.

- Acesse o Microsoft Entra ID e selecione Aplicativos empresariais.

- Na lista, localize o aplicativo que você acabou de registrar e clique para abri-lo.

- Clique em Propriedades. Na página Propriedades, verifique se a opçãoHabilitado para os usuários entrarem está definida como Sim. Se não, altere o valor para Sim.

- Para Atribuição necessária, altere o valor para Sim. Para obter mais informações sobre essa configuração, consulte Propriedades do aplicativo.

- Se você tiver feito alterações, clique em Salvar para salvar suas configurações.

- No painel esquerdo, clique em Usuários e grupos. Na página Usuários e grupos, clique em + Adicionar usuário/grupo para abrir a página Adicionar Atribuição.

- Clique no link em Usuários e grupos para abrir a página Usuários e grupos. Selecione os usuários e grupos que você deseja atribuir e clique em Selecionar.

- Depois de concluir a seleção de usuários e grupos, clique em Atribuir.

Configurar autenticação para o gateway

Importante

O portal do Azure está em processo de atualização dos campos do Azure Active Directory para o Entra. Se você vir o Microsoft Entra ID referenciado e ainda não vir esses valores no portal, poderá selecionar os valores do Azure Active Directory.

Nesta etapa, você vai configurar a autenticação P2S do Microsoft Entra para o gateway de rede virtual.

Vá até o gateway de rede virtual. No painel esquerdo, clique na Configuração ponto a site.

Configure os seguintes valores:

- Pool de endereços: pool de endereços do cliente

- Tipo de túnel: OpenVPN (SSL)

- Tipo de autenticação: Microsoft Entra ID

Em valores do Microsoft Entra ID, use as diretrizes a seguir para valores de Locatário, Público e Emissor.

- Locatário:

https://login.microsoftonline.com/{TenantID} - ID do público-alvo: use o valor que você criou na seção anterior que corresponde à ID do aplicativo (cliente). Não use a ID do aplicativo para Aplicativo empresarial do Microsoft Entra da "VPN do Azure", use a ID do aplicativo que você criou e registrou. Se você usar a ID do aplicativo empresarial do Microsoft Entra da "VPN do Azure", isso concederá a todos os usuários o acesso ao gateway de VPN (que seria a maneira padrão de configurar o acesso), em vez de conceder somente aos usuários atribuídos ao aplicativo que você criou e registrou.

- Emissor:

https://sts.windows.net/{TenantID}para o valor emissor, inclua um / à direita no final.

Depois de concluir a configuração, clique em Salvar na parte superior da página.

Baixe o pacote de configuração do perfil de Cliente VPN

Nesta seção, você gerará e baixará o pacote de configuração de perfil do cliente VPN do Azure. Esse pacote contém as configurações que você pode usar para configurar o perfil do Cliente VPN do Azure em computadores cliente.

Na parte superior da página Configuração ponto a site, clique em Baixar cliente VPN. Levará alguns minutos para o pacote de configuração do cliente ser gerado.

Seu navegador indica que um arquivo zip de configuração do cliente está disponível. Ele terá o mesmo nome do seu gateway.

Extraia o arquivo compactado que baixou.

Navegue até a pasta “AzureVPN” descompactada.

Anote a localização do arquivo “azurevpnconfig.xml”. O arquivo azurevpnconfig.xml contém a configuração da conexão VPN. Também é possível distribuir esse arquivo para todos os usuários que precisam se conectar por e-mail ou outros meios. O usuário precisará de credenciais válidas do Microsoft Entra para se conectar. Para obter mais informações, consulte Arquivos de configuração de perfil de cliente VPN do Azure para autenticação do Microsoft Entra.

Próximas etapas

- Para se conectar à rede virtual, você deve configurar o cliente VPN do Azure nos computadores cliente. Veja Configurar um cliente VPN para conexões VPN P2S.

- Para perguntas frequentes, confira a seção Ponto a site das Perguntas frequentes sobre Gateway de VPN.