Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Para conectar-se a uma rede virtual via P2S (ponto a site), é necessário configurar o dispositivo do cliente ao qual será conectado. Este artigo ajuda você a criar e instalar a configuração do cliente VPN para autenticação de certificado RADIUS.

Ao utilizar a autenticação RADIUS, há várias instruções de autenticação: autenticação de certificado, autenticação de senha e outros protocolos e métodos de autenticação. A configuração do cliente de VPN é diferente para cada tipo de autenticação. Para configurar o cliente VPN, use arquivos de configuração do cliente que contêm as configurações necessárias.

Observação

Começando em 1 de julho de 2018, o suporte está sendo removido para TLS 1.0 e 1.1 do Gateway de VPN do Azure. O Gateway de VPN oferecerá suporte somente ao protocolo TLS 1.2. Somente conexões ponto a site são afetadas; conexões site a site não serão afetadas. Se você estiver usando TLS para VPNs ponto a site em clientes Windows 10 ou posterior, não precisará fazer nada. Se você estiver usando o TLS para conexões ponto a site em clientes Windows 7 e Windows 8, consulte o perguntas frequentes sobre o Gateway de VPN para obter instruções de atualização.

Fluxo de trabalho

O fluxo de trabalho de configuração para a autenticação de RADIUS P2S é o seguinte:

Configurar o gateway de VPN do Azure para conectividade P2S.

Obter a configuração de cliente de VPN para a opção de autenticação de sua preferência e usá-la para configurar o cliente de VPN (este artigo).

Importante

Se houver alguma alteração na configuração VPN ponto a site após gerar o perfil de configuração do cliente VPN, como o tipo de protocolo VPN ou o tipo de autenticação, será necessário gerar e instalar uma nova configuração de cliente VPN nos dispositivos dos usuários.

Você pode criar arquivos de configuração de cliente VPN para autenticação de certificado RADIUS que usa o protocolo EAP-TLS. Normalmente, um certificado emitido pela empresa é utilizado para autenticar um usuário para VPN. Certifique-se de que todos os usuários conectados tenham um certificado instalado em seus dispositivos e que o servidor RADIUS possa validar o certificado.

Nos comandos, -AuthenticationMethod é EapTls. Durante a autenticação do certificado, o cliente valida o servidor RADIUS, validando seu certificado. -RadiusRootCert é o arquivo .cer que contém o certificado raiz utilizado para validar o servidor RADIUS.

Cada dispositivo cliente de VPN requer um certificado do cliente instalado. Às vezes, um dispositivo Windows possui vários certificados de cliente. Durante a autenticação, isso pode resultar em uma caixa de diálogo de pop-up que lista todos os certificados. O usuário deve, em seguida, escolha o certificado a ser usado. O certificado correto pode ser filtrado, especificando o certificado raiz ao qual o certificado do cliente deve estar encadeado.

-ClientRootCert é o arquivo .cer que contém o certificado raiz. É um parâmetro opcional. Se o dispositivo com o qual você quer conectar-se tiver apenas um certificado do cliente, não será necessário especificar esse parâmetro.

Gerar os arquivos de configuração de cliente VPN

Você pode gerar os arquivos de configuração de cliente VPN usando o portal do Azure ou usando o Azure PowerShell.

Portal do Azure

Navegue até o gateway da rede virtual.

Clique em Configuração de ponto a site.

Clique em Baixar cliente VPN.

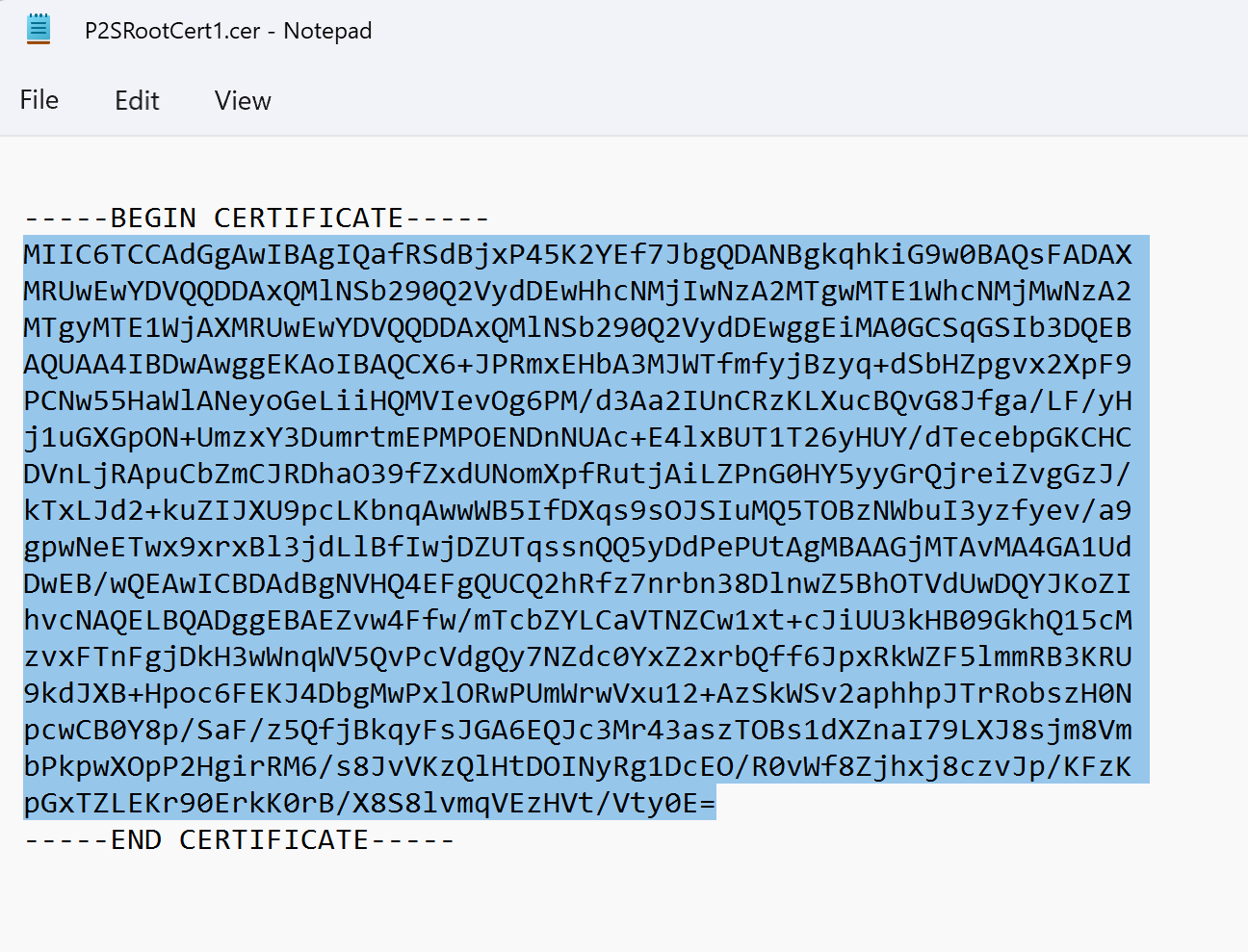

Selecione o cliente e preencha todas as informações solicitadas. Dependendo da configuração, você pode ser solicitado a carregar o certificado raiz Radius no portal. Exporte o certificado no X.509 codificado em Base 64 necessário (.CER), formate-o e abra-o usando um editor de texto, como o Bloco de Notas. Você verá um texto semelhante ao exemplo a seguir. A seção realçada em azul contém as informações que você copia e carrega no Azure.

Se o arquivo não for semelhante ao exemplo, isso normalmente significa que o certificado não foi exportado usando o formato X.509 codificado em Base 64 (.CER). Além disso, se você usa um editor de texto diferente do Bloco de Notas, é importante saber que alguns editores podem introduzir formatação não intencional em segundo plano. Isso pode criar problemas ao fazer upload do texto desse certificado para o Azure.

Clique em Baixar para gerar o arquivo .zip.

Geralmente o arquivo zip é baixado na pasta Downloads.

PowerShell do Azure

Gere arquivos de configuração de cliente VPN para usar com a autenticação de certificado. É possível gerar os arquivos de configuração do cliente VPN, utilizando o comando a seguir:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Executar o comando retorna um link. Copie e cole o link em um navegador da Web para baixar o arquivo VpnClientConfiguration.zip. Descompacte o arquivo para ver as seguintes pastas:

- WindowsAmd64 e WindowsX86: essas pastas contêm os pacotes dos instaladores do Windows de 64 bits e 32 bits, respectivamente.

- GenericDevice : essa pasta contém informações gerais utilizadas para criar sua própria configuração de cliente VPN.

Se você já criou arquivos de configuração do cliente, poderá recuperá-los utilizando o cmdletGet-AzVpnClientConfiguration. Porém, se você fizer alterações na configuração VPN do P2S, como o tipo de protocolo VPN ou o tipo de autenticação, a configuração não será atualizada automaticamente. Você deve executar o cmdlet New-AzVpnClientConfiguration para criar um novo download de configuração.

Para recuperar arquivos de configuração de cliente gerados anteriormente, use o seguinte comando:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Cliente VPN nativo do Windows

Você pode usar o cliente VPN nativo se tiver configurado o IKEv2 ou o SSTP.

Selecione um pacote de configuração e instale-o no dispositivo cliente. Para uma arquitetura de processador de 64 bits, escolha o pacote do instalador VpnClientSetupAmd64. Para uma arquitetura de processador de 32 bits, escolha o pacote do instalador VpnClientSetupX86. Se você visualizar um pop-up do SmartScreen, selecione Mais informações>Executar assim mesmo. Você também pode salvar o pacote de instalação em outros computadores clientes.

Cada cliente requer um certificado do cliente para autenticação. Instale o certificado do cliente. Para obter informações sobre certificados do cliente, consulte Certificados do cliente para ponto a site. Para instalar um certificado que foi gerado, consulte Instalar um certificado em clientes Windows.

No computador cliente, navegue para Configurações de Rede e selecione VPN. A conexão VPN mostra o nome da rede virtual a que ele se conecta.

Cliente VPN nativo do Mac (macOS)

É necessário criar um perfil separado para cada dispositivo Mac que conecta-se à rede virtual do Azure. Isso ocorre porque esses dispositivos exigem o certificado de autenticação do usuário a ser especificado no perfil. Além disso, você só poderá usar o cliente VPN nativo do macOS se incluir o tipo de túnel IKEv2 em sua configuração. A pasta Genérico possui todas as informações necessárias para criar um perfil:

- VpnSettings.xml contém configurações importantes, como o tipo de túnel e o endereço do servidor.

- VpnServerRoot.cer contém o certificado raiz necessário para validar o gateway de VPN durante a instalação de conexão P2S.

- VpnServerRoot.cer contém o certificado raiz necessário para validar o servidor RADIUS durante a autenticação.

Use as etapas a seguir para configurar o cliente VPN nativo em um Mac para autenticação de certificado:

Importe os certificados raiz VpnServerRoot e RadiusServerRoot para o Mac. Copie cada arquivo para o Mac, clique duas vezes nele, em seguida, selecione Adicionar.

Cada cliente requer um certificado do cliente para autenticação. Instale o certificado do cliente no dispositivo cliente.

Abra a caixa de diálogo Rede em Preferências de Rede. Selecione + para criar um novo perfil de conexão do cliente VPN para uma conexão P2S para a rede virtual do Azure.

O valor de Interface é VPN e o valor do Tipo de VPN é IKEv2. Especifique um nome para o perfil na caixa Nome do serviço e, em seguida, selecione Criar para criar o perfil de conexão do cliente VPN.

Na pasta Genérico, no arquivo VpnSettings.xml, copie o valor da marca VpnServer. Cole esse valor nas caixas Endereço do Servidor e ID Remota do perfil. Deixe a caixa ID Local em branco.

Selecione Configurações de Autenticação e selecione Certificado.

Clique em Selecionar para escolher o certificado que deseja utilizar para autenticação.

Escolha uma identidade exibe uma lista de certificados de sua escolha. Selecione o certificado apropriado e selecione Continuar.

Na caixa ID local, especifique o nome do certificado (da Etapa 6). Neste exemplo, é ikev2Client.com. Em seguida, selecione o botão Aplicar para salvar as alterações.

Na caixa de diálogo Rede, selecione Aplicar para salvar as alterações. Em seguida, selecione Conectar para iniciar a conexão de P2S para a rede virtual do Azure.

Próximas etapas

Volte ao artigo de configuração P2S para verificar sua conexão.

Para obter informações sobre solução de problemas de P2S, consulte Solução de problemas de conexões de ponto a site do Azure.