Integrar a autenticação RADIUS do gateway de VPN do Azure com o servidor NPS para autenticação multifator

Este artigo descreve como integrar o NPS (Servidor de Políticas de Rede) com a autenticação de RADIUS do gateway de VPN do Azure para fornecer MFA (autenticação multifator) para conexões VPN de ponto a site.

Pré-requisito

Para habilitar a MFA, os usuários devem estar no Microsoft Entra ID, que deve ser sincronizado no ambiente local ou na nuvem. Além disso, o usuário já deve ter concluído o processo de registro automático para MFA. Se a MFA for baseada em texto (SMS, código de verificação de aplicativo móvel etc.) e exigir que o usuário insira um código ou texto na interface do usuário do cliente VPN, a autenticação não terá êxito e não será um cenário com suporte. Para obter mais informações, veja Configurar minha conta para verificação em duas etapas

Etapas detalhadas

Etapa 1: criar um gateway de rede virtual

Faça logon no portal do Azure.

Na rede virtual que hospedará o gateway de rede virtual, selecione Sub-redes e, em seguida, selecione Sub-rede de Gateway para criar uma sub-rede.

Crie um gateway de rede virtual especificando as seguintes configurações:

Tipo de gateway: selecione VPN.

Tipo de VPN: selecione baseado em rota.

SKU: selecione um tipo de SKU de acordo com os seus requisitos.

Rede virtual: selecione a rede virtual em que você criou a sub-rede de gateway.

Etapa 2: Configurar o NPS para autenticação multifator do Microsoft Entra

No servidor NPS, instale a extensão NPS para a autenticação multifator do Microsoft Entra.

Abrir o console de NPS, clique com o botão direito do mouse em Clientes RADIUS e, em seguida, selecionar Novo. Criar o cliente RADIUS especificando as seguintes configurações:

Nome Amigável: digite um nome qualquer.

Endereço (IP ou DNS): digite a sub-rede de gateway que você criou na Etapa 1.

Segredo compartilhado: digite qualquer chave secreta e lembre-se dela para uso posterior.

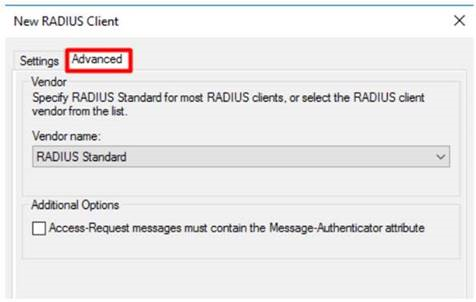

Na guia Avançado, defina o nome do fornecedor para RADIUS Standard e certifique-se de que a caixa de seleção Opções Adicionais não está selecionada.

Vá para Políticas>Políticas de Rede, clique duas vezes na política Conexões ao Servidor de Roteamento e Acesso Remoto da Microsoft, selecione Conceder acesso e, em seguida, clique em OK.

Etapa 3: configurar o gateway de rede virtual

Faça logon no Portal do Azure.

Obtenha o gateway de rede virtual que você criou. Verifique se o tipo de gateway está definido como VPN e se o tipo de VPN é baseado em rota.

Clique em Configuração de ponto a site>Configurar agora e, em seguida, especifique as seguintes configurações:

Pool de endereços: digite a sub-rede de gateway que você criou na etapa 1.

Tipo de autenticação: selecione Autenticação RADIUS.

Endereço IP do servidor: digite o endereço IP do servidor NPS.