Configurar uma conexão gateway de VPN de Vnet pra VNet usando o PowerShell

Este artigo ajuda você a conectar redes virtuais usando o tipo de conexão de rede virtual a rede virtual. As redes virtuais podem estar na mesma região ou em regiões diferentes, e com a mesma assinatura ou em assinaturas diferentes. Quando você conecta redes virtuais de assinaturas diferentes, as assinaturas não precisam ser associadas ao mesmo locatário.

As etapas deste artigo se aplicam ao Modelo de implantação do Resource Manager e usa o PowerShell. Você também pode criar essa configuração usando uma ferramenta de implantação ou um modelo de implantação diferente, selecionando uma opção diferente na lista a seguir:

Sobre a conexão de VNets

Há várias maneiras de conectar redes virtuais. As seções a seguir descrevem as diferentes maneiras de conectar redes virtuais.

VNet a VNet

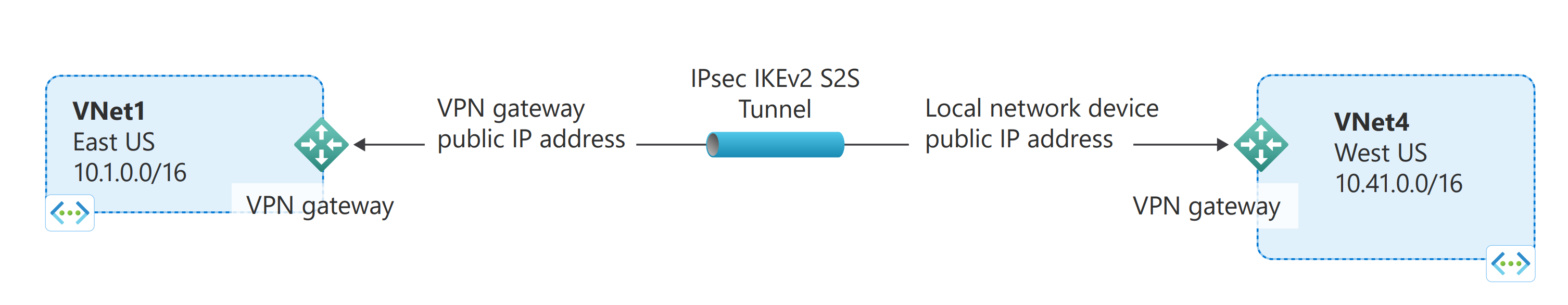

A configuração de uma conexão VNet a VNet é uma boa maneira de conectar redes virtuais com facilidade. A conexão de uma rede virtual a outra rede virtual usando o tipo de conexão VNet a VNet (VNet2VNet) é semelhante à criação de uma conexão IPsec Site a Site com um site local. Os dois tipos de conectividade usam um gateway de VPN para fornecer um túnel seguro usando IPsec/IKE, e ambos funcionam da mesma forma ao se comunicar. A diferença entre os tipos de conexão é a maneira que o gateway de rede local é configurado. Ao criar uma conexão de VNet para VNet, você não vê o espaço de endereço do gateway de Rede local. É criado e preenchido automaticamente. Se você atualizar o espaço de endereço de uma VNet, a outra saberá automaticamente como rotear para o espaço de endereço atualizado. A criação de uma conexão VNet a VNet é normalmente mais rápida e fácil do que a criação de uma conexão Site a Site entre VNets.

Site a Site (IPsec)

Caso você esteja trabalhando com uma configuração de rede complicada, talvez prefira conectar as VNets usando as etapas referentes à conexão site a site, em vez das etapas da conexão VNet para VNet. Quando você usar as etapas de Site a Site, vai criar e configurar os gateways de rede local manualmente. O gateway de rede local para cada VNet trata a outra VNet como um site local. Isso permite que você especifique o espaço de endereço adicional para o gateway de rede local a fim de rotear o tráfego. Se o espaço de endereço para uma rede virtual for alterado, você precisará atualizar o gateway de rede local correspondente para refletir a alteração. A atualização não é automática.

Emparelhamento VNet

Considere conectar as VNets usando o emparelhamento de VNET. O Emparelhamento VNET não usa um gateway de VPN e tem restrições diferentes. Além disso, os preços do emparelhamento VNet são calculados de maneira diferente dos preços de Gateway de VPN de VNet a VNet. Para obter mais informações, consulte Emparelhamento da VNet.

Por que criar uma conexão de VNet a VNet?

Considere conectar as redes virtuais com uma conexão VNet a VNet pelos seguintes motivos:

Redundância geográfica entre regiões e presença geográfica

- Você pode configurar sua própria sincronização ou replicação geográfica com conectividade segura sem passar por pontos de extremidade voltados para a Internet.

- Com o Balanceador de Carga e o Gerenciador de Tráfego do Azure você pode configurar a carga de trabalho de alta disponibilidade com redundância geográfica em várias regiões do Azure. Um exemplo importante é configurar o Always On do SQL com Grupos de Disponibilidade espalhados por várias regiões do Azure.

Aplicativos multicamadas regionais com limite administrativo ou de isolamento

- Na mesma região, você pode configurar aplicativos multicamadas com várias redes virtuais conectadas devido aos requisitos administrativos ou de isolamento.

Você pode combinar a comunicação de VNet a VNet usando configurações multissite. Isso permite estabelecer topologias de rede que combinam conectividade entre instalações a conectividade de rede intervirtual.

Quais etapas de VNet a VNet devo usar?

Neste artigo, você verá dois conjuntos de etapas diferentes. Um conjunto de etapas para VNets que residem na mesma assinatura, e um para VNets que residem em assinaturas diferentes. A principal diferença entre os conjuntos é que você deve usar sessões separadas do PowerShell ao configurar as conexões para VNets que residem em assinaturas diferentes.

Para este exercício, você pode combinar as configurações, ou simplesmente escolher aquela com a qual você deseja trabalhar. Todas as configurações usam o tipo de conexão VNet a VNet. O tráfego de rede flui entre as VNets diretamente conectadas umas às outras. Neste exercício, o tráfego da TestVNet4 não é roteado para a TestVNet5.

VNets que residem na mesma assinatura: as etapas para essa configuração usam TestVNet1 e TestVNet4.

VNets que residem em assinaturas diferentes: as etapas para essa configuração usam TestVNet1 e TestVNet4.

Como conectar VNets que estão na mesma assinatura

Você pode concluir as etapas a seguir utilizando o Azure Cloud Shell. Se você preferir instalar a versão mais recente do módulo do Azure PowerShell localmente, confira Como instalar e configurar o Azure PowerShell.

Como são necessários 45 minutos ou mais para criar um gateway, o Azure Cloud Shell tem um tempo limite periódico durante esse exercício. Você pode reiniciar o Cloud Shell clicando no canto superior esquerdo do terminal. Redeclare todas as variáveis quando reiniciar o terminal.

Etapa 1 – Planejar os intervalos de endereços IP

Nas etapas a seguir, crie duas redes virtuais juntamente com as respectivas configurações e sub-redes de gateway. Em seguida, crie uma conexão VPN entre as duas VNets. É importante planejar os intervalos de endereços IP para sua configuração de rede. Lembre-se de que você deve garantir que nenhum de seus intervalos de VNet ou intervalos de rede local se sobreponham de forma alguma. Nesses exemplos, não incluímos um servidor DNS. Se você deseja resolução de nomes para suas redes virtuais, confira a Resolução de nomes.

Usamos os seguintes valores nos exemplos:

Valores para TestVNet1:

- Nome da rede virtual: TestVNet1

- Grupo de recursos: TestRG1

- Local: Leste dos EUA

- TestVNet1: 10.1.0.0/16

- FrontEnd: 10.1.0.0/24

- GatewaySubnet: 10.1.255.0/27

- GatewayName: VNet1GW

- IP público: VNet1GWIP

- VpnType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (para VNets em assinaturas diferentes)

- ConnectionType: VNet2VNet

Valores para TestVNet4:

- Nome da rede virtual: TestVNet4

- TestVNet2: 10.41.0.0/16

- FrontEnd: 10.41.0.0/24

- GatewaySubnet: 10.41.255.0/27

- Grupo de recursos: TestRG4

- Local: Oeste dos EUA

- GatewayName: VNet4GW

- IP público: VNet4GWIP

- VpnType: RouteBased

- Conexão: VNet4toVNet1

- ConnectionType: VNet2VNet

Etapa 2: Criar e configurar o TestVNet1

Para as etapas a seguir, você pode utilizar o Azure Cloud Shell ou executar o PowerShell localmente. Para obter mais informações, confira Como instalar e configurar o Azure PowerShell.

Observação

Você poderá observar avisos informando: “O tipo de objeto de saída deste cmdlet será modificado em uma versão futura”. Esse comportamento é esperado e você pode ignorar esses avisos com segurança.

Declare as variáveis. Este exemplo declara as variáveis usando os valores para este exercício. Na maioria dos casos, substitua os valores pelos seus próprios. No entanto, você pode utilizar essas variáveis se estiver executando as etapas para se familiarizar com esse tipo de configuração. Modifique as variáveis, se for necessário, e depois copie e cole em seu console do PowerShell.

$RG1 = "TestRG1" $Location1 = "East US" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $VNetPrefix1 = "10.1.0.0/16" $FESubPrefix1 = "10.1.0.0/24" $GWSubPrefix1 = "10.1.255.0/27" $GWName1 = "VNet1GW" $GWIPName1 = "VNet1GWIP" $GWIPconfName1 = "gwipconf1" $Connection14 = "VNet1toVNet4" $Connection15 = "VNet1toVNet5"Crie um grupos de recursos.

New-AzResourceGroup -Name $RG1 -Location $Location1Crie as configurações de sub-rede para TestVNet1. Este exemplo cria uma rede virtual chamada TestVNet1 e duas sub-redes, uma chamada GatewaySubnet e outra chamada FrontEnd. Ao substituir valores, é importante você sempre nomear sua sub-rede de gateway especificamente como GatewaySubnet. Se você usar outro nome, a criação do gateway falhará. Por esse motivo, ela não é atribuída por meio de uma variável no exemplo.

O exemplo a seguir usa as variáveis que você definiu anteriormente. Neste exemplo, a sub-rede de gateway está usando um /27. Embora seja possível criar uma sub-rede de gateway utilizando /28 para essa configuração, recomendamos que você crie uma sub-rede maior que inclua mais endereços selecionando pelo menos /27. Isso permitirá que endereços suficientes acomodem as possíveis configurações adicionais que você possa desejar ter no futuro.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix1Crie a TestVNet1.

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 ` -Location $Location1 -AddressPrefix $VNetPrefix1 -Subnet $fesub1,$gwsub1Um gateway de VPN deve ter um endereço IP público alocado. Quando você cria uma conexão a um gateway VPN, esse é o endereço IP que você especificar. Utilize o exemplo a seguir para solicitar um endereço IP público.

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 ` -Location $Location1 -AllocationMethod Static -Sku StandardCrie a configuração do gateway. A configuração do gateway define a sub-rede e o endereço IP público a serem usados. Use o exemplo para criar a configuração do gateway.

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 ` -Subnet $subnet1 -PublicIpAddress $gwpip1Crie o gateway para TestVNet1. Nesta etapa, você criará o gateway de rede virtual para sua TestVNet1. As configurações de rede virtual com rede virtual exigem um VpnType RouteBased. Criar um gateway pode levar 45 minutos ou mais, dependendo do SKU de gateway selecionado.

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 ` -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Depois de concluir os comandos, o gateway levará 45 minutos ou mais para ser criado. Se estiver utilizando o Azure Cloud Shell, poderá reiniciar sua sessão do Cloud Shell clicando no canto superior esquerdo do terminal do Cloud Shell e, em seguida, configurar o TestVNet4. Você não precisa esperar até que o gateway TestVNet1 seja concluído.

Etapa 3: Criar e configurar o TestVNet4

Crie a TestVNet4. Utilize as etapas a seguir, substituindo os valores pelos seus próprios quando necessário.

Conecte-se e declare as variáveis. Não se esqueça de substituir os valores com aqueles que você deseja usar para sua configuração.

$RG4 = "TestRG4" $Location4 = "West US" $VnetName4 = "TestVNet4" $FESubName4 = "FrontEnd" $VnetPrefix4 = "10.41.0.0/16" $FESubPrefix4 = "10.41.0.0/24" $GWSubPrefix4 = "10.41.255.0/27" $GWName4 = "VNet4GW" $GWIPName4 = "VNet4GWIP" $GWIPconfName4 = "gwipconf4" $Connection41 = "VNet4toVNet1"Crie um grupos de recursos.

New-AzResourceGroup -Name $RG4 -Location $Location4Crie as configurações de sub-rede para TestVNet4.

$fesub4 = New-AzVirtualNetworkSubnetConfig -Name $FESubName4 -AddressPrefix $FESubPrefix4 $gwsub4 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix4Crie a TestVNet4.

New-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 ` -Location $Location4 -AddressPrefix $VnetPrefix4 -Subnet $fesub4,$gwsub4Solicite um endereço IP público.

$gwpip4 = New-AzPublicIpAddress -Name $GWIPName4 -ResourceGroupName $RG4 ` -Location $Location4 -AllocationMethod Static -Sku StandardCrie a configuração do gateway.

$vnet4 = Get-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 $subnet4 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet4 $gwipconf4 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName4 -Subnet $subnet4 -PublicIpAddress $gwpip4Crie o gateway TestVNet4. Criar um gateway pode levar 45 minutos ou mais, dependendo do SKU de gateway selecionado.

New-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4 ` -Location $Location4 -IpConfigurations $gwipconf4 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Etapa 4: Criar as conexões

Aguarde até que ambos os gateways sejam concluídos. Reinicie a sessão do Azure Cloud Shell e copie e cole as variáveis do início das Etapas 2 e 3 no console para redeclarar valores.

Obter ambos os gateways de rede virtual.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $vnet4gw = Get-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4Crie a conexão de TestVNet1 a TestVNet4. Nesta etapa, você criará a conexão de TestVNet1 para TestVNet4. Você verá uma chave compartilhada referenciada nos exemplos. Você pode usar seus próprios valores para a chave compartilhada. O importante é que a chave compartilhada deve corresponder em ambas as conexões. Criar uma conexão pode levar alguns minutos para ser concluída.

New-AzVirtualNetworkGatewayConnection -Name $Connection14 -ResourceGroupName $RG1 ` -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet4gw -Location $Location1 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Crie a conexão de TestVNet4 a TestVNet1. Esta etapa é semelhante à etapa anterior, exceto que você está criando a conexão da TestVNet4 com a TestVNet1. Verifique se que as chaves compartilhadas correspondem. Depois de alguns minutos, a conexão deverá ser estabelecida.

New-AzVirtualNetworkGatewayConnection -Name $Connection41 -ResourceGroupName $RG4 ` -VirtualNetworkGateway1 $vnet4gw -VirtualNetworkGateway2 $vnet1gw -Location $Location4 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'Verifique a conexão. Consulte a seção Como verificar sua conexão.

Como conectar as VNets que estão em assinaturas diferentes

Nesse cenário, conecte TestVNet1 e TestVNet5. TestVNet1 e TestVNet5 residem em assinaturas diferentes. As assinaturas não precisam ser associadas ao mesmo locatário.

A diferença entre essas etapas e o conjunto anterior é que algumas das etapas de configuração precisam ser executadas em uma sessão separada do PowerShell no contexto da segunda assinatura. Especialmente quando as duas assinaturas pertencerem a organizações diferentes.

Devido à alteração do contexto da assinatura neste exercício, talvez seja mais fácil usar o PowerShell localmente no computador em vez de usar o Azure Cloud Shell quando você chegar à etapa 8.

Etapa 5: Criar e configurar o TestVNet1

Você deve concluir a Etapa 1 e a Etapa 2 da seção anterior para criar e configurar o TestVNet1 e o Gateway de VPN para TestVNet1. Para essa configuração, não é exigido que você crie a TestVNet4 da seção anterior, embora, se a criar, ela não entrará em conflito com essas etapas. Depois de concluir as Etapas 1 e 2, continue com a Etapa 6 para criar a TestVNet5.

Etapa 6: Verificar os intervalos de endereços IP

É importante verificar se o espaço do endereço IP da nova rede virtual, TestVNet5, não se sobrepõe a nenhum de seus intervalos da VNet ou do Gateway de Rede Local. Neste exemplo, as redes virtuais podem pertencer a organizações diferentes. Para este exercício, você pode usar os seguintes valores para TestVNet5:

Valores para TestVNet5:

- Nome da rede virtual: TestVNet5

- Grupo de recursos: TestRG5

- Local: Leste do Japão

- TestVNet5: 10.51.0.0/16

- FrontEnd: 10.51.0.0/24

- GatewaySubnet: 10.51.255.0.0/27

- GatewayName: VNet5GW

- IP público: VNet5GWIP

- VpnType: RouteBased

- Connection: VNet5toVNet1

- ConnectionType: VNet2VNet

Etapa 7: Criar e configurar o TestVNet5

Esta etapa deve ser feita no contexto da nova assinatura. Esta parte pode ser realizada pelo administrador em uma organização diferente que seja o proprietário da assinatura.

Declare as variáveis. Não se esqueça de substituir os valores com aqueles que você deseja usar para sua configuração.

$Sub5 = "Replace_With_the_New_Subscription_Name" $RG5 = "TestRG5" $Location5 = "Japan East" $VnetName5 = "TestVNet5" $FESubName5 = "FrontEnd" $GWSubName5 = "GatewaySubnet" $VnetPrefix5 = "10.51.0.0/16" $FESubPrefix5 = "10.51.0.0/24" $GWSubPrefix5 = "10.51.255.0/27" $GWName5 = "VNet5GW" $GWIPName5 = "VNet5GWIP" $GWIPconfName5 = "gwipconf5" $Connection51 = "VNet5toVNet1"Conecte-se à assinatura 5. Abra o console do PowerShell e conecte-se à sua conta. Use o exemplo a seguir para ajudar com a conexão:

Connect-AzAccountVerificar as assinaturas da conta.

Get-AzSubscriptionEspecifique a assinatura que você deseja usar.

Select-AzSubscription -SubscriptionName $Sub5Criar um grupo de recursos.

New-AzResourceGroup -Name $RG5 -Location $Location5Crie as configurações de sub-rede para TestVNet5.

$fesub5 = New-AzVirtualNetworkSubnetConfig -Name $FESubName5 -AddressPrefix $FESubPrefix5 $gwsub5 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName5 -AddressPrefix $GWSubPrefix5Crie a TestVNet5.

New-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 -Location $Location5 ` -AddressPrefix $VnetPrefix5 -Subnet $fesub5,$gwsub5Solicite um endereço IP público.

$gwpip5 = New-AzPublicIpAddress -Name $GWIPName5 -ResourceGroupName $RG5 ` -Location $Location5 -AllocationMethod Static -Sku StandardCrie a configuração do gateway.

$vnet5 = Get-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 $subnet5 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet5 $gwipconf5 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName5 -Subnet $subnet5 -PublicIpAddress $gwpip5Crie o gateway de TestVNet5.

New-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5 -Location $Location5 ` -IpConfigurations $gwipconf5 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Etapa 8: Criar as conexões

Neste exemplo, como os gateways estão em assinaturas diferentes, dividirmos esta etapa em duas sessões do PowerShell marcadas como [Assinatura 1] e [Assinatura 5].

[Assinatura 1] Obter o gateway de rede virtual para a Assinatura 1. Entre e conecte-se à Assinatura 1 antes de executar o exemplo abaixo:

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1Copie a saída dos seguintes elementos e envie para o administrador da Assinatura 5 via email ou outro método.

$vnet1gw.Name $vnet1gw.IdEstes dois elementos terão valores semelhantes à seguinte saída de exemplo:

PS D:\> $vnet1gw.Name VNet1GW PS D:\> $vnet1gw.Id /subscriptions/b636ca99-6f88-4df4-a7c3-2f8dc4545509/resourceGroupsTestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW[Assinatura 5] Obter o gateway de rede virtual para a Assinatura 5. Entre e conecte-se à Assinatura 5 antes de executar o exemplo abaixo:

$vnet5gw = Get-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5Copie a saída dos seguintes elementos e envie para o administrador da Assinatura 1 via email ou outro método.

$vnet5gw.Name $vnet5gw.IdEstes dois elementos terão valores semelhantes à seguinte saída de exemplo:

PS C:\> $vnet5gw.Name VNet5GW PS C:\> $vnet5gw.Id /subscriptions/66c8e4f1-ecd6-47ed-9de7-7e530de23994/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Assinatura 1] Criar a conexão TestVNet1 para TestVNet5. Nesta etapa, você criará a conexão de TestVNet1 para TestVNet5. A diferença aqui é que $vnet5gw não pode ser obtido diretamente porque está em uma assinatura diferente. Você precisará criar um novo objeto do PowerShell com os valores comunicados da Assinatura 1 nas etapas anteriores. Use o exemplo a seguir. Substitua o Nome, a ID e a chave compartilhada por seus próprios valores. O importante é que a chave compartilhada deve corresponder em ambas as conexões. Criar uma conexão pode levar alguns minutos para ser concluída.

Conecte-se à Assinatura 1 antes de executar o exemplo abaixo:

$vnet5gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet5gw.Name = "VNet5GW" $vnet5gw.Id = "/subscriptions/66c8e4f1-ecd6-47ed-9de7-7e530de23994/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW" $Connection15 = "VNet1toVNet5" New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet5gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'[Assinatura 5] Criar a conexão TestVNet5 para TestVNet1. Esta etapa é semelhante à etapa anterior, exceto que você estará criando a conexão TestVNet5 para a TestVNet1. O mesmo processo de criação de um objeto do PowerShell com base nos valores obtidos na Assinatura 1 se aplica aqui também. Nesta etapa, certifique-se de que as chaves compartilhadas correspondam.

Conecte-se à Assinatura 5 antes de executar o exemplo abaixo:

$vnet1gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet1gw.Name = "VNet1GW" $vnet1gw.Id = "/subscriptions/b636ca99-6f88-4df4-a7c3-2f8dc4545509/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW " $Connection51 = "VNet5toVNet1" New-AzVirtualNetworkGatewayConnection -Name $Connection51 -ResourceGroupName $RG5 -VirtualNetworkGateway1 $vnet5gw -VirtualNetworkGateway2 $vnet1gw -Location $Location5 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

verificar uma conexão

Importante

Não há suporte para NSGs (grupos de segurança de rede) na sub-rede do gateway. A associação de um grupo de segurança de rede a essa sub-rede pode fazer com que seu Gateway de rede virtual (Gateways de VPN e ExpressRoute) pare de funcionar conforme o esperado. Para obter mais informações sobre grupos de segurança de rede, confira O que é um grupo de segurança de rede?

Você pode verificar se a conexão foi bem-sucedida usando o cmdlet 'Get-AzVirtualNetworkGatewayConnection', com ou sem '-Debug'.

Use o seguinte exemplo de cmdlet, configurando os valores para coincidirem com os seus. Quando solicitado, selecione ‘A’ para executar ‘Todos’. No exemplo, "-Name" refere-se ao nome da conexão que você criou e deseja testar.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1Após o cmdlet ter sido concluído, exiba os valores. No exemplo abaixo, o status da conexão é exibido como ‘Conectado’ e é possível ver os bytes de entrada e saída.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

Perguntas Frequentes sobre VNet a VNet

Para obter mais informações sobre conexões VNet a VNet, confira Perguntas frequentes sobre o Gateway de VPN.

Próximas etapas

- Quando sua conexão for concluída, você poderá adicionar máquinas virtuais às suas redes virtuais. Consulte a Documentação sobre Máquinas Virtuais para obter mais informações.

- Para obter informações sobre o BGP, consulte a Visão Geral do BGP e Como configurar o BGP.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de