Como o Defender para Aplicativos de Nuvem ajuda a proteger o ambiente do GitHub Enterprise

O GitHub Enterprise Cloud é um serviço que ajuda as organizações a armazenar e gerenciar seu código, bem como rastrear e controlar alterações nele. Com os benefícios de criar e dimensionar os repositórios de código na nuvem, os ativos mais críticos da sua organização podem estar expostos a ameaças. Os ativos expostos incluem repositórios com informações potencialmente confidenciais, detalhes de colaboração e parceria e muito mais. Impedir a exposição desses dados requer monitoramento contínuo para evitar que atores maliciosos ou pessoal interno sem conhecimento de segurança exfiltrem informações confidenciais.

Conectar o GitHub Enterprise Cloud ao Defender para Aplicativos de Nuvem fornece insights aprimorados sobre as atividades dos usuários e detecção de ameaças para comportamento anômalo.

Use esse conector de aplicativos para acessar recursos do gerenciamento da postura de segurança (SSPM) de SaaS, por meio de controles de segurança refletidos no Microsoft Secure Score. Saiba mais.

Ameaças principais

- Contas comprometidas e ameaças internas

- Vazamento de dados

- Conscientização de segurança insuficiente

- BYOD (traga seu próprio dispositivo) não gerenciado

Como o Defender para Aplicativos de Nuvem ajuda a proteger seu ambiente

- Detectar ameaças na nuvem, contas comprometidas e pessoas mal-intencionadas

- Usar a trilha de auditoria das atividades para investigações forenses

Gerenciamento de postura de segurança SaaS

Para ver as recomendações de postura de segurança para o GitHub no Microsoft Secure Score, crie um conector de API por meio da guia Conectores, com permissões Proprietário e Empresa. No Secure Score, selecione Ações recomendadas e filtre por Produto = GitHub.

Por exemplo, as recomendações para o GitHub incluem:

- Habilitar autenticação multifator (MFA)

- Habilitar o SSO (logon único)

- Desabilitar "Permitir que os membros alterem a visibilidade dos repositórios desta organização"

- Desabilitar "membros com permissões de administrador para repositórios podem excluir ou transferir repositórios"

Se já existir um conector e você ainda não vir as recomendações do GitHub, atualize a conexão desconectando o conector de API e reconectando-o com as permissões Proprietário e Empresa.

Para saber mais, veja:

Proteja o GitHub em tempo real

Analise as nossas melhores práticas para proteger e colaborar com usuários externos.

Conectar o GitHub Enterprise Cloud ao Microsoft Defender para Aplicativos de Nuvem

Esta seção fornece instruções para conectar o Microsoft Defender para aplicativos de nuvem à sua organização do GitHub Enterprise Cloud existente usando as APIs do conector de aplicativo. Essa conexão oferece visibilidade e controle sobre o uso do GitHub Enterprise Cloud na sua organização. Para obter mais informações sobre como o Defender para Aplicativos de Nuvem protege o GitHub Enterprise Cloud, confira Proteja o GitHub Enterprise.

Use esse conector de aplicativos para acessar recursos do gerenciamento da postura de segurança (SSPM) de SaaS, por meio de controles de segurança refletidos no Microsoft Secure Score. Saiba mais.

Pré-requisitos

- A organização precisa ter uma licença do GitHub Enterprise Cloud.

- A conta do GitHub usada para se conectar ao Defender para Aplicativos de Nuvem deve ter permissões de proprietário para a sua organização.

- Para capacidades do SSPM, a conta fornecida deve ser o proprietário da conta empresarial.

- Para verificar os proprietários da sua organização, navegue até a página dela, selecione Pessoas e filtre por Proprietário.

Verificar os domínios do GitHub

A verificação dos domínios é opcional. No entanto, é altamente recomendável que você verifique seus domínios para que o Defender para Aplicativos de Nuvem possa corresponder os emails de domínio dos membros da sua organização do GitHub ao usuário correspondente do Azure Active Directory.

Essas etapas podem ser concluídas de forma independente das descritas em Configurar o GitHub Enterprise Cloud, podendo ser ignoradas se você já tiver verificado seus domínios.

Atualize sua organização para os Termos de serviço corporativos.

Verifique os domínios da sua organização.

Observação

Certifique-se de verificar cada um dos domínios gerenciados listados nas configurações do Defender para Aplicativos de Nuvem. Para exibir seus domínios gerenciados, acesse o portal do Microsoft Defender e selecione Configurações. Em seguida, escolha Aplicativos de Nuvem. Em Sistema, escolha Detalhes organizacionais e vá para a seção Domínios gerenciados.

Configurar o GitHub Enterprise Cloud

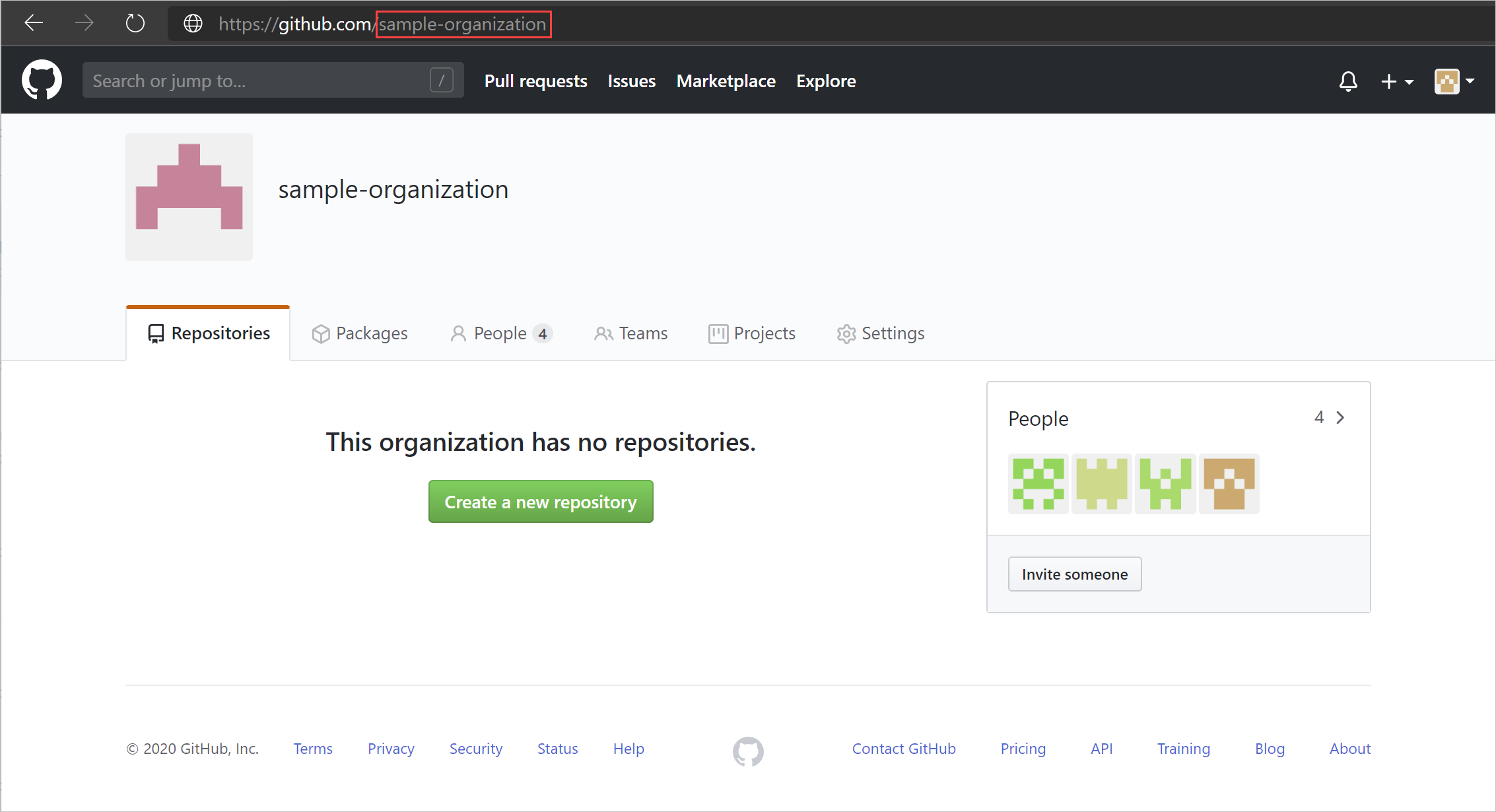

Localizar o nome de logon da sua organização. No GitHub, navegue até a página da sua organização e, do URL, anote o nome de logon da sua organização. Ele será necessário mais tarde.

Observação

A página terá um URL como

https://github.com/<your-organization>. Por exemplo, se a página da sua organização forhttps://github.com/sample-organization, o nome de logon dela será sample-organization.

Crie um aplicativo OAuth para o Defender para Aplicativos de Nuvem para conectar sua organização do GitHub. Repita essa etapa para cada organização adicional conectada.

Observação

Se você tiver a versão prévia do recurso e a governança de aplicativos ativadas, use a página Governança de aplicativos em vez da página Aplicativos OAuth para executar este procedimento.

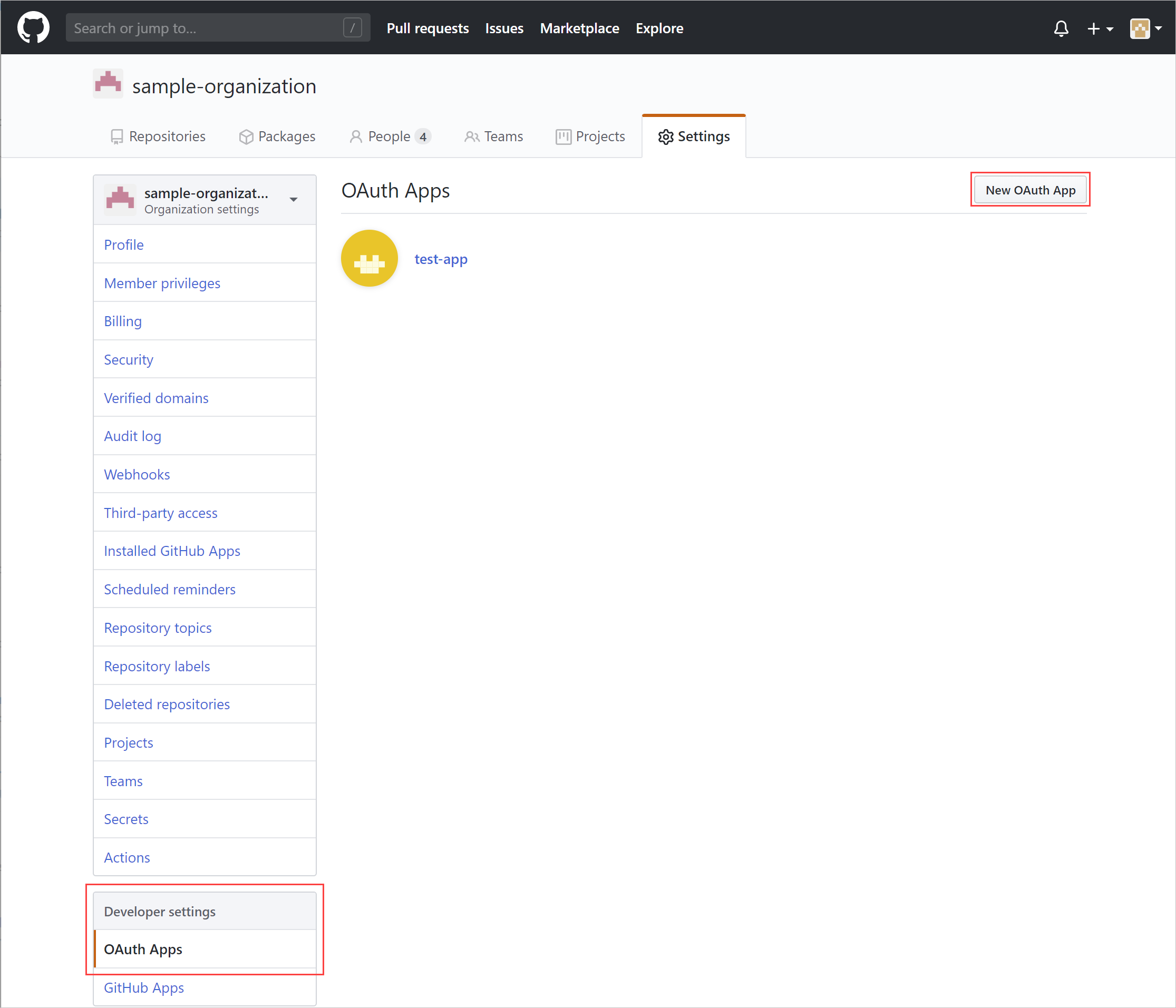

Navegue até Configurações>Configurações do desenvolvedor, selecione Aplicativos OAuth e Registrar um aplicativo. Como alternativa, se você tiver aplicativos OAuth existentes, selecione Novo aplicativo OAuth.

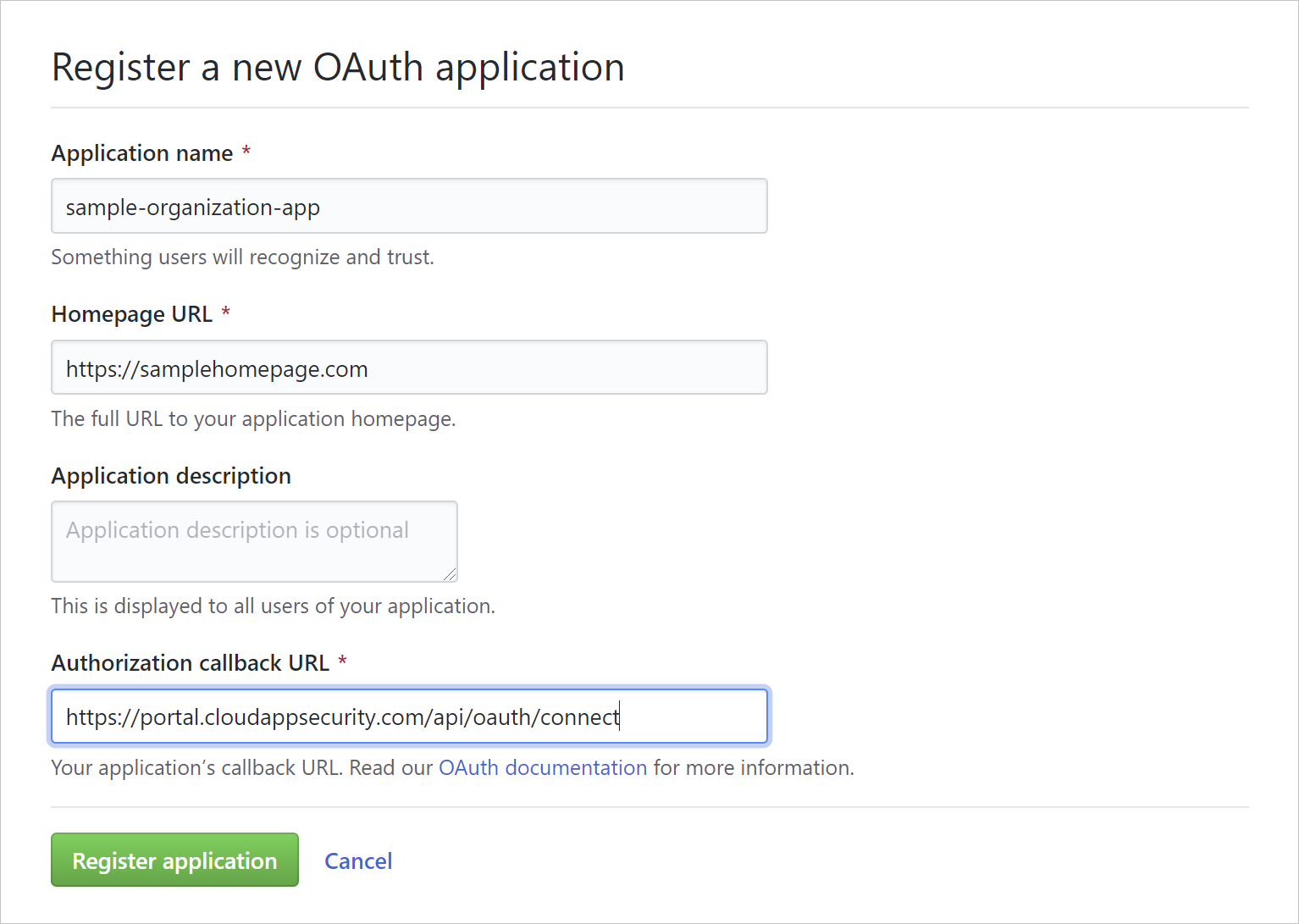

Preencha os detalhes de Registrar um novo aplicativo OAuth e selecione Registrar aplicativo.

- Na caixa Nome do aplicativo, insira um nome para o aplicativo.

- Na caixa URL da home page, insira o URL da home page do aplicativo.

- Na caixa URL de retorno de chamada de autorização, insira o seguinte valor:

https://portal.cloudappsecurity.com/api/oauth/connect.

Observação

- Para clientes GCC do governo dos EUA, insira o seguinte valor:

https://portal.cloudappsecuritygov.com/api/oauth/connect - Para clientes GCC High do governo dos EUA, insira o seguinte valor:

https://portal.cloudappsecurity.us/api/oauth/connect

Observação

- Os aplicativos pertencentes a uma organização têm acesso aos aplicativos da organização. Para obter mais informações, confira Sobre as restrições de acesso do Aplicativo OAuth.

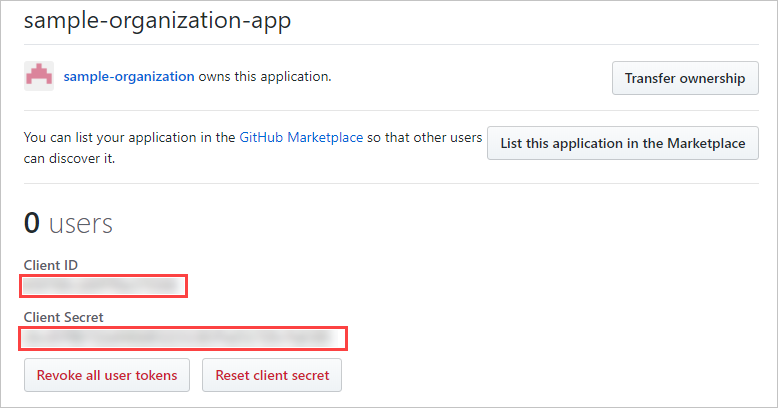

Navegue até Configurações>Aplicativos OAuth, selecione o aplicativo OAuth que acabou de criar e anote o ID do cliente e o Segredo do Cliente.

Configurar o Defender para Aplicativos de Nuvem

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos de Nuvem. Em Aplicativos conectados, selecione Conectores de aplicativos.

Na página Conectores de aplicativos, selecione +Conectar um aplicativo e GitHub.

Na próxima janela, dê ao conector um nome descritivo e selecione Avançar.

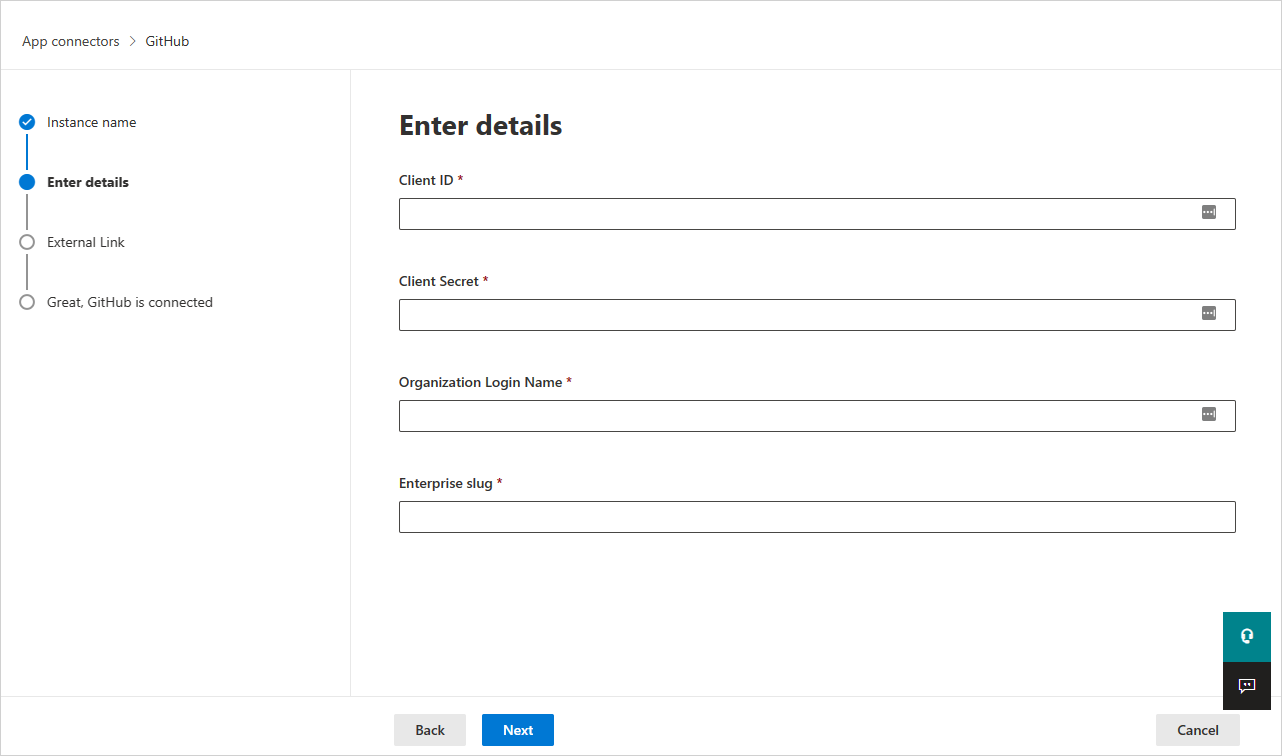

Na janela Inserir detalhes, preencha a ID do Cliente, o Segredo do Cliente e o Nome de Logon da Organização anotado anteriormente.

O Campo de dados dinâmico da empresa, também conhecido como o nome da empresa, é necessário para dar suporte às capacidades do SSPM. Para localizar o Campo de dados dinâmico da empresa:

- Selecione a Imagem do perfil do GitHub ->suas empresas.

- Selecione sua conta empresarial e escolha a conta que deseja conectar ao Microsoft Defender para Aplicativos de Nuvem.

- Confirme se a URL é o campo de dados dinâmico da empresa. Neste exemplo,

https://github.com/enterprises/testEnterprisetestEnterprise é o campo de dados dinâmico da empresa.

Selecione Avançar.

Selecione Conectar GitHub.

A página de entrada do GitHub é aberta. Se necessário, insira suas credenciais de administrador do GitHub para permitir que o Defender para Aplicativos de Nuvem acesse a instância do GitHub Enterprise Cloud da sua equipe.

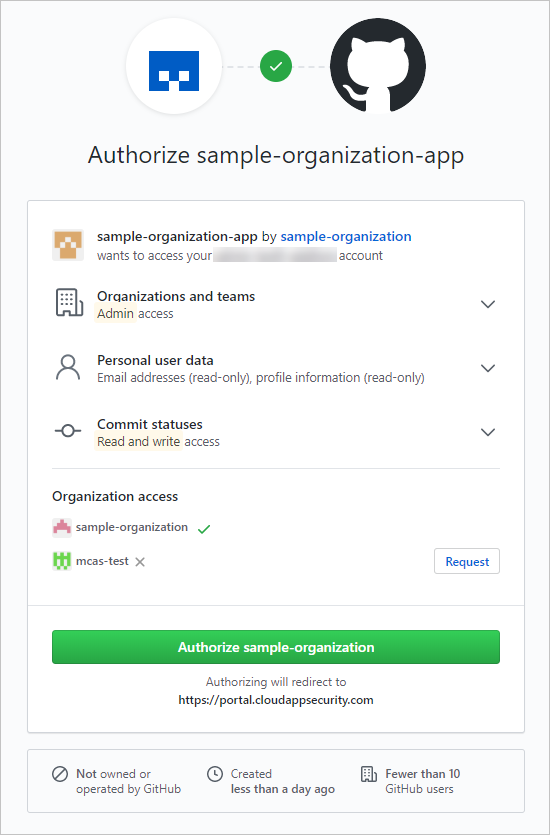

Solicite acesso à organização e autorize o aplicativo a conceder ao Defender para Aplicativos de Nuvem acesso à sua organização do GitHub. O Defender para Aplicativos de Nuvem requer os escopos OAuth a seguir.

- admin:org: necessário para sincronizar o log de auditoria da organização

- read:user e user:email: necessários para sincronizar os membros da organização.

- repo:status: necessário para sincronizar os eventos relacionados ao repositório no log de auditoria.

- admin:enterprise: necessário para as capacidades do SSPM. Observe que o usuário fornecido deve ser o proprietário da conta empresarial.

Para obter mais informações sobre os escopos OAuth, confira Noções básicas sobre escopos para aplicativos OAuth.

De volta ao console do Defender para Aplicativos de Nuvem, você deverá receber uma mensagem indicando que o GitHub foi conectado com êxito.

Trabalhe com o proprietário da organização do GitHub para conceder à organização acesso ao aplicativo OAuth criado nas configurações de Acesso de terceiros do GitHub. Para obter mais informações, confira a documentação do GitHub.

O proprietário da organização encontrará a solicitação do aplicativo OAuth somente após conectar o GitHub ao Defender para Aplicativos de Nuvem.

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos de Nuvem. Em Aplicativos conectados, selecione Conectores de aplicativos. Verifique se o status do Conector de Aplicativos conectado está como Conectado.

Depois de conectar o GitHub Enterprise Cloud, você receberá eventos durante sete dias antes da conexão.

Se tiver problemas para conectar o aplicativo, consulte Solucionar problemas de conectores de aplicativo.

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.