Gerenciamento de conta no Microsoft 365

A Microsoft investiu pesado em sistemas e controles que automatizam a maioria das operações do Microsoft 365, limitando intencionalmente a necessidade de acesso direto a servidores e dados do cliente por pessoal de serviço. Os humanos governam o serviço e o software opera o serviço. Essa estrutura permite que a Microsoft gerencie o Microsoft 365 em escala e minimiza os riscos de ameaças internas e externas. A Microsoft aborda o controle de acesso com a suposição de que todos são uma ameaça potencial aos serviços do Microsoft 365 e aos dados do cliente. Por esse motivo, o princípio ZSA (Acesso Permanente Zero) estabelece as bases para toda a estrutura de controle de acesso usada pelo Microsoft 365.

Por padrão, o pessoal da Microsoft não tem acesso privilegiado permanente a qualquer ambiente ou dados de cliente do Microsoft 365 para uma organização. É apenas por meio de um sistema robusto de verificações e aprovações que o pessoal da equipe de serviço pode obter acesso privilegiado com uma ação estreita e escopo de tempo. Por meio desse sistema, a Microsoft pode reduzir significativamente o potencial do pessoal de serviço e invasores do Microsoft 365 de obter acesso não autorizado ou causar danos mal-intencionados ou acidentais aos serviços e clientes da Microsoft.

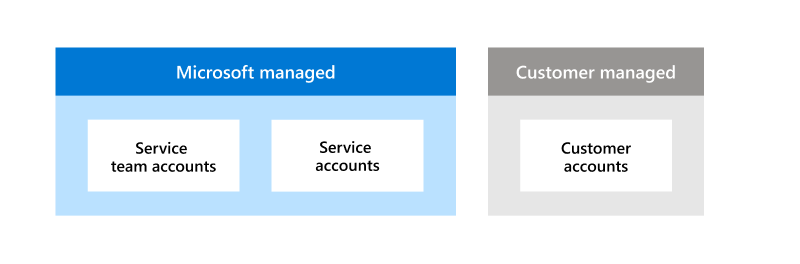

Tipos de conta

O Microsoft 365 atende a todas as missões organizacionais e funções comerciais usando três categorias de contas: contas de equipe de serviço, contas de serviço e contas de cliente. Gerenciar essas contas é uma responsabilidade compartilhada entre a Microsoft e os clientes. A Microsoft gerencia tanto a equipe de serviço quanto as contas de serviço, que são usadas para operar e dar suporte a produtos e serviços da Microsoft. As contas do cliente são gerenciadas pelo cliente e permitem que eles adaptem o acesso à conta para atender aos requisitos internos de controle de acesso. As contas corporativas da Microsoft seriam consideradas contas de cliente neste modelo e são gerenciadas pela Microsoft.

Contas gerenciadas pela Microsoft

As contas da equipe de serviço são usadas pelo pessoal da equipe de serviço do Microsoft 365 que desenvolve e mantém os serviços do Microsoft 365. Essas contas não têm acesso privilegiado permanente aos serviços do Microsoft 365, em vez disso, podem ser usadas para solicitar acesso privilegiado temporário e limitado para executar uma função de trabalho especificada. Nem todas as contas da equipe de serviço podem executar as mesmas ações, a separação de tarefas é imposta usando o RBAC (controle de acesso baseado em função). As funções garantem que os membros da equipe de serviço e suas contas tenham apenas o acesso mínimo necessário para executar tarefas de trabalho específicas. Além disso, as contas da equipe de serviço não podem pertencer a várias funções em que podem atuar como o aprovador para suas próprias ações.

As contas de serviço são usadas pelos serviços do Microsoft 365 para autenticar ao se comunicar com outros serviços por meio de processos automatizados. Assim como as contas da equipe de serviço recebem apenas o acesso mínimo necessário para executar as funções de trabalho do pessoal específico, as contas de serviço só recebem o acesso mínimo necessário para sua finalidade pretendida. Além disso, há vários tipos de contas de serviço que são projetadas para atender a uma necessidade específica. Um serviço do Microsoft 365 pode ter várias contas de serviço, cada uma com uma função diferente a ser executada.

Contas gerenciadas pelo cliente

As contas do cliente são usadas para acessar o serviço Microsoft 365 e são as únicas contas pelas quais cada cliente é responsável. É dever do cliente criar e gerenciar as contas em sua organização para manter um ambiente seguro. O gerenciamento de contas de cliente é feito por meio de Microsoft Entra ID ou federado com Active Directory local (AD). Cada cliente tem um conjunto exclusivo de requisitos de controle de acesso que deve atender e as contas do cliente concedem a cada cliente a capacidade de atender às suas necessidades individuais. As contas do cliente não podem acessar nenhum dado fora de sua organização de clientes.

Gerenciamento de conta da equipe de serviço

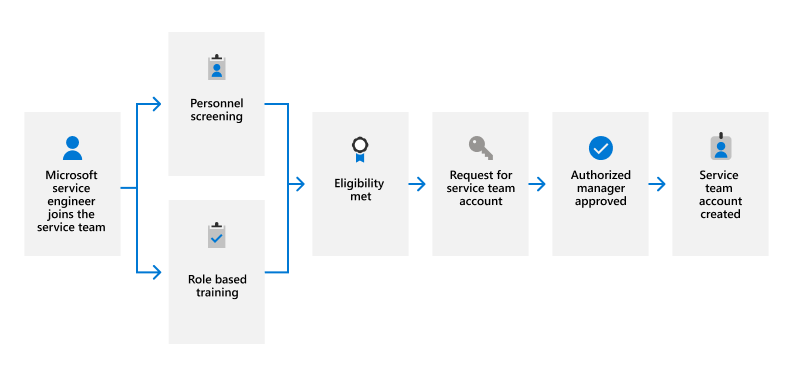

O Microsoft 365 gerencia contas de equipe de serviço durante todo o ciclo de vida usando um sistema de gerenciamento de conta chamado IDM (Identity Management). O IDM usa uma combinação de processos de verificação automatizados e aprovação gerencial para impor os requisitos de segurança relacionados ao acesso à conta da equipe de serviço.

Os membros da equipe de serviço não obtêm automaticamente uma conta de equipe de serviço, eles devem primeiro atender aos requisitos de elegibilidade e obter a aprovação de um gerente autorizado. Para ser qualificado para uma conta de equipe de serviço, o pessoal da equipe de serviço no mínimo deve primeiro passar por triagem de pessoal pré-emprego, um marcar em segundo plano de nuvem e concluir todo o treinamento padrão e necessário baseado em função. Requisitos adicionais de qualificação podem ser necessários dependendo do cenário. Depois que todos os requisitos de elegibilidade forem atendidos, uma solicitação de uma conta de equipe de serviço pode ser feita e deve ser aprovada por um gerente autorizado.

O IDM também é responsável por acompanhar a retelação periódica e o treinamento necessários para manter uma conta de equipe de serviço. O marcar em segundo plano de nuvem da Microsoft deve ser concluído a cada dois anos e todo o material de treinamento deve ser revisado anualmente. Se qualquer um desses requisitos não estiver satisfeito com a data de validade, sua elegibilidade será revogada e a conta da equipe de serviço será desabilitada automaticamente.

Além disso, a elegibilidade da conta da equipe de serviço é atualizada automaticamente por transferência e término de pessoal. Alterações feitas no HRIS (Sistema de Informações de Recursos Humanos) disparam IDM para agir, o que varia dependendo da situação. A transferência de pessoal para outra equipe de serviço terá uma data de validade definida para suas elegibilidades e uma solicitação para manter as elegibilidades deve ser enviada pelo membro da equipe de serviço e aprovada pelo novo gerente. O pessoal encerrado automaticamente tem todas as elegibilidades revogadas e sua conta de equipe de serviço está desabilitada em seu último dia. Um pedido urgente de revogação da conta pode ser feito para terminações involuntárias.

Por padrão, as contas da equipe de serviço têm acesso de leitura limitado a metadados amplos do sistema usados para solução de problemas regulares. Além disso, as contas da equipe de serviço de linha de base não podem solicitar acesso privilegiado aos dados do Microsoft 365 ou do cliente. Outra solicitação deve ser feita para que a conta da equipe de serviço seja adicionada a uma função que permita que o membro da equipe de serviço solicite privilégios elevados para executar tarefas e operações específicas.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de