Configurar o upload automático de logs usando o Docker local no Linux

Configure o upload automático de logs para relatórios contínuos nos aplicativos do Defender para Nuvem usando um Docker em um servidor local do Ubuntu ou do CentOS.

Importante

Se estiver usando o RHEL versão 7.1 ou superior, você deverá usar o Podman para coleta automática de logs em vez do Docker. Para obter mais informações, consulte Configurar o upload automático de logs usando o Podman (Preview).

Informações essenciais necessárias para o sucesso do usuário

Pré-requisitos

sistema operacional:

- Ubuntu 14.04, 16.04, 18.04 e 20.04

- CentOS 7.2 ou posterior

Espaço em disco: 250 GB

Núcleos de CPU: 2

Arquitetura da CPU: Intel® 64 e AMD 64

RAM: 4 GB

Defina o firewall conforme descrito nos Requisitos de rede

Observação

Se você tiver um coletor de logs existente e quiser removê-lo antes de implantá-lo novamente, ou se simplesmente quiser removê-lo, execute os seguintes comandos:

docker stop <collector_name>

docker rm <collector_name>

Desempenho do coletor de logs

O coletor de logs pode lidar com êxito com a capacidade de logs de até 50 GB por hora. Os principais gargalos no processo de coleta de logs são:

Largura de banda da rede – a largura de banda da rede determina a velocidade de upload do log.

Desempenho de E/S da máquina virtual – determina a velocidade em que os logs são gravados no disco do coletor de logs. O coletor de logs tem um mecanismo de segurança interno que monitora a taxa na qual os logs chegam e a compara à taxa de upload. Em casos de congestionamento, o coletor de logs começa a remover os arquivos de log. Se a configuração geralmente excede 50 GB por hora, recomendamos que você divida o tráfego entre vários coletores de logs.

Instalação e configuração

Etapa 1 — Configuração do portal da Web: definir fontes de dados e vinculá-las a um coletor de logs

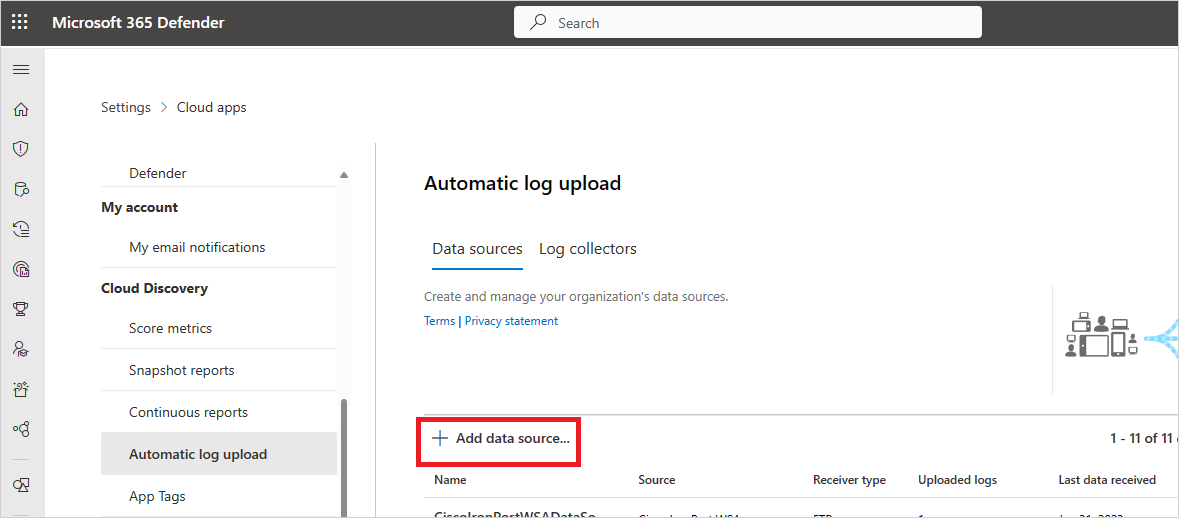

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos de Nuvem.

No Cloud Discovery, escolha Upload automático de logs. Em seguida, selecione a guia Fontes de dados.

Para cada firewall ou proxy do qual você deseja fazer upload de logs, crie uma fonte de dados correspondente.

- Clique em Adicionar fonte de dados.

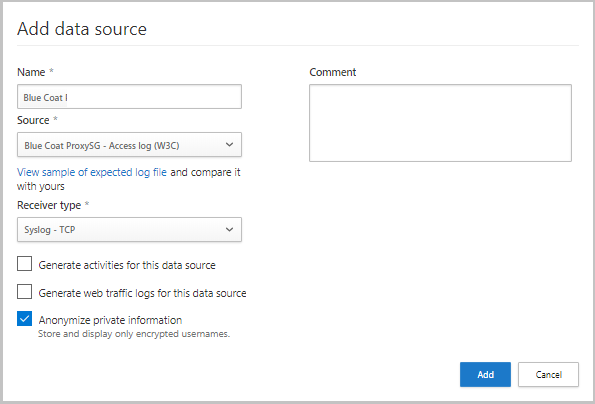

- Atribua o Nome do proxy ou firewall.

- Selecione o dispositivo na lista Fonte. Se você selecionar Formato de log personalizado para trabalhar com um dispositivo de rede que não esteja listado, confira Trabalhando com o analisador de log personalizado para obter instruções de configuração.

- Compare seu log com o exemplo do formato de log esperado. Se o formato de arquivo de log não corresponder a este exemplo, adicione sua fonte de dados como Outros.

- Definir o Tipo de destinatário como FTP, FTPS, Syslog – UDP ou Syslog – TCP ou Syslog – TLS.

Observação

A integração com protocolos de transferência segura (FTPS e Syslog – TLS) geralmente requer configuração adicional ou seu firewall/proxy.

f. Repita esse processo para cada firewall e proxy cujos logs podem ser usados para detectar o tráfego na rede. É recomendável configurar uma fonte de dados dedicada por dispositivo de rede para permitir que você:

- Monitore o status de cada dispositivo separadamente, para fins de investigação.

- Explore o Shadow IT Discovery por dispositivo, se cada dispositivo for usado por um segmento de usuários diferente.

- Clique em Adicionar fonte de dados.

Vá para a guia Coletores de logs na parte superior.

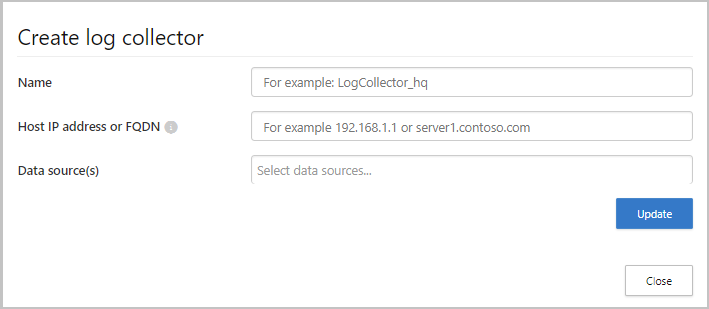

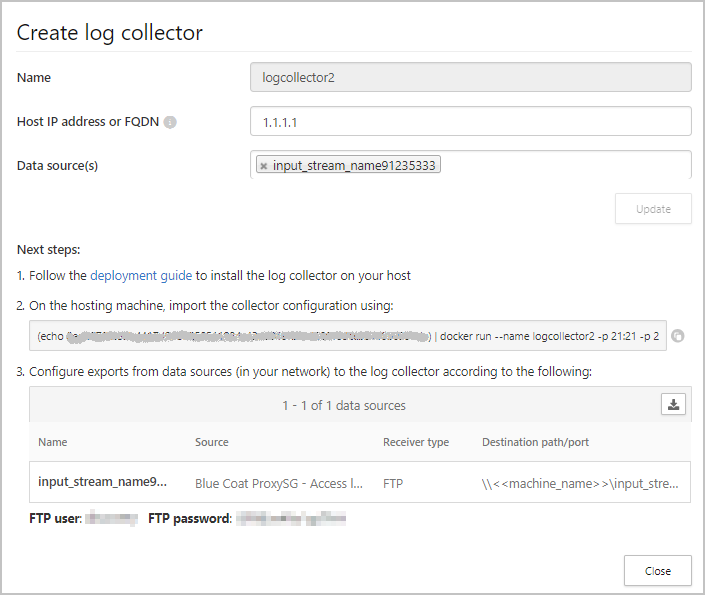

- Clique em Adicionar coletor de logs.

- Atribua um nome ao coletor de logs.

- Insira o Endereço IP do host (endereço IP privado) do computador que você usará para implantar o Docker. O endereço IP do host pode ser substituído pelo nome do computador, caso haja um servidor DNS (ou equivalente) que resolverá o nome do host.

- Selecione todas as Fontes de dados que deseja conectar ao coletor e clique em Atualizar para salvar a configuração.

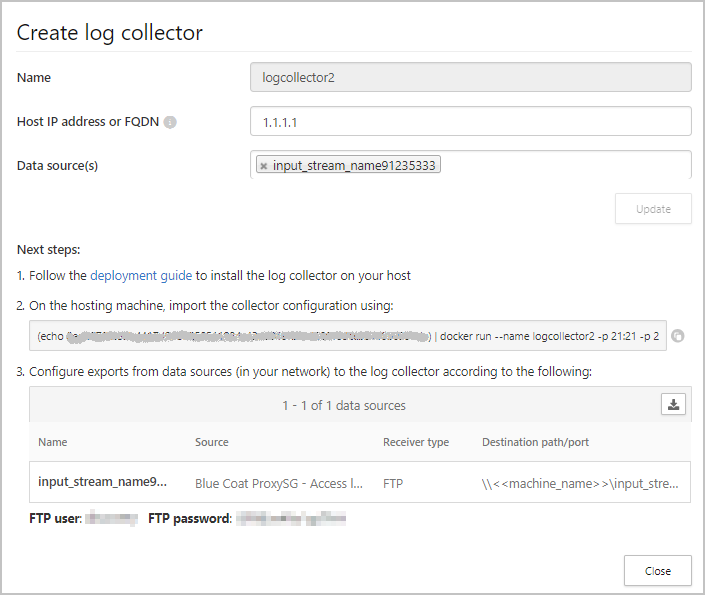

Mais informações sobre a implantação serão exibidas. Copiar o comando de execução na caixa de diálogo. Use o ícone Copiar para área de transferência.

Exportar a configuração de fonte de dados esperada. Essa configuração descreve como você deve definir a exportação de log em seus dispositivos.

Observação

- Um único coletor de logs pode lidar com várias fontes de dados.

- Copie o conteúdo da tela, pois você precisará das informações ao configurar o coletor de logs para se comunicar com o Defender para Aplicativos de Nuvem. Se você selecionou o Syslog, essa informação incluirá informações sobre qual porta o ouvinte do Syslog está escutando.

- Para usuários que enviem dados de logs por meio de FTP pela primeira vez, recomendamos alterar a senha do usuário de FTP. Para obter mais informações, confira Alterar a senha do FTP.

Etapa 2 – Implantação local de seu computador

As etapas a seguir descrevem a implantação no Ubuntu.

Observação

As etapas de implantação para outras plataformas com suporte podem ser ligeiramente diferentes.

Abra um terminal em seu computador Ubuntu.

Altere para privilégios de raiz usando o comando:

sudo -iPara ignorar um proxy na sua rede, execute os dois comandos a seguir:

export http_proxy='<IP>:<PORT>' (e.g. 168.192.1.1:8888) export https_proxy='<IP>:<PORT>'Se aceitar os termos de licença do software, desinstale as versões antigas e instale o Docker CE executando os comandos apropriados ao seu ambiente:

Remova versões antigas do Docker:

yum erase docker docker-engine docker.ioInstale os pré-requisitos do mecanismo do Docker:

yum install -y yum-utilsAdicione o repositório do Docker:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheInstalar o mecanismo do Docker:

yum -y install docker-ceInicie o Docker

systemctl start docker systemctl enable dockerTestar a instalação do Docker:

docker run hello-world

Implante a imagem do coletor no computador de hospedagem importando a configuração do coletor. Importe a configuração copiando o comando de execução gerado no portal. Caso precise configurar um proxy, adicione o endereço IP do proxy e o número da porta. Por exemplo, se os detalhes de proxy são 192.168.10.1:8080, seu comando de execução atualizado é:

(echo 6f19225ea69cf5f178139551986d3d797c92a5a43bef46469fcc997aec2ccc6f) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.2.2.2'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=tenant2.eu1.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starter

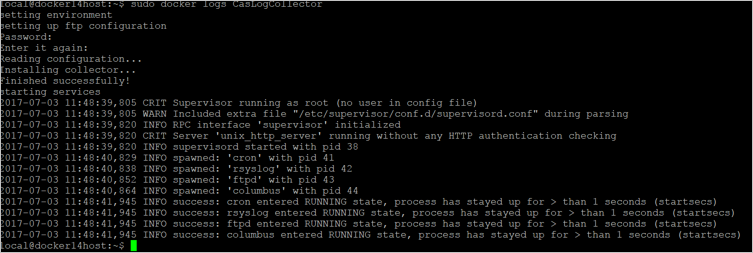

Verifique se o coletor está sendo executado corretamente com o seguinte comando:

docker logs <collector_name>

Você deverá ver a mensagem Concluído com êxito!

Etapa 3 — Configuração local de seus dispositivos de rede

Configure os proxies e os firewalls de rede para periodicamente exportar logs para a porta do Syslog dedicada para o diretório de FTP de acordo com as instruções na caixa de diálogo. Por exemplo:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Etapa 4 — Verificar a implantação bem-sucedida no portal

Verifique o status do coletor na tabela Coletor de logs e verifique se o status é Conectado. Se for Criado, talvez a conexão do coletor de logs e a análise não tenham sido concluídas.

Você também pode acessar o Log de governança e verificar se os logs estão sendo carregados periodicamente no portal.

Como alternativa, você pode verificar o status do coletor de logs de dentro do contêiner do Docker usando os comandos a seguir:

- Faça logon no contêiner usando este comando:

docker exec -it <Container Name> bash - Verifique o status do coletor de logs usando este comando:

collector_status -p

Se houver problemas durante a implantação, confira Solução de problemas do Cloud Discovery.

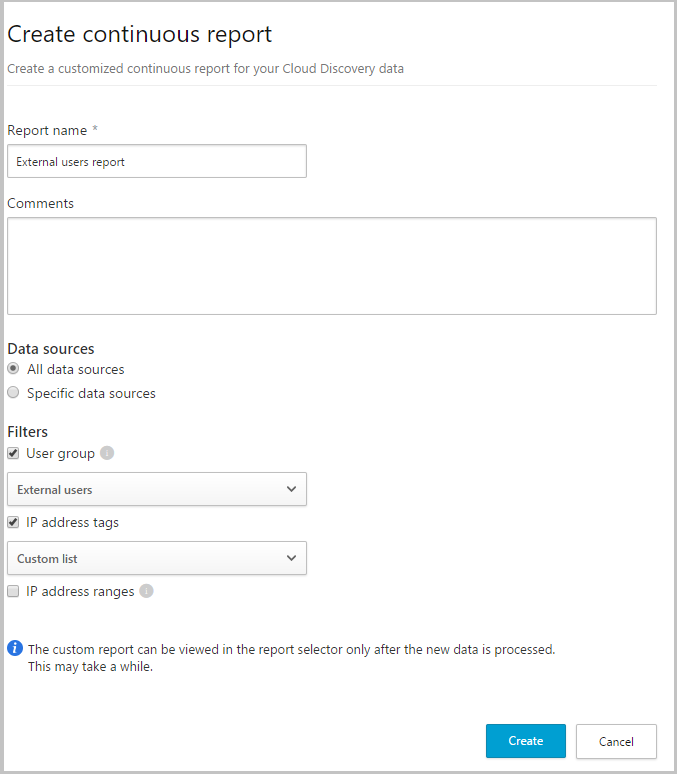

Opcional – Criar relatórios contínuos personalizados

Verifique se os logs estão sendo carregados no Defender para Aplicativos de Nuvem e se os relatórios são gerados. Após a verificação, crie relatórios personalizados. É possível criar relatórios de descoberta personalizados com base nos grupos de usuários do Microsoft Entra. Por exemplo, caso deseje ver o uso de nuvem de seu departamento de marketing, importe o grupo de marketing usando o recurso Importar grupo de usuários. Em seguida, crie um relatório personalizado para esse grupo. Você também pode personalizar um relatório com base na marca do endereço IP ou intervalos de endereços IP.

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos de Nuvem.

Em Cloud Discovery, selecione Relatórios contínuos.

Clique no botão Criar relatório e preencha os campos.

Em Filtros, você pode filtrar os dados de acordo com a fonte de dados, por grupo de usuários importados ou por marcas e intervalos de endereços IP.

Observação

Ao aplicar filtros em relatórios contínuos, a seleção será incluída, não excluída. Por exemplo, se você aplicar um filtro a um determinado grupo de usuários, somente esse grupo de usuários será incluído no relatório.

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.