Integração do Microsoft Sentinel (visualização)

É possível integrar o Microsoft Defender para Aplicativos de Nuvem ao Microsoft Sentinel (um SIEM e SOAR escalonável e nativo de nuvem) para permitir o monitoramento centralizado de alertas e dados de descoberta. A integração ao Microsoft Sentinel permite que você proteja melhor seus aplicativos de nuvem e, ao mesmo tempo, mantém seu fluxo de trabalho de segurança comum, automatiza os procedimentos de segurança e correlaciona os eventos baseados em nuvem e locais.

Os benefícios do Microsoft Sentinel incluem:

- Retenção de dados mais longa fornecida pela análise de logs.

- Visualizações prontas para uso.

- Use ferramentas como pastas de trabalho do Microsoft Power BI ou do Microsoft Sentinel para criar suas próprias visualizações de dados de descoberta a fim de atender às suas necessidades organizacionais.

As soluções de integração adicionais incluem:

- SIEMs genéricos - Integre o Defender para Aplicativos de Nuvem ao servidor SIEM genérico. Para obter informações sobre a integração com um SIEM genérico, consulte Integração de SIEM genérico.

- API do Graph de segurança da Microsoft - Um serviço (ou agente) intermediário que fornece uma só interface programática para conectar vários provedores de segurança. Para obter mais informações, confira Integrações de solução de segurança usando a API de Segurança do Microsoft Graph.

A integração com o Microsoft Sentinel inclui configuração no Defender para Aplicativos de Nuvem e no Microsoft Sentinel.

Pré-requisitos

Para integrar com o Microsoft Sentinel:

- Você deve ter uma licença válida do Microsoft Sentinel

- Você deve ser pelo menos um Administrador de segurança em seu locatário.

Suporte do Governo dos EUA

A integração direta do Defender para Aplicativos de Nuvem - Microsoft Sentinel está disponível apenas para clientes comerciais.

No entanto, todos os dados do Defender para Aplicativos de Nuvem estão disponíveis no Microsoft Defender XDR e, portanto, disponíveis no Microsoft Sentinel por meio do conector Microsoft Defender XDR.

Recomendamos que os clientes GCC, GCC High e DoD interessados em ver os dados do Defender para Aplicativos de Nuvem no Microsoft Sentinel instalem a solução Microsoft Defender XDR.

Para saber mais, veja:

- Integração do Microsoft Defender XDR com o Microsoft Sentinel

- Ofertas do Microsoft Defender para Aplicativos de Nuvem para o governo dos EUA

Integrar com o Microsoft Sentinel

No Microsoft Defender para Aplicativos de Nuvem, selecione Configurações > aplicativos na nuvem.

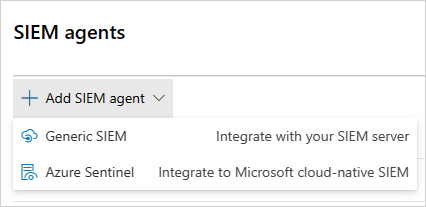

Em Sistema, selecione Agentes SIEM > Adicionar agente SIEM > Sentinel. Por exemplo:

Observação

A opção para adicionar o Microsoft Sentinel não estará disponível se você tiver realizado a integração anteriormente.

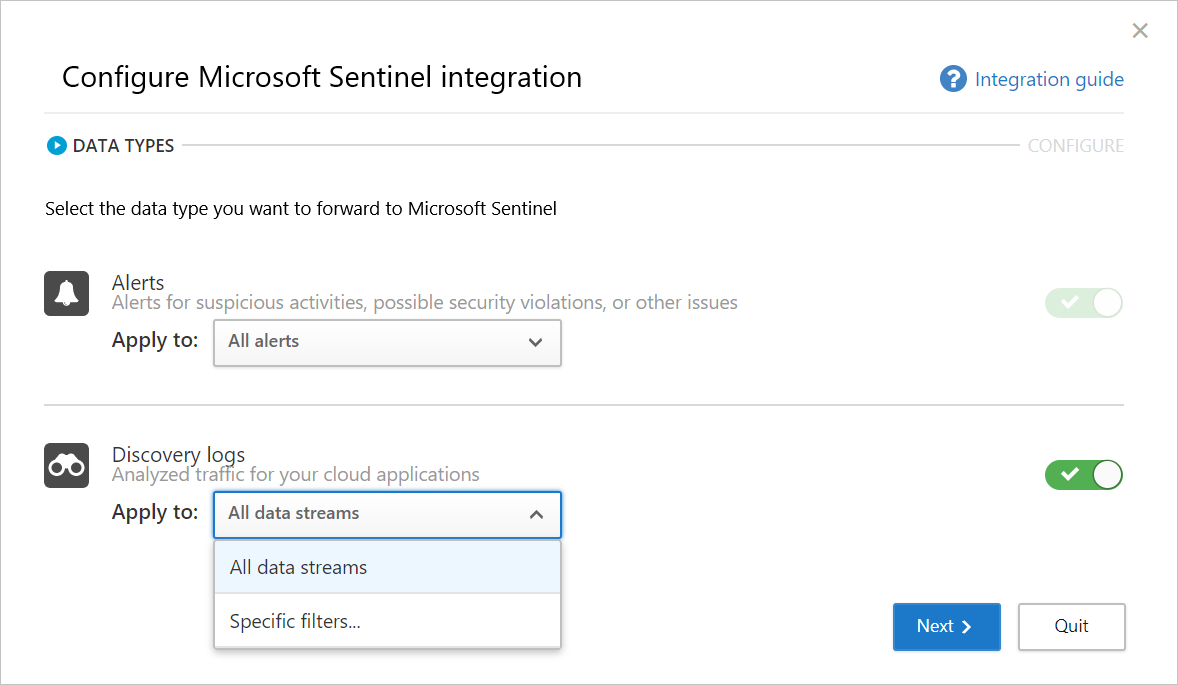

No assistente, selecione os tipos de dados que deseja encaminhar para o Microsoft Sentinel. É possível configurar o gráfico como mostrado a seguir:

- Alertas: os alertas são ativados automaticamente assim que o Microsoft Sentinel é habilitado.

- Logs de descoberta: use o controle deslizante para habilitá-los e desabilitá-los, por padrão, tudo está selecionado e, em seguida, use a lista suspensa Aplicar a para filtrar quais logs de descoberta serão enviados ao Microsoft Sentinel.

Por exemplo:

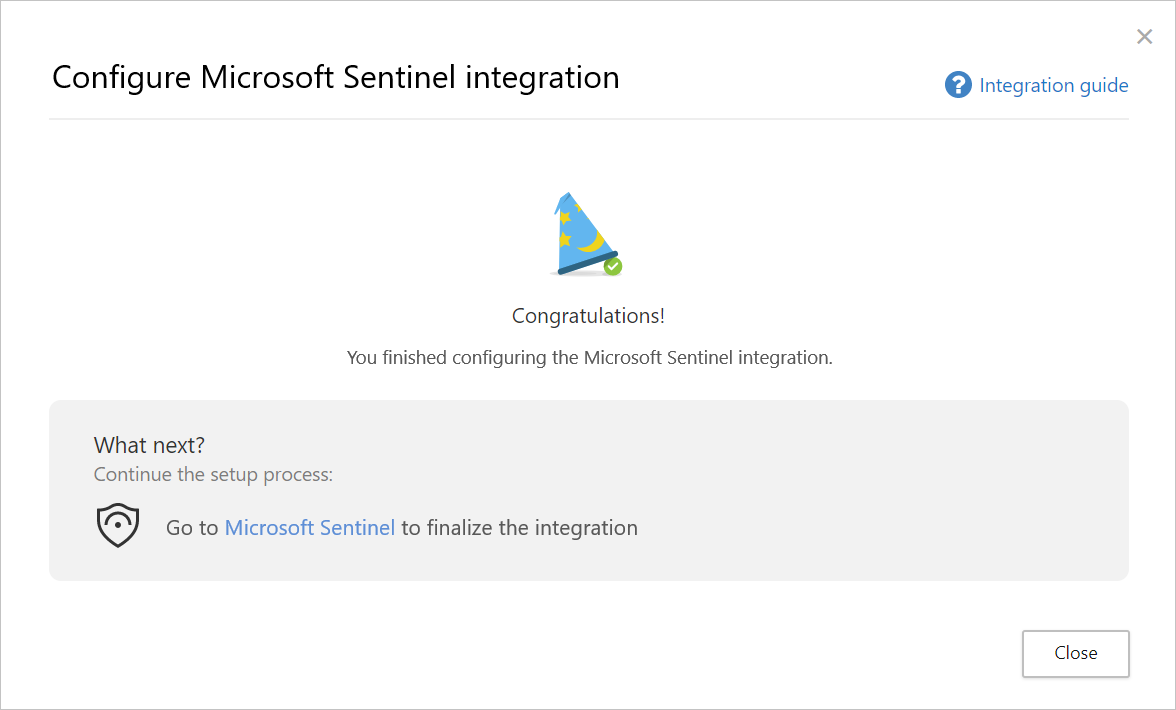

Selecione Avançar e prossiga para o Microsoft Sentinel para finalizar a integração. Para obter informações sobre como configurar o Microsoft Sentinel, consulte o conector de dados do Microsoft Sentinel para aplicativos do Defender para Nuvem. Por exemplo:

Observação

Geralmente, novos logs de descoberta aparecerão no Microsoft Sentinel dentro de 15 minutos após configurá-los no portal do Defender para Aplicativos de Nuvem. No entanto, pode levar mais tempo, dependendo das condições do ambiente do sistema. Para obter mais informações, confira Tratar atraso de ingestão em regras de análise.

Alertas e logs de descoberta no Microsoft Sentinel

Depois que a integração for concluída, você poderá exibir alertas e logs de descoberta do Defender para Aplicativos de Nuvem no Microsoft Sentinel.

No Microsoft Sentinel, em Logs, em Insights de segurança, você pode encontrar os logs dos tipos de dados do Defender para Aplicativos de Nuvem da seguinte maneira:

| Tipo de dados | Tabela |

|---|---|

| Logs de descoberta | McasShadowItReporting |

| Alertas | SecurityAlert |

A tabela a seguir descreve cada campo no esquema McasShadowItReporting:

| Campo | Type | Descrição | Exemplos |

|---|---|---|---|

| TenantId | String | ID do Workspace | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | Sistema de origem – valor estático | Azure |

| TimeGenerated [UTC] | Datetime | Data dos dados de descoberta | 2019-07-23T11:00:35.858Z |

| StreamName | String | Nome do fluxo especificado | Departamento de marketing |

| TotalEvents | Inteiro | Número total de eventos por sessão | 122 |

| BlockedEvents | Inteiro | Número de eventos bloqueados | 0 |

| UploadedBytes | Inteiro | Quantidade de dados carregados | 1.514.874 |

| TotalBytes | Inteiro | Quantidade total de dados | 4.067.785 |

| DownloadedBytes | Inteiro | Quantidade de dados baixados | 2.552.911 |

| IpAddress | String | Endereço IP de origem | 127.0.0.0 |

| UserName | String | Nome de usuário | Raegan@contoso.com |

| EnrichedUserName | String | Nome de usuário enriquecido com nome de usuário do Microsoft Entra | Raegan@contoso.com |

| AppName | String | Nome do aplicativo na nuvem | Microsoft OneDrive for Business |

| AppId | Inteiro | Identificador do aplicativo na nuvem | 15600 |

| AppCategory | String | Categoria do aplicativo na nuvem | Armazenamento em nuvem |

| AppTags | Matriz de cadeia de caracteres | Rótulos internos e personalizados definidos para o aplicativo | ["sancionado"] |

| AppScore | Inteiro | A pontuação de risco do aplicativo em uma escala de 0 a 10, sendo 10 a pontuação de um aplicativo não arriscado | 10 |

| Tipo | String | Tipo de logs – valor estático | McasShadowItReporting |

Use o Power BI com dados do Microsoft Defender para Aplicativos de Nuvem no Microsoft Sentinel

Depois que a integração for concluída, também será possível usar em outras ferramentas os dados do Defender para Aplicativos de Nuvem armazenados no Microsoft Sentinel.

Esta seção descreve como é possível usar o Microsoft Power BI para moldar e combinar dados facilmente para criar relatórios e painéis que atendam às necessidades de sua organização.

Para começar:

No Power BI, importe consultas de dados do Microsoft Sentinel para Defender para Aplicativos de Nuvem. Para obter mais informações, consulte Importar dados de log do Azure Monitor para o Power BI.

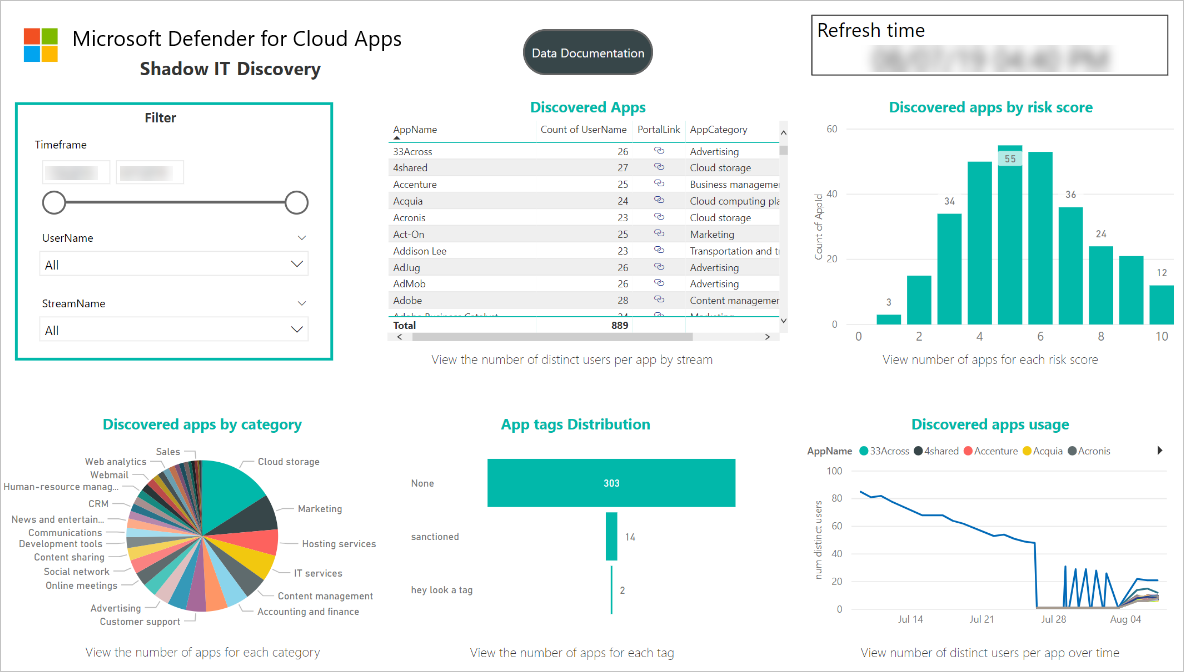

Instale o aplicativo Shadow IT Discovery do Defender para Aplicativos de Nuveme conecte-o aos dados do log de descoberta para exibir o painel interno do Shadow IT Discovery.

Observação

Atualmente, o aplicativo não está publicado no Microsoft AppSource. Portanto, talvez seja necessário entrar em contato com o administrador do Power BI para obter permissões para instalar o aplicativo.

Por exemplo:

Opcionalmente, crie painéis personalizados no Power BI Desktop e ajuste-os para se adequar aos requisitos visuais de análise e relatórios da sua organização.

Conecte aplicativos no Defender para Aplicativos de Nuvem

No Power BI, selecione Aplicativos > Shadow IT Discovery.

Na página Introdução a seu novo aplicativo, selecione Conectar. Por exemplo:

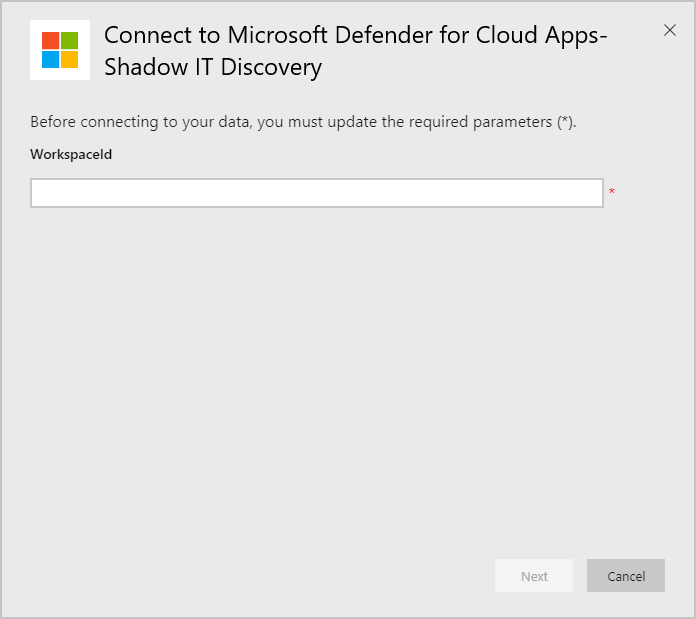

Na página ID do espaço de trabalho, insira o ID do espaço de trabalho do Microsoft Sentinel conforme exibido na página de visão geral da análise de log e selecione Avançar. Por exemplo:

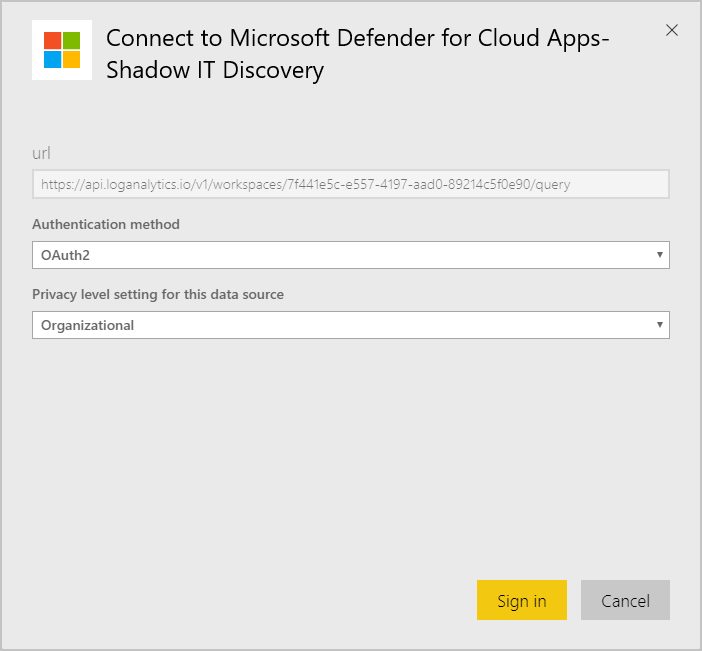

Na página de autenticação, especifique o método de autenticação e o nível de privacidade e selecione Entrar. Por exemplo:

Depois de conectar seus dados, vá para a guia Conjuntos de dados do espaço de trabalhoe selecione Atualizar. Isso atualizará o relatório com seus próprios dados.

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.