Verificar se os dispositivos estão configurados corretamente

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Com os dispositivos devidamente configurados, pode aumentar a resiliência geral contra ameaças e melhorar a sua capacidade de detetar e responder a ataques. A gestão da configuração de segurança ajuda a garantir que os seus dispositivos:

- Integração ao Microsoft Defender para Ponto de Extremidade

- Cumprir ou exceder a configuração da linha de base de segurança do Defender para Endpoint

- Ter mitigações estratégicas da superfície de ataque no local

No portal Microsoft Defender, aceda aDashboard deGestão> de configuração de Pontos finais>.

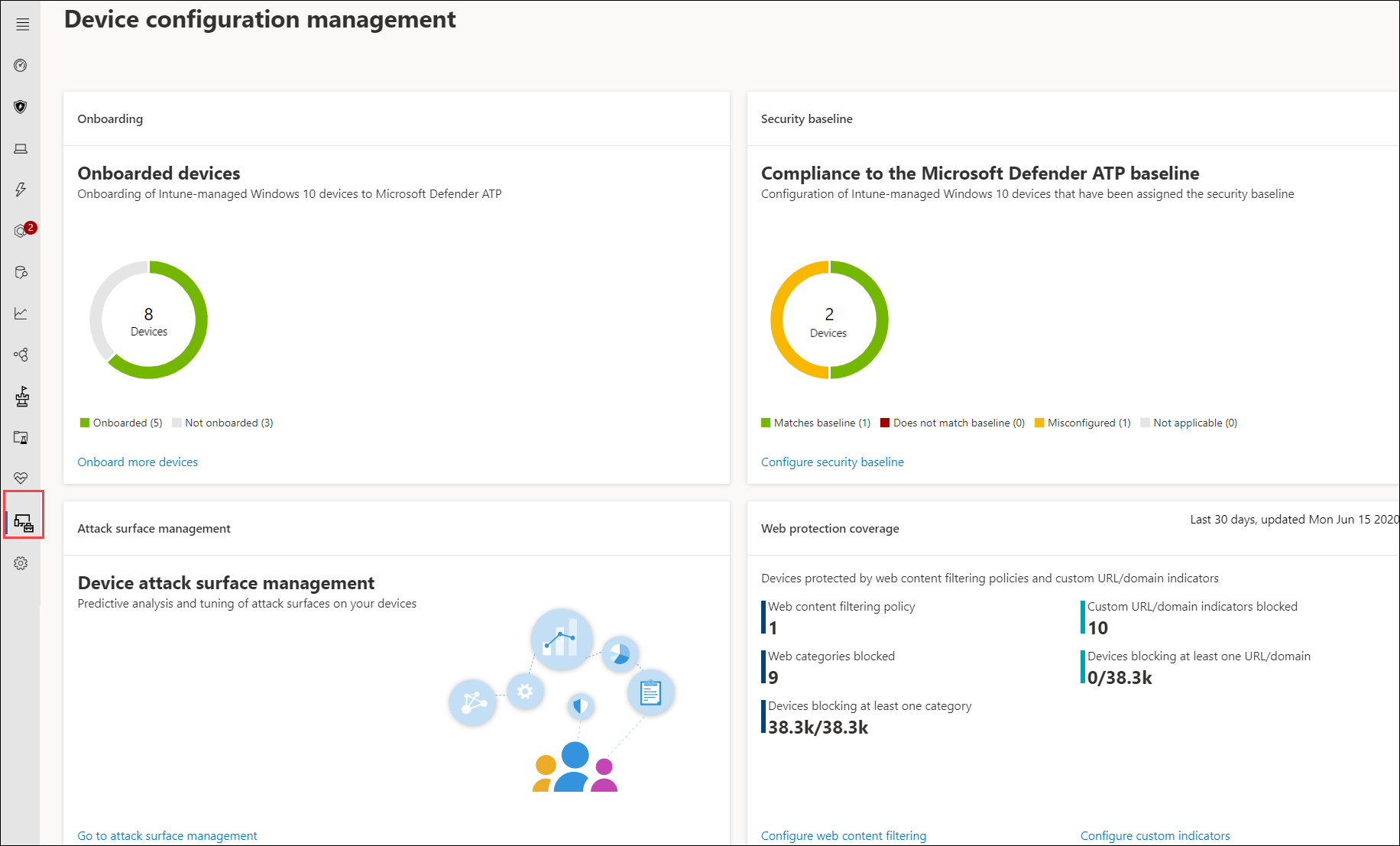

A página de gestão de configuração de dispositivos

Pode controlar a configuração status a nível organizacional e tomar medidas rapidamente em resposta a uma fraca cobertura de inclusão, problemas de conformidade e mitigações de superfícies de ataque mal otimizadas através de ligações diretas e profundas para páginas de gestão de dispositivos no portal Microsoft Intune e Microsoft Defender.

Ao fazê-lo, beneficia de:

- Visibilidade abrangente dos eventos nos seus dispositivos

- Informações sobre ameaças robustas e tecnologias avançadas de aprendizagem de dispositivos para processar eventos não processados e identificar a atividade de violação e os indicadores de ameaças

- Uma pilha completa de funcionalidades de segurança configuradas para parar eficientemente a instalação de implantes maliciosos, sequestro de ficheiros e processos do sistema, exfiltração de dados e outras atividades de ameaças

- Mitigações otimizadas da superfície de ataque, maximizando as defesas estratégicas contra a atividade de ameaças, minimizando o impacto na produtividade

Inscrever dispositivos na gestão de Intune

A gestão da configuração de dispositivos funciona em estreita colaboração com Intune gestão de dispositivos para estabelecer o inventário dos dispositivos na sua organização e a configuração de segurança de linha de base. Poderá controlar e gerir problemas de configuração em dispositivos Windows geridos Intune.

Antes de poder garantir que os seus dispositivos estão configurados corretamente, inscreva-os na gestão de Intune. Intune inscrição é robusta e tem várias opções de inscrição para dispositivos Windows. Para obter mais informações sobre Intune opções de inscrição, leia sobre como configurar a inscrição para dispositivos Windows.

Observação

Para inscrever dispositivos Windows em Intune, os administradores devem já ter sido atribuídas licenças. Leia mais sobre como atribuir licenças para registro de dispositivo.

Dica

Para otimizar a gestão de dispositivos através de Intune, ligue Intune ao Defender para Endpoint.

Obter as permissões necessárias

Por predefinição, apenas os utilizadores a quem tenha sido atribuída uma função adequada, como a função administrador de serviços Intune no Microsoft Entra ID, podem gerir e atribuir os perfis de configuração de dispositivos necessários para integrar dispositivos e implementar a linha de base de segurança.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

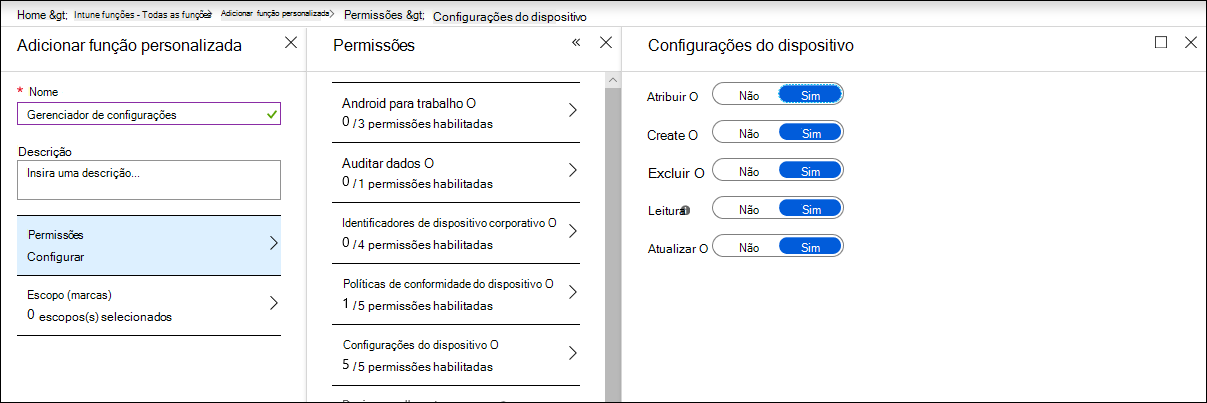

Se lhe tiverem sido atribuídas outras funções, certifique-se de que tem as permissões necessárias:

- Permissões completas para configurações de dispositivos

- Permissões completas para linhas de base de segurança

- Permissões de leitura para políticas de conformidade de dispositivos

- Permissões de leitura para a organização

Permissões de configuração de dispositivos no Intune

Dica

Para saber mais sobre a atribuição de permissões no Intune, leia sobre a criação de funções personalizadas.

Mais informações

| Artigo | Descrição |

|---|---|

| Colocar dispositivos integrados no Defender para Endpoint | Controle status de integração de dispositivos geridos por Intune e integre mais dispositivos através de Intune. |

| Aumentar a conformidade com a linha de base de segurança do Defender para Endpoint | Controlar a conformidade e a não conformidade da linha de base. Implemente a linha de base de segurança em mais dispositivos geridos por Intune. |

| Otimizar a implantação e detecção da regra ASR | Reveja a implementação de regras e altere as deteções com as ferramentas de análise de impacto no portal do Microsoft Defender. |

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.