Integrar servidores Windows no serviço Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Windows Server 2016 e Windows Server 2012 R2

- Canal Windows Server Semi-Annual Enterprise

- Windows Server 2019 e posterior

- Windows Server 2019 core edition

- Windows Server 2022

- Microsoft Defender para Ponto de Extremidade

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

O Defender para Endpoint expande o suporte para incluir também o sistema operativo Windows Server. Este suporte fornece capacidades avançadas de investigação e deteção de ataques de forma totalmente integrada através da consola do Microsoft Defender XDR. O suporte para o Windows Server fornece informações mais aprofundadas sobre as atividades do servidor, a cobertura para a deteção de ataques de kernel e memória e permite ações de resposta.

Este artigo descreve como integrar servidores Windows específicos para Microsoft Defender para Ponto de Extremidade.

Para obter orientações sobre como transferir e utilizar Segurança do Windows Linhas de Base para servidores Windows, veja linhas de base do Segurança do Windows.

Dica

Como complemento deste artigo, consulte o nosso guia de configuração do Analisador de Segurança para rever as melhores práticas e aprender a fortalecer as defesas, melhorar a conformidade e navegar no panorama da cibersegurança com confiança. Para uma experiência personalizada com base no seu ambiente, pode aceder ao guia de configuração automatizada do Analisador de Segurança no Centro de administração do Microsoft 365.

Descrição geral da integração do Windows Server

Terá de concluir os seguintes passos gerais para integrar servidores com êxito.

Observação

As edições do Windows Hyper-V Server não são suportadas.

Integração com Microsoft Defender para Servidores:

Microsoft Defender para Ponto de Extremidade integra-se perfeitamente com Microsoft Defender para Servidores. Pode integrar servidores automaticamente, fazer com que os servidores monitorizados pelo Microsoft Defender para a Cloud apareçam no Defender para Endpoint e realizar investigações detalhadas como um Microsoft Defender para o cliente da Cloud. Para obter mais informações, aceda a Proteger os pontos finais com a solução EDR integrada do Defender para Cloud: Microsoft Defender para Ponto de Extremidade

Observação

Para Windows Server 2016 e Windows Server 2012 R2, pode instalar/atualizar manualmente a solução moderna e unificada nestes computadores ou utilizar a integração para implementar ou atualizar automaticamente os servidores abrangidos pelo respetivo Microsoft Defender para o plano do Servidor. Mais informações sobre como mudar em Proteger os pontos finais com a solução EDR integrada do Defender para Cloud: Microsoft Defender para Ponto de Extremidade.

- Quando utiliza Microsoft Defender para a Cloud para monitorizar servidores, é criado automaticamente um inquilino do Defender para Endpoint (nos EUA para utilizadores norte-americanos, na UE para utilizadores europeus e no Reino Unido para utilizadores do Reino Unido). Os dados recolhidos pelo Defender para Endpoint são armazenados na localização geográfica do inquilino, conforme identificado durante o aprovisionamento.

- Se utilizar o Defender para Endpoint antes de utilizar o Microsoft Defender para a Cloud, os seus dados são armazenados na localização que especificou quando criou o seu inquilino, mesmo que se integre com Microsoft Defender para a Cloud mais tarde.

- Depois de configurado, não pode alterar a localização onde os seus dados estão armazenados. Se precisar de mover os seus dados para outra localização, tem de contactar Suporte da Microsoft para repor o inquilino.

- A monitorização do ponto final do servidor que utiliza esta integração foi desativada para Office 365 clientes GCC.

- Anteriormente, a utilização do Microsoft Monitoring Agent (MMA) no Windows Server 2016 e Windows Server 2012 R2 e versões anteriores do Windows Server permitia que o gateway do OMS/Log Analytics fornecesse conectividade aos serviços cloud do Defender. A nova solução, como Microsoft Defender para Ponto de Extremidade no Windows Server 2022, Windows Server 2019 e Windows 10 ou posterior, não suporta este gateway.

- Os servidores Linux integrados através do Microsoft Defender para a Cloud têm a configuração inicial definida para executar Defender Antivírus no modo passivo.

Windows Server 2016 e Windows Server 2012 R2:

- Transferir pacotes de instalação e inclusão

- Aplicar o pacote de instalação

- Siga os passos de inclusão da ferramenta correspondente

Windows Server Semi-Annual Enterprise Channel e Windows Server 2019:

- Transferir o pacote de inclusão

- Siga os passos de inclusão da ferramenta correspondente

Windows Server 2016 e Windows Server 2012 R2

Funcionalidade na solução unificada moderna

A implementação anterior (antes de abril de 2022) da inclusão de Windows Server 2016 e Windows Server 2012 R2 exigia a utilização do Microsoft Monitoring Agent (MMA).

O novo pacote de solução unificada facilita a integração de servidores ao remover dependências e passos de instalação. Também fornece um conjunto de funcionalidades muito expandido. Para obter mais informações, consulte Defender Windows Server 2012 R2 e 2016.

Consoante o servidor que estiver a integrar, a solução unificada instala Microsoft Defender Antivírus e/ou o sensor EDR. A tabela seguinte indica que componente está instalado e o que está incorporado por predefinição.

| Versão do servidor | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Incorporado |

|

| Windows Server 2019 ou posterior | Incorporado | Incorporado |

Se já tiver integrado os servidores com MMA, siga as orientações fornecidas em Migração do servidor para migrar para a nova solução.

Importante

Antes de continuar com a inclusão, veja a secção Problemas conhecidos e limitações no novo pacote de solução unificado para Windows Server 2012 R2 e Windows Server 2016.

Pré-requisitos

Pré-requisitos para Windows Server 2016 e Windows Server 2012 R2

Recomenda-se que instale a SSU e a LCU mais recentes disponíveis no servidor.

- A Atualização da Pilha de Manutenção (SSU) a partir de 14 de setembro de 2021 ou posterior tem de ser instalada.

- A Atualização Cumulativa Mais Recente (LCU) a partir de 20 de setembro de 2018 ou posterior tem de ser instalada.

- Ative a funcionalidade antivírus Microsoft Defender e certifique-se de que está atualizada. Para obter mais informações sobre como ativar Defender Antivírus no Windows Server, consulte Reativar Defender Antivírus no Windows Server se tiver sidodesativado e Reativar Defender Antivírus no Windows Server se tiver sido desinstalado.

- Transfira e instale a versão mais recente da plataforma com Windows Update. Em alternativa, transfira o pacote de atualização manualmente a partir do Catálogo Microsoft Update ou do MMPC.

Pré-requisitos para execução com soluções de segurança de terceiros

Se pretender utilizar uma solução antimalware de terceiros, terá de executar Microsoft Defender Antivírus no modo passivo. Tem de se lembrar de definir como modo passivo durante o processo de instalação e integração.

Observação

Se estiver a instalar Microsoft Defender para Ponto de Extremidade em Servidores com McAfee Endpoint Security (ENS) ou VirusScan Enterprise (VSE), a versão da plataforma McAfee poderá ter de ser atualizada para garantir que Microsoft Defender Antivírus não é removido ou desativado. Para obter mais informações, incluindo os números de versão específicos necessários, veja o artigo Centro de Conhecimento McAfee.

Atualizar pacotes para Microsoft Defender para Ponto de Extremidade no Windows Server 2016 e no Windows Server 2012 R2

Para receber melhoramentos e correções de produtos regulares para o componente sensor EDR, certifique-se de Windows Update KB5005292 é aplicado ou aprovado. Além disso, para manter os componentes de proteção atualizados, veja Manage Microsoft Defender Antivirus updates and apply baselines (Gerir atualizações do Antivírus do Microsoft Defender e aplicar linhas de base).

Se estiver a utilizar o Windows Server Update Services (WSUS) e/ou o Microsoft Endpoint Configuration Manager, esta nova atualização "Microsoft Defender para Ponto de Extremidade para o Sensor EDR" está disponível na categoria " Microsoft Defender para Ponto de Extremidade".

Resumo dos passos de inclusão

- PASSO 1: Transferir os pacotes de instalação e integração

- PASSO 2: Aplicar o pacote de instalação e integração

- PASSO 3: Concluir os passos de integração

PASSO 1: Transferir pacotes de instalação e inclusão

Terá de transferir os pacotes de instalação e inclusão a partir do portal.

Observação

O pacote de instalação é atualizado mensalmente. Certifique-se de que transfere o pacote mais recente antes da utilização. Para atualizar após a instalação, não tem de executar novamente o pacote do instalador. Se o fizer, o instalador pedir-lhe-á para sair primeiro, uma vez que este é um requisito para a desinstalação. Consulte Atualizar pacotes para Microsoft Defender para Ponto de Extremidade no Windows Server 2012 R2 e 2016.

Observação

No Windows Server 2016 e Windows Server 2012 R2, Microsoft Defender Antivírus tem de ser instalado como uma funcionalidade (consulte Mudar para MDPE) primeiro e totalmente atualizado antes de prosseguir com a instalação.

Se estiver a executar uma solução antimalware que não seja da Microsoft, certifique-se de que adiciona exclusões para Microsoft Defender Antivírus (a partir desta lista de Processos Microsoft Defender no separador Processos do Defender) à solução não Microsoft antes da instalação. Também é recomendado adicionar soluções de segurança que não sejam da Microsoft à lista de exclusão Defender Antivírus.

O pacote de instalação contém um ficheiro MSI que instala o agente Microsoft Defender para Ponto de Extremidade.

O pacote de inclusão contém o seguinte ficheiro:

-

WindowsDefenderATPOnboardingScript.cmd- contém o script de inclusão

Siga estes passos para transferir os pacotes:

No Microsoft Defender XDR, aceda a Definições > Inclusão do Ponto > Final.

Selecione Windows Server 2016 e Windows Server 2012 R2.

Selecione Transferir pacote de instalação e guarde o ficheiro .msi.

Selecione Transferir pacote de inclusão e guarde o ficheiro .zip.

Instale o pacote de instalação com qualquer uma das opções para instalar Microsoft Defender Antivírus. A instalação requer permissões administrativas.

Importante

Um script de inclusão local é adequado para uma prova de conceito, mas não deve ser utilizado para implementação de produção. Para uma implementação de produção, recomendamos que utilize Política de Grupo ou o Microsoft Endpoint Configuration Manager.

PASSO 2: Aplicar o pacote de instalação e integração

Neste passo, irá instalar os componentes de prevenção e deteção necessários antes de integrar o dispositivo no ambiente Microsoft Defender para Ponto de Extremidade cloud, para preparar a máquina para integração. Certifique-se de que todos os pré-requisitos foram cumpridos .

Observação

Microsoft Defender o Antivírus será instalado e estará ativo, a menos que o defina como modo passivo.

Opções para instalar os pacotes de Microsoft Defender para Ponto de Extremidade

Na secção anterior, transferiu um pacote de instalação. O pacote de instalação contém o instalador para todos os componentes Microsoft Defender para Ponto de Extremidade.

Pode utilizar qualquer uma das seguintes opções para instalar o agente:

- Instalar com a linha de comandos

- Instalar com um script

- Aplicar os pacotes de instalação e inclusão com Política de Grupo

Instalar Microsoft Defender Para Ponto Final com a linha de comandos

Utilize o pacote de instalação do passo anterior para instalar Microsoft Defender para Ponto de Extremidade.

Execute o seguinte comando para instalar Microsoft Defender para Ponto de Extremidade:

Msiexec /i md4ws.msi /quiet

Para desinstalar, certifique-se de que o computador está offboarded primeiro com o script de exclusão adequado. Em seguida, utilize Painel de Controle > Programas e Funcionalidades > para efetuar a desinstalação.

Em alternativa, execute o seguinte comando de desinstalação para desinstalar Microsoft Defender para Ponto de Extremidade:

Msiexec /x md4ws.msi /quiet

Tem de utilizar o mesmo pacote que utilizou para a instalação para que o comando acima seja bem-sucedido.

O /quiet comutador suprime todas as notificações.

Observação

Microsoft Defender o Antivírus não entra automaticamente no modo passivo. Pode optar por definir Microsoft Defender Antivírus para ser executado no modo passivo se estiver a executar uma solução antivírus/antimalware que não seja da Microsoft. Para instalações da linha de comandos, o opcional FORCEPASSIVEMODE=1 define imediatamente o componente antivírus Microsoft Defender para o modo Passivo para evitar interferências. Em seguida, para garantir que Defender Antivírus permanece no modo passivo após a integração para suportar capacidades como o Bloco EDR, defina a chave de registo "ForceDefenderPassiveMode".

O suporte para o Windows Server fornece informações mais aprofundadas sobre as atividades do servidor, a cobertura para a deteção de ataques de kernel e memória e permite ações de resposta.

Instalar Microsoft Defender para Ponto de Extremidade com um script

Pode utilizar o script auxiliar do instalador para ajudar a automatizar a instalação, a desinstalação e a integração.

Observação

O script de instalação está assinado. Quaisquer modificações ao script invalidarão a assinatura. Quando transfere o script do GitHub, a abordagem recomendada para evitar modificações inadvertidas é transferir os ficheiros de origem como um arquivo zip e, em seguida, extraí-lo para obter o ficheiro install.ps1 (na página código do main, clique no menu pendente Código e selecione "Transferir ZIP").

Este script pode ser utilizado em vários cenários, incluindo os cenários descritos em Cenários de migração do servidor da solução de Microsoft Defender para Ponto de Extremidade baseada em MMA anterior e para implementação com Política de Grupo conforme descrito abaixo.

Aplicar os pacotes de instalação e inclusão do Microsoft Defender para Ponto de Extremidade com a Política de grupo ao efetuar a instalação com um script do instalador

Criar uma política de grupo:

Abra a Consola de Gestão de Política de Grupo (GPMC), clique com o botão direito do rato Política de Grupo Objetos que pretende configurar e selecione Novo. Introduza o nome do novo GPO na caixa de diálogo apresentada e selecione OK.Abra a Consola de Gestão do Política de Grupo (GPMC), clique com o botão direito do rato no Objeto Política de Grupo (GPO) que pretende configurar e selecione Editar.

No Editor gestão de Política de Grupo, aceda a Configuração do computador, Preferências e, em seguida, definições do Painel de controlo.

Clique com o botão direito do rato em Tarefas agendadas, aponte para Nova e, em seguida, clique em Tarefa Imediata (Pelo menos Windows 7).

Na janela Tarefa que é aberta, aceda ao separador Geral . Em Opções de segurança , selecione Alterar Utilizador ou Grupo e escreva SISTEMA e, em seguida, selecione Verificar Nomes e , em seguida, OK. NT AUTHORITY\SYSTEM aparece como a conta de utilizador que a tarefa irá executar como.

Selecione Executar se o utilizador tem sessão iniciada ou não e marcar a caixa Executar com privilégios mais elevados marcar.

No campo Nome, escreva um nome adequado para a tarefa agendada (por exemplo, Implementação do Defender para Ponto Final).

Aceda ao separador Ações e selecione Novo... Certifique-se de que Iniciar um programa está selecionado no campo Ação . O script do instalador processa a instalação e efetua imediatamente o passo de inclusão após a conclusão da instalação. Selecione C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe , em seguida, forneça os argumentos:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdObservação

A definição de política de execução recomendada é

Allsigned. Isto requer a importação do certificado de assinatura do script para o arquivo Fabricantes Fidedignos de Computador Local se o script estiver a ser executado como SYSTEM no ponto final.Substitua \\servername-or-dfs-space\share-name pelo caminho UNC, utilizando o nome de domínio completamente qualificado (FQDN) do servidor de ficheiros do ficheiro deinstall.ps1 partilhado. O pacote do instalador md4ws.msi tem de ser colocado no mesmo diretório. Certifique-se de que as permissões do caminho UNC permitem o acesso de escrita à conta de computador que está a instalar o pacote, para suportar a criação de ficheiros de registo. Se quiser desativar a criação de ficheiros de registo (não recomendado), pode utilizar os parâmetros -noETL -noMSILog.

Para cenários em que pretende que Microsoft Defender Antivírus coexistam com soluções antimalware que não sejam da Microsoft, adicione o parâmetro $Passive para definir o modo passivo durante a instalação.

Selecione OK e feche todas as janelas de GPMC abertas.

Para ligar o GPO a uma Unidade Organizacional (UO), clique com o botão direito do rato e selecione Ligar um GPO existente. Na caixa de diálogo apresentada, selecione o objeto Política de Grupo que pretende ligar. Selecione OK.

Para obter mais definições de configuração, veja Configurar definições de recolha de exemplo e Outras definições de configuração recomendadas.

PASSO 3: Concluir os passos de integração

Os passos seguintes só são aplicáveis se estiver a utilizar uma solução antimalware de terceiros. Terá de aplicar a seguinte definição de modo passivo Microsoft Defender Antivírus. Verifique se foi configurado corretamente:

Defina a seguinte entrada de registo:

- Caminho:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Nome:

ForceDefenderPassiveMode - Tipo:

REG_DWORD - Valor:

1

- Caminho:

Problemas conhecidos e limitações no novo pacote de solução unificado para Windows Server 2016 e Windows Server 2012 R2

Importante

Transfira sempre o pacote do instalador mais recente a partir do portal do Microsoft Defender (https://security.microsoft.com) antes de efetuar uma nova instalação e certifique-se de que os pré-requisitos foram cumpridos. Após a instalação, certifique-se de que atualiza regularmente com as atualizações de componentes descritas na secção Atualizar pacotes para Microsoft Defender para Ponto de Extremidade no Windows Server 2012 R2 e 2016.

Uma atualização do sistema operativo pode introduzir um problema de instalação em computadores com discos mais lentos devido a um tempo limite com a instalação do serviço. A instalação falha com a mensagem "Não foi possível localizar c:\programas\windows defender\mpasdesc.dll, - 310 WinDefend". Utilize o pacote de instalação mais recente e o script deinstall.ps1 mais recente para ajudar a limpar a instalação falhada, se necessário.

a interface de utilizador no Windows Server 2016 e Windows Server 2012 R2 permite apenas operações básicas. Para realizar operações num dispositivo localmente, consulte Gerir Microsoft Defender para Ponto de Extremidade com o PowerShell, WMI e MPCmdRun.exe. Como resultado, as funcionalidades que dependem especificamente da interação do utilizador, como quando é pedido ao utilizador para tomar uma decisão ou executar uma tarefa específica, podem não funcionar conforme esperado. Recomenda-se desativar ou não ativar a interface de utilizador nem exigir a interação do utilizador em qualquer servidor gerido, uma vez que pode afetar a capacidade de proteção.

Nem todas as regras de Redução da Superfície de Ataque são aplicáveis a todos os sistemas operativos. Consulte Regras de redução da superfície de ataque.

As atualizações do sistema operativo não são suportadas. Em seguida, desinstale antes de atualizar. O pacote do instalador só pode ser utilizado para atualizar instalações que ainda não tenham sido atualizadas com novas plataformas antimalware ou pacotes de atualização do sensor EDR.

Para implementar e integrar automaticamente a nova solução com o Microsoft Endpoint Configuration Manager (MECM), tem de estar na versão 2207 ou posterior. Ainda pode configurar e implementar com a versão 2107 com o rollup de correções, mas isto requer passos de implementação adicionais. Veja Cenários de migração de Configuration Manager do Microsoft Endpoint para obter mais informações.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 e Windows Server 2022

Transferir pacote

No Microsoft Defender XDR, aceda a Definições > Pontos finais > Gerenciamento de Dispositivos > Inclusão.

Selecione Windows Server 1803 e 2019.

Selecione Transferir pacote. Guarde-o como WindowsDefenderATPOnboardingPackage.zip.

Siga os passos indicados na secção Concluir os passos de inclusão .

Verificar a integração e a instalação

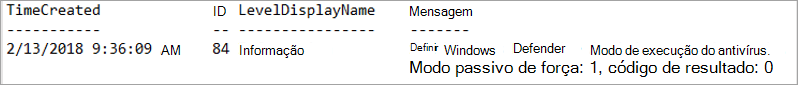

Verifique se Microsoft Defender Antivírus e Microsoft Defender para Ponto de Extremidade estão em execução.

Executar um teste de deteção para verificar a inclusão

Depois de integrar o dispositivo, pode optar por executar um teste de deteção para verificar se um dispositivo está corretamente integrado no serviço. Para obter mais informações, veja Executar um teste de deteção num dispositivo Microsoft Defender para Ponto de Extremidade recentemente integrado.

Observação

Não é necessário executar Microsoft Defender Antivírus, mas é recomendado. Se outro produto de fornecedor antivírus for a solução de proteção de ponto final principal, pode executar Defender Antivírus no modo Passivo. Só pode confirmar que o modo passivo está ativado depois de verificar se Microsoft Defender para Ponto de Extremidade sensor (SENSE) está em execução.

Execute o seguinte comando para verificar se Microsoft Defender Antivírus está instalado:

Observação

Este passo de verificação só é necessário se estiver a utilizar Microsoft Defender Antivírus como a sua solução antimalware ativa.

sc.exe query WindefendSe o resultado for "O serviço especificado não existe como um serviço instalado", terá de instalar Microsoft Defender Antivírus.

Para obter informações sobre como utilizar Política de Grupo para configurar e gerir Microsoft Defender Antivírus nos seus servidores Windows, consulte Utilizar definições de Política de Grupo para configurar e gerir Microsoft Defender Antivírus.

Execute o seguinte comando para verificar se Microsoft Defender para Ponto de Extremidade está em execução:

sc.exe query senseO resultado deve mostrar que está em execução. Se tiver problemas com a integração, veja Resolução de problemas de integração.

Executar um teste de detecção

Siga os passos em Executar um teste de deteção num dispositivo recentemente integrado para verificar se o servidor está a reportar ao Defender para o serviço Endpoint.

Próximas etapas

Depois de integrar com êxito os dispositivos no serviço, terá de configurar os componentes individuais do Microsoft Defender para Ponto de Extremidade. Siga Configurar capacidades para ser orientado para ativar os vários componentes.

Exclusão de servidores Windows

Pode Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019 e Windows Server 2019 Core no mesmo método disponível para dispositivos cliente Windows 10.

- Exclusão de dispositivos com Política de Grupo

- Exclusão de dispositivos com Configuration Manager

- Exclusão de dispositivos com ferramentas de Gerenciamento de Dispositivos móvel

- Exclusão de dispositivos com um script local

Após a exclusão, pode continuar a desinstalar o pacote de solução unificado no Windows Server 2016 e Windows Server 2012 R2.

Para outras versões do windows server, tem duas opções para eliminar servidores Windows do serviço:

- Desinstalar o agente MMA

- Remover a configuração da área de trabalho do Defender para Endpoint

Observação

Estas instruções de exclusão para outras versões do windows server também se aplicam se estiver a executar o Microsoft Defender para Ponto de Extremidade anterior para Windows Server 2016 e Windows Server 2012 R2 que necessitem do MMA. As instruções para migrar para a nova solução unificada encontram-se em Cenários de migração do servidor no Microsoft Defender para Ponto de Extremidade.

Artigos relacionados

- Integrar dispositivos Windows com Configuration Manager

- Versões anteriores integradas do Windows

- Dispositivos integrados do Windows 10

- Dispositivos Windows não integrados

- Definir as configurações de proxy e conectividade com a Internet

- Executar um teste de deteção num dispositivo do Defender para Ponto Final recentemente integrado

- Resolver problemas de inclusão de Microsoft Defender para Ponto de Extremidade

- Microsoft Entra início de sessão único totalmente integrado

- Resolver problemas de inclusão relacionados com a Gestão de Segurança para Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.