Executar ações de resposta em um arquivo

Aplica-se a:

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Responda rapidamente aos ataques detetados ao parar e quarantinar ficheiros ou ao bloquear um ficheiro. Depois de efetuar uma ação em ficheiros, pode marcar detalhes da atividade no Centro de ação.

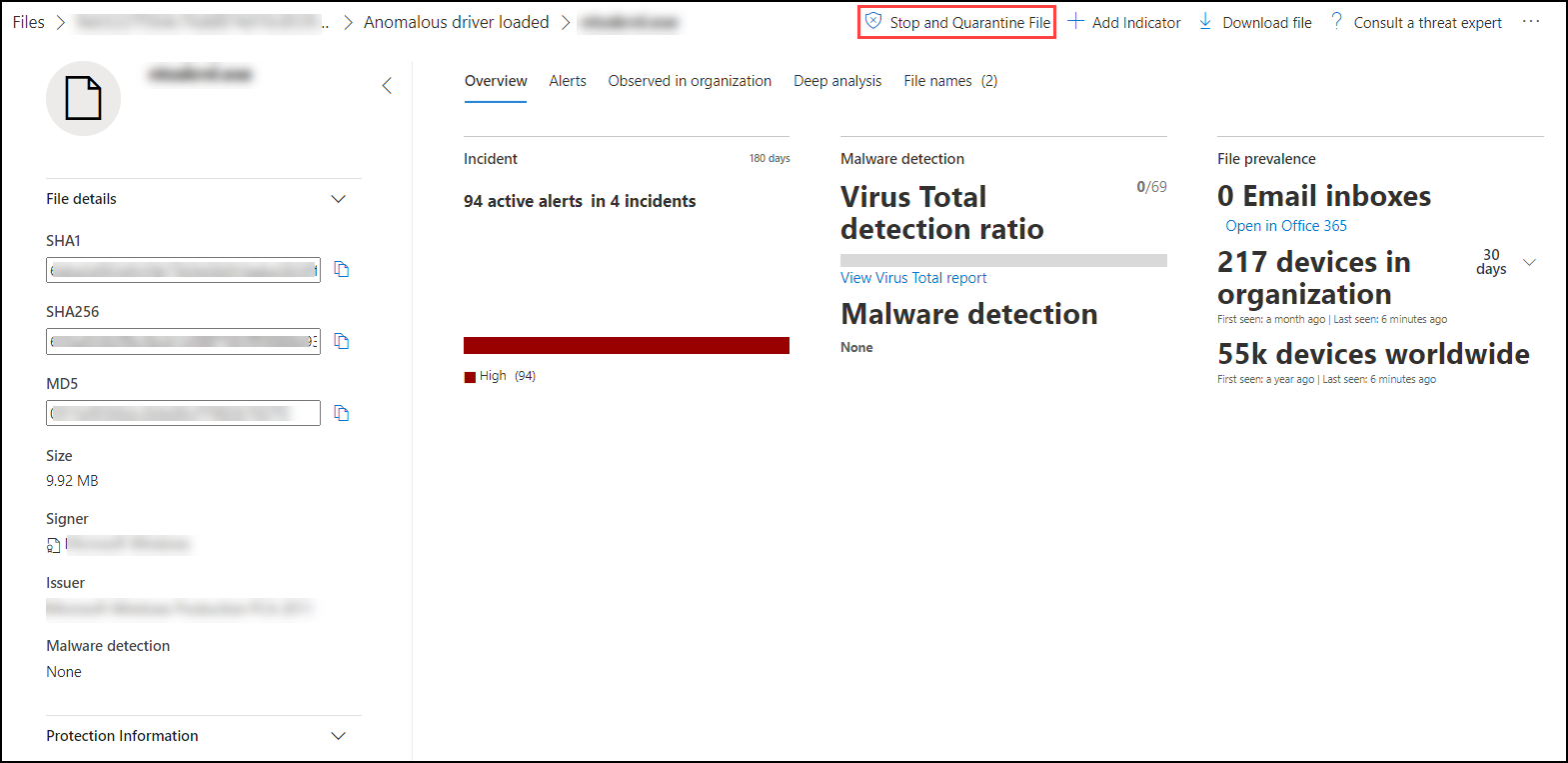

As ações de resposta estão disponíveis na página de perfil detalhada de um ficheiro. Uma vez nesta página, pode alternar entre os esquemas de página novos e antigos ao alternar a nova página Ficheiro. O resto deste artigo descreve o esquema de página mais recente.

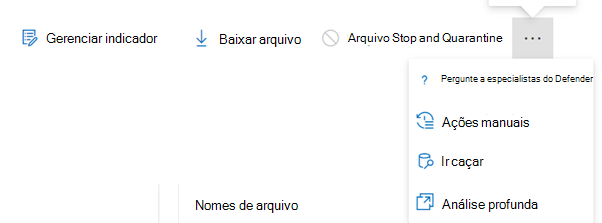

As ações de resposta são executadas na parte superior da página do ficheiro e incluem:

- Interromper e colocar o arquivo em quarentena

- Indicador Gerir

- Baixar o arquivo

- Recolher ficheiro

- Pergunte aos Especialistas do Defender

- Ações manuais

- Ir à caça

- Análise profunda

Observação

Se estiver a utilizar o Plano 1 do Defender para Endpoint, pode efetuar determinadas ações de resposta manualmente. Para obter mais informações, veja Ações de resposta manual.

Também pode submeter ficheiros para análise aprofundada, para executar o ficheiro num sandbox de nuvem segura. Quando a análise estiver concluída, receberá um relatório detalhado que fornece informações sobre o comportamento do ficheiro. Pode submeter ficheiros para análise aprofundada e ler relatórios anteriores ao selecionar a ação Análise profunda .

Algumas ações requerem determinadas permissões. A tabela seguinte descreve a ação que determinadas permissões podem tomar em ficheiros executáveis portáteis (PE) e não PE:

| Permissão | Ficheiros PE | Ficheiros não PE |

|---|---|---|

| Exibir dados | X | X |

| Investigação de alertas | ☑ | X |

| Resposta em direto básica | X | X |

| Resposta em direto avançada | ☑ | ☑ |

Para obter mais informações sobre funções, veja Criar e gerir funções para controlo de acesso baseado em funções.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Parar arquivos e colocá-los em quarentena na sua rede

Pode conter um ataque na sua organização ao parar o processo malicioso e colocar em quarentena o ficheiro onde foi observado.

Importante

Só pode efetuar esta ação se:

- O dispositivo em que está a efetuar a ação está a executar Windows 10, versão 1703 ou posterior, Windows 11 e Windows Server 2012 R2+

- O ficheiro não pertence a fabricantes de terceiros fidedignos ou não está assinado pela Microsoft

- Microsoft Defender Antivírus tem de estar, pelo menos, em execução no modo Passivo. Para obter mais informações, veja Microsoft Defender Compatibilidade do Antivírus.

A ação Parar e Colocar Ficheiro em Quarentena inclui parar processos em execução, colocar em quarentena os ficheiros e eliminar dados persistentes, como chaves de registo.

Esta ação entra em vigor em dispositivos com Windows 10, versão 1703 ou posterior e Windows 11 e Windows Server 2012 R2 ou posterior, onde o ficheiro foi observado nos últimos 30 dias.

Observação

Poderá restaurar o ficheiro a partir da quarentena em qualquer altura.

Parar e colocar ficheiros em quarentena

Selecione o ficheiro que pretende parar e colocar em quarentena. Pode selecionar um ficheiro a partir de qualquer uma das seguintes vistas ou utilizar a caixa Procurar:

- Alertas – selecione as ligações correspondentes na Descrição ou Detalhes no linha do tempo Do Alerta

- Caixa de pesquisa – selecione Ficheiro no menu pendente e introduza o nome do ficheiro

Observação

A ação parar e colocar o ficheiro em quarentena está limitada a um máximo de 1000 dispositivos. Para parar um ficheiro num número maior de dispositivos, consulte Adicionar indicador para bloquear ou permitir o ficheiro.

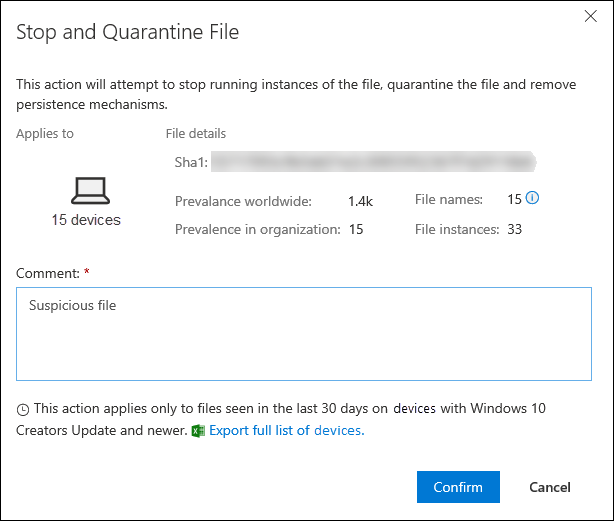

Aceda à barra superior e selecione Parar e Colocar Ficheiro em Quarentena.

Especifique um motivo e, em seguida, selecione Confirmar.

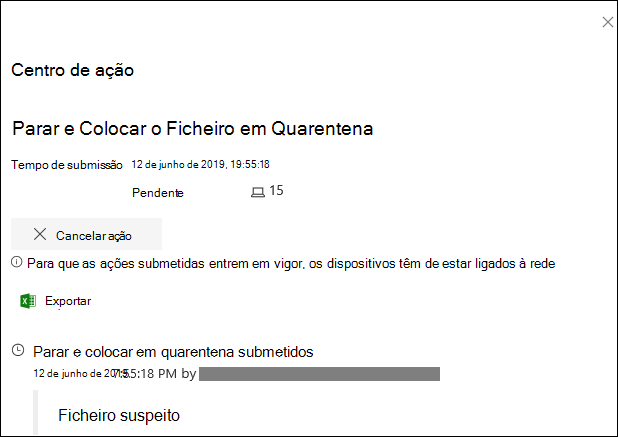

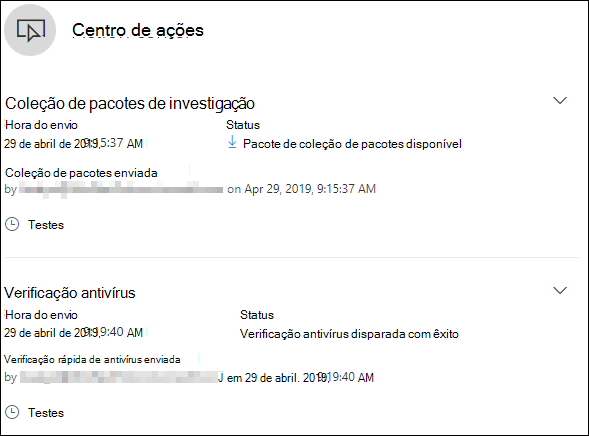

O Centro de ação mostra as informações de submissão:

- Tempo de submissão – mostra quando a ação foi submetida.

- Êxito – mostra o número de dispositivos em que o ficheiro foi parado e colocado em quarentena.

- Falha – mostra o número de dispositivos em que a ação falhou e detalhes sobre a falha.

- Pendente – mostra o número de dispositivos a partir dos quais o ficheiro ainda não foi parado e colocado em quarentena. Isto pode demorar algum tempo para casos em que o dispositivo está offline ou não está ligado à rede.

Selecione qualquer um dos indicadores de status para ver mais informações sobre a ação. Por exemplo, selecione Falha ao ver onde a ação falhou.

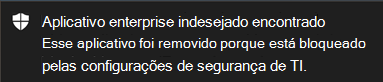

Notificação no utilizador do dispositivo

Quando o ficheiro está a ser removido de um dispositivo, é apresentada a seguinte notificação:

Na linha do tempo do dispositivo, é adicionado um novo evento para cada dispositivo onde um ficheiro foi parado e colocado em quarentena.

É apresentado um aviso antes de a ação ser implementada para ficheiros amplamente utilizados em toda a organização. É para validar que a operação se destina.

Restaurar arquivo da quarentena

Pode reverter e remover um ficheiro da quarentena se tiver determinado que está limpo após uma investigação. Execute o seguinte comando em cada dispositivo onde o ficheiro foi colocado em quarentena.

Abra uma linha de comandos elevada no dispositivo:

Vá para Iniciar e digite cmd.

Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Introduza o seguinte comando e prima Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllObservação

Em alguns cenários, o ThreatName pode aparecer como: EUS:Win32/CustomEnterpriseBlock!cl.

O Defender para Endpoint irá restaurar todos os ficheiros bloqueados personalizados que foram colocados em quarentena neste dispositivo nos últimos 30 dias.

Importante

Um ficheiro que foi colocado em quarentena como uma potencial ameaça de rede pode não ser recuperável. Se um utilizador tentar restaurar o ficheiro após a quarentena, esse ficheiro poderá não estar acessível. Tal pode dever-se ao facto de o sistema já não ter credenciais de rede para aceder ao ficheiro. Normalmente, isto é o resultado de um início de sessão temporário num sistema ou pasta partilhada e os tokens de acesso expiraram.

Baixar ou coletar arquivo

Selecionar Transferir ficheiro a partir das ações de resposta permite-lhe transferir um arquivo de .zip local protegido por palavra-passe que contém o seu ficheiro. É apresentada uma lista de opções onde pode gravar um motivo para transferir o ficheiro e definir uma palavra-passe.

Por predefinição, deverá conseguir transferir ficheiros que estão em quarentena.

O botão Transferir ficheiro pode ter os seguintes estados:

Ativo – pode recolher o ficheiro.

Desativado – se o botão estiver desativado ou desativado durante uma tentativa de recolha ativa, poderá não ter as permissões RBAC adequadas para recolher ficheiros.

São necessárias as seguintes permissões:

Para Microsoft Defender XDR controlo de acesso baseado em funções unificado (RBAC):

- Adicionar permissão de recolha de ficheiros no Microsoft Defender XDR Unified (RBAC)

Para Microsoft Defender para Ponto de Extremidade controlo de acesso baseado em funções (RBAC):

Para ficheiro executável portátil (.exe, .sys, .dll, entre outros)

- Administrador de Segurança ou Resposta avançada em direto ou Alertas

Ficheiro executável não portátil (.txt, .docx, entre outros)

- Administrador de Segurança ou Resposta avançada em direto

- Inquilinos com permissões de acesso baseado em funções (RBAC) ativadas

Transferir ficheiros em quarentena

Os ficheiros que foram colocados em quarentena por Microsoft Defender Antivírus ou pela sua equipa de segurança são guardados de forma conforme, de acordo com as configurações de submissão de exemplo. A sua equipa de segurança pode transferir os ficheiros diretamente a partir da página de detalhes do ficheiro através do botão "Transferir ficheiro". Esta funcionalidade está ativada por predefinição.

A localização depende das definições geográficas da sua organização (UE, Reino Unido ou EUA). Um ficheiro em quarentena é recolhido apenas uma vez por organização. Saiba mais sobre a proteção de dados da Microsoft no Portal de Confiança do Serviço em https://aka.ms/STP.

Ter esta definição ativada pode ajudar as equipas de segurança a examinar ficheiros potencialmente incorretos e a investigar incidentes de forma rápida e menos arriscada. No entanto, se precisar de desativar esta definição, aceda a Definições Pontos Finais>Funcionalidades>avançadas>Transferir ficheiros em quarentena para ajustar a definição. Saiba mais sobre as funcionalidades avançadas

Criar cópias de segurança de ficheiros em quarentena

Poderá ser pedido aos utilizadores que forneçam consentimento explícito antes de fazerem uma cópia de segurança do ficheiro em quarentena, consoante a configuração da submissão de exemplo.

Esta funcionalidade não funciona se a submissão de exemplo estiver desativada. Se a submissão automática de exemplo estiver definida para pedir permissão ao utilizador, apenas são recolhidas amostras que o utilizador aceite enviar.

Importante

Transferir os requisitos de ficheiros em quarentena:

- A sua organização utiliza Microsoft Defender Antivírus no modo ativo

- A versão do motor antivírus é a 1.1.17300.4 ou posterior. Veja Versões mensais da plataforma e do motor

- A proteção baseada na cloud está ativada. Veja Ativar a proteção fornecida pela cloud

- A submissão de exemplo está ativada

- Os dispositivos têm Windows 10 versão 1703 ou posterior, ou Windows Server 2016 ou 2019, Windows Server 2022 ou Windows 11

Recolher ficheiros

Se um ficheiro ainda não estiver armazenado por Microsoft Defender para Ponto de Extremidade, não poderá transferi-lo. Em vez disso, verá um botão Recolher ficheiro na mesma localização.

O botão Recolher ficheiro pode ter os seguintes estados:

Ativo – pode recolher o ficheiro.

Desativado – se o botão estiver desativado ou desativado durante uma tentativa de recolha ativa, poderá não ter as permissões RBAC adequadas para recolher ficheiros.

São necessárias as seguintes permissões:

Para ficheiro executável portátil (.exe, .sys, .dll, entre outros)

- Administrador de Segurança ou Resposta avançada em direto ou Alertas

Ficheiro executável não portátil (.txt, .docx, entre outros)

- Administrador de Segurança ou Resposta avançada em direto

Se um ficheiro não tiver sido visto na organização nos últimos 30 dias, a opção Recolher ficheiro está desativada.

Importante

Um ficheiro que foi colocado em quarentena como uma potencial ameaça de rede pode não ser recuperável. Se um utilizador tentar restaurar o ficheiro após a quarentena, esse ficheiro poderá não estar acessível. Tal pode dever-se ao facto de o sistema já não ter credenciais de rede para aceder ao ficheiro. Normalmente, isto é o resultado de um início de sessão temporário num sistema ou pasta partilhada e os tokens de acesso expiraram.

Adicionar indicador para bloquear ou permitir um ficheiro

Impeça a propagação adicional de um ataque na sua organização ao proibir ficheiros potencialmente maliciosos ou software maligno suspeito. Se souber um ficheiro executável portátil (PE) potencialmente malicioso, pode bloqueá-lo. Esta operação impede que seja lida, escrita ou executada em dispositivos na sua organização.

Importante

Esta funcionalidade está disponível se a sua organização utilizar Microsoft Defender a proteção antivírus e fornecida pela Cloud estiver ativada. Para obter mais informações, veja Gerir a proteção fornecida pela cloud.

A versão do cliente Antimalware tem de ser 4.18.1901.x ou posterior.

Esta funcionalidade foi concebida para impedir que software maligno suspeito (ou ficheiros potencialmente maliciosos) seja transferido a partir da Web. Atualmente, suporta ficheiros executáveis portáteis (PE), incluindo ficheiros de.exe e .dll . A cobertura será prolongada ao longo do tempo.

Esta ação de resposta está disponível para dispositivos no Windows 10, versão 1703 ou posterior e Windows 11.

A função permitir ou bloquear não pode ser feita em ficheiros se a classificação do ficheiro existir na cache do dispositivo antes da ação permitir ou bloquear.

Observação

O ficheiro PE tem de estar no dispositivo linha do tempo para poder efetuar esta ação.

Pode haver alguns minutos de latência entre o momento em que a ação é tomada e o ficheiro real a ser bloqueado.

Ativar a funcionalidade bloquear ficheiro

Para começar a bloquear ficheiros, primeiro tem de ativar a funcionalidade Bloquear ou permitir nas Definições.

Permitir ou bloquear ficheiro

Quando adiciona um hash de indicador para um ficheiro, pode optar por emitir um alerta e bloquear o ficheiro sempre que um dispositivo na sua organização tentar executá-lo.

Os ficheiros bloqueados automaticamente por um indicador não aparecem no Centro de ação do ficheiro, mas os alertas continuam visíveis na fila Alertas.

Veja Gerir indicadores para obter mais detalhes sobre como bloquear e levantar alertas em ficheiros.

Para parar de bloquear um ficheiro, remova o indicador. Pode fazê-lo através da ação Editar Indicador na página de perfil do ficheiro. Esta ação é visível na mesma posição que a ação Adicionar Indicador , antes de adicionar o indicador.

Também pode editar indicadores a partir da página Definições, emIndicadores de Regras>. Os indicadores são listados nesta área pelo hash do respetivo ficheiro.

Verificar os detalhes de atividade na Central de ações

O Centro de ação fornece informações sobre as ações efetuadas num dispositivo ou ficheiro. Pode ver os seguintes detalhes:

- Coleção de pacotes de investigação

- Análise de antivírus

- Restrição de aplicações

- Isolamento do dispositivo

Todos os outros detalhes relacionados também são apresentados, como a data/hora de submissão, o utilizador submetido e se a ação teve êxito ou falhou.

Análise profunda

Normalmente, as investigações de cibersegurança são acionadas por um alerta. Os alertas estão relacionados com um ou mais ficheiros observados que são, muitas vezes, novos ou desconhecidos. Selecionar um ficheiro leva-o para a vista de ficheiro onde pode ver os metadados do ficheiro. Para enriquecer os dados relacionados com o ficheiro, pode submeter o ficheiro para análise aprofundada.

A funcionalidade Análise profunda executa um ficheiro num ambiente de cloud seguro e totalmente instrumentado. Os resultados de análise aprofundada mostram as atividades do ficheiro, os comportamentos observados e os artefactos associados, como ficheiros removidos, modificações do registo e comunicação com IPs. Atualmente, a análise aprofundada suporta uma análise abrangente de ficheiros executáveis portáteis (PE) (incluindo ficheiros de.exe e .dll ).

A análise aprofundada de um ficheiro demora vários minutos. Assim que a análise de ficheiros estiver concluída, o separador Análise Profunda é atualizado para apresentar um resumo e a data e hora dos resultados disponíveis mais recentes.

O resumo de análise aprofundada inclui uma lista de comportamentos observados, alguns dos quais podem indicar atividade maliciosa e observáveis, incluindo IPs e ficheiros contactados criados no disco. Se não tiver sido encontrado nada, estas secções apresentam uma breve mensagem.

Os resultados de análises aprofundadas são correspondidos às informações de ameaças e as correspondências geram alertas adequados.

Utilize a funcionalidade de análise aprofundada para investigar os detalhes de qualquer ficheiro, normalmente durante uma investigação de um alerta ou por qualquer outro motivo em que suspeite de comportamento malicioso. Esta funcionalidade está disponível na parte superior da página do ficheiro. Selecione os três pontos para aceder à ação Análise profunda .

Saiba mais sobre a análise aprofundada no seguinte vídeo:

Submeter para análise aprofundada é ativado quando o ficheiro está disponível na coleção de exemplos de back-end do Defender para Endpoint ou se foi observado num dispositivo Windows 10 que suporta a submissão para análise aprofundada.

Observação

Apenas os ficheiros de Windows 10, Windows 11 e Windows Server 2012 R2+ podem ser recolhidos automaticamente.

Também pode submeter um exemplo através do portal do Microsoft Defender se o ficheiro não tiver sido observado num dispositivo Windows 10 (ou Windows 11 ou Windows Server 2012 R2+), e aguardar que o botão Submeter para análise profunda fique disponível.

Observação

Devido aos fluxos de processamento de back-end no portal do Microsoft Defender, pode haver até 10 minutos de latência entre a submissão de ficheiros e a disponibilidade da funcionalidade de análise aprofundada no Defender para Endpoint.

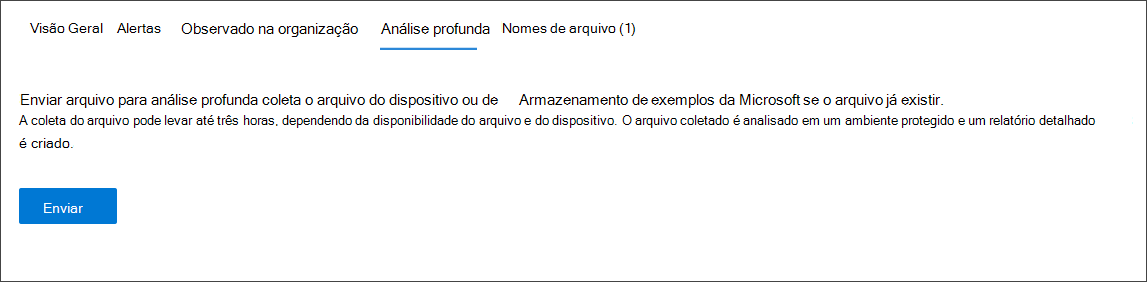

Submeter ficheiros para análise aprofundada

Selecione o ficheiro que pretende submeter para análise aprofundada. Pode selecionar ou procurar um ficheiro a partir de qualquer uma das seguintes vistas:

- Alertas – selecione as ligações de ficheiro na Descrição ou Detalhes no linha do tempo De alerta

- Lista dispositivos – selecione as ligações de ficheiro na secção Descrição ou Detalhes no Dispositivo na organização

- Caixa de pesquisa – selecione Ficheiro no menu pendente e introduza o nome do ficheiro

No separador Análise aprofundada da vista de ficheiro, selecione Submeter.

Observação

Apenas são suportados ficheiros PE, incluindo ficheiros.exe e .dll .

É apresentada uma barra de progresso e fornece informações sobre as diferentes fases da análise. Em seguida, pode ver o relatório quando a análise estiver concluída.

Observação

Dependendo da disponibilidade do dispositivo, o tempo de recolha de exemplo pode variar. Existe um tempo limite de 3 horas para a recolha de exemplo. A coleção falhará e a operação será abortada se não existir nenhum dispositivo Windows 10 online (ou Windows 11 ou Windows Server 2012 R2+) a comunicar nesse momento. Pode submeter novamente ficheiros para uma análise aprofundada para obter dados recentes sobre o ficheiro.

Ver relatórios de análise aprofundada

Veja o relatório de análise aprofundada fornecido para ver informações mais aprofundadas sobre o ficheiro que submeteu. Esta funcionalidade está disponível no contexto de vista de ficheiro.

Pode ver o relatório abrangente que fornece detalhes sobre as seguintes secções:

- Behaviors

- Observáveis

Os detalhes fornecidos podem ajudá-lo a investigar se existem indicações de um possível ataque.

Selecione o ficheiro que submeteu para análise aprofundada.

Selecione o separador Análise aprofundada . Se existirem relatórios anteriores, o resumo do relatório é apresentado neste separador.

Resolver problemas de análise aprofundada

Se encontrar um problema ao tentar submeter um ficheiro, experimente cada um dos seguintes passos de resolução de problemas.

Certifique-se de que o ficheiro em questão é um ficheiro PE. Normalmente, os ficheiros PE têm extensões de.exe ou .dll (programas ou aplicações executáveis).

Certifique-se de que o serviço tem acesso ao ficheiro, de que ainda existe e que não foi danificado ou modificado.

Aguarde um pouco e tente submeter o ficheiro novamente. A fila pode estar cheia ou ocorreu um erro temporário de ligação ou comunicação.

Se a política de recolha de exemplo não estiver configurada, o comportamento predefinido é permitir a recolha de exemplos. Se estiver configurada, verifique se a definição de política permite a recolha de exemplo antes de submeter o ficheiro novamente. Quando a recolha de exemplo estiver configurada, marcar o seguinte valor de registo:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionAltere a unidade organizacional através do Política de Grupo. Para obter mais informações, veja Configurar com Política de Grupo.

Se estes passos não resolve o problema, contacte o suporte.

Artigos relacionados

- Executar ações de resposta em um dispositivo

- Investigar arquivos

- Ações de resposta manual no Plano 1 do Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.