Pilote e implemente o Defender para Office 365

Aplica-se a:

- Microsoft Defender XDR

Este artigo fornece um fluxo de trabalho para testar e implementar o Microsoft Defender para Office 365 na sua organização. Pode utilizar estas recomendações para integrar o Microsoft Defender para Office 365 como uma ferramenta de cibersegurança individual ou como parte de uma solução ponto a ponto com o Microsoft Defender XDR.

Este artigo pressupõe que tem um inquilino do Microsoft 365 de produção e está a testar e implementar o Microsoft Defender para Office 365 neste ambiente. Esta prática irá manter todas as definições e personalizações que configurar durante o piloto para a sua implementação completa.

O Defender para Office 365 contribui para uma arquitetura de Confiança Zero, ajudando a evitar ou reduzir os danos empresariais causados por uma falha de segurança. Para obter mais informações, veja Prevent or reduce business damage from a breach business scenario in the Microsoft Zero Trust adoption framework (Evitar ou reduzir danos comerciais de um cenário de negócio de falha de segurança) no microsoft Zero Trust adoption framework (Arquitetura de adoção da Confiança Zero da Microsoft).

Implementação ponto a ponto para o Microsoft Defender XDR

Este é o artigo 3 de 6 de uma série para o ajudar a implementar os componentes do Microsoft Defender XDR, incluindo investigar e responder a incidentes.

Os artigos nesta série correspondem às seguintes fases da implementação ponto a ponto:

| Fase | Link |

|---|---|

| A. Iniciar o piloto | Iniciar o piloto |

| B. Pilote e implemente componentes XDR do Microsoft Defender |

-

Pilote e implemente o Defender para Identidade - Pilote e implemente o Defender para Office 365 (este artigo) - Pilote e implemente o Defender para Endpoint - Pilote e implemente o Microsoft Defender para Aplicações na Cloud |

| C. Investigar e responder às ameaças | Praticar a investigação e resposta a incidentes |

Testar e implementar o fluxo de trabalho do Defender para Office 365

O diagrama seguinte ilustra um processo comum para implementar um produto ou serviço num ambiente de TI.

Comece por avaliar o produto ou serviço e como irá funcionar na sua organização. Em seguida, vai testar o produto ou serviço com um subconjunto convenientemente pequeno da sua infraestrutura de produção para testes, aprendizagem e personalização. Em seguida, aumente gradualmente o âmbito da implementação até que toda a sua infraestrutura ou organização seja abrangida.

Eis o fluxo de trabalho para testar e implementar o Defender para Office 365 no seu ambiente de produção.

Siga estas etapas:

- Auditar e verificar o registo MX público

- Auditar domínios aceites

- Auditar conectores de entrada

- Ativar a avaliação

- Criar grupos piloto

- Configurar a proteção

- Experimentar capacidades

Eis os passos recomendados para cada fase de implementação.

| Fase de implementação | Descrição |

|---|---|

| Avaliar | Efetue uma avaliação de produto para o Defender para Office 365. |

| Piloto | Execute os Passos 1 a 7 para grupos piloto. |

| Implantação completa | Configure os grupos de utilizadores piloto no Passo 5 ou adicione grupos de utilizadores para expandir para além do piloto e, eventualmente, incluir todas as suas contas de utilizador. |

Arquitetura e requisitos do Defender para Office 365

O diagrama seguinte ilustra a arquitetura de linha de base do Microsoft Defender para Office 365, que pode incluir um gateway SMTP de terceiros ou uma integração no local. Os cenários de coexistência híbrida (ou seja, as caixas de correio de produção são no local e online) requerem configurações mais complexas e não são abrangidos neste artigo ou orientações de avaliação.

A tabela seguinte descreve esta ilustração.

| Chamada | Descrição |

|---|---|

| 1 | Normalmente, o servidor anfitrião do remetente externo efetua uma pesquisa DNS pública para um registo MX, que fornece o servidor de destino para reencaminhar a mensagem. Esta referência pode ser o Exchange Online (EXO) diretamente ou um gateway SMTP configurado para reencaminhar para EXO. |

| 2 | A Proteção do Exchange Online negoceia e valida a ligação de entrada e inspeciona os cabeçalhos e o conteúdo da mensagem para determinar que políticas adicionais, etiquetagem ou processamento são necessárias. |

| 3 | O Exchange Online integra-se com o Microsoft Defender para Office 365 para oferecer proteção contra ameaças, mitigação e remediação mais avançadas. |

| 4 | Uma mensagem que não seja maliciosa, bloqueada ou colocada em quarentena é processada e entregue ao destinatário no EXO, onde as preferências de utilizador relacionadas com e-mail de lixo, regras de caixa de correio ou outras definições são avaliadas e acionadas. |

| 5 | A integração com o Active Directory no local pode ser ativada através do Microsoft Entra Connect para sincronizar e aprovisionar objetos e contas com capacidade de correio para o Microsoft Entra ID e, em última análise, para o Exchange Online. |

| 6 | Ao integrar um ambiente no local, é melhor utilizar um servidor Exchange para gestão e administração suportadas de atributos, definições e configurações relacionados com o correio. |

| 7 | O Microsoft Defender para Office 365 partilha sinais para o Microsoft Defender XDR para deteção e resposta alargadas (XDR). |

A integração no local é comum, mas opcional. Se o seu ambiente for apenas na cloud, esta documentação de orientação também funciona para si.

Um piloto de produção ou avaliação bem-sucedido do Defender para Office 365 requer os seguintes pré-requisitos:

- Todas as suas caixas de correio de destinatários estão atualmente no Exchange Online.

- O seu registo MX público é resolvido diretamente na EOP ou num gateway de protocolo SMTP (Simple Mail Transfer Protocol) de terceiros que, em seguida, reencaminha e-mails externos de entrada diretamente para a EOP.

- O seu domínio de e-mail principal está configurado como autoritativo no Exchange Online.

- Implementou e configurou com êxito o Bloqueio do Edge Baseado em Diretórios (DBEB), conforme adequado. Para obter mais informações, veja Utilizar o Bloqueio do Directory-Based Edge para rejeitar mensagens enviadas para destinatários inválidos.

Importante

Se estes requisitos não forem aplicáveis ou se ainda estiver num cenário de coexistência híbrida, uma avaliação do Microsoft Defender para Office 365 pode exigir configurações mais complexas ou avançadas que não estão totalmente abrangidas nesta documentação de orientação.

Passo 1: Auditar e verificar o registo MX público

Para avaliar eficazmente o Microsoft Defender para Office 365, é importante que o e-mail externo de entrada seja reencaminhado através da instância da Proteção do Exchange Online (EOP) associada ao seu inquilino.

- No Portal de Administração do M365 em https://admin.microsoft.com, expanda ... Mostre tudo , se necessário, expanda Definições e, em seguida, selecione Domínios. Em alternativa, para aceder diretamente à página Domínios , utilize https://admin.microsoft.com/Adminportal/Home#/Domains.

- Na página Domínios , selecione o seu domínio de e-mail verificado ao clicar em qualquer parte da entrada que não seja a caixa de verificação.

- Na lista de opções de detalhes do domínio que é aberta, selecione o separador Registos DNS . Anote o registo MX gerado e atribuído ao inquilino da EOP.

- Aceda à zona DNS externa (pública) e verifique o registo MX principal associado ao seu domínio de e-mail:

- Se o registo MX público corresponder atualmente ao endereço EOP atribuído (por exemplo, contoso-com.mail.protection.outlook.com), não devem ser necessárias mais alterações de encaminhamento.

- Se o registo MX público for atualmente resolvido para um gateway SMTP de terceiros ou no local, poderão ser necessárias configurações de encaminhamento adicionais.

- Se o registo MX público for atualmente resolvido para o Exchange no local, poderá ainda estar num modelo híbrido em que algumas caixas de correio de destinatários ainda não foram migradas para o EXO.

Passo 2: Auditar domínios aceites

- No Exchange admin center (EAC) em https://admin.exchange.microsoft.com, expanda Fluxo de correio e, em seguida, clique em Domínios aceites. Em alternativa, para aceder diretamente à página Domínios aceites , utilize https://admin.exchange.microsoft.com/#/accepteddomains.

- Na página Domínios aceites , anote o valor Tipo de domínio para o seu domínio de e-mail principal.

- Se o tipo de domínio estiver definido como Autoritativo, presume-se que todas as caixas de correio de destinatários da sua organização residem atualmente no Exchange Online.

- Se o tipo de domínio estiver definido como InternalRelay, poderá ainda estar num modelo híbrido onde algumas caixas de correio de destinatários ainda residem no local.

Passo 3: Auditar conectores de entrada

- No Exchange admin center (EAC) em https://admin.exchange.microsoft.com, expanda Fluxo de correio e, em seguida, clique em Conectores. Ou, para ir diretamente para a página, usar Conectores,https://admin.exchange.microsoft.com/#/connectors.

- Na página Conectores , anote os conectores com as seguintes definições:

- O valor De é a Organização de parceiros que pode estar correlacionada com um gateway SMTP de terceiros.

- O valor De é A sua organização que pode indicar que ainda está num cenário híbrido.

Passo 4: Ativar a avaliação

Utilize as instruções aqui para ativar a sua avaliação do Microsoft Defender para Office 365 a partir do portal do Microsoft Defender.

Para obter informações detalhadas, consulte Experimentar o Microsoft Defender para Office 365.

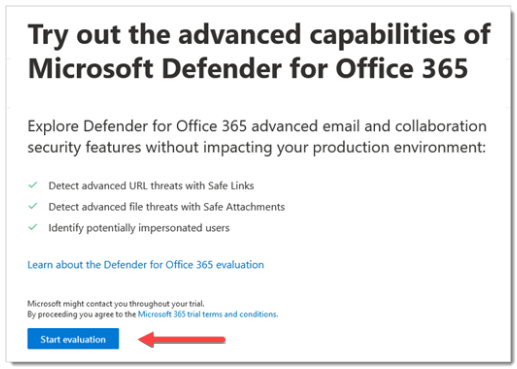

No portal do Microsoft Defender em https://security.microsoft.com, expanda E-mail & colaboração> selecione Políticas & regras> selecione Políticas de ameaça desloque-se> para baixo até à secção Outros e, em seguida, selecione Modo de avaliação. Em alternativa, para aceder diretamente à página Modo de avaliação , utilize https://security.microsoft.com/atpEvaluation.

Na página Modo de avaliação , clique em Iniciar avaliação.

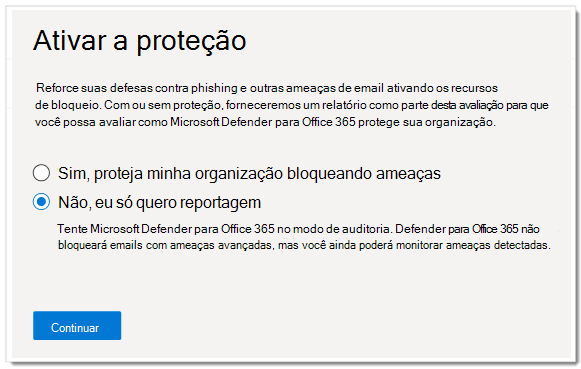

Na caixa de diálogo Ativar proteção , selecione Não, só quero relatórios e, em seguida, clique em Continuar.

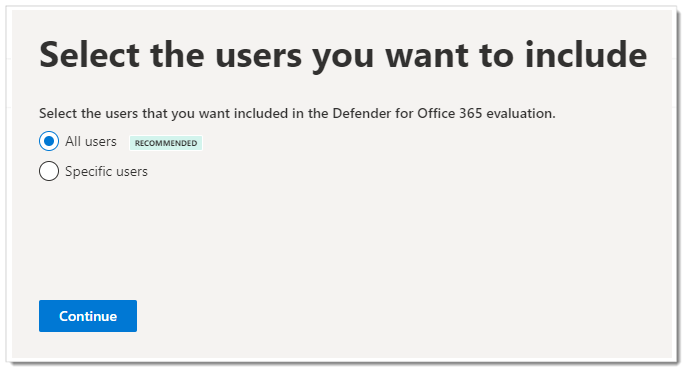

Na caixa de diálogo Selecionar os utilizadores que pretende incluir , selecione Todos os utilizadores e, em seguida, clique em Continuar.

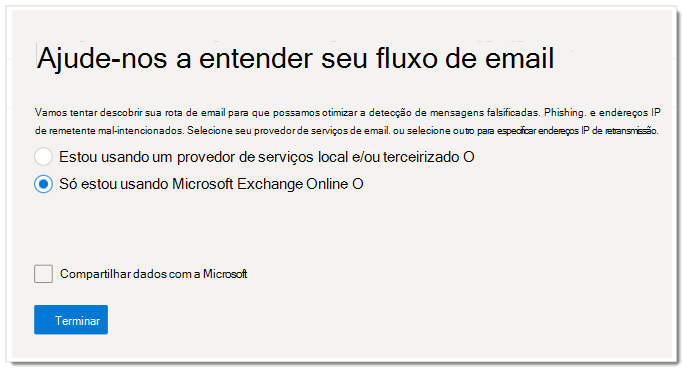

Na caixa de diálogo Ajude-nos a compreender o fluxo de correio , uma das seguintes opções é selecionada automaticamente com base na nossa deteção do registo MX do seu domínio:

Estou a utilizar apenas o Microsoft Exchange Online: os registos MX do seu ponto de domínio para o Microsoft 365. Não há mais nada para configurar, por isso, clique em Concluir.

Estou a utilizar um fornecedor de serviços de terceiros e/ou no local: nos ecrãs futuros, selecione o nome do fornecedor juntamente com o conector de entrada que aceita correio dessa solução. Também decide se precisa de uma regra de fluxo de correio do Exchange Online (também conhecida como regra de transporte) que ignore a filtragem de spam para mensagens recebidas do serviço ou dispositivo de proteção de terceiros. Quando tiver terminado, clique em Concluir.

Passo 5: Criar grupos piloto

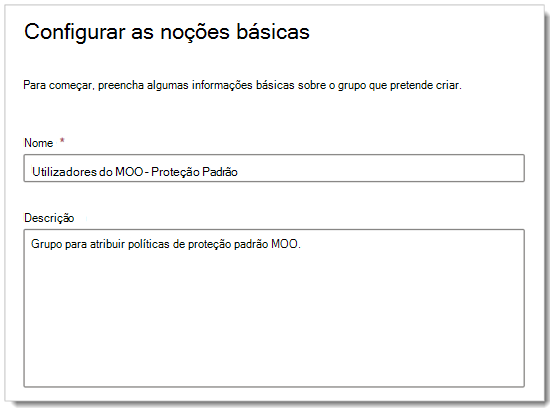

Quando pilota o Microsoft Defender para Office 365, pode optar por pilotar utilizadores específicos antes de ativar e impor políticas para toda a organização. A criação de grupos de distribuição pode ajudar a gerir os processos de implementação. Por exemplo, crie grupos como Utilizadores do Defender para Office 365 – Proteção Padrão, Defender para Utilizadores do Office 365 – Proteção Estrita, Defender para Utilizadores do Office 365 – Proteção Personalizada ou Defender para Utilizadores do Office 365 – Exceções.

Pode não ser evidente o motivo pelo qual "Standard" e "Strict" são os termos utilizados para estes grupos, mas isso ficará claro quando explorar mais sobre as predefinições de segurança do Defender para Office 365. Os grupos de nomenclatura "personalizados" e "exceções" falam por si e, embora a maioria dos seus utilizadores devam ser abrangidos por grupos padrão e rigorosos, personalizados e de exceções recolherão dados valiosos sobre a gestão de riscos.

Os grupos de distribuição podem ser criados e definidos diretamente no Exchange Online ou sincronizados a partir do Active Directory no local.

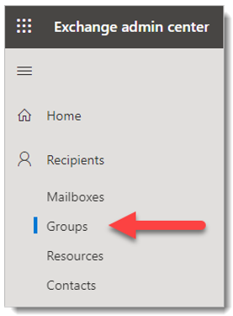

Inicie sessão no Centro de Administração do Exchange (EAC) em https://admin.exchange.microsoft.com com uma conta à qual tenha sido concedida a função de Administrador Destinatário ou que lhe foram delegadas permissões de gestão de grupos.

Aceda aGruposde Destinatários>.

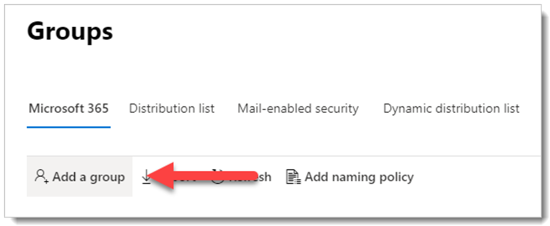

Na página Grupos , selecione

Adicionar um grupo.

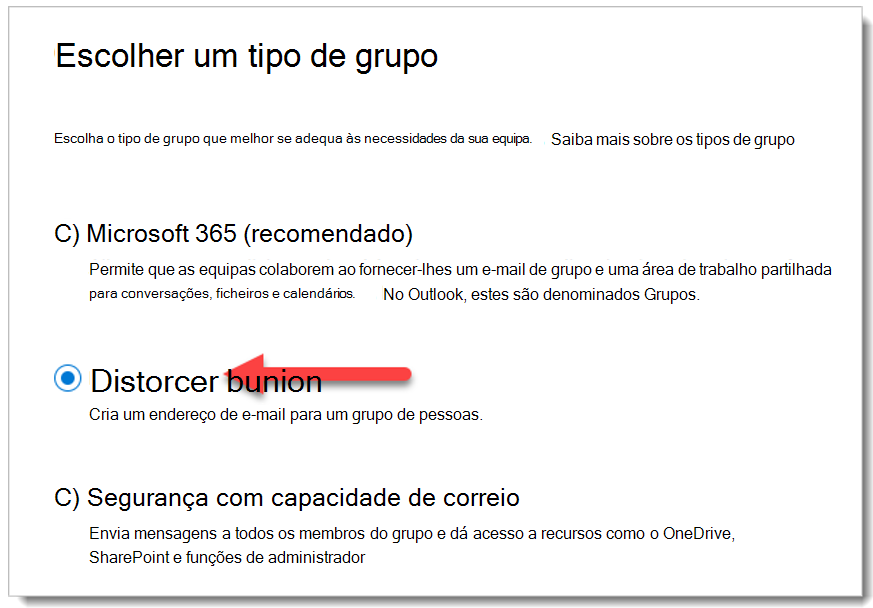

Adicionar um grupo.Para tipo de grupo, selecione Distribuição e, em seguida, clique em Seguinte.

Atribua um Nome e uma Descrição opcional ao grupo e, em seguida, clique em Seguinte.

Nas páginas restantes, atribua um proprietário, adicione membros ao grupo, defina o endereço de e-mail, as restrições de adesão e saída e outras definições.

Passo 6: Configurar a proteção

Algumas capacidades no Defender para Office 365 estão configuradas e ativadas por predefinição, mas as operações de segurança podem querer aumentar o nível de proteção da predefinição.

Algumas capacidades ainda não estão configuradas. Tem as seguintes opções para configurar a proteção (que são fáceis de alterar mais tarde):

Atribuir utilizadores a políticas de segurança predefinidas: as políticas de segurança predefinidas são o método recomendado para atribuir rapidamente um nível uniforme de proteção em todas as capacidades. Pode escolher a partir da proteção Padrão ou Estrita . As definições para Standard e Strict estão descritas nas tabelas aqui. As diferenças entre Standard e Strict são resumidas na tabela aqui.

As vantagens das políticas de segurança predefinidas são proteger grupos de utilizadores o mais rapidamente possível através das definições recomendadas da Microsoft com base em observações nos datacenters. À medida que as novas capacidades de proteção são adicionadas e à medida que o panorama da segurança muda, as definições nas políticas de segurança predefinidas são atualizadas automaticamente para as nossas definições recomendadas.

A desvantagem das políticas de segurança predefinidas é que não pode personalizar praticamente nenhuma das definições de segurança em políticas de segurança predefinidas (por exemplo, não pode alterar uma ação de entrega para lixo para quarentena ou vice-versa). A exceção são as entradas e exceções opcionais para a representação do utilizador e a proteção de representação de domínio, que tem de configurar manualmente.

Além disso, tenha em atenção que as políticas de segurança predefinidas são sempre aplicadas antes das políticas personalizadas. Por isso, se quiser criar e utilizar políticas personalizadas, terá de excluir os utilizadores dessas políticas personalizadas das políticas de segurança predefinidas.

Configurar políticas de proteção personalizadas: se preferir configurar o ambiente manualmente, compare as definições predefinidas, Padrão e Estritas nas Definições recomendadas para eOP e segurança do Microsoft Defender para Office 365. Mantenha uma folha de cálculo de onde a sua criação personalizada se desvia.

Também pode utilizar o Analisador de configuração para comparar as definições nas suas políticas personalizadas com os valores Standard e Strict.

Para obter informações detalhadas sobre como escolher políticas de segurança predefinidas vs. políticas personalizadas, veja Determinar a sua estratégia de política de proteção.

Atribuir políticas de segurança predefinidas

Recomendamos que comece com as políticas de segurança predefinidas na EOP e no Defender para Office 365 rapidamente ao atribuí-las a utilizadores piloto específicos ou grupos definidos como parte da sua avaliação. As políticas predefinidas oferecem um modelo de proteção Padrão de linha de base ou um modelo de proteção Estrita mais agressivo, que pode ser atribuído de forma independente.

Por exemplo, uma condição de EOP para avaliações piloto poderia ser aplicada se os destinatários fossem membros de um grupo de Proteção Padrão de EOP definido e, em seguida, geridos ao adicionar ou remover contas do grupo.

Da mesma forma, uma condição do Defender para Office 365 para avaliações piloto poderia ser aplicada se os destinatários fossem membros de um grupo de Proteção Padrão do Defender para Office 365 definido e, em seguida, geridos adicionando ou removendo contas através do grupo.

Para obter instruções completas, consulte Utilizar o portal do Microsoft Defender para atribuir políticas de segurança predefinidas Padrão e Estritas aos utilizadores.

Configurar políticas de proteção personalizadas

Os modelos de política Standard ou Strict Defender para Office 365 predefinidos fornecem aos seus utilizadores piloto a proteção de linha de base recomendada. No entanto, também pode criar e atribuir políticas de proteção personalizadas como parte da sua avaliação.

É importante ter em conta a precedência que estas políticas de proteção têm quando aplicadas e impostas, conforme explicado em Ordem de precedência para políticas de segurança predefinidas e outras políticas.

A explicação e a tabela em Configurar políticas de proteção fornecem uma referência útil para o que precisa de configurar.

Passo 7: Experimentar capacidades

Agora que o piloto está configurado e configurado, é útil familiarizar-se com as ferramentas de simulação de relatórios, monitorização e ataques exclusivas do Microsoft Defender para Microsoft 365.

| Funcionalidade | Descrição | Mais informações |

|---|---|---|

| Explorador de Ameaças | O Explorador de Ameaças é uma poderosa ferramenta quase em tempo real para ajudar as equipas de Operações de Segurança a investigar e responder a ameaças e apresenta informações sobre software maligno detetado e phishing no e-mail e ficheiros no Office 365, bem como outras ameaças e riscos de segurança para a sua organização. | Acerca do Explorador de Ameaças |

| Treinamento de simulação de ataque | Pode utilizar a formação de Simulação de ataques no portal do Microsoft Defender para executar cenários de ataque realistas na sua organização, que o ajudam a identificar e encontrar utilizadores vulneráveis antes de um ataque real afetar o seu ambiente. | Começar a usar o Treinamento de simulação de ataque |

| Dashboard relatórios | No menu de navegação esquerdo, clique em Relatórios e expanda o cabeçalho E-mail & colaboração. Os relatórios de colaboração & de e-mail são sobre a deteção de tendências de segurança, algumas das quais lhe permitirão tomar medidas (através de botões como "Ir para submissões") e outras que irão mostrar tendências. Estas métricas são geradas automaticamente. |

Ver relatórios de segurança de e-mail no portal do Microsoft Defender Ver relatórios do Defender para Office 365 no portal do Microsoft Defender |

Integração SIEM

Pode integrar o Defender para Office 365 com o Microsoft Sentinel ou um serviço genérico de gestão de informações e eventos de segurança (SIEM) para ativar a monitorização centralizada de alertas e atividades de aplicações ligadas. Com o Microsoft Sentinel, pode analisar eventos de segurança em toda a sua organização de forma mais abrangente e criar manuais de procedimentos para obter uma resposta eficaz e imediata.

O Microsoft Sentinel inclui um conector do Defender para Office 365. Para obter mais informações, consulte Ligar alertas do Microsoft Defender para Office 365.

O Microsoft Defender para Office 365 também pode ser integrado noutras soluções SIEM com a API de Gestão de Atividades do Office 365. Para obter informações sobre a integração com sistemas SIEM genéricos, veja Integração genérica do SIEM.

Próxima etapa

Incorpore as informações no Guia de Operações de Segurança do Microsoft Defender para Office 365 nos seus processos do SecOps.

Passo seguinte para a implementação ponto a ponto do Microsoft Defender XDR

Continue a implementação ponto a ponto do Microsoft Defender XDR com Piloto e implemente o Defender para Endpoint.

Dica

Você deseja aprender mais? Contacte a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de