Resposta a incidentes no portal do Microsoft Defender

Um incidente no portal do Microsoft Defender é uma coleção de alertas relacionados e dados associados que compõem a história de um ataque. É também um ficheiro de caso que o SOC pode utilizar para investigar esse ataque e gerir, implementar e documentar a resposta ao mesmo.

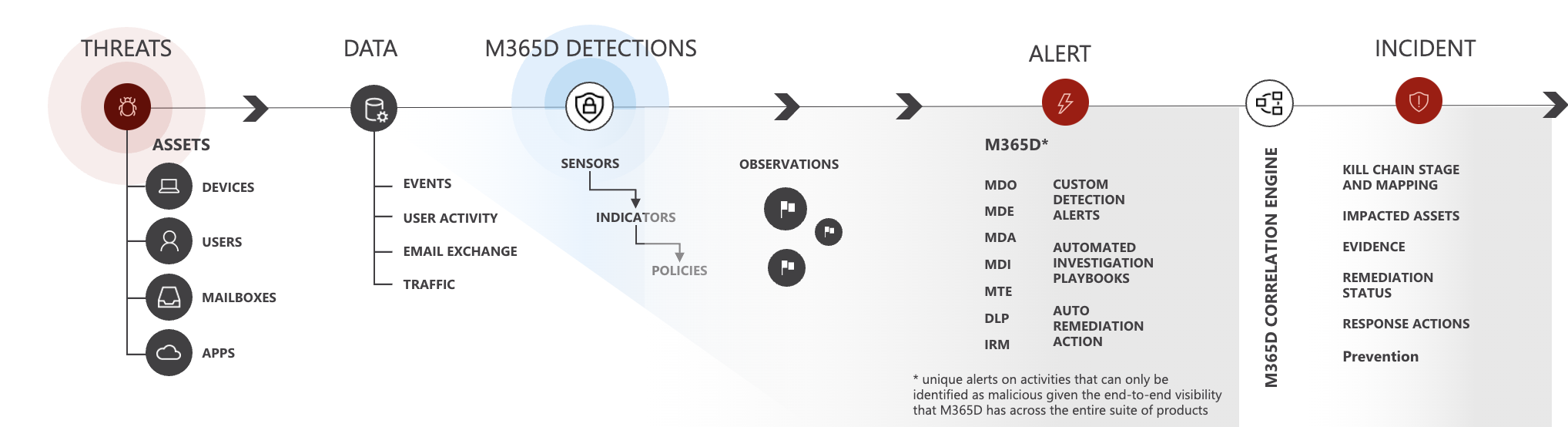

Os serviços do Microsoft Sentinel e do Microsoft Defender criam alertas quando detetam um evento ou atividade suspeita ou maliciosa. Os alertas individuais fornecem provas valiosas de um ataque concluído ou em curso. No entanto, os ataques cada vez mais predominantes e sofisticados normalmente utilizam uma variedade de técnicas e vetores em diferentes tipos de entidades de recursos, como dispositivos, utilizadores e caixas de correio. O resultado são múltiplos alertas, de múltiplas origens, para várias entidades de recursos no seu património digital.

Uma vez que os alertas individuais contam apenas uma parte da história e porque o agrupamento manual de alertas individuais para obter informações sobre um ataque pode ser desafiante e moroso, a plataforma de operações de segurança unificada identifica automaticamente alertas relacionados , tanto do Microsoft Sentinel como do Microsoft Defender XDR, e agrega-os e as respetivas informações associadas a um incidente.

Agrupar alertas relacionados a um incidente oferece uma visão abrangente de um ataque. Por exemplo, você poderá ver:

- Onde o ataque foi iniciado.

- Quais táticas foram usadas.

- Até onde o ataque foi para o seu património digital.

- O escopo do ataque, como quantos dispositivos, usuários e caixas de correio foram afetados.

- Todos os dados associados ao ataque.

A plataforma de operações de segurança unificada no portal do Microsoft Defender inclui métodos para automatizar e ajudar na triagem, investigação e resolução de incidentes.

O Microsoft Copilot no Defender tira partido da IA para suportar analistas com fluxos de trabalho diários complexos e morosos, incluindo investigação de incidentes ponto a ponto e resposta com histórias de ataque claramente descritas, orientações de remediação acionáveis passo a passo e relatórios resumidos de atividade de incidentes, investigação de KQL de linguagem natural e análise de códigos especializados, otimização da eficiência do SOC em dados XDR do Microsoft Sentinel e defender XDR.

Esta capacidade junta-se a outras funcionalidades baseadas em IA que o Microsoft Sentinel traz para a plataforma unificada, nas áreas da análise de comportamento do utilizador e da entidade, deteção de anomalias, deteção de ameaças em várias fases e muito mais.

A interrupção automatizada de ataques utiliza sinais de alta confiança recolhidos do Microsoft Defender XDR e do Microsoft Sentinel para interromper automaticamente os ataques ativos à velocidade da máquina, contendo a ameaça e limitando o impacto.

Se estiver ativado, o Microsoft Defender XDR pode investigar e resolver automaticamente alertas de origens do Microsoft 365 e do Entra ID através da automatização e inteligência artificial. Também pode executar passos de remediação adicionais para resolver o ataque.

As regras de automatização do Microsoft Sentinel podem automatizar a triagem, a atribuição e a gestão de incidentes, independentemente da respetiva origem. Podem aplicar etiquetas a incidentes com base nos respetivos conteúdos, suprimir incidentes ruidosos (falsos positivos) e fechar incidentes resolvidos que cumpram os critérios adequados, especificando um motivo e adicionando comentários.

Importante

O Microsoft Sentinel está agora disponível globalmente na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender. Para obter mais informações, veja Microsoft Sentinel no portal do Microsoft Defender.

Incidentes e alertas no portal do Microsoft Defender

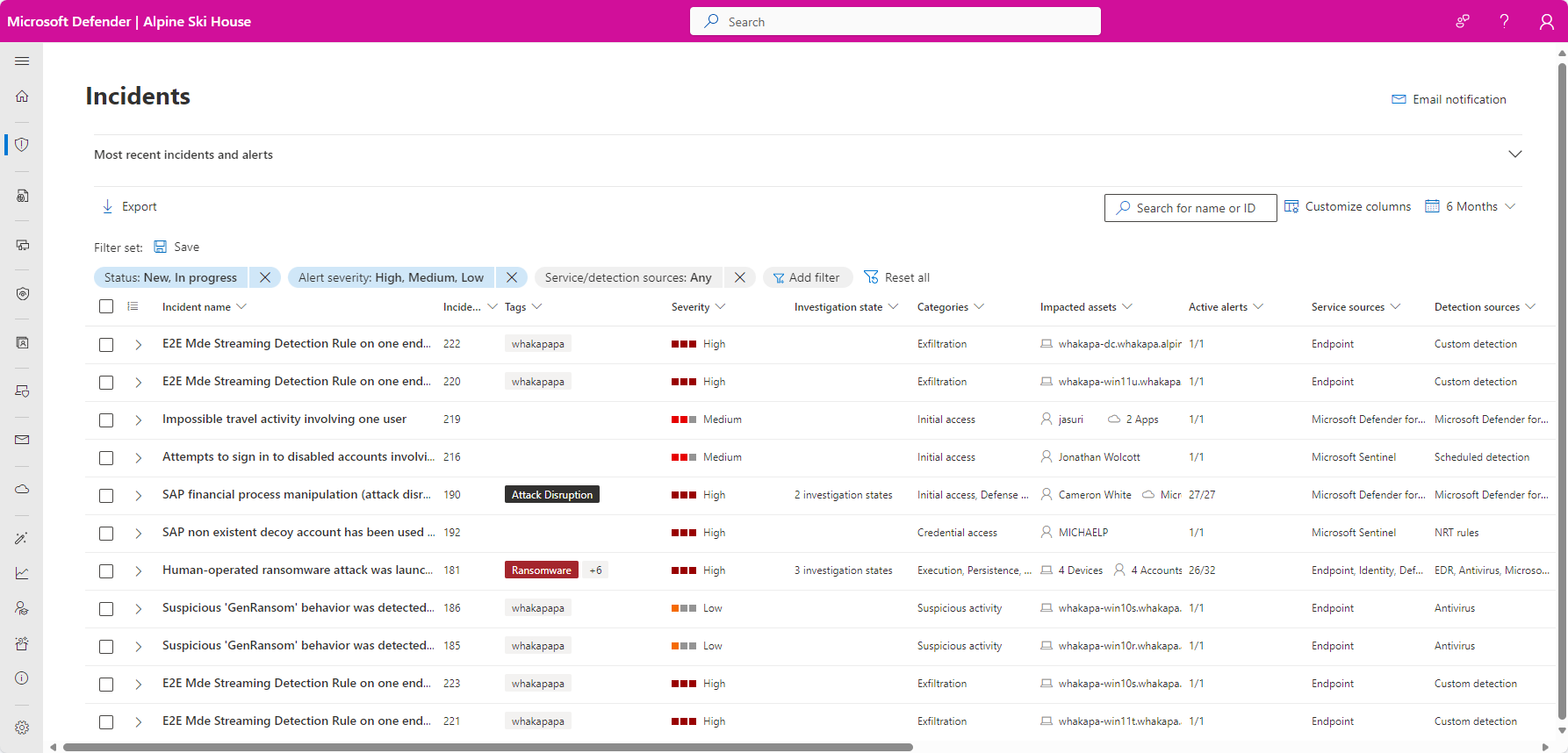

Pode gerir incidentes a partir de Incidentes & resposta > a Incidentes & alertas Incidentes > na iniciação rápida do portal do Microsoft Defender. Veja um exemplo:

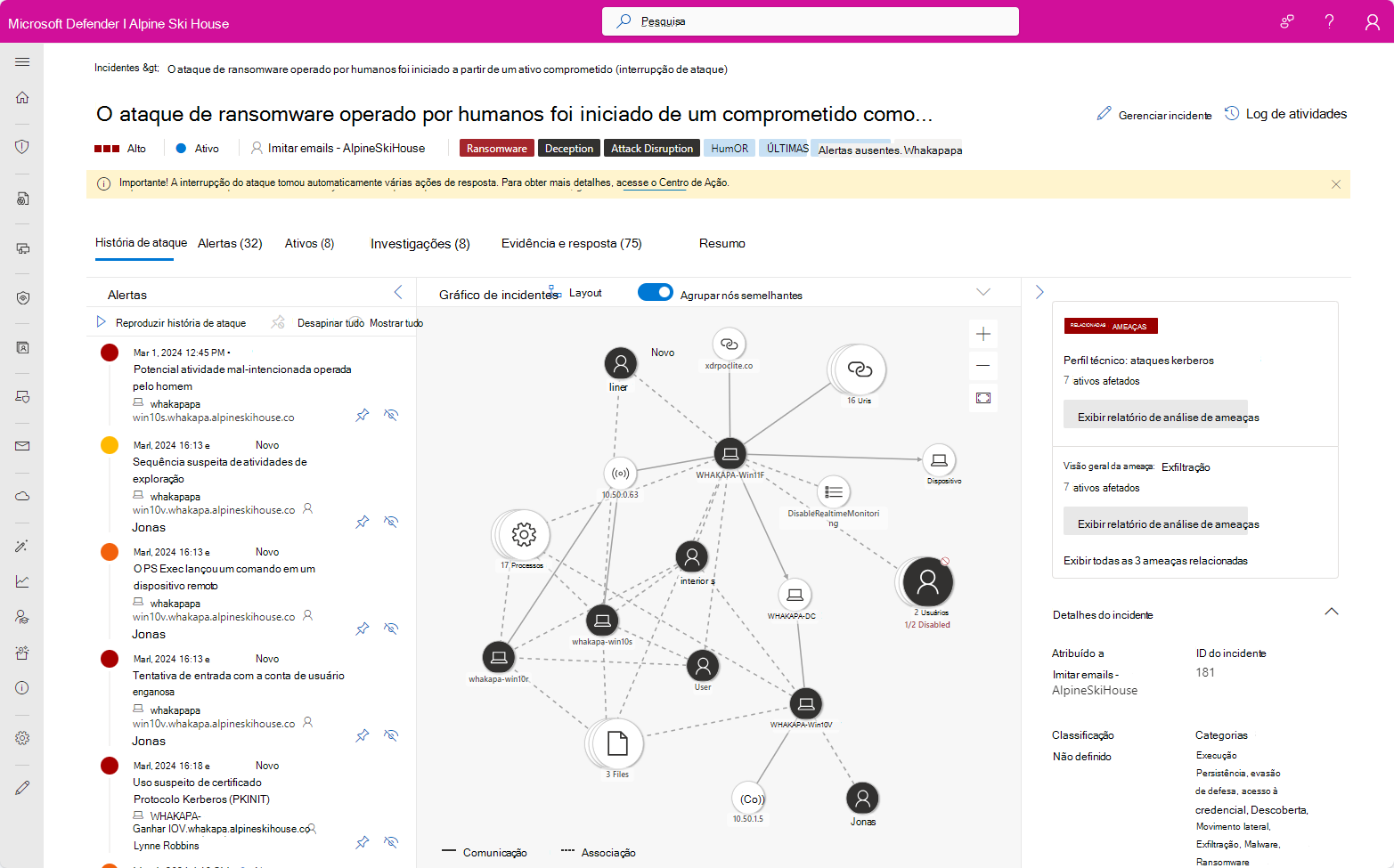

Selecionar um nome de incidente apresenta a página do incidente, começando com toda a história de ataque do incidente, incluindo:

Página de alerta no incidente: o âmbito dos alertas relacionados com o incidente e as respetivas informações no mesmo separador.

Gráfico: uma representação visual do ataque que liga as diferentes entidades suspeitas que fazem parte do ataque às entidades de recursos que compõem os destinos do ataque, como utilizadores, dispositivos, aplicações e caixas de correio.

Pode ver o recurso e outros detalhes da entidade diretamente a partir do gráfico e agir sobre os mesmos com opções de resposta, tais como desativar uma conta, eliminar um ficheiro ou isolar um dispositivo.

A página do incidente consiste nos seguintes separadores:

História de ataque

Mencionado acima, este separador inclui a linha cronológica do ataque, incluindo todos os alertas, entidades de recursos e ações de remediação executadas.

Alertas

Todos os alertas relacionados com o incidente, as respetivas origens e informações.

Ativos

Todos os recursos (entidades protegidas, como dispositivos, utilizadores, caixas de correio, aplicações e recursos na cloud) que foram identificados como fazendo parte ou relacionados com o incidente.

Investigações

Todas as investigações automatizadas desencadeadas por alertas no incidente, incluindo o estado das investigações e os seus resultados.

Provas e Resposta

Todas as entidades suspeitas nos alertas do incidente, que constituem provas que suportam a história do ataque. Estas entidades podem incluir endereços IP, ficheiros, processos, URLs, chaves de registo e valores, entre outros.

Resumo

Uma descrição geral rápida dos recursos afetados associados aos alertas.

Observação

Se vir um estado de alerta do tipo de alerta Não suportado , significa que as capacidades de investigação automatizadas não podem recolher esse alerta para executar uma investigação automatizada. No entanto, pode investigar estes alertas manualmente.

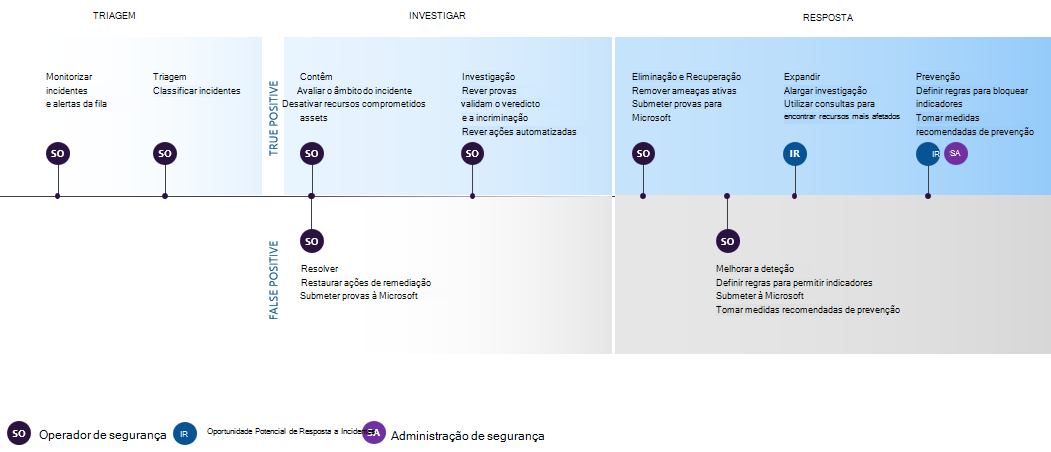

Exemplo de fluxo de trabalho de resposta a incidentes no portal do Microsoft Defender

Eis um exemplo de fluxo de trabalho para responder a incidentes no Microsoft 365 com o portal do Microsoft Defender.

Em uma base contínua, identifique os incidentes de maior prioridade para análise e resolução na fila de incidentes e prepare-os para resposta. Esta é uma combinação de:

- Triagem para determinar os incidentes de prioridade mais alta através da filtragem e ordenação da fila de incidentes.

- Gerir incidentes ao modificar o respetivo título, atribuí-los a um analista e adicionar etiquetas e comentários.

Pode utilizar as regras de automatização do Microsoft Sentinel para efetuar automaticamente a triagem e a gestão (e até responder) a alguns incidentes à medida que são criados, removendo os incidentes mais fáceis de processar de ocupar espaço na sua fila.

Considere estes passos para o seu próprio fluxo de trabalho de resposta a incidentes:

| Estágio | Etapas |

|---|---|

| Para cada incidente, inicie uma investigação e análise de alertas e ataques. |

|

| Após ou durante sua análise, execute a contenção para reduzir qualquer impacto adicional do ataque e da erradicação da ameaça de segurança. | Por exemplo, |

| Na medida do possível, recupere-se do ataque restaurando os recursos do locatário para o estado em que estavam antes do incidente. | |

| Resolva o incidente e documente as suas conclusões. | Dedute algum tempo para a aprendizagem pós-incidente para: |

Se não estiver familiarizado com a análise de segurança, veja a introdução à resposta ao seu primeiro incidente para obter informações adicionais e para analisar um incidente de exemplo.

Para obter mais informações sobre a resposta a incidentes em produtos Microsoft, consulte este artigo.

Integrar operações de segurança no portal do Microsoft Defender

Eis um exemplo de integração de processos de operações de segurança (SecOps) no portal do Microsoft Defender.

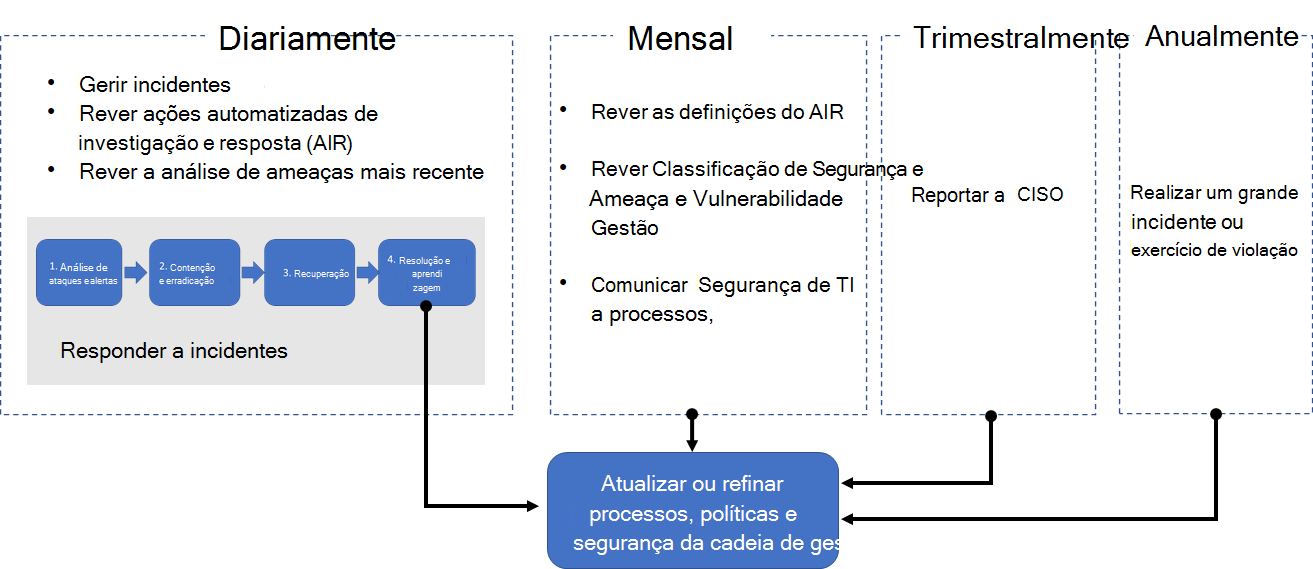

As tarefas diárias podem incluir:

- Gerir incidentes

- Rever ações automatizadas de investigação e resposta (AIR) no Centro de ação

- Rever o Threat Analytics mais recente

- Responder a incidentes

As tarefas mensais podem incluir:

- Rever as definições do AIR

- Rever a Classificação de Segurança e a Gestão de Vulnerabilidades do Microsoft Defender

- Comunicar à sua cadeia de gestão de segurança de TI

As tarefas trimestrais podem incluir um relatório e um briefing dos resultados de segurança para o Diretor de Segurança de Informações (CISO).

As tarefas anuais podem incluir a realização de um grande incidente ou exercício de violação para testar o seu pessoal, sistemas e processos.

As tarefas diárias, mensais, trimestrais e anuais podem ser utilizadas para atualizar ou refinar processos, políticas e configurações de segurança.

Veja Integrar o Microsoft Defender XDR nas suas operações de segurança para obter mais detalhes.

Recursos secOps em produtos Microsoft

Para obter mais informações sobre o SecOps em todos os produtos da Microsoft, veja estes recursos:

Notificações de incidentes por e-mail

Pode configurar o portal do Microsoft Defender para notificar a sua equipa com um e-mail sobre novos incidentes ou atualizações para incidentes existentes. Pode optar por receber notificações com base em:

- Gravidade do alerta

- Fontes de alerta

- Grupo de dispositivos

Para configurar notificações por e-mail para incidentes, consulte Receber notificações por e-mail sobre incidentes.

Treinamento para analistas de segurança

Utilize este módulo de aprendizagem do Microsoft Learn para compreender como utilizar o Microsoft Defender XDR para gerir incidentes e alertas.

| Treinamento: | Investigar incidentes com o Microsoft Defender XDR |

|---|---|

|

O Microsoft Defender XDR unifica os dados de ameaças de vários serviços e utiliza a IA para combiná-los em incidentes e alertas. Saiba como minimizar o tempo entre um incidente e seu gerenciamento para resposta e resolução subsequentes. 27 min - 6 Unidades |

Próximas etapas

Utilize os passos listados com base no seu nível de experiência ou função na sua equipa de segurança.

Nível de experiência

Siga esta tabela para obter o seu nível de experiência com a análise de segurança e a resposta a incidentes.

| Nível | Etapas |

|---|---|

| New |

|

| Experiente |

|

Função da equipa de segurança

Siga esta tabela com base na sua função de equipa de segurança.

| Função | Etapas |

|---|---|

| Resposta a incidentes (Camada 1) | Introdução à fila de incidentes a partir da página Incidentes do portal do Microsoft Defender. Aqui você pode:

|

| Investigador de segurança ou analista (Camada 2) |

|

| Analista de segurança avançado ou caçador de ameaças (Camada 3) |

|

| Gestor de SOC | Veja como integrar o Microsoft Defender XDR no Centro de Operações de Segurança (SOC). |

Dica

Você deseja aprender mais? Participe da Comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Comunidade Tecnológica do Microsoft Defender XDR.