Pilote e implemente Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Esta série de artigos orienta-o ao longo de todo o processo de pilotagem dos componentes do Microsoft Defender XDR no seu inquilino de produção para que possa avaliar as respetivas funcionalidades e capacidades e, em seguida, concluir a implementação na sua organização.

Uma solução de deteção e resposta eXtended (XDR) é um passo em frente na cibersegurança porque retira os dados de ameaças de sistemas que outrora foram isolados e unifica-os para que possa ver padrões e agir sobre ciberataques suspeitos mais rapidamente.

Microsoft Defender XDR:

É uma solução XDR que combina as informações sobre ciberataques para identidades, pontos finais, e-mail e aplicações na cloud num único local. Tira partido da inteligência artificial (IA) e da automatização para parar automaticamente alguns tipos de ataques e remediar os recursos afetados para um estado seguro.

É um conjunto de defesa empresarial com base na cloud, unificado, pré e pós-falha. Coordena a prevenção, deteção, investigação e resposta entre identidades, pontos finais, e-mail, aplicações na cloud e respetivos dados.

Contribui para uma arquitetura forte Confiança Zero ao fornecer proteção e deteção de ameaças. Ajuda a evitar ou reduzir os danos comerciais causados por uma falha de segurança. Para obter mais informações, veja Implementar a proteção contra ameaças e o cenário de negócio XDR na estrutura de adoção do Microsoft Confiança Zero.

Microsoft Defender XDR componentes e arquitetura

Esta tabela lista os componentes do Microsoft Defender XDR.

| Componente | Descrição | Para obter mais informações |

|---|---|---|

| Microsoft Defender para Identidade | Utiliza sinais do seu Active Directory local Domain Services (AD DS) e Serviços de Federação do Active Directory (AD FS) (AD FS) para identificar, detetar e investigar ameaças avançadas, identidades comprometidas e ações internas maliciosas direcionadas para o seu organização. | O que é o Microsoft Defender para Identidade? |

| Proteção do Exchange Online | O serviço de reencaminhamento e filtragem SMTP baseado na cloud nativo que ajuda a proteger a sua organização contra spam e software maligno. | descrição geral do Proteção do Exchange Online (EOP) – Office 365 |

| Microsoft Defender para Office 365 | Protege a sua organização contra ameaças maliciosas colocadas por mensagens de e-mail, ligações (URLs) e ferramentas de colaboração. | Microsoft Defender para Office 365 - Office 365 |

| Microsoft Defender para Ponto de Extremidade | Uma plataforma unificada para proteção de dispositivos, deteção pós-falha, investigação automatizada e resposta recomendada. | Microsoft Defender para Ponto de Extremidade - Segurança do Windows |

| Microsoft Defender for Cloud Apps | Uma solução abrangente entre SaaS que dá visibilidade profunda, controlos de dados fortes e proteção contra ameaças melhorada às suas aplicações na cloud. | O que é o Defender for Cloud Apps? |

| Microsoft Entra ID Protection | Avalia os dados de risco de milhares de milhões de tentativas de início de sessão e utiliza estes dados para avaliar o risco de cada início de sessão no seu inquilino. Estes dados são utilizados por Microsoft Entra ID para permitir ou impedir o acesso à conta, consoante a forma como as políticas de Acesso Condicional são configuradas. Microsoft Entra ID Protection está separado do Microsoft Defender XDR e está incluído com licenças P2 Microsoft Entra ID. | O que é o Identity Protection? |

Esta ilustração mostra a arquitetura e a integração de componentes Microsoft Defender XDR.

Nesta ilustração:

- Microsoft Defender XDR combina os sinais de todos os componentes do Defender para fornecer XDR entre domínios. Isto inclui uma fila de incidentes unificada, resposta automatizada para parar ataques, autorrecuperação (para dispositivos comprometidos, identidades de utilizador e caixas de correio), investigação de ameaças cruzadas e análise de ameaças.

- O Microsoft Defender para Office 365 protege sua organização contra ameaças maliciosas representadas por mensagens de email, links (URLs) e ferramentas de colaboração. Partilha sinais resultantes destas atividades com Microsoft Defender XDR. Proteção do Exchange Online (EOP) está integrado para fornecer proteção ponto a ponto para e-mails e anexos recebidos.

- Microsoft Defender para Identidade recolhe sinais de controladores de domínio e servidores do AD DS que executam o AD FS e o AD CS. Utiliza estes sinais para proteger o seu ambiente de identidade híbrida, incluindo a proteção contra hackers que utilizam contas comprometidas para se moverem lateralmente entre estações de trabalho no ambiente no local.

- Microsoft Defender para Ponto de Extremidade recolhe sinais de e protege dispositivos geridos pela sua organização.

- Microsoft Defender para Aplicativos de Nuvem recolhe sinais da utilização de aplicações na cloud pela sua organização e protege os dados que fluem entre o seu ambiente de TI e estas aplicações, incluindo aplicações na cloud aprovadas e não aprovadas.

- Microsoft Entra ID Protection avalia os dados de risco de milhares de milhões de tentativas de início de sessão e utiliza estes dados para avaliar o risco de cada início de sessão no seu inquilino. Estes dados são utilizados por Microsoft Entra ID para permitir ou impedir o acesso à conta com base nas condições e restrições das suas políticas de Acesso Condicional. Microsoft Entra ID Protection está separado do Microsoft Defender XDR e está incluído com licenças P2 Microsoft Entra ID.

componentes Microsoft Defender XDR e integração SIEM

Pode integrar Microsoft Defender XDR componentes com Microsoft Sentinel ou um serviço genérico de gestão de informações e eventos de segurança (SIEM) para permitir a monitorização centralizada de alertas e atividades de aplicações ligadas.

Microsoft Sentinel é uma solução nativa da cloud que fornece capacidades DE SIEM e orquestração de segurança, automatização e resposta (SOAR). Em conjunto, Microsoft Sentinel e Microsoft Defender XDR componentes fornecem uma solução abrangente para ajudar as organizações a defenderem-se contra ataques modernos.

Microsoft Sentinel inclui conectores para componentes Microsoft Defender. Isto permite-lhe não só obter visibilidade sobre as suas aplicações na cloud, mas também obter análises sofisticadas para identificar e combater ciberameaças e controlar o modo de deslocação dos seus dados. Para obter mais informações, veja Descrição geral da integração Microsoft Defender XDR e Microsoft Sentinel e Passos de integração para Microsoft Sentinel e Microsoft Defender XDR.

Para obter mais informações sobre o SOAR no Microsoft Sentinel (incluindo ligações para manuais de procedimentos no Microsoft Sentinel Repositório do GitHub), veja Automatizar a resposta a ameaças com manuais de procedimentos no Microsoft Sentinel.

Para obter informações sobre a integração com sistemas SIEM de terceiros, veja Integração genérica do SIEM.

Microsoft Defender XDR e um exemplo de ataque de segurança cibernética

Este diagrama mostra um ciberataque comum e os componentes de Microsoft Defender XDR que ajudam a detetar e remediar o mesmo.

O ciberataque começa com um e-mail de phishing que chega à Caixa de Entrada de um funcionário da sua organização, que abre sem saber o anexo de e-mail. Este anexo instala software maligno, o que pode levar a uma cadeia de tentativas de ataque que pode resultar no roubo de dados confidenciais.

Na ilustração:

- Proteção do Exchange Online, parte do Microsoft Defender para Office 365, consegue detetar o e-mail de phishing e utilizar regras de fluxo de correio (também conhecidas como regras de transporte) para garantir que nunca chega à Caixa de Entrada de um utilizador.

- Defender para Office 365 utiliza Anexos Seguros para testar o anexo e determinar se é prejudicial, para que o e-mail recebido não seja acionável pelo utilizador ou as políticas impeçam que o correio chegue.

- O Defender para Endpoint deteta vulnerabilidades de dispositivos e de rede que, de outra forma, poderiam ser exploradas para dispositivos geridos pela sua organização.

- O Defender para Identidade toma nota de alterações repentinas na conta de utilizador no local, como escalamento de privilégios ou movimento lateral de alto risco. Também comunica problemas de identidade facilmente explorados, como a delegação kerberos sem restrições, para correção por parte da sua equipa de segurança.

- Microsoft Defender para Aplicativos de Nuvem deteta comportamentos anómalos, como viagens impossíveis, acesso a credenciais e transferência invulgar, partilha de ficheiros ou atividade de reencaminhamento de correio e comunica-os à sua equipa de segurança.

O processo piloto e de implementação para Microsoft Defender XDR

A Microsoft recomenda a ativação dos componentes do Microsoft 365 Defender pela seguinte ordem.

| Fase | Link |

|---|---|

| A. Iniciar o piloto | Iniciar o piloto |

| B. Pilotar e implementar componentes de Microsoft Defender XDR |

-

Pilote e implemente o Defender para Identidade - Pilote e implemente Defender para Office 365 - Pilote e implemente o Defender para Endpoint - Pilote e implemente Microsoft Defender para Aplicativos de Nuvem |

| C. Investigar e responder às ameaças | Praticar a investigação e resposta a incidentes |

Esta ordem foi concebida para tirar partido do valor das capacidades rapidamente com base na quantidade de esforço normalmente necessário para implementar e configurar as capacidades. Por exemplo, Defender para Office 365 pode ser configurado em menos tempo do que o necessário para inscrever dispositivos no Defender para Endpoint. Priorize os componentes para satisfazer as suas necessidades empresariais.

Iniciar o piloto

A Microsoft recomenda que inicie o seu piloto na sua subscrição de produção existente do Microsoft 365 para obter informações do mundo real imediatamente e pode ajustar as definições para trabalhar contra ameaças atuais no seu inquilino do Microsoft 365. Depois de ganhar experiência e se sentir confortável com a plataforma, basta expandir a utilização de cada componente, um de cada vez, para a implementação completa.

Uma alternativa é Configurar o seu ambiente de laboratório de avaliação Microsoft Defender XDR. No entanto, este ambiente não mostrará informações reais sobre cibersegurança, tais como ameaças ou ataques ao seu inquilino de produção do Microsoft 365 enquanto estiver a fazer o piloto e não poderá mover as definições de segurança deste ambiente para o seu inquilino de produção.

Utilizar licenças de avaliação Microsoft 365 E5

Se não tiver Microsoft 365 E5 e quiser tirar partido das licenças de avaliação Microsoft 365 E5 do piloto:

Inicie sessão no portal de administração de inquilinos do Microsoft 365 existente.

Selecione Comprar Serviços no menu de navegação.

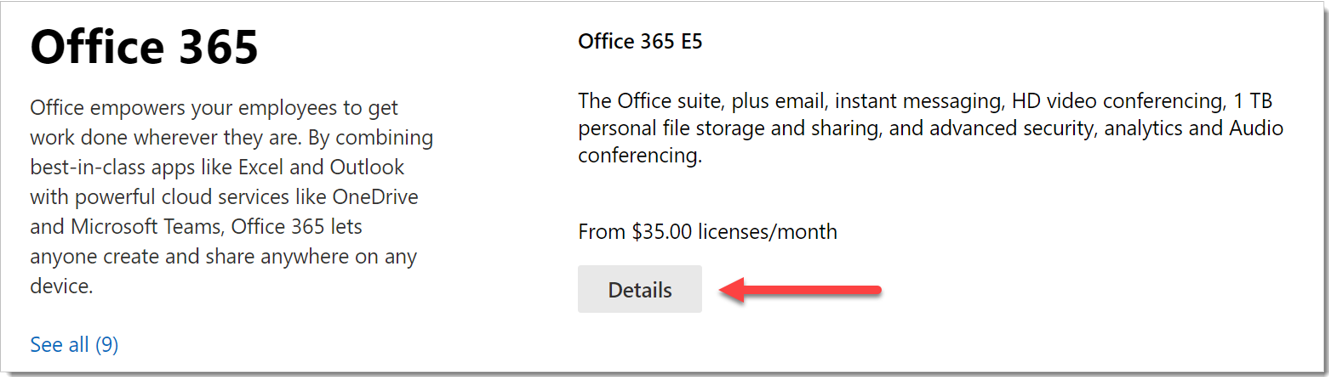

Na secção Office 365, selecione Detalhes em licença Office 365 E5.

Selecione Iniciar avaliação gratuita.

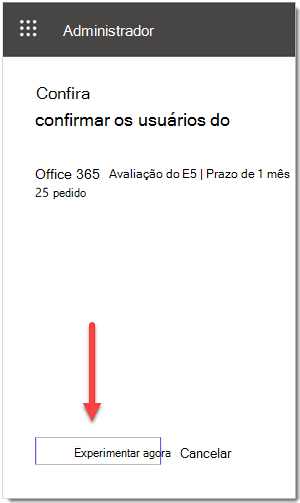

Confirme o seu pedido e selecione Experimentar agora.

O piloto que utilizar Microsoft 365 E5 licenças de avaliação no inquilino de produção existente irá permitir-lhe manter quaisquer definições e métodos de segurança quando a versão de avaliação expirar e comprar licenças equivalentes.

Próxima etapa

Veja Piloto e implementar Microsoft Defender para Identidade.

Dica

Você deseja aprender mais? Participe da comunidade de Segurança da Microsoft em nossa Tech Community: Tech Community do Microsoft Defender XDR.