Implementar proteção contra ameaças e XDR

Como parte das diretrizes de adoção da Confiança Zero, este artigo descreve como proteger sua organização contra ataques cibernéticos e seus possíveis custos e perda de reputação resultantes. Esse artigo faz parte do cenário de negócios Prevenir ou reduzir os danos comerciais de uma violação e se concentra em como criar uma proteção contra ameaças e uma infraestrutura de detecção e resposta estendidas (XDR) para detectar e impedir ataques cibernéticos em andamento e minimizar os danos nos negócios de uma violação.

Para os elementos do princípio orientador Presumir violação Zero Trust:

Use a análise para obter visibilidade, promover a detecção de ameaças e aprimorar as defesas

Descrita neste artigo.

Minimize o raio de explosão e o acesso ao segmento

Descrito no artigo Implementar a infraestrutura de recuperação e prevenção de violação de segurança.

Verifique a criptografia ponta a ponta

Descrito no artigo Implementar a infraestrutura de recuperação e prevenção de violação de segurança.

Esse artigo pressupõe que você já modernizou sua postura de segurança.

O ciclo de adoção para implementar a proteção contra ameaças e o XDR

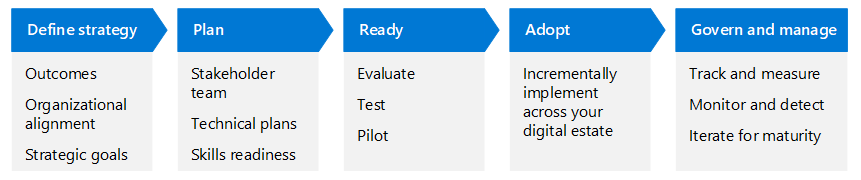

Esse artigo aborda a implementação da proteção contra ameaças e dos elemento de XDR do cenário de negócios Prevenir ou reduzir danos aos negócios causados por uma violação usando as mesmas fases do ciclo de vida que o Cloud Adoption Framework for Azure— Definir estratégia, Planejar, Pronto, Adotar e Governar e gerenciar—mas adaptado para Confiança Zero.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Plano | Ready | Adotar | Governar e gerenciar |

|---|---|---|---|---|

| Resultados Alinhamento da organização Metas estratégicas |

Equipe de stakeholders Planos técnicos Prontidão das habilidades |

Avaliar Teste Piloto |

Implementar incrementalmente em toda a sua infraestrutura digital | Acompanhar e medir Monitorar e detectar Iterar para obter maturidade |

Leia mais sobre o ciclo de adoção de confiança zero na visão geral da estrutura de adoção de confiança zero.

Para obter mais informações sobre o cenário de negócios "Prevenir ou reduzir danos aos negócios decorrentes de uma violação", veja:

- A visão geral

- Os elementos adicionais da implementação da infraestrutura de recuperação e prevenção de violações de segurança

Definir fase de estratégia

A fase Definir estratégia é crítica para definir e formalizar nossos esforços – ela formaliza o “Por quê?” deste cenário. Nesta fase, entendemos o cenário por meio de perspectivas de negócios, TI, operacionais e estratégicas. Você define os resultados com os quais mede o sucesso no cenário, entendendo que a segurança é uma jornada incremental e iterativa.

Este artigo sugere motivações e resultados que são relevantes para muitas organizações. Use essas sugestões para aprimorar a estratégia para sua organização com base em suas necessidades exclusivas.

Motivações para implementar a proteção contra ameaças e o XDR

As motivações para implementar a proteção contra ameaças e o XDR são simples, mas diferentes partes da sua organização têm incentivos diferentes para fazer esse trabalho. A tabela a seguir resume algumas dessas motivações.

| Área | Motivações |

|---|---|

| Necessidades comerciais | Para evitar um impacto ou interrupção na capacidade da sua organização de executar atividades comerciais normais por ter seus dados sequestrados até o pagamento de resgate, reduzir o custo do seguro cibernético e evitar multas regulatórias. |

| Necessidades de TI | Para ajudar a equipe de Operações de Segurança (SecOps) a criar e manter um conjunto de ferramentas de defesa integrado para proteger os ativos importantes para o negócio. A integração e os relatórios devem ocorrer entre classes de ativos e tecnologias e reduzir o esforço necessário para fornecer resultados previsíveis de segurança. |

| Necessidades operacionais | Para manter seus processos empresariais operando por meio de detecção proativa e resposta a ataques em tempo real. |

| Necessidades estratégicas | Minimizar os danos e os custos de ataque e manter a reputação da sua organização com clientes e parceiros. |

Resultados da implantação da proteção contra ameaças e XDR

Aplicar o objetivo geral de Zero Trust de “nunca confiar, sempre verificar” adiciona uma camada significativa de proteção ao seu ambiente. É importante deixar claro os resultados que você espera alcançar para poder encontrar o equilíbrio certo de proteção para todas as equipes envolvidas. A tabela a seguir fornece objetivos e resultados sugeridos para implementar a proteção contra ameaças e o XDR.

| Objetivo | Resultado |

|---|---|

| Resultados dos negócios | A proteção contra ameaças resulta em custos mínimos associados à interrupção dos negócios, pagamentos de resgate ou multas regulatórias. |

| Governança | A proteção contra ameaças e as ferramentas XDR são implantadas e os processos de SecOps são atualizados de acordo com o cenário de segurança cibernética em mudança, as ameaças encontradas e a automação da resposta a incidentes. |

| Resiliência organizacional | Entre a prevenção e recuperação de violações de segurança e a proteção proativa contra ameaças, sua organização pode se recuperar rapidamente de um ataque e evitar futuros ataques desse tipo. |

| Segurança | A proteção contra ameaças é integrada aos seus requisitos e políticas de segurança gerais. |

Fase de planejamento

Os planos de adoção convertem as metas ambiciosas de uma estratégia de Confiança Zero em um plano prático. Suas equipes coletivas podem usar o plano de adoção para orientar seus esforços técnicos e alinhá-los à estratégia de negócios da sua organização.

As motivações e resultados que você define, juntamente com seus líderes empresariais e equipes, apoiam o "Por quê?" para sua organização e torne-se a estrela do norte de sua estratégia. Então vem o planejamento técnico para atingir os objetivos.

A adoção técnica para implementar a proteção contra ameaças e o XDR envolve:

Configurar o conjunto de ferramentas XDR fornecidas pela Microsoft para:

Executar a resposta a incidentes para detectar e impedir ataques.

Buscar ameaças proativamente.

Detectar e responder automaticamente a ataques conhecidos.

Integrar o Microsoft Defender XDR ao Microsoft Sentinel.

Definir processos e procedimentos do SecOps para resposta e recuperação de incidentes.

Implementar a proteção contra ameaças e o XDR também envolve algumas atividades relacionadas, incluindo:

- Usar as ferramentas XDR para monitorar seus recursos comercialmente críticos e os de honeypot, que foram implementados no artigo prevenção e recuperação de violação de segurança para forçar os invasores a revelar sua presença antes que eles possam atacar seus recursos reais.

- Desenvolver sua equipe do SecOps para estar ciente dos ataques mais recentes e seus métodos.

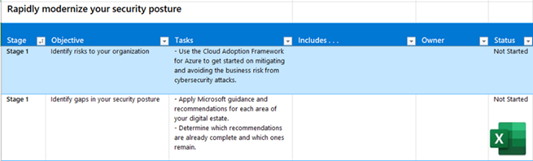

Muitas organizações podem adotar uma abordagem em quatro etapas para esses objetivos de implantação, resumidos na tabela a seguir.

| Etapa 1 | Etapa 2 | Etapa 3 | Etapa 4 |

|---|---|---|---|

| Ativar as ferramentas XDR: – Defender para Ponto de Extremidade – Defender para Office 365 – Proteção do Microsoft Entra ID – Defender para Identidade – Defender para Aplicativos de Nuvem Investigar e responder a ameaças usando o Microsoft Defender XDR |

Ativar o Defender para Nuvem Definir o processo interno do SecOps Monitorar recursos comercialmente críticos e de honeypot com ferramentas XDR |

Ativar o Defender para IoT Criar um workspace do Microsoft Sentinel e ingerir sinais XDR Buscar ameaças proativamente |

Desenvolver o SecOps como uma disciplina em sua organização Aproveitar a automação para reduzir a carga em seus analistas do SecOps |

Se essa abordagem em etapas funcionar para sua organização, você poderá usar:

Essa apresentação de slides do PowerPoint disponível para download para apresentar e acompanhar seu progresso ao longo desses estágios e objetivos para líderes de negócios e outros stakeholders. Esse é o slide para esse cenário de negócios.

Essa pasta de trabalho do Excel para atribuir proprietários e acompanhar seu progresso para esses estágios, objetivos e respectivas tarefas. Confira a planilha para esse cenário de negócios.

Entender sua organização

Essa abordagem em estágios recomendada para implementação técnica pode ajudar a contextualizar o exercício de entender sua organização.

Uma etapa fundamental no ciclo de vida de adoção da Confiança Zero para cada cenário de negócios inclui fazer um inventário e determinar o estado atual da sua equipe de SecOps. Para esse cenário de negócios, você precisa:

- Inventariar suas ferramentas XDR atuais, sua integração e o uso da automação para resposta a incidentes.

- Examinar os procedimentos e processos de recuperação e resposta a incidentes.

- Examinar a implantação dos recursos de honeypot.

- Determinar o estado de prontidão de seus analistas de segurança e se eles precisam de treinamento ou desenvolvimento de habilidades adicionais.

Planejamento e alinhamento organizacional

O trabalho técnico de implementação da proteção contra ameaças e XDR recai sobre a equipe de segurança da sua organização responsável pela detecção e resposta de ameaças, que é composta principalmente por analistas de segurança de linha de frente que entendem o cenário atual de ameaças e podem usar ferramentas XDR para detectar e responder rapidamente a um ataque.

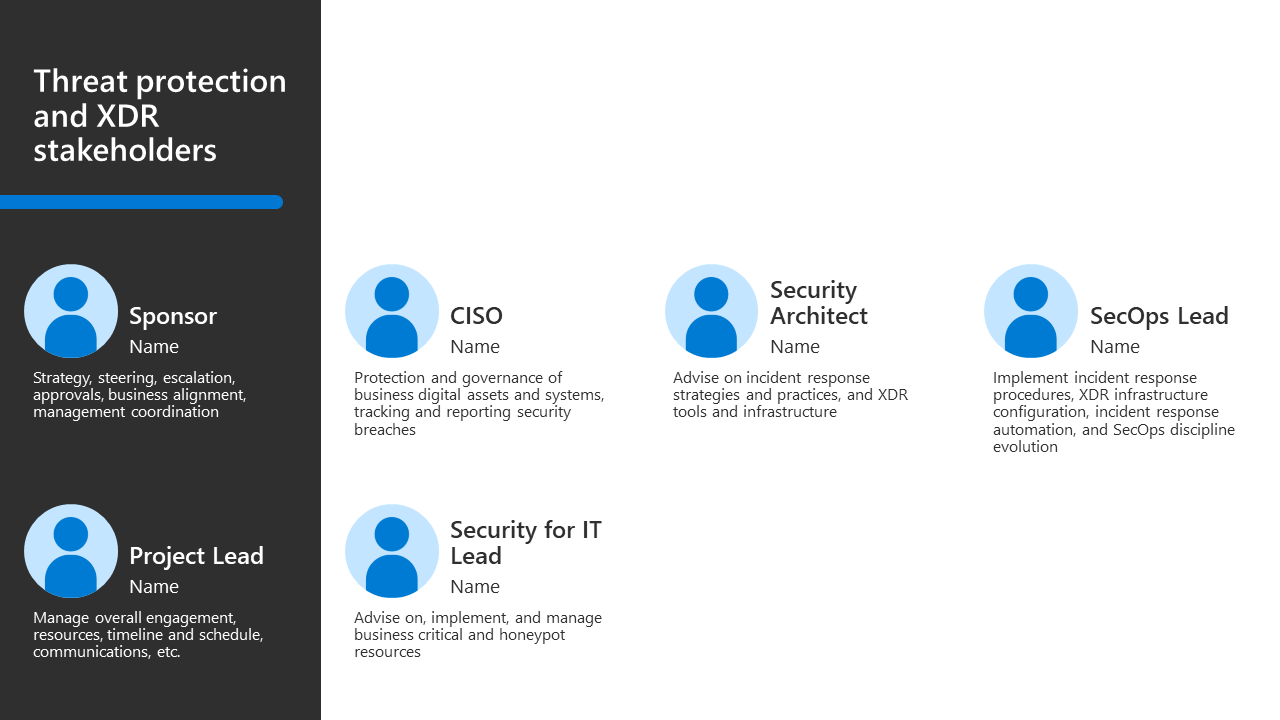

Esta tabela resume as funções recomendadas ao criar um programa de patrocínio e uma hierarquia de gerenciamento de projetos para determinar e gerar resultados.

| Líderes de programa e proprietários técnicos | Responsabilidade |

|---|---|

| CISO, CIO ou diretor de segurança de dados | Patrocínio executivo |

| Líder do programa da segurança de dados | Impulsionar resultados e colaboração entre equipes |

| Arquiteto de segurança | Informar sobre estratégias e práticas de resposta a incidentes, ferramentas e infraestrutura XDR e evolução da equipe do SecOps |

| Chefe do SecOps | Implementar procedimentos de resposta a incidentes, configuração da infraestrutura XDR, automação de resposta a incidentes e a disciplina SecOps em sua organização |

| Líder da segurança de TI | Aconselhar sobre os recursos comercialmente críticos e de honeypot, implementá-los e gerenciá-los |

A coleção de recursos do PowerPoint para esse conteúdo de adoção inclui o slide a seguir com um modo de exibição de stakeholders que você pode personalizar para sua própria organização.

Planejamento técnico e prontidão de habilidades

Antes de iniciar o trabalho técnico, a Microsoft recomenda conhecer os recursos, como eles funcionam juntos e as práticas recomendadas para abordar esse trabalho.

Como a Confiança Zero pressupõe violação, você deve se preparar para uma violação. Adote uma estrutura de resposta de violação com base em NIST, ISO 27001, CISou MITRE para reduzir o impacto de uma violação ou ataque cibernético em sua organização.

A tabela a seguir inclui vários recursos de treinamento da Microsoft para ajudar suas equipes de segurança a adquirir habilidades.

| Recurso | Descrição |

|---|---|

| Módulo: Atenuar incidentes com o Microsoft Defender XDR | Saiba como o portal do Microsoft Defender XDR fornece uma exibição unificada de incidentes da família de produtos do Microsoft Defender XDR. |

| Roteiro de Aprendizagem: Reduzir ameaças usando o Microsoft Defender XDR | Analise dados de ameaças entre domínios e corrija ameaças rapidamente com orquestração e automação internas no Microsoft Defender XDR. |

| Módulo: Melhorar sua confiabilidade com práticas de operações modernas: resposta a incidentes | Aprenda os conceitos básicos de resposta a incidentes eficiente e as ferramentas do Azure que as tornam possíveis. |

| Módulo: Treinamento: Gerenciamento de incidentes de segurança no Microsoft Sentinel | Saiba mais sobre eventos e entidades do Microsoft Sentinel e descubra maneiras de resolver incidentes. |

Etapa 1

Os objetivos de implantação do Estágio 1 incluem habilitar suas principais ferramentas do Microsoft XDR e o uso do Microsoft Defender XDR, que integra os sinais das ferramentas em um único portal, para resposta a incidentes.

Ativar ferramentas XDR

Comece com o conjunto principal de ferramentas XDR para proteger sua organização contra ataques em dispositivos, identidades e aplicativos baseados em nuvem.

| Recurso | Descrição |

|---|---|

| Microsoft Defender para ponto de extremidade | Uma plataforma de segurança de ponto de extremidade empresarial para ajudar sua rede corporativa a prevenir, detectar, investigar e responder a ameaças avançadas contra dispositivos, que podem incluir laptops, telefones, tablets, PCs, pontos de acesso, roteadores e firewalls. |

| Defender para Office 365 | Uma integração perfeita com sua assinatura do Microsoft 365 ou do Office 365 que protege contra ameaças em email, links (URLS), anexos e ferramentas de colaboração. |

| Proteção do Microsoft Entra ID | Ajuda as organizações a detectar, investigar e corrigir riscos baseados em identidade. Esses riscos baseados em identidade podem ser alimentados ainda mais em ferramentas como Acesso Condicional para tomar decisões de acesso ou alimentados de volta para uma ferramenta de gerenciamento de eventos e informações de segurança (SIEM) para uma investigação e correlação mais aprofundada. |

| Defender para Identidade | Aproveita os sinais do Active Directory local e das identidades de nuvem para ajudar você a identificar, detectar e investigar melhor as ameaças avançadas direcionadas à sua organização. |

| Defender for Cloud Apps | Fornece proteção total para aplicativos SaaS, ajudando você a monitorar e proteger os dados do seu aplicativo de nuvem. |

Investigar e responder a ameaças usando o Microsoft Defender XDR

Agora que você habilitou as principais ferramentas XDR, você pode começar a usar o Microsoft Defender XDR e seu portal para analisar alertas e incidentes e executar a resposta a incidentes em ataques cibernéticos suspeitos.

| Recurso | Descrição |

|---|---|

| Integrar o Microsoft 365 XDR às suas operações de segurança | Planeje cuidadosamente sua integração com sua equipe do SecOps para otimizar as operações diárias e o gerenciamento do ciclo de vida das ferramentas no Microsoft Defender XDR. |

| Resposta a incidentes com o Microsoft Defender XDR | Como usar o Microsoft Defender XDR para analisar alertas e incidentes e incorporar práticas recomendadas em seus procedimentos e processos do SecOps. |

| Investigar incidentes com o Microsoft Defender XDR | Como analisar os alertas que afetam sua rede, entender o que eles significam e agrupar as evidências para que você possa elaborar um plano de correção eficaz. |

| Módulo: Atenuar incidentes com o Microsoft Defender XDR | Saiba como o portal do Microsoft Defender XDR fornece uma exibição unificada de incidentes da família de produtos do Microsoft Defender XDR. |

| Roteiro de Aprendizagem: Reduzir ameaças usando o Microsoft Defender XDR | Analise dados de ameaças entre domínios e corrija ameaças rapidamente com orquestração e automação internas no Microsoft Defender XDR. |

Etapa 2

Nesta fase, você habilita ferramentas XDR adicionais para recursos locais e do Azure, cria ou atualiza seus processos e procedimentos do SecOps para serviços XDR e proteção contra ameaças da Microsoft e monitora seus recursos comerciais críticos e de honeypot para detectar invasores cibernéticos no início da violação.

Ativar o Microsoft Defender para Nuvem

O Microsoft Defender para Nuvem é uma plataforma de proteção de aplicativo nativa de nuvem (CNAPP) projetada para proteger aplicativos baseados em nuvem contra várias ameaças e vulnerabilidades cibernéticas. Use o Microsoft Defender para Nuvem para a segurança e a proteção de cargas de trabalho locais, de nuvem híbrida e do Azure.

| Recurso | Descrição |

|---|---|

| Microsoft Defender para Nuvem | Comece com o conjunto de documentação. |

| Alertas e incidentes de segurança no Microsoft Defender para Nuvem | Use o Microsoft Defender para Segurança da Nuvem para executar a resposta a incidentes para suas cargas de trabalho locais, de nuvem híbrida e do Azure. |

| Módulo: Corrigir alertas de segurança usando o Microsoft Defender para Nuvem | Saiba como procurar ameaças e corrigir riscos para suas cargas de trabalho locais, de nuvem híbrida e do Azure. |

| Roteiro de aprendizagem: Reduzir ameaças usando o Microsoft Defender para Nuvem | Saiba como detectar, investigar e responder a ameaças avançadas em suas cargas de trabalho locais, de nuvem híbrida e do Azure. |

Definir o processo interno do SecOps

Com as ferramentas do Microsoft XDR em vigor, verifique se o uso delas está integrado aos processos e procedimentos do SecOps.

| Recurso | Descrição |

|---|---|

| Visão geral da resposta a incidentes | Investigue e corrija proativamente campanhas de ataque ativas em sua organização. |

| Planejamento de respostas a incidentes | Use esse artigo como uma lista de verificação para preparar sua equipe do SecOps para responder a incidentes de segurança cibernética. |

| Guias estratégicos de resposta a incidentes de ataque comuns | Use esses artigos para obter diretrizes detalhadas sobre métodos de ataque comuns que usuários mal-intencionados empregam todos os dias. |

| Integrar o Microsoft 365 XDR às suas operações de segurança | Planeje cuidadosamente sua integração com sua equipe do SecOps para otimizar as operações diárias e as ferramentas de gerenciamento do ciclo de vida no Microsoft Defender XDR. |

| Seis exercícios simulados de mesa para ajudar a preparar sua equipe de segurança cibernética | Use esses exercícios fornecidos pela Center for Internet Security (CIS) para preparar sua equipe do SecOps. |

Monitorar recursos comercialmente críticos e de honeypot com ferramentas XDR

Seus recursos de honeypot implantados atuam como um destino para invasores cibernéticos e podem ser usados para detectar suas atividades mais cedo antes que eles passem para destinos reais e causem danos aos negócios. Concentre parte da sua detecção e busca de ameaças no monitoramento de seus recursos comercialmente críticos e de honeypot.

| Recurso | Descrição |

|---|---|

| Resposta a incidentes com o Microsoft Defender XDR | Use o Microsoft Defender XDR para detectar incidentes com alertas que afetam os recursos comercialmente críticos e de honeypot. |

| Alertas e incidentes de segurança no Microsoft Defender para Nuvem | Use o Microsoft Defender para Nuvem para pesquisar alertas disparados por detecções avançadas para seus recursos comercialmente críticos e de honeypot, como as carga de trabalho locais, de nuvem híbrida e do Azure. |

Etapa 3

Nesta fase, você habilita o Defender para IoT, integra o Microsoft Defender XDR ao Microsoft Sentinel e, em seguida, use a proteção contra ameaças e a infraestrutura XDR combinadas para buscar proativamente ameaças.

Ativar o Defender para IoT

A IoT (Internet das Coisas) dá suporte a bilhões de dispositivos conectados que usam redes de OT (tecnologia operacional) e IoT. Dispositivos e redes de OT/IoT geralmente são criados usando protocolos especializados e podem priorizar desafios operacionais em detrimento da segurança. O Microsoft Defender para IoT é uma solução de segurança unificada criada especificamente para identificar dispositivos IoT e OT, vulnerabilidades e ameaças.

| Recurso | Descrição |

|---|---|

| Microsoft Defender para IoT | Comece com o conjunto de documentação. |

| Módulo: Introdução ao Microsoft Defender para IoT | Saiba mais sobre os componentes e recursos do Defender para IoT e como eles dão suporte ao monitoramento de segurança de dispositivos OT e IoT. |

| Roteiro de aprendizagem: Aprimorar a segurança da solução de IoT usando o Microsoft Defender para IoT | Saiba mais sobre as considerações de segurança que se aplicam em cada nível da solução de IoT e os serviços e ferramentas do Azure que podem ser configurados para resolver preocupações de segurança desde o início. |

Criar um workspace do Microsoft Sentinel e ingerir sinais XDR

O Microsoft Sentinel é uma solução nativa de nuvem que oferece SIEM (gerenciamento de eventos e informações de segurança) e SOAR (orquestração, automação e resposta de segurança). Juntos, o Microsoft Sentinel e o Microsoft Defender XDR fornecem uma solução abrangente para ajudar sua organização a se defender contra os ataques cibernéticos modernos.

| Recurso | Descrição |

|---|---|

| Implementar o Microsoft Sentinel e o Microsoft Defender XDR para Confiança Zero | Comece com essa documentação da solução que também incorpora princípios de Confiança Zero. |

| Módulo: Conectar o Microsoft Defender XDR ao Microsoft Sentinel | Conheça as opções de configuração e os dados fornecidos pelos conectores do Microsoft Azure Sentinel para o Microsoft Defender XDR. |

| Projetar seu workspace do Microsoft Sentinel | Saiba como projetar e implementar workspaces do Microsoft Sentinel. |

| Ingerir fontes de dados e configurar a detecção de incidentes no Microsoft Sentinel | Saiba como configurar conectores de dados para ingestão de dados em seu workspace do Microsoft Sentinel. |

| Módulo: Conectar dados ao Microsoft Sentinel usando conectores de dados | Obtenha uma visão geral dos conectores de dados disponíveis para o Microsoft Sentinel. |

Buscar ameaças proativamente

Agora que sua infraestrutura XDR e SIEM está em vigor, sua equipe do SecOps pode tomar a iniciativa e buscar proativamente ameaças em andamento em seu ambiente, em vez de agir reativamente a ataques que já causaram danos.

| Recurso | Descrição |

|---|---|

| Buscar proativamente ameaças com a busca avançada de ameaças no Microsoft Defender XDR | Comece com o conjunto de documentação para busca de ameaças com o Microsoft Defender XDR. |

| Procurar ameaças com o Microsoft Azure Sentinel | Comece com o conjunto de documentação para a busca de ameaças com o Microsoft Sentinel. |

| Módulo: Busca de ameaças com o Microsoft Sentinel | Saiba como identificar proativamente comportamentos de ameaças usando consultas do Microsoft Sentinel. |

Etapa 4

Neste estágio, você desenvolve o SecOps como uma disciplina em sua organização e usa os recursos do Microsoft Defender XDR e do Microsoft Sentinel para automatizar respostas a incidentes para ataques conhecidos ou anteriores.

Desenvolver o SecOps como uma disciplina em sua organização

Vários eventos mal-intencionados complexos, atributos e informações contextuais incluem ataques de segurança cibernética avançados. Identificar e decidir quais dessas atividades se caracterizam como suspeitas pode ser uma tarefa desafiadora. Seu conhecimento de atributos conhecidos e atividades anormais que são específicas da sua indústria é fundamental para saber quando determinar se um comportamento observado é suspeito.

Para desenvolver sua equipe do SecOps e a disciplina para além das tarefas diárias de resposta e recuperação de incidentes, especialistas ou membros seniores devem entender o cenário mais amplo das ameaças e disseminar esse conhecimento em toda a equipe.

| Recurso | Descrição |

|---|---|

| Análise de ameaças do Microsoft Defender XDR | Use o painel de análise de ameaças no portal do Microsoft Defender XDR (requer entrada) para relatórios mais relevantes para sua organização. |

| Inteligência contra Ameaças do Microsoft Defender (Defender TI) | Use essa plataforma interna para simplificar a triagem, a resposta a incidentes, a busca de ameaças, o gerenciamento de vulnerabilidades e os fluxos de trabalho dos analistas de inteligência contra ameaças cibernéticas ao conduzir a análise da infraestrutura de ameaças e coletar inteligência contra ameaças. |

| Blog de segurança da Microsoft | Obtenha as informações mais recentes sobre ameaças à segurança e novos recursos e atualizações para o Microsoft Defender XDR e o Microsoft Sentinel. |

Aproveitar a automação para reduzir a carga em seus analistas do SecOps

Use os recursos do Microsoft Defender XDR e do Microsoft Sentinel para automatizar a resposta a incidentes para detectar e se recuperar de incidentes conhecidos e previstos e para concentrar melhor sua equipe do SecOps em ataques inesperados e em novos métodos de ataque.

| Recurso | Descrição |

|---|---|

| Investigação e resposta automatizadas no Microsoft Defender XDR | Comece com o conjunto de documentação do Microsoft Defender XDR. |

| Configurar funcionalidades automatizadas de investigação e correção | Para introdução aos ataques em dispositivos, comece lendo o conjunto de documentação do Microsoft Defender para Ponto de Extremidade. |

| Automatizar a resposta a ameaças com guias estratégicos no Microsoft Sentinel | Comece com o conjunto de documentação sobre o uso de guias estratégicos no Microsoft Sentinel. |

Plano de adoção da nuvem

Um plano de adoção é um requisito essencial para uma adoção de nuvem bem-sucedida. Os principais atributos de um plano de adoção bem-sucedido para implementar a proteção contra ameaças e o XDR incluem:

- Alinhamento da estratégia ao planejamento: ao elaborar seus planos para testes, pilotos e implantação de recursos de prevenção de violações e recuperação de ataques em seu patrimônio digital, certifique-se de revisar sua estratégia e seus objetivos para garantir que seus planos estejam alinhados. Isso inclui os marcos de prioridade e destino de metas para detecção e resposta a ataques e o uso da automação.

- Interatividade do plano: à medida que você começa a implementar seu plano, você aprenderá muitas coisas sobre seu ambiente XDR e as ferramentas que está usando. Em cada estágio da implantação, reveja seus resultados em comparação com os objetivos e ajuste os planos. Por exemplo, isso pode incluir revisitar trabalhos anteriores para ajustar procedimentos e políticas.

- Um treinamento bem planejado da sua equipe de SecOps: dos seus arquitetos de segurança aos seus analistas de segurança da linha de frente, todos devem estar treinados para serem bem-sucedidos em suas responsabilidades de proteção, detecção, mitigação e recuperação de ameaças.

Para ver mais informações sobre a Cloud Adoption Framework, confira o Plano para adoção da nuvem.

Fase de preparação

Use os recursos listados nesse artigo para priorizar seu plano. O trabalho de implementação da proteção contra ameaças e do XDR representa uma das camadas de sua estratégia de implantação da Confiança Zero multicamadas.

A abordagem em etapas recomendada nesse artigo inclui o trabalho de proteção contra ameaças em cascata de forma metódica em todo o seu patrimônio digital. Nessa fase, revise esses elementos do plano para ter certeza de que tudo está pronto:

- Sua equipe do SecOps é informada de que as alterações nos processos de resposta a incidentes do Microsoft Defender XDR e do Microsoft Sentinel são iminentes

- Sua equipe do SecOps é informada sobre a documentação e dos recursos de treinamento

- Procedimentos e diretrizes de busca de ameaças e técnicas de automação estão prontos para uso por analistas

- Seus recursos de honeypot estão em vigor

A fase de planejamento demonstrou a lacuna entre o que você tem e onde você deseja estar. Use essa fase para implementar e testar ferramentas XDR e seu uso. Por exemplo, os líderes da equipe do SecOps podem:

- Habilitar e usar ferramentas XDR para o Microsoft Defender XDR para executar a resposta a incidentes em ataques atuais

- Configurar a integração do Microsoft Defender XDR e do Microsoft Sentinel usando conectores de dados e workspaces

- Definir ou refinar os procedimentos e processos da equipe do SecOps

- Explorar e testar a busca de ameaças para identificação proativa de ameaças e automação para detectar e se recuperar de ataques conhecidos

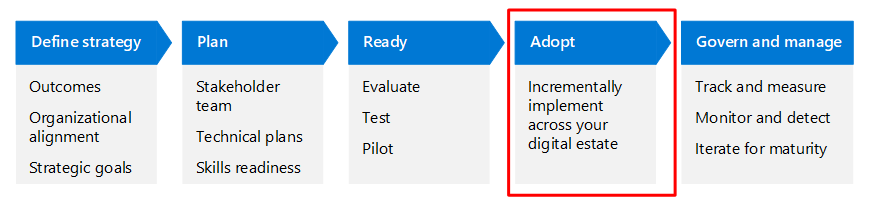

Fase de adoção

A Microsoft recomenda uma abordagem iterativa e em cascata para implementar a proteção contra ameaças e o XDR. Isso permite que você refine sua estratégia e políticas à medida que avança para aumentar a precisão dos resultados. Não é preciso esperar até que uma fase seja concluída antes de começar a próxima. Seus resultados serão mais eficazes se você implementar elementos de cada estágio se iterar ao longo do caminho.

Os principais elementos da sua fase de Adoção devem incluir:

- Tornar o Microsoft Defender XDR parte do fluxo de trabalho de resposta a incidentes contínuo e diário em sua equipe do SecOps.

- Usar os recursos do Microsoft Sentinel com a integração do Microsoft Defender XDR.

- Implementar a automação para lidar com ataques conhecidos, liberando sua equipe do SecOps para executar a busca de ameaças e desenvolvendo a disciplina de sua equipe para pensar adiante e estar preparada para novas tendências em ataques cibernéticos

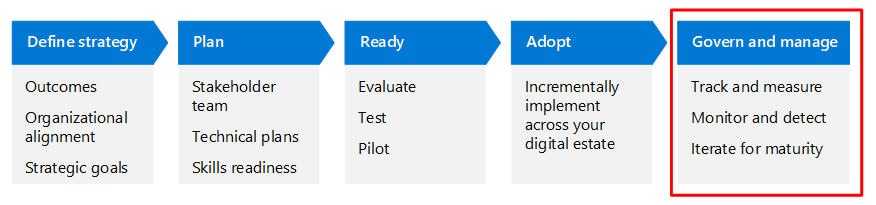

Controlar e gerenciar fases

A governança da capacidade da sua organização de detectar ataques com uma proteção contra ameaças e a infraestrutura XDR é um processo iterativo. Ao criar cuidadosamente seu plano de implementação e implementá-lo em sua equipe de SecOps, você criou uma base. Utilize as seguintes tarefas para ajudá-lo a começar a construir o seu plano de governação inicial para essa base.

| Objetivo | Tarefas |

|---|---|

| Acompanhar e medir | Atribua proprietários para ações críticas e responsabilidades, como procedimentos de resposta a incidentes, coleta e disseminação de inteligência contra ameaças e manutenção de automação. Crie planos acionáveis com datas e agendas para cada ação. |

| Monitorar e detectar | Gerencie ameaças de segurança usando o Microsoft Defender XDR e o Microsoft Sentinel, usando a automação para ataques comuns ou anteriores. |

| Iterar para obter maturidade | Reavalie continuamente os riscos e o cenário de ameaças cibernéticas e faça alterações nos procedimentos, responsabilidades, políticas e prioridades do SecOps. |

Próximas etapas

Para esse cenário de negócios:

- Prevenir ou reduzir danos comerciais causados por uma violação

- Implementar a infraestrutura de prevenção e recuperação de violações de segurança

Artigos adicionais na estrutura de adoção Zero Trust:

- Visão geral da estrutura de adoção da Confiança Zero

- Modernizar rapidamente sua postura de segurança

- Trabalho remoto e híbrido seguro

- Identificar e proteger dados comerciais confidenciais

- Atender a requisitos regulatórios e de conformidade

Recursos de acompanhamento do progresso

Para qualquer um dos cenários comerciais de Confiança Zero, você pode usar os seguintes recursos para acompanhamento do progresso.

| Recurso de acompanhamento do progresso | Isso ajuda a… | Projetado para |

|---|---|---|

Arquivo Visio ou PDF que pode ser baixado da grade de fases do Plano de Cenário de Adoção

|

Compreender facilmente os aprimoramentos de segurança para cada cenário comercial e o nível de esforço para os estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

| Conjunto de slides do PowerPoint para baixar do acompanhamento da adoção da Confiança Zero |

Acompanhe seu progresso pelos estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

Pasta de trabalho do Excel para baixar com objetivos e tarefas do cenário de negócios

|

Atribuir a propriedade e acompanhar seu progresso nas fases, objetivos e tarefas da fase de Planejamento. | Clientes potenciais de projeto de cenário de negócios, clientes potenciais de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação da Confiança Zero e recursos de acompanhamento de progresso.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de