Soluções comuns para o gerenciamento de usuários multilocatários

Este artigo é o quarto de uma série de artigos que fornecem diretrizes sobre configurar e fornecer gerenciamento do ciclo de vida do usuário em ambientes multilocatários do Microsoft Entra. Os artigos a seguir da série fornecem mais informações conforme descrito.

- Introdução ao gerenciamento de usuários multilocatários é o primeiro da série.

- Cenários de gerenciamento de usuários multilocatários descreve três cenários para os quais é possível usar os recursos de gerenciamento de usuários multilocatários: iniciado pelo usuário final, com script e automatizado.

- Considerações comuns para o gerenciamento de usuários multilocatários fornecendo diretrizes para estas considerações: sincronização entre locatários, objeto do directoy, Acesso condicional do Microsoft Entra, controle de acesso adicional e Office 365.

As diretrizes ajudam a alcançar um estado consistente de gerenciamento do ciclo de vida do usuário. O gerenciamento do ciclo de vida inclui provisionar, gerenciar e desprovisionar usuários entre locatários usando as ferramentas disponíveis do Azure que incluem colaboração B2B do Microsoft Entra (B2B) e sincronização entre locatários.

A Microsoft recomenda um único locatário sempre que possível. Se a locação única não funcionar no seu cenário, consulte as seguintes soluções que os clientes da Microsoft implementaram com êxito para esses desafios:

- Gerenciamento automático do ciclo de vida do usuário e alocação de recursos entre locatários

- Compartilhando aplicativos locais entre locatários

Gerenciamento automático do ciclo de vida do usuário e alocação de recursos entre locatários

Um cliente adquire um concorrente com quem anteriormente tinha relações comerciais estreitas. As organizações querem manter suas identidades corporativas.

Estado atual

Atualmente, as organizações estão sincronizando os usuários umas das outras como objetos de contato de email para que sejam exibidos nos diretórios umas das outras. Cada locatário de recurso habilitou objetos de contato de email em todos os usuários no outro locatário. Entre os locatários, nenhum acesso aos aplicativos é possível.

Metas

O cliente tem os seguintes objetivos.

- Cada usuário aparece na GAL de cada organização.

- As alterações de ciclo de vida da conta de usuário no locatário inicial são refletidas automaticamente na GAL do locatário de recursos.

- Alterações de atributos em locatários principais (como departamento, nome, endereço SMTP (Simple Mail Transfer Protocol)) refletidas automaticamente no GAL do locatário de recursos e no GAL principal.

- Os usuários podem acessar aplicativos e recursos no locatário de recursos.

- Os usuários podem atender solicitações de acesso a recursos por conta própria.

Arquitetura da solução

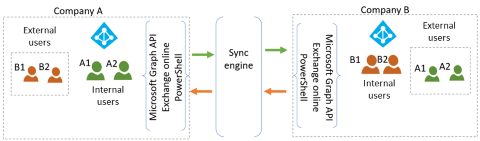

As organizações usam uma arquitetura ponto a ponto com um mecanismo de sincronização como o Microsoft Identity Manager (MIM). O diagrama a seguir ilustra um exemplo de arquitetura ponto a ponto para essa solução.

Cada administrador de locatário executa as seguintes etapas para criar os objetos do usuário.

- Certifique-se de que o banco de dados do usuários esteja atualizado.

- Implantar e configurar o Microsoft Identity Manager.

- Endereçar objetos de contato existentes.

- Crie os objetos do usuário membro externo para os usuários membros internos do outro locatário.

- Sincronizar atributos de objeto de usuário.

- Implantar e configurar pacotes de acesso de Gerenciamento de direitos.

- Recursos a serem compartilhados.

- Políticas de expiração e revisão de acesso.

Compartilhando aplicativos locais entre locatários

Um cliente com várias organizações semelhantes precisa compartilhar os aplicativos locais de um dos locatários.

Estado atual

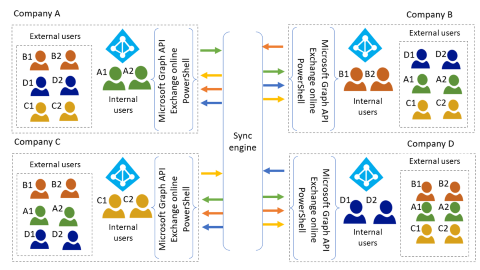

Organizações semelhantes estão sincronizando usuários externos em uma topologia de malha, permitindo a alocação de recursos para aplicativos em nuvem entre locatários. O cliente oferece as seguintes funcionalidades.

- Compartilhe aplicativos no Microsoft Entra ID.

- Gerenciamento automatizado do ciclo de vida do usuário no locatário de recursos no locatário inicial (refletindo a adição, modificação e exclusão).

O diagrama a seguir ilustra esse cenário, em que somente os usuários internos da Empresa A acessam os aplicativos locais da Empresa A.

Metas

Além da funcionalidade atual, eles querem oferecer o seguinte.

- Forneça acesso aos recursos locais da Empresa A para os usuários externos.

- Aplicativos com autenticação SAML (Security Assertion Markup Language).

- Aplicativos com Autenticação Integrada do Windows e Kerberos.

Arquitetura da solução

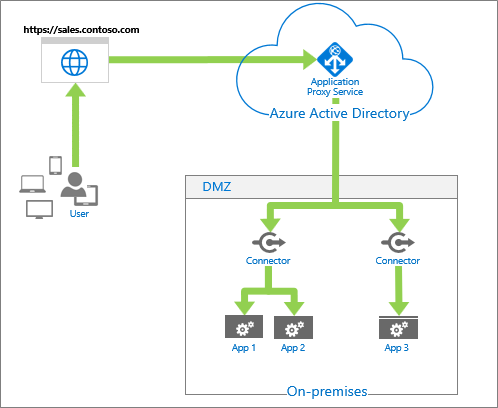

A Empresa A fornece logon único (SSO) para aplicativos locais para seus próprios usuários internos usando o Proxy de Aplicativo do Azure, conforme ilustrado no diagrama a seguir.

Título do diagrama: Solução de arquitetura do Proxy do Aplicativo Azure AD. No canto superior esquerdo, uma caixa rotulada `https://sales.constoso.com` contém um ícone de globo para representar um site. Abaixo dele, um grupo de ícones representa o Usuário e são conectados por uma seta do Usuário ao site. No canto superior direito, uma forma de nuvem rotulada como Microsoft Entra ID contém um ícone rotulado como Serviço de Proxy de Aplicativo. Uma seta conecta o site à forma de nuvem. No canto inferior direito, uma caixa rotulada DMZ tem o subtítulo Local. Uma seta conecta a forma da nuvem à caixa DMZ, dividindo-se em duas para apontar para ícones rotulados Conector. Abaixo do ícone do conector à esquerda, uma seta aponta para baixo e se divide em duas para apontar para os ícones rotulados como App 1 e App 2. Abaixo do ícone do Conector à direita, uma seta aponta para baixo até um ícone rotulado App 3.

Os administradores no locatário A executam as seguintes etapas para permitir que seus usuários externos acessem os mesmos aplicativos locais.

- Configure o acesso a aplicativos SAML.

- Conceda acesso a outros aplicativos.

- Crie usuários locais por meio do MIM ou PowerShell.

Os artigos a seguir fornecem informações adicionais sobre a colaboração B2B.

- Conceder aos usuários B2B no Microsoft Entra ID acesso aos seus recursos locais descreve como você pode fornecer aos usuários B2B acesso a aplicativos locais.

- A colaboração B2B do Microsoft Entra para organizações híbridas descreve como você pode dar aos seus parceiros externos acesso a aplicativos e recursos na sua organização.

Próximas etapas

- Introdução ao gerenciamento de usuários multilocatários é o primeiro de uma série de artigos que fornecem diretrizes para configurar e fornecer gerenciamento do ciclo de vida do usuário em ambientes multilocatários do Microsoft Entra.

- Cenários de gerenciamento de usuários multilocatários descreve três cenários para os quais é possível usar os recursos de gerenciamento de usuários multilocatários: iniciado pelo usuário final, com script e automatizado.

- Considerações comuns para o gerenciamento de usuários multilocatários fornecendo diretrizes para estas considerações: sincronização entre locatários, objeto do directoy, Acesso condicional do Microsoft Entra, controle de acesso adicional e Office 365.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de