Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Esse artigo é o segundo de uma série de artigos que fornecem orientações para configurar e fornecer gerenciamento do ciclo de vida do usuário em ambientes multilocatários Microsoft Entra. Os artigos a seguir da série fornecem mais informações conforme descrito.

- Introdução ao gerenciamento de usuários multilocatários é o primeiro de uma série de artigos que fornecem orientações para configurar e fornecer gerenciamento do ciclo de vida do usuário em ambientes multilocatários Microsoft Entra.

- Considerações comuns para gerenciamento de usuários multilocatários fornece orientação para essas considerações: sincronização entre locatários, objeto do directoy, acesso condicional Microsoft Entra, controle de acesso adicional e Office 365.

- Soluções comuns para gerenciamento de usuários multilocatários quando a locação única não funciona para o seu cenário, esse artigo fornece diretrizes para estes desafios: gerenciamento automático do ciclo de vida do usuário e alocação de recursos entre locatários, compartilhando aplicativos locais entre locatários.

As diretrizes ajudam a alcançar um estado consistente de gerenciamento do ciclo de vida do usuário. O gerenciamento do ciclo de vida inclui provisionar, gerenciar e desprovisionar usuários entre locatários usando as ferramentas disponíveis do Azure que incluem colaboração B2B do Microsoft Entra (B2B) e sincronização entre locatários.

Esse artigo descreve três cenários para os quais você pode usar recursos de gerenciamento de usuários multilocatários.

- Iniciado pelo usuário final

- Com script

- Automatizado

Cenário iniciado pelo usuário final

No cenário iniciado pelo usuário final, os administradores de locatário de recursos delegam determinadas habilidades aos usuários no locatário. Os administradores permitem que os usuários finais convidem usuários externos para o locatário, um aplicativo ou um recurso. Você pode convidar os usuários do locatário de origem ou eles podem se inscrever individualmente.

Por exemplo, uma empresa global de serviços profissionais colabora com subcontratados em projetos. Os subcontratados (usuários externos) precisam de acesso aos aplicativos e documentos da empresa. Os administradores da empresa podem delegar aos usuários finais da empresa a capacidade de convidar subcontratados ou configurar o autoatendimento para acesso a recursos de subcontratados.

Provisionamento de contas

Aqui estão as maneiras mais usadas de convidar usuários finais para acessar recursos de locatário.

- Convites baseados em aplicativos. Os aplicativos da Microsoft (como Teams e SharePoint) podem permitir convites de usuários externos. Configure o convite B2B tanto no Microsoft Entra B2B quanto nos aplicativos relevantes.

- MyApps. Os usuários podem convidar e atribuir usuários externos aos aplicativos usando o MyApps. A conta de usuário deve ter permissões de aprovação de inscrição para autoatendimento de aplicativo. Os proprietários de grupos podem convidar usuários externos para seus grupos.

- Gerenciamento de direitos. Permite que administradores ou proprietários de recursos criem recursos, organizações externas permitidas, expiração de usuário externo e políticas de acesso. Publique pacotes de acesso para permitir que usuários externos se inscrevam para autoatendimento de acesso aos recursos.

- Portal do Azure. Os usuários finais com a função de Emissor do Convite podem entrar no portal do Azure e convidar usuários convidados no menu Usuários do Microsoft Entra ID.

- Programático (PowerShell, API do Graph). Os usuários finais com a função de Emissor do Convite podem usar o PowerShell ou a API do Graph para convidar usuários externos.

Resgatar convites

Ao provisionar contas para acessar um recurso, os convites por email vão para o endereço de email do usuário convidado.

Quando um usuário convidado recebe um convite, ele pode seguir o link contido no email para a URL de resgate. Ao fazer isso, o usuário convidado pode aprovar ou negar o convite e, se necessário, criar uma conta de usuário externo.

Os usuários convidados também podem tentar acessar diretamente o recurso, chamado de resgate JIT (just-in-time), se um dos cenários a seguir for verdadeiro.

- O usuário convidado já tiver uma conta do Microsoft Entra ID ou da Microsoft, ou

- Os administradores habilitaram senhas de uso único por email.

Durante o resgate JIT, as seguintes considerações podem ser aplicadas.

- Se os administradores não suprimirem as solicitações de consentimento, o usuário deverá dar o consentimento antes de acessar o recurso.

- Você pode permitir ou bloquear convites para usuários externos de organizações específicas usando uma lista de permitidos ou uma lista de bloqueados.

Para obter mais informações, consulte Resgate do convite de colaboração do Microsoft Entra B2B.

Habilitar a autenticação de senha de uso único

Em cenários em que você permite o B2B ad hoc, habilite a autenticação por senha de uso único por email. Este recurso autentica usuários externos quando você não pode autenticá-los por outros meios, como:

- Microsoft Entra ID

- Conta da Microsoft.

- Uma conta do Gmail por meio da Federação do Google.

- Conta de uma Security Assertion Markup Language (SAML)/WS-Fed IDP por meio de Federação Direta.

Com a autenticação por senha avulsa, não é necessário criar uma conta Microsoft. Quando o usuário externo resgata um convite ou acessa um recurso compartilhado, ele recebe um código temporário em seu endereço de email. Em seguida, o usuário insere o código para continuar o processo de entrada.

Gerenciamento de contas

No cenário iniciado pelo usuário final, o administrador do locatário de recursos gerencia as contas de usuários externos no locatário de recursos (não atualizadas com base nos valores atualizados no locatário de origem). Os únicos atributos visíveis recebidos são o endereço de email e o nome de exibição.

Você pode configurar mais atributos em objetos de usuários externos para facilitar cenários diferentes (como cenários de direitos). Você pode incluir o preenchimento do catálogo de endereços com detalhes de contato. Por exemplo, considere os seguintes atributos.

- OcultoDasListasDeEndereçosHabilitado [ExibirNaListaDeEndereços]

- Nome [GivenName]

- Sobrenome [Sobrenome]

- Título

- Departamento

- Número de telefone

Você pode definir esses atributos para adicionar usuários externos à GAL (lista global de endereços) e à pesquisa de pessoas (como o Seletor de Pessoas do SharePoint). Outros cenários podem exigir atributos diferentes (como a definição de direitos e permissões para Pacotes de Acesso, Associação de Grupo Dinâmico e Declarações SAML).

Por padrão, a GAL oculta usuários externos convidados. Defina os atributos de usuários externos como não ocultos para incluí-los na GAL unificada. A seção Microsoft Exchange Online de Considerações comuns para gerenciamento de usuários multilocatários descreve como você pode diminuir limites criando usuários membros externos em vez de usuários convidados externos.

Desprovisionamento de contas

Cenários iniciados pelo usuário final descentralizam as decisões de acesso, o que pode criar o desafio de decidir quando remover um usuário externo e seu acesso associado. O Gerenciamento de direitos e as revisões de acesso permitem a revisão e remoção dos usuários externos existentes e de seu acesso aos recursos.

Ao convidar usuários fora do gerenciamento de direitos, é necessário criar um processo separado para revisar e gerenciar o acesso deles. Por exemplo, se você convidar diretamente um usuário externo por meio do SharePoint no Microsoft 365, isso não estará no seu processo de gerenciamento de direitos.

Cenário com script

No cenário com script, os administradores de locatário de recursos implantam um processo de pull com script para a descoberta automática e o provisionamento de usuários externos.

Por exemplo, uma empresa adquire um concorrente. Cada empresa tem um único locatário do Microsoft Entra. Ela deseja que os seguintes cenários do primeiro dia funcionem sem que os usuários precisem executar etapas de convite ou resgate. Todos os usuários devem ser capazes de:

- Use o logon único em todos os recursos provisionados.

- Encontre outros usuários e recursos em uma GAL unificada.

- Determine a presença um do outro e inicie o chat.

- Acesse aplicativos com base em grupos de associação dinâmica.

Nesse cenário, o locatário de cada organização é o locatário de origem para seus funcionários existentes, enquanto é o locatário de recursos para os funcionários da outra organização.

Provisionamento de contas

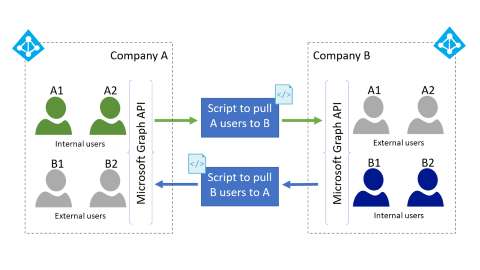

Com a Consulta Delta, os administradores de locatários podem implantar um processo de pull com script para a descoberta automática e o provisionamento de identidades para dar suporte ao acesso a recursos. Esse processo verifica o locatário de origem para novos usuários. Ele usa as B2B Graph APIs para provisionar novos usuários como usuários externos no locatário de recursos, conforme ilustrado no diagrama de topologia multilocatário a seguir.

- Os administradores de locatários organizam previamente credenciais e consentimento para permitir que cada locatário possa ler.

- Os administradores de locatários automatizam a enumeração e o pull de usuários do escopo para o locatário de recursos.

- Use a API do Microsoft Graph com permissões consentidas para ler e provisionar usuários por meio da API de convite.

- O provisionamento inicial pode ler atributos de origem e aplicá-los ao objeto de usuário de destino.

Gerenciamento de contas

A organização de recursos pode aumentar os dados do perfil para dar suporte a cenários de compartilhamento atualizando os atributos de metadados do usuário no locatário de recursos. No entanto, caso seja necessário realizar uma sincronização em andamento, uma solução sincronizada poderá ser melhor.

Desprovisionamento de contas

A Consulta Delta pode sinalizar quando um usuário externo precisa ser desprovisionado. O gerenciamento de direitos e as revisões de acesso são uma forma de revisar e remover usuários externos e o acesso deles aos recursos.

Se você convidar usuários fora do gerenciamento de direitos, crie um processo separado para revisar e gerenciar o acesso de usuários externos. Por exemplo, se você convidar o usuário externo diretamente por meio do SharePoint no Microsoft 365, isso não estará no seu processo de gerenciamento de direitos.

Cenário automatizado

O compartilhamento sincronizado entre locatários é o mais complexo dos padrões descritos neste artigo. Esse padrão permite opções de gerenciamento e desprovisionamento mais automatizados do que os iniciados pelo usuário final ou por script.

Em cenários automatizados, os administradores do locatário de recursos usam um sistema de provisionamento de identidade para automatizar os processos de provisionamento e desprovisionamento. Em cenários na instância de Nuvem Comercial da Microsoft, temos a sincronização entre locatários. Em cenários que abrangem instâncias de nuvem soberana da Microsoft, são necessárias outras abordagens, pois a sincronização entre locatários ainda não dá suporte a nuvens cruzadas.

Por exemplo, dentro de uma instância do Microsoft Commercial Cloud, um conglomerado multinacional/regional tem várias subsidiárias com os seguintes requisitos.

- Cada um deles tem seu próprio locatário do Microsoft Entra e precisam trabalhar juntos.

- Além de sincronizar novos usuários entre locatários, sincronize automaticamente as atualizações de atributo e automatize o desprovisionamento.

- Se um funcionário não estiver mais em uma subsidiária, remova sua conta de todos os outros locatários na próxima sincronização.

Em um cenário expandido entre nuvens, uma empreiteira de Base Industrial de Defesa (DIB) tem uma subsidiária baseada em defesa e com base comercial. Eles têm requisitos de regulamento concorrentes:

- Os negócios de defesa dos EUA residem em um locatário de nuvem soberana dos EUA, como o Microsoft 365 US Government GCC High e o Azure Governamental.

- O negócio comercial reside em um locatário do Microsoft Entra separado no Comercial, como um ambiente do Microsoft Entra em execução na nuvem global do Azure.

Para agir como uma única empresa implantada em uma arquitetura entre nuvens, todos os usuários são sincronizados com ambos os locatários. Essa abordagem permite a disponibilidade unificada da GAL em ambos os locatários e pode garantir que os usuários sincronizados automaticamente com ambos os locatários incluam direitos e restrições a aplicativos e conteúdo. Exemplos de requisitos incluem:

- Os funcionários dos EUA podem ter acesso onipresente a ambos os inquilinos.

- Funcionários não americanos aparecem na GAL unificada de ambos os locatários, mas não têm acesso a conteúdo protegido no locatário GCC High.

Esse cenário requer sincronização automática e gerenciamento de identidades para configurar usuários em ambos os locatários, associando-os às políticas apropriadas de direitos e proteção de dados.

O B2B entre-nuvens requer configurações de acesso entre locatários para cada organização com a qual deseja colaborar na instância de nuvem remota.

Provisionamento de contas

Essa seção descreve três técnicas para automatizar o provisionamento de contas no cenário automatizado.

Técnica 1: usar a capacidade integrada de sincronização entre locatários no Microsoft Entra ID

Essa abordagem só funciona quando todos os locatários que você precisa sincronizar estão na mesma instância de nuvem (como comercial para comercial).

Técnica 2: provisionar contas com o Microsoft Identity Manager

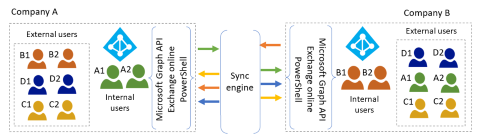

Use uma solução externa do Gerenciamento de Identidades e Acesso (IAM), como o Microsoft Identity Manager (MIM), como um mecanismo de sincronização.

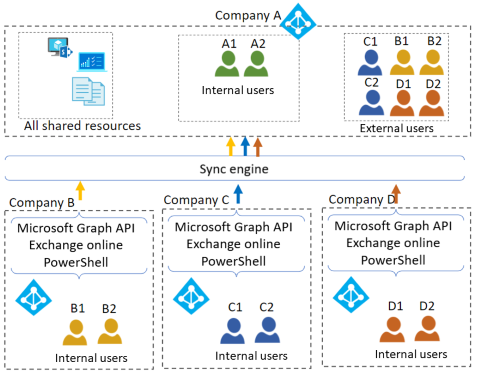

Essa implantação avançada usa o MIM como um mecanismo de sincronização. O MIM chama a API do Microsoft Graph e o PowerShell do Exchange Online. Implementações alternativas podem incluir a oferta de serviço gerenciado do ADSS (Active Directory Synchronization Service) hospedado na nuvem. Existem também outras ofertas não Microsoft que você pode criar do zero com outras ofertas IAM (como SailPoint, Omada e OKTA).

Execute uma sincronização de identidade de nuvem para nuvem (usuários, contatos e grupos) de um locatário para outro, como ilustrado no diagrama a seguir.

As considerações que estão fora do escopo deste artigo incluem a integração de aplicativos locais.

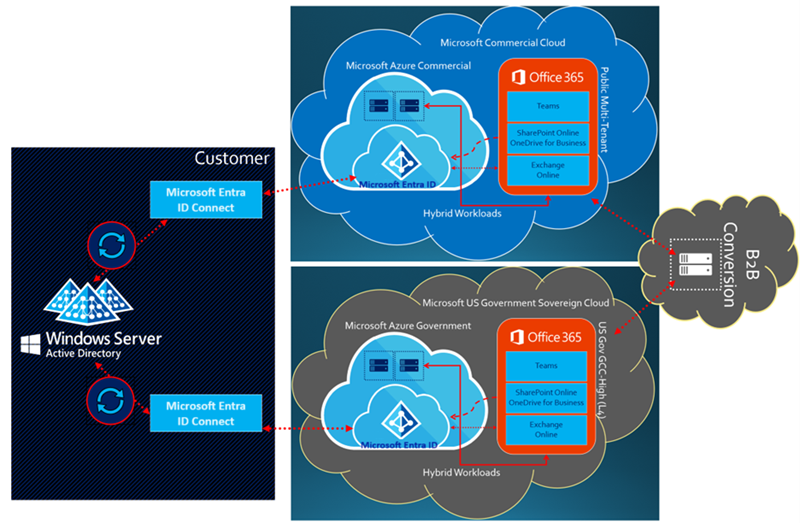

Técnica 3: provisionar contas com o Microsoft Entra Connect

Essa técnica se aplica apenas a organizações complexas que gerenciam todas as identidades no tradicional Active Directory Domain Services (AD DS) baseado no Windows Server. A abordagem usa o Microsoft Entra Connect como o mecanismo de sincronização, conforme ilustrado no diagrama a seguir.

Ao contrário da técnica do MIM, todas as fontes de identidade (usuários, contatos e grupos) vêm do Active Directory Domain Services (AD DS) baseado no Windows Server tradicional. O diretório do AD DS normalmente é uma implantação local para uma organização complexa que gerencia a identidade de vários locatários. A identidade somente na nuvem não está no escopo dessa técnica. Toda identidade deve estar no AD DS para incluí-la no escopo da sincronização.

Conceitualmente, essa técnica sincroniza um usuário em um locatário doméstico como um usuário membro interno (comportamento padrão). Alternativamente, pode sincronizar um utilizador num inquilino de recursos como um utilizador externo (comportamento personalizado).

A Microsoft dá suporte a essa técnica de usuário de sincronização dupla com considerações cuidadosas sobre quais modificações ocorrem na configuração do Microsoft Entra Connect. Por exemplo, se você fizer modificações na configuração do assistente de configuração, deverá documentar as alterações se precisar recompilar a configuração durante um incidente de suporte.

O Microsoft Entra Connect, por padrão, não pode sincronizar um usuário externo. Você deve ampliá-lo com um processo externo (como um script do PowerShell) para converter os usuários de contas internas para externas.

Os benefícios dessa técnica incluem o Microsoft Entra Connect sincronizando a identidade com atributos armazenados no AD DS. A sincronização pode incluir atributos do catálogo de endereços, atributos de gerente, associações de grupos e outros atributos de identidade híbrida em todos os locatários dentro do escopo. Ela desprovisiona a identidade em alinhamento com o AD DS. Isso não requer uma solução de IAM mais complexa para gerenciar a identidade de nuvem para essa tarefa específica.

Há uma relação um-para-um do Microsoft Entra Connect por locatário. Cada locatário tem sua própria configuração do Microsoft Entra Connect que você pode alterar individualmente para dar suporte à sincronização de contas de membros ou de usuários externos.

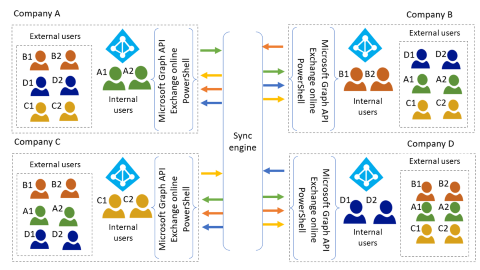

Escolher a topologia certa

A maioria dos clientes usa uma das seguintes topologias em cenários automatizados.

- Uma topologia de malha permite o compartilhamento de todos os recursos em todos os locatários. Crie usuários de outros locatários em cada locatário de recurso como usuários externos.

- Uma topologia de locatário de recurso único usa um único locatário (o locatário de recurso), no qual os usuários de outros locatários são usuários externos.

Referencie a tabela a seguir como uma árvore de decisão ao projetar sua solução. Seguindo a tabela, os diagramas ilustram ambas as topologias para ajudar a determinar qual é a ideal para sua organização.

Comparação de malha versus topologias de locatário de recurso único

| Consideração | Topologia de malha | Locatário de recurso único |

|---|---|---|

| Cada empresa tem um locatário separado do Microsoft Entra com usuários e recursos | Sim | Sim |

| Localização e colaboração de recursos | ||

| Aplicativos compartilhados e outros recursos permanecem em seu locatário base atual | Sim | Não. Você pode compartilhar apenas aplicativos e outros recursos no locatário do recurso. Não é possível compartilhar aplicativos e outros recursos restantes em outros locatários. |

| Tudo visível nas GALs da empresa individual (GAL unificada) | Sim | Não |

| Acesso e administração de recursos | ||

| Você pode compartilhar TODOS os aplicativos conectados ao Microsoft Entra ID entre todas as empresas. | Sim | Não. Somente os aplicativos no locatário do recurso são compartilhados. Não é possível compartilhar os aplicativos restantes em outros locatários. |

| Administração de recursos globais | Continuação no nível do locatário. | Consolidado no locatário de recursos. |

| Licenciamento: Office 365 SharePoint no Microsoft 365, GAL unificada, o Teams acessa todos os convidados de suporte; no entanto, outros cenários do Exchange Online não. | Continua no nível do locatário. | Continua no nível do locatário. |

| Licenciamento: Microsoft Entra ID (premium) | Os primeiros 50 mil usuários ativos mensais são gratuitos (por locatário). | Os primeiros 50 mil usuários ativos mensais não geram custo financeiro. |

| Licenciamento: aplicativos de software como serviço (SaaS) | Permanecer em locatários individuais, podendo exigir licenças por usuário por locatário. | Todos os recursos compartilhados residem no locatário de recurso único. Você pode investigar a consolidação de licenças para o locatário único, se apropriado. |

Topologia de malha

O seguinte diagrama ilustra uma topologia de malha.

Em uma topologia de malha, cada usuário em cada locatário de origem se sincroniza com cada um dos outros locatários, que se tornam locatários de recursos.

- Você pode compartilhar qualquer recurso em um locatário com usuários externos.

- Cada organização pode ver todos os usuários no conglomerado. No diagrama acima, há quatro GALs unificadas, cada uma contendo usuários de origem e usuários externos dos outros três locatários.

Considerações comuns para gerenciamento de usuários multilocatários fornece informações sobre provisionamento, gerenciamento e desprovisionamento de usuários nesse cenário.

Topologia de malha para nuvem cruzada

É possível usar a topologia de malha em até dois locatários, como no cenário do prestador de serviço de defesa do DIB que se estende em uma solução entre nuvens soberanas. Assim como na topologia de malha, cada usuário em cada locatário de origem se sincroniza com o outro locatário, que se torna um locatário de recursos. No diagrama da seção Técnica 3, o usuário interno do locatário comercial público é sincronizado com o locatário do GCC High soberano dos EUA como uma conta de usuário externa. Ao mesmo tempo, o usuário interno do GCC High é sincronizado com o comercial como uma conta de usuário externo.

O diagrama também ilustra os locais de armazenamento de dados. A categorização e a conformidade de dados estão fora do escopo deste artigo, mas você pode incluir direitos e restrições para aplicativos e conteúdo. O conteúdo pode incluir locais onde residem os dados de propriedade de um usuário interno (como dados armazenados em uma caixa de correio do Exchange Online ou no OneDrive). O conteúdo pode estar no locatário da casa e não no locatário do recurso. Os dados compartilhados podem residir em qualquer um desses locatários. Você pode restringir o acesso ao conteúdo usando o controle de acesso e políticas de Acesso Condicional.

Topologia de locatário de recurso único

O diagrama a seguir ilustra a topologia de locatário de recurso único.

Em uma topologia de locatário de recurso único, os usuários e seus atributos são sincronizados para o locatário de recurso (Empresa A no diagrama acima).

- Todos os recursos compartilhados entre as organizações membro devem residir no locatário de recurso único. Se várias subsidiárias têm assinaturas para os mesmos aplicativos SaaS, há uma oportunidade para consolidar essas assinaturas.

- Somente a GAL no locatário de recursos exibe os usuários de todas as empresas.

Gerenciamento de contas

Essa solução detecta e sincroniza alterações de atributo de usuários do locatário de origem para usuários externos do locatário de recursos. Você pode usar esses atributos para tomar decisões de autorização (como quando você está usando grupos de associação dinâmica).

Desprovisionamento de contas

A automação detecta a exclusão do objeto no ambiente de origem e exclui o objeto de usuário externo associado no ambiente de destino.

Considerações comuns para gerenciamento de usuários multilocatários fornece informações adicionais sobre provisionamento, gerenciamento e desprovisionamento de usuários nesse cenário.

Próximas etapas

- Introdução ao gerenciamento de usuários multilocatários é o primeiro de uma série de artigos que fornecem orientações para configurar e fornecer gerenciamento do ciclo de vida do usuário em ambientes multilocatários Microsoft Entra.

- Considerações comuns para gerenciamento de usuários multilocatários fornece orientação para essas considerações: sincronização entre locatários, objeto do directoy, acesso condicional Microsoft Entra, controle de acesso adicional e Office 365.

- Soluções comuns para gerenciamento de usuários multilocatários quando a locação única não funciona para o seu cenário, esse artigo fornece diretrizes para estes desafios: gerenciamento automático do ciclo de vida do usuário e alocação de recursos entre locatários, compartilhando aplicativos locais entre locatários.