Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:  Locatários da força de trabalho

Locatários da força de trabalho  Locatários externos (saiba mais)

Locatários externos (saiba mais)

Dica

Este artigo descreve como adicionar o Google como um provedor de identidade para colaboração B2B em locatários da força de trabalho. Para obter instruções sobre locatários externos, consulte Adicionar o Google como um provedor de identidade.

Ao configurar a federação com o Google, você pode permitir que os usuários convidados entrem em seus aplicativos e recursos compartilhados usando as próprias contas do Gmail, sem precisar criar contas da Microsoft. Depois de adicionar o Google como uma das opções de entrada do aplicativo, na página Entrar , um usuário poderá inserir o endereço do Gmail que usa para entrar no Google.

Observação

A federação do Google foi criada especificamente para usuários do Gmail. Para federar com domínios do Google Workspace, use a federação do provedor de identidade SAML/WS-Fed.

Importante

- A partir de 12 de julho de 2021, se os clientes do Microsoft Entra B2B configurarem novas integrações do Google para uso com inscrição de autoatendimento ou para convidar usuários externos para seus aplicativos personalizados ou de linha de negócios, a autenticação poderá ser bloqueada para usuários do Gmail (com a tela de erro mostrada no Que esperar). Esse problema ocorrerá somente se você criar a integração do Google para fluxos de usuário de inscrição por autoatendimento ou convites após 12 de julho de 2021 e as autenticações do Gmail em seus aplicativos personalizados ou de linha de negócios não foram movidos para as exibições da Web do sistema. Como as exibições da Web do sistema estão habilitadas por padrão, a maioria dos aplicativos não será afetada. Para evitar o problema, recomendamos que você mova as autenticações do Gmail para navegadores do sistema antes de criar novas integrações do Google para inscrição por autoatendimento. Confira Ação necessária para exibições da Web integradas.

- A partir de 30 de setembro de 2021, o Google deixará de dar suporte à entrada do modo de exibição da Web. Se seus aplicativos autenticarem usuários com uma exibição da Web inserida e você estiver usando a federação do Google com o Azure AD B2C ou o Microsoft Entra B2B para convites de usuário externos ou inscrição de autoatendimento, os usuários do Google Gmail não poderão se autenticar. Saiba mais.

Qual é a experiência do usuário do Google?

Você pode convidar um usuário do Google para colaboração B2B de várias maneiras. Por exemplo, você pode adicioná-los ao diretório por meio do Centro de administração do Microsoft Entra. Quando ele resgatar seu convite, a experiência dele poderá variar dependendo de sua conexão ao Google:

- Os usuários convidados que não estão conectados ao Google são solicitados a fazê-lo.

- Os usuários convidados que já estão conectados ao Google são solicitados a escolher a conta que desejam usar. Ele precisa escolher a conta que foi usada para convidá-lo.

Os usuários convidados que veem um erro de “cabeçalho muito longo” podem limpar seus cookies ou abrir uma janela particular ou anônima e tentar entrar novamente.

Pontos de extremidade de entrada

Os usuários convidados do Google agora podem entrar em seus aplicativos multilocatário ou primários da Microsoft usando um ponto de extremidade comum (em outras palavras, uma URL geral do aplicativo que não inclui seu contexto de locatário). Durante o processo de entrada, o usuário convidado escolhe as opções de entrada e, em seguida, seleciona Entrar em uma organização. Em seguida, ele digita o nome da sua organização e continua a entrada usando as respectivas credenciais do Google.

Os usuários convidados do Google também podem usar pontos de extremidade do aplicativo que incluem suas informações de locatário, por exemplo:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Você também pode fornecer aos usuários convidados do Google um link direto para um aplicativo ou um recurso, incluindo suas informações de locatário, por exemplo, https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Reprovação do suporte de entrada de exibição da Web

A partir de 30 de setembro de 2021, o Google está descontinuando o suporte para login em modo de exibição embutido. Se seus aplicativos autenticarem usuários com uma exibição da Web inserida e você estiver usando a federação do Google com o Azure AD B2C ou o Microsoft Entra B2B para convites de usuário externos ou inscrição de autoatendimento, os usuários do Google Gmail não poderão se autenticar.

Estes são os cenários conhecidos que afetarão os usuários do Gmail:

- Aplicativos da Microsoft (por exemplo, Teams e Power Apps) no Windows

- Aplicativos do Windows que usam o controle WebView , WebView2 ou o controle WebBrowser mais antigo, para autenticação. Esses aplicativos devem migrar para o uso do fluxo de WAM (Gerenciador de Contas da Web).

- Aplicativos Android usando o elemento de interface do usuário WebView

- Aplicativos iOS usando UIWebView/WKWebview

- Aplicativos usando a ADAL

Essa alteração não afeta:

- Aplicativos Web

- Serviços do Microsoft 365 que são acessados por meio de um site (por exemplo, SharePoint Online, Office Web e Teams Web)

- Aplicativos móveis usando visões da Web do sistema para autenticação (SFSafariViewController no iOS, Guias Personalizadas no Android).

- Identidades do Google Workspace, por exemplo, quando você está usando a federação baseada em SAML com o Google Workspace

- Aplicativos do Windows que usam o WAM (Gerenciador de Contas da Web) ou o WAB (Agente de Autenticação da Web).

Ação necessária para exibições da Web integradas

Modifique seus aplicativos para usar o navegador do sistema para entrar. Para mais detalhes, consulte Visualização da Web incorporada vs navegador do sistema na documentação do MSAL.NET. Todos os SDKs da MSAL usam o navegador do sistema por padrão.

O que esperar

A partir de 30 de setembro, a Microsoft lançará globalmente um fluxo de entrada do dispositivo que serve como uma solução alternativa para aplicativos que ainda usam exibições da Web integradas para garantir que a autenticação não seja bloqueada.

Como se conectar com o fluxo de entrada do dispositivo

O fluxo de entrada do dispositivo solicita que os usuários que se conectam com uma conta do Gmail em uma exibição da Web integrada insiram um código em um navegador separado antes que possam concluir a entrada. Se os usuários estiverem entrando com sua conta do Gmail pela primeira vez sem sessões ativas no navegador, eles verão a seguinte sequência de telas. Se uma conta existente do Gmail já estiver conectada, algumas dessas etapas poderão ser eliminadas.

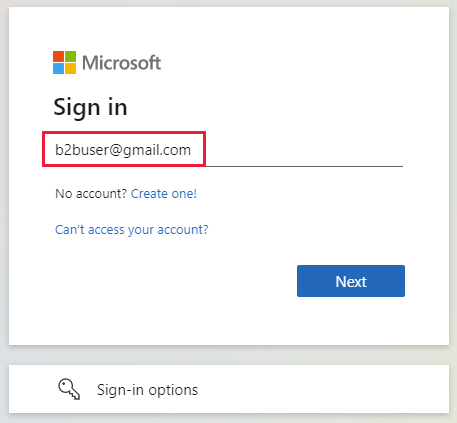

Na tela Entrar , o usuário insere seu endereço do Gmail e seleciona Avançar.

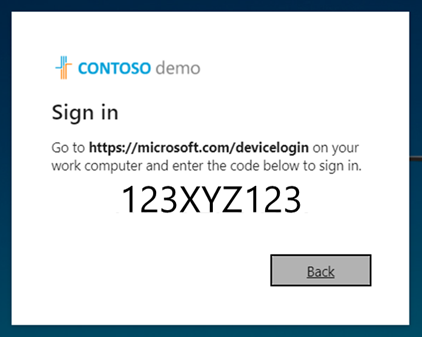

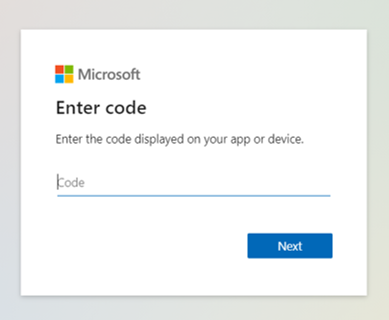

A tela a seguir é exibida, solicitando que o usuário abra uma nova janela, navegue até https://microsoft.com/devicelogin e insira o código alfanumérico de nove dígitos exibido.

A página de entrada do dispositivo é aberta. Nela, o usuário pode inserir o código.

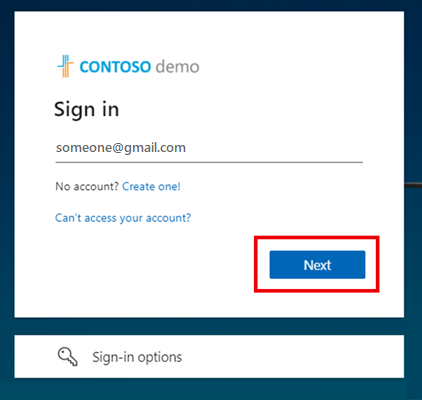

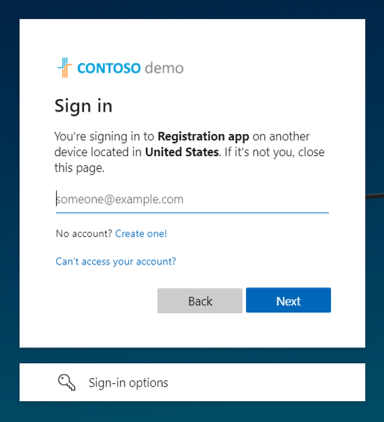

Se os códigos corresponderem, o usuário será solicitado a reinserir seu email para confirmar o aplicativo e o local de entrada para fins de segurança.

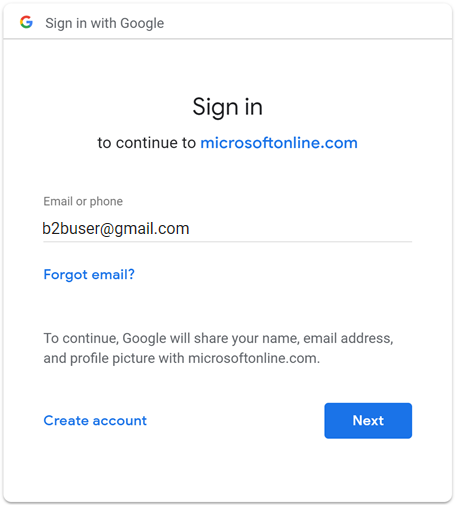

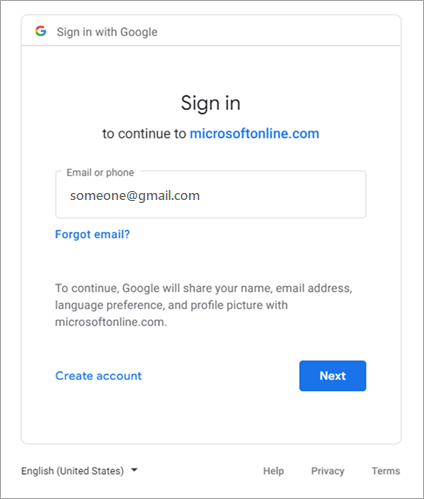

O usuário entra no Google com seu email e senha.

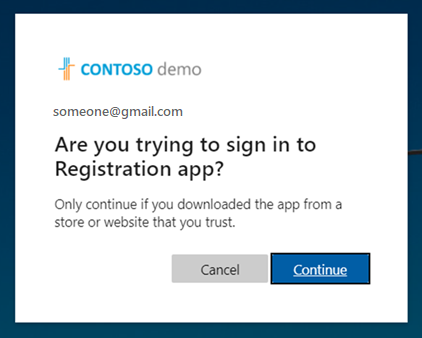

Mais uma vez, ele é solicitado a confirmar o aplicativo em que estão entrando.

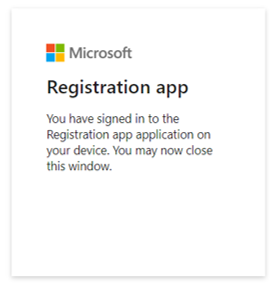

O usuário seleciona Continuar. Um prompt confirma que ele está conectado. O usuário fecha a guia ou a janela e retorna para a primeira tela, que agora já aparece conectada ao aplicativo.

Como alternativa, você pode fazer com que os usuários existentes e novos do Gmail se inscrevam com a senha de uso único por email. Para que os usuários do Gmail usem a senha de uso único por email:

- Habilite a senha única do email.

- Remova a Federação do Google.

- Redefina o status de resgate dos usuários do Gmail para que eles possam usar a senha única de email daqui para frente.

Se você quiser solicitar uma extensão, os clientes com IDs de cliente OAuth afetadas devem ter recebido um email dos Desenvolvedores do Google com as seguintes informações sobre uma extensão de imposição de política única, que deve ser concluída até 31 de janeiro de 2022:

- "Se necessário, você pode solicitar uma única extensão de aplicação de política para modos de exibição da Web integrados para cada ID de cliente OAuth listado até 31 de janeiro de 2022. Para maior clareza, a política de modos de exibição da Web integrados será aplicada em 1º de fevereiro de 2022, sem exceções ou extensões."

Os aplicativos migrados para um modo de exibição da Web permitido para autenticação não serão afetados, e os usuários terão permissão para autenticar através do Google como de costume.

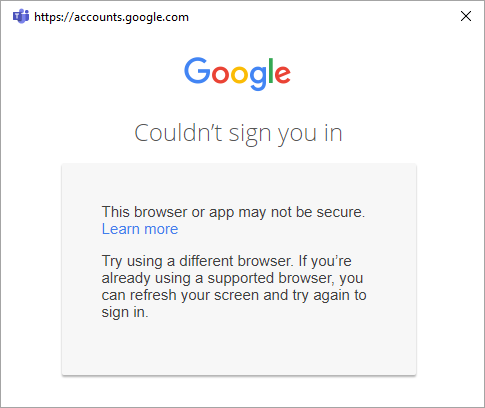

Se os aplicativos não forem migrados para uma exibição da Web permitida para autenticação, os usuários afetados do Gmail verão a tela a seguir.

Distinção entre CEF/Electron e exibições da Web inseridas

Além da substituição do suporte de exibição da Web e de login de estrutura inserido, o Google também está substituindo a autenticação do Gmail baseada no CEF (Chromium Embedded Framework). Para aplicativos baseados no CEF, como aplicativos Electron, o Google desabilitará a autenticação em 30 de junho de 2021. Os aplicativos afetados receberam um aviso do Google diretamente e não são abordados nesta documentação. Este documento trata das exibições da Web inseridas descritas anteriormente, que o Google restringirá em uma data separada em 30 de setembro de 2021.

Ação necessária para estruturas integradas

Siga as diretrizes do Google para determinar se seus aplicativos são afetados.

Etapa 1: Configurar um projeto de desenvolvedor do Google

Primeiramente, crie um novo projeto no Console de Desenvolvedores do Google para obter um ID do cliente e um segredo do cliente que possa adicionar posteriormente ao Microsoft Entra External ID.

Acesse as APIs do Google em https://console.developers.google.com e entre com sua conta do Google. É recomendável que você use uma conta do Google de equipe compartilhada.

Aceite os termos de serviço se você for solicitado a fazê-lo.

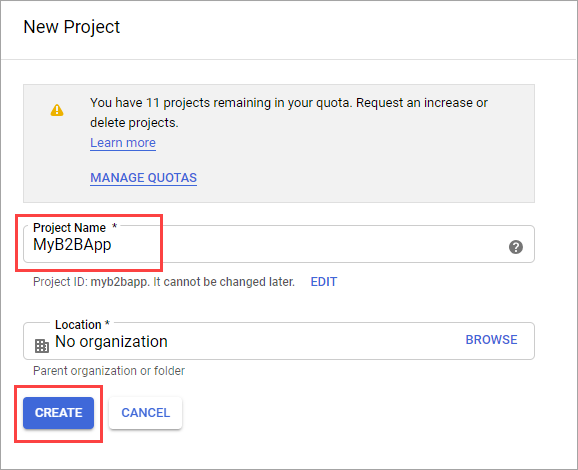

Crie um novo projeto: na parte superior da página, selecione o menu do projeto para abrir a página Selecionar um projeto . Escolha Novo Projeto.

Na página Novo Projeto , dê um nome ao projeto (por exemplo) e, em seguida,

MyB2BAppselecione Criar:

Abra o novo projeto selecionando o link na caixa de mensagem Notificações ou usando o menu do projeto na parte superior da página.

No menu à esquerda, selecione APIs &Serviços e, em seguida, selecione a tela de consentimento OAuth.

Em Tipo de Usuário, selecione Externo e, em seguida, selecione Criar.

Na tela de consentimento do OAuth, em informações do aplicativo, insira um nome de aplicativo.

Em Email de suporte do usuário, selecione um endereço de email.

Em Domínios autorizados, selecione Adicionar domínio e, em seguida, adicione o

microsoftonline.comdomínio.Em Informações de contato do Desenvolvedor, insira um endereço de email.

Selecione Salvar e continuar.

No menu à esquerda, selecione Credenciais.

Selecione Criar credenciais e selecione a ID do cliente OAuth.

No menu Tipo de aplicativo, selecione aplicativo Web. Dê ao aplicativo um nome adequado, como

Microsoft Entra B2B. Em URIs de redirecionamento autorizado, adicione os seguintes URIs:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(no qual<tenant ID>é a ID do seu locatário)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(no qual<tenant name>é o nome do seu locatário)

Observação

Para encontrar sua ID de locatário, entre no Centro de administração do Microsoft Entra. Em Entra ID, selecione Visão geral e copie o ID do locatário.

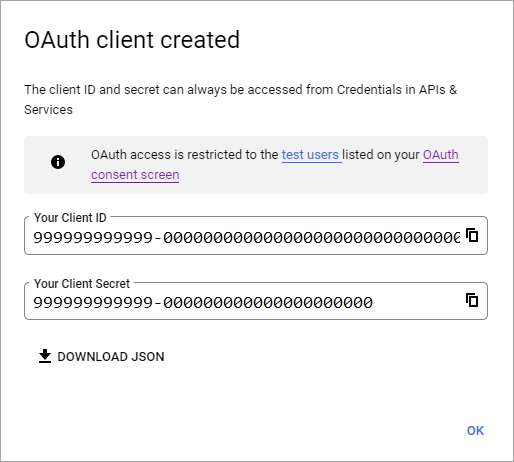

Selecione Criar. Copie o ID do cliente e o segredo do cliente. Você as usa quando adiciona o provedor de identidade no centro de administração do Microsoft Entra.

Você pode deixar seu projeto em um status de publicação de Teste e adicionar usuários de teste à tela de consentimento do OAuth. Ou você pode selecionar o botão Publicar aplicativo na tela de consentimento do OAuth para disponibilizar o aplicativo para qualquer usuário com uma Conta do Google.

Observação

Em alguns casos, seu aplicativo pode exigir a verificação pelo Google (por exemplo, se você atualizar o logotipo do aplicativo). Para obter mais informações, consulte a ajuda de status de verificação do Google.

Etapa 2: configurar a federação do Google no Microsoft Entra External ID

Agora você vai definir a ID do cliente Google e o segredo do cliente. Você pode usar o centro de administração do Microsoft Entra ou o PowerShell para fazer isso. Teste sua configuração de federação do Google convidando a si mesmo. Use um endereço Gmail e tente resgatar o convite com sua conta Google convidada.

Para configurar a federação do Google no Centro de administração do Microsoft Entra

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador do Provedor de Identidade Externo.

Navegue até Identidade>Identidades Externas>Todos os provedores de identidade e, na linha Google, selecione Configurar.

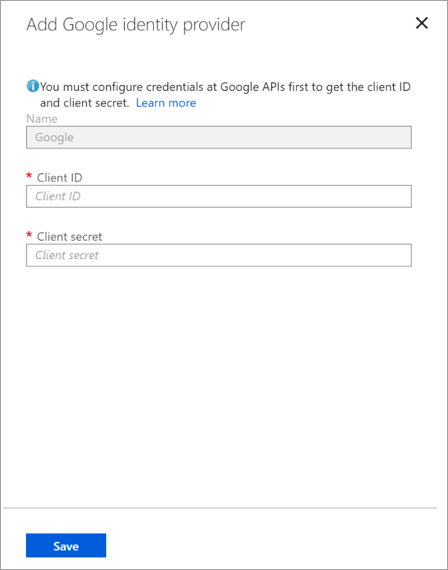

Insira a ID de cliente e o segredo do cliente obtidos anteriormente. Selecione Salvar:

Para configurar a federação do Google usando o PowerShell

Instale a versão mais recente do módulo do Microsoft Graph PowerShell.

Conecte-se ao seu locatário usando o comando Connect-MgGraph .

Na tela de login, entre como pelo menos um Administrador do Provedor de Identidade Externo.

Execute os comandos a seguir:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsObservação

Use a ID do cliente e o segredo do cliente do aplicativo que você criou na "Etapa 1: Configurar um projeto de desenvolvedor do Google". Para obter mais informações, consulte New-MgIdentityProvider.

Adicionar o provedor de identidade do Google a um fluxo de usuário

Nesse ponto, o provedor de identidade do Google estará configurado no seu locatário do Microsoft Entra. Os usuários que resgatarem convites de você podem usar o Google para entrar. No entanto, se você criou fluxos de usuário de inscrição de autoatendimento, também precisará adicionar o Google às páginas de entrada de fluxo do usuário. Para adicionar o provedor de identidade do Google a um fluxo de usuário:

Navegue até ID Entra>Identidades Externas>Fluxos de usuário.

Selecione o fluxo de usuário ao qual você deseja adicionar o provedor de identidade do Google.

Em Configurações, selecione Provedores de identidade.

Na lista de provedores de identidade, selecione Google.

Selecione Salvar.

Como fazer a remoção da federação do Google?

É possível excluir sua configuração da federação do Google. Se você fizer isso, os usuários convidados do Google que já resgataram o convite não poderão entrar. Mas você pode conceder a eles acesso aos seus recursos novamente redefinindo seu status de resgate.

Para excluir a federação do Google no Centro de administração do Microsoft Entra

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador do Provedor de Identidade Externo.

Navegue até Entra ID>Identidades Externas>Todos os provedores de identidade.

Na linha do Google, selecione (Configurado) e, em seguida, selecione Excluir.

Selecione Sim para confirmar a exclusão.

Para excluir a federação do Google usando o PowerShell

Instale a versão mais recente do módulo do Microsoft Graph PowerShell.

Conecte-se ao seu locatário usando o comando Connect-MgGraph .

Na solicitação de credenciais, entre como pelo menos Administrador de Provedor de Identidade Externa.

Insira o seguinte comando:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHObservação

Para obter mais informações, consulte Remove-MgIdentityProvider.