Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

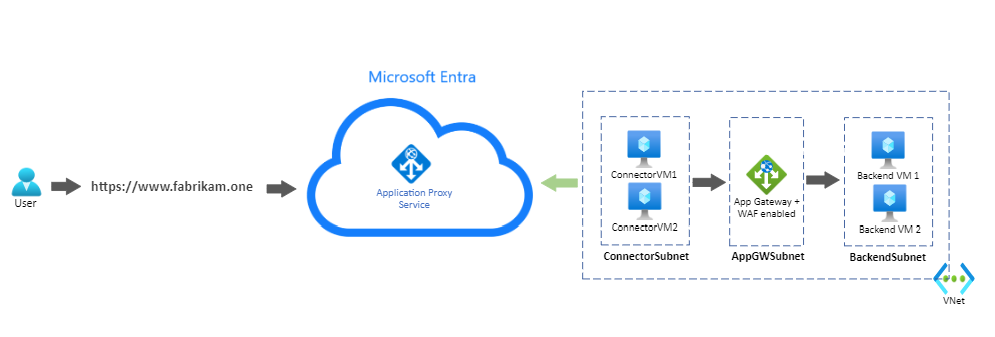

Adicione a proteção do WAF (Firewall de Aplicativo Web) para aplicativos publicados com o proxy de aplicativo do Microsoft Entra.

Para saber mais sobre o Firewall de Aplicação Web, consulte O que é o Firewall de Aplicação Web do Azure no Gateway de Aplicações do Azure?.

Etapas de implantação

Este artigo fornece as etapas para expor com segurança um aplicativo Web na Internet usando o proxy de aplicativo do Microsoft Entra com o WAF do Azure no Gateway de Aplicativo.

Configurar o Gateway de Aplicativo do Azure para enviar tráfego para seu aplicativo interno

Algumas etapas da configuração do Gateway de Aplicativo são omitidas neste artigo. Para obter um guia detalhado sobre como criar e configurar um Gateway de Aplicativo, consulte Início Rápido: Direcionar o tráfego da Web com o Gateway de Aplicativo do Azure – Centro de administração do Microsoft Entra.

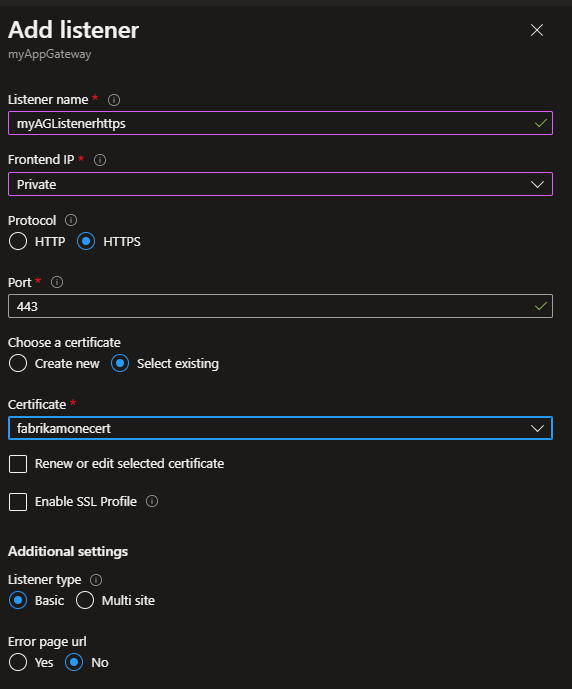

1. Criar um ouvinte HTTPS voltado para o privado

Crie um listener para que os usuários possam acessar o aplicativo Web de forma privada quando conectados à rede corporativa.

2. Criar um pool de back-end com os servidores Web

Neste exemplo, os servidores de back-end têm o IIS (Serviços de Informações da Internet) instalado.

3. Criar uma configuração de back-end

Uma configuração de back-end determina como as solicitações chegam aos servidores do pool de back-end.

4. Crie uma regra de roteamento que vincule o ouvinte, o pool de back-end e a configuração de back-end criados nas etapas anteriores

5. Habilitar o WAF no Gateway de Aplicativo e defini-lo como modo de prevenção

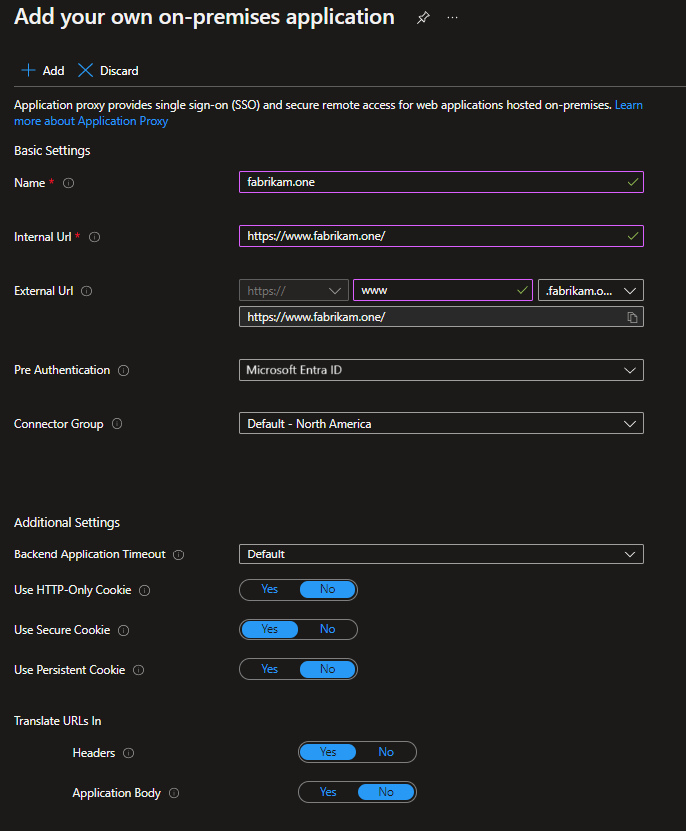

Configurar seu aplicativo para ser acessado remotamente por meio do proxy de aplicativo no Microsoft Entra ID.

As VMs do conector, o Gateway de Aplicativo e os servidores de back-end são implantados na mesma rede virtual no Azure. A instalação também se aplica a aplicativos e conectores implantados localmente.

Para obter um guia detalhado sobre como adicionar seu aplicativo ao proxy de aplicativo na ID do Microsoft Entra, consulte Tutorial: Adicionar um aplicativo local para acesso remoto por meio do proxy de aplicativo no Microsoft Entra ID. Para obter mais informações sobre considerações de desempenho sobre os conectores de rede privada, consulte Otimizar o fluxo de tráfego com o proxy de aplicativo do Microsoft Entra.

Neste exemplo, a mesma URL foi configurada como a URL interna e externa. Os clientes remotos acessam o aplicativo pela Internet na porta 443, por meio do proxy de aplicativo. Um cliente conectado à rede corporativa acessa o aplicativo em particular. O acesso é por meio do Gateway de Aplicações diretamente na porta 443. Para obter uma etapa detalhada sobre como configurar domínios personalizados no proxy de aplicativo, consulte Configurar domínios personalizados com o proxy de aplicativo do Microsoft Entra.

Uma zona DNS (Sistema de Nomes de Domínio) privada do Azure é criada com um registro A. O registro A aponta www.fabrikam.one para o endereço IP de front-end privado do Gateway de Aplicativo. O registro garante que as VMs do conector enviem solicitações para o Gateway de Aplicativo.

Testar o aplicativo

Depois de adicionar um usuário para testar, você pode testar o aplicativo acessando https://www.fabrikam.one. O usuário é solicitado a autenticar na ID do Microsoft Entra e, após a autenticação bem-sucedida, acessa o aplicativo.

Simular um ataque

Para testar se o WAF está bloqueando solicitações mal-intencionadas, você pode simular um ataque usando uma assinatura básica de injeção de SQL. Por exemplo, "https://www.fabrikam.one/api/sqlquery?query=x%22%20or%201%3D1%20--".

Uma resposta HTTP 403 confirma que o WAF bloqueou a solicitação.

Os logs do Firewall do Gateway de Aplicativo dão mais detalhes sobre a solicitação e por que o WAF a está bloqueando.

Próximas etapas

- regras do Firewall de Aplicações Web

- listas de exclusão do firewall de aplicações web

- regras personalizadas do Firewall do Aplicativo Web