Publicar a Área de Trabalho Remota com o proxy de aplicativo Microsoft Entra

O Serviço de Área de Trabalho Remota e o proxy de aplicativo do Microsoft Entra trabalham juntos para aumentar a produtividade dos trabalhos que estão fora da rede corporativa.

O público-alvo deste artigo é:

- Os clientes atuais do proxy de aplicativo que desejam oferecer mais aplicativos para seus usuários finais publicando aplicativos locais através dos Serviços de Área de Trabalho Remota.

- Clientes atuais dos Serviços de Área de Trabalho Remota cujo desejo é reduzir a superfície de ataque da respectiva implantação usando o proxy de aplicativo do Microsoft Entra. Este cenário fornece um conjunto de verificação em duas etapas e controles de Acesso Condicional para o RDS.

Como o proxy de aplicativo se ajusta na implantação do RDS padrão

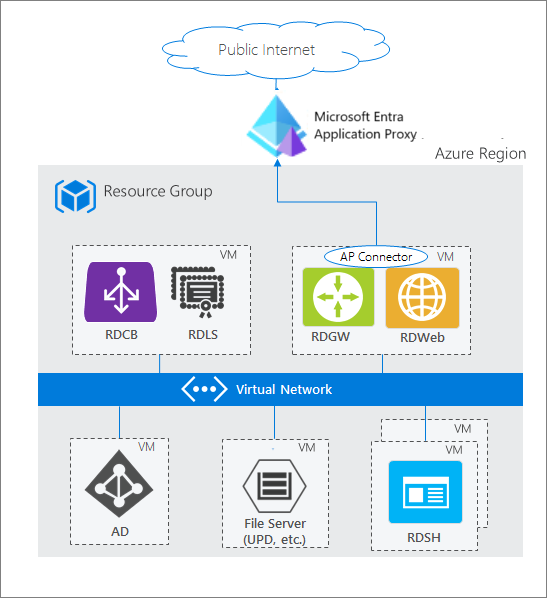

Uma implantação do RDS padrão inclui vários serviços de função da Área de Trabalho Remota em execução no Windows Server. Existem várias opções de implantação na arquitetura dos Serviços de Área de Trabalho Remota. Ao contrário de outras opções de implantação de RDS, a implantação de RDS com o proxy de aplicativo do Microsoft Entra (mostrada no diagrama a seguir) tem uma conexão permanente de saída do servidor executando o serviço do conector. Outras implantações deixam conexões de entrada abertas por meio de um balanceador de carga.

Em uma implantação do RDS, a função de Área de Trabalho Remota (RD) Web e a função RD Gateway são executadas em computadores voltados para a Internet. Esses pontos de extremidade são expostos pelos seguintes motivos:

- A Web de Área de Trabalho Remota fornece ao usuário um ponto de extremidade público para entrar e exibir os diversos aplicativos locais e áreas de trabalho que eles podem acessar. Ao selecionar um recurso, uma conexão de Protocolo de Área de Trabalho Remota (RDP) é criada usando o aplicativo nativo no sistema operacional.

- O Gateway de Área de Trabalho Remota entra em cena quando um usuário inicia a conexão de RDP. O Gateway de Área de Trabalho Remota manipula o tráfego de RDP criptografado chegando pela Internet e o converte para o servidor local ao qual o usuário está se conectando. Nesse cenário, o tráfego que o Gateway de Área de Trabalho Remota está recebendo é proveniente do proxy de aplicativo do Microsoft Entra.

Dica

Se você não implantou o RDS anteriormente ou deseja obter mais informações antes de começar, saiba como implantar perfeitamente o RDS com o Azure Resource Manager e o Azure Marketplace.

Requisitos

- Tanto o ponto de extremidade da Web da Área de Trabalho Remota quanto o ponto de extremidade do Gateway de Área de Trabalho Remota devem estar localizados no mesmo computador e com uma raiz comum. A Web da Área de Trabalho Remota e o Gateway de Área de Trabalho Remota serão publicados como apenas um aplicativo com o proxy de aplicativo para que você possa ter uma experiência de logon único entre os dois aplicativos.

- Implante o RDSe habilite o proxy de aplicativo. Habilite o proxy de aplicativo, abra as portas e URLs necessárias e ative o protocolo TLS 1.2 no servidor. Para saber quais portas precisam estar abertas e ver outros detalhes, confira Tutorial: Adicionar um aplicativo local para acesso remoto por meio do proxy de aplicativo no Microsoft Entra ID.

- Os usuários finais devem usar um navegador compatível para conectar-se à Web da RD ou ao cliente Web da RD. Para mais informações, confira Suporte para configurações de cliente.

- Ao publicar a RD Web, use o mesmo nome de domínio totalmente qualificado (FQDN) interno e externo, se possível. Se os nomes de domínio totalmente qualificados (FQDNs) internos e externos forem diferentes, você deverá desabilitar a Tradução do Cabeçalho de Solicitação para evitar que o cliente receba links inválidos.

- Se você estiver usando o cliente RD Web, deverá usar o mesmo FQDN interno e externo. Se os FQDNs internos e externos forem diferentes, você encontrará erros de websocket ao estabelecer uma conexão RemoteApp por meio do cliente RD Web.

- No Internet Explorer, é necessário ativar o complemento ActiveX da RDS para usar a RD Web.

- Se você estiver usando o cliente RD Web, use o conector na versão 1.5.1975 ou superior do proxy de aplicativo.

- No fluxo de pré-autenticação do Microsoft Entra, os usuários só podem se conectar aos recursos que lhes foram publicados no painel RemoteApp e Áreas de Trabalho. Os usuários não podem conectar-se a uma área de trabalho usando o painel Conectar-se a um computador remoto.

- Se você estiver usando o Windows Server 2019, é necessário desabilitar o protocolo HTTP2. Para obter mais informações, consulte Tutorial: Adicionar um aplicativo local para acesso remoto por meio do proxy de aplicativo no Microsoft Entra ID.

Implantar o cenário conjunto de RDS e proxy de aplicativo

Depois de configurar o RDS e o proxy de aplicativo do Microsoft Entra em seu ambiente, siga as etapas para combinar as duas soluções. Estas etapas explicam passo a passo como publicar os dois pontos de extremidade de RDS voltados para a Web (Web da Área de Trabalho Remota e Gateway de Área de Trabalho Remota) como aplicativos, direcionando depois o tráfego em seu RDS para passar pelo proxy de aplicativo.

Publicar o ponto de extremidade do host de Área de Trabalho Remota

Publicar um novo aplicativo de proxy de aplicativo com os valores.

- URL interna:

https://<rdhost>.com/, em que<rdhost>é a raiz comum que a Web da Área de Trabalho Remota e o Gateway de Área de Trabalho Remota compartilham. - URL externa: esse campo é preenchido automaticamente com base no nome do aplicativo, mas você pode modificá-lo. Os usuários acessarão a RDS por esta URL.

- Método de pré-autenticação: Microsoft Entra ID.

- Tradução de cabeçalhos de URL: não.

- Uso de cookies somente HTTP: não.

- URL interna:

Atribua usuários ao aplicativo de Área de Trabalho Remota publicado. Certifique-se também de que todos eles tenham acesso ao RDS.

Deixe o método de logon único para o aplicativo como Logon único do Microsoft Entra desabilitado.

Observação

É solicitado aos usuários que autentiquem uma vez no Microsoft Entra ID e uma vez na Web da Área de Trabalho Remota, mas eles têm logon único para o Gateway de Área de Trabalho Remota.

Navegue até Identidade>Aplicativos>Registros do aplicativo. Escolha o aplicativo na lista.

Em Gerenciar, selecione Identidade Visual.

Atualize o campo URL da Home Page para apontar para o ponto de extremidade da Web da Área de Trabalho Remota (como

https://<rdhost>.com/RDWeb).

Direcionar o tráfego do RDS para o proxy de aplicativo

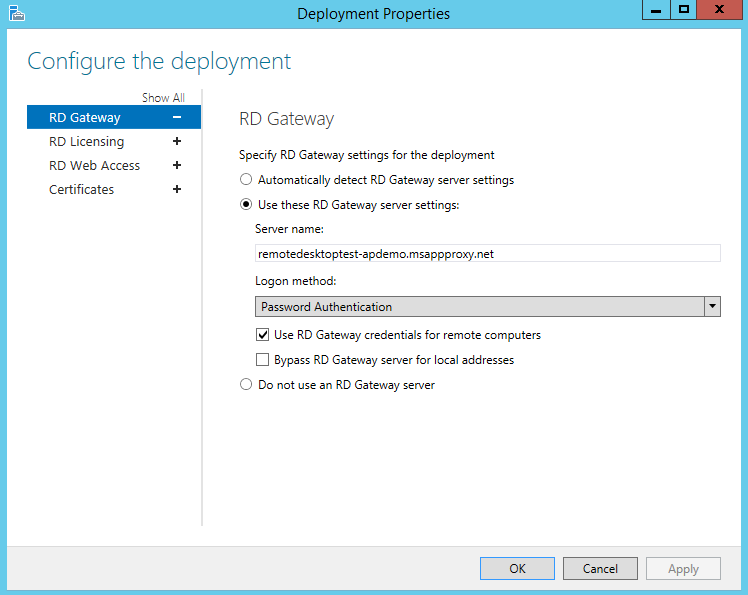

Conecte-se à implantação do RDS como administrador e altere o nome do servidor de Gateway de Área de Trabalho Remota para a implantação. Essa configuração garante que as conexões passem pelo serviço de proxy de aplicativo do Microsoft Entra.

Conecte-se ao servidor RDS executando a função de Agente de Conexão de Área de Trabalho Remota.

Inicie o Gerenciador do Servidor.

Selecione Serviços de Área de Trabalho Remota no painel à esquerda.

Selecione Visão geral.

Na seção Visão geral da implantação, selecione o menu suspenso e escolha Editar propriedades de implantação.

Na guia Gateway de Área de Trabalho Remota, altere o campo Nome do servidor para a URL externa que você definiu para o ponto de extremidade do host de Área de Trabalho Remota no proxy de aplicativo.

Altere o campo Método de logon para Autenticação de Senha.

Execute este comando para cada coleção. Substitua <yourcollectionname> e <proxyfrontendurl> por suas próprias informações. Este comando habilita o logon único entre a RD Web e a RD Gateway e otimiza o desempenho.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Por exemplo:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Observação

O comando acima usa um acento grave no "'nrequire".

Para verificar se a modificação das propriedades personalizadas da RDP e exibir o conteúdo do arquivo RDP que será baixado da RDWeb para esta coleção, execute o comando a seguir.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Agora que a Área de Trabalho Remota está configurada, o proxy de aplicativo do Microsoft Entra passa a ser o componente de interface com a internet da RDS. Remova os outros pontos de extremidade voltados para a Internet pública de seus computadores RD Web e RD Gateway.

Habilitar o cliente Web da Área de Trabalho Remota

Se você quiser que os usuários utilizem o Cliente RD Web, siga as instruções em Configurar o cliente web da Área de Trabalho Remota para seus usuários.

O cliente web da Área de Trabalho Remota permite acesso à infraestrutura de Área de Trabalho Remota da sua organização. Você precisa de um navegador compatível com HTML5, como o Microsoft Edge,Google Chrome, Safari ou Mozilla Firefox (v55.0 e later).

Testar o cenário

Teste o cenário com o Internet Explorer no computador com Windows 7 ou 10.

- Vá para a URL externa que você configurou ou localize seu aplicativo no painel MyApps.

- Autentique-se no Microsoft Entra ID. Use uma conta que você atribuiu ao aplicativo.

- Autentique-se na RD Web.

- Quando a autenticação de RDS for bem-sucedida, você poderá selecionar o computador desktop ou aplicativo que deseja e começar a trabalhar.

Suporte para outras configurações de cliente

A configuração descrita neste artigo é para acesso ao RDS via Web da Área de Trabalho Remota ou o Cliente da Web da Área de Trabalho Remota. Se for necessário, no entanto, você poderá dar suporte a outros sistemas operacionais ou navegadores. A diferença está no método de autenticação que você usa.

| Método de autenticação | Configuração de cliente com suporte |

|---|---|

| Pré-autenticação | Rd Web – Windows 7/10/11 usando Microsoft Edge Chromium IE mode + o complemento RDS ActiveX |

| Pré-autenticação | Cliente Web da Área de Trabalho Remota – Navegador da Web compatível com HTML5, como Microsoft Edge, Internet Explorer 11, Google Chrome, Safari ou Mozilla Firefox (v55.0 e superior) |

| Passagem | Qualquer outro sistema operacional que dê suporte ao aplicativo de Área de Trabalho Remota da Microsoft |

Observação

*O modo Microsoft Edge Chromium IE é obrigatório quando o portal Meus Aplicativos é usado para acessar o aplicativo de Área de Trabalho Remota.

O fluxo de pré-autenticação oferece mais benefícios de segurança que o fluxo de passagem. Com a pré-autenticação, você pode usar os recursos de autenticação do Microsoft Entra, como o logon único, acesso condicional e verificação em duas etapas para seus recursos locais. Você também pode garantir que somente tráfego autenticado alcance sua rede.

Para usar a autenticação de passagem, há apenas duas modificações às etapas listadas neste artigo:

- Na etapa 1, Publicar o ponto de extremidade do host de RD, defina o método de pré-autenticação como Passagem.

- Em Tráfego de RDS direto para o proxy de aplicativo, ignore totalmente a etapa 8.