Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O bloqueio inteligente ajuda a bloquear atores mal-intencionados que tentam adivinhar as senhas dos usuários ou usar métodos de força bruta para entrada. O bloqueio inteligente pode reconhecer entradas provenientes de usuários válidos e tratá-las de forma diferente do que as entradas dos invasores e de outras fontes desconhecidas. Os invasores são bloqueados, enquanto os usuários podem acessar as contas e trabalhar.

Como o bloqueio inteligente funciona

Por padrão, o bloqueio inteligente bloqueia uma conta da entrada após:

- 10 tentativas com falha no Azure Público e no Microsoft Azure operados por locatários da 21Vianet

- Três tentativas com falha de locatários do Azure US Government

A conta é bloqueada novamente após cada tentativa de entrada com falha subsequente. O período de bloqueio é de um minuto no início e mais longo em tentativas subsequentes. Para minimizar as formas como um invasor pode contornar esse comportamento, não divulgamos a taxa de crescimento do período de bloqueio em tentativas de entrada malsucedidas adicionais.

O bloqueio inteligente rastreia os últimos três hashes de senha incorretos para evitar incrementar o contador de bloqueios para a mesma senha. Se alguém inserir a mesma senha errada várias vezes, esse comportamento não fará com que a conta seja bloqueada.

Observação

A funcionalidade de acompanhamento de hash não está disponível para clientes com a autenticação de passagem habilitada, pois ela ocorre localmente, não na nuvem.

As implantações federadas que usam os Serviços de Federação do Active Directory (AD FS) 2016 e o AD FS 2019 podem permitir benefícios semelhantes usando o Bloqueio de Extranet do AD FS e o Bloqueio Inteligente de Extranet. É recomendado mover para a autenticação gerenciada.

O bloqueio inteligente está sempre ativado para todos os clientes do Microsoft Entra com as configurações padrão que oferecem a combinação certa de segurança e usabilidade. A personalização das configurações de bloqueio inteligente, com valores específicos de sua organização, requer o Microsoft Entra ID P1 ou licenças superiores para seus usuários.

O uso do bloqueio inteligente não garantirá que um usuário genuíno nunca seja bloqueado. Quando o bloqueio inteligente bloqueia uma conta de usuário, fazemos nosso melhor para não bloquear o usuário original. O serviço de bloqueio tenta garantir que atores mal-intencionados não obtenham acesso a uma conta de usuário original. As seguintes considerações se aplicam:

O estado de bloqueio nos data centers do Microsoft Entra é sincronizado. No entanto, o número total de tentativas de entrada com falha permitidas antes que uma conta seja bloqueada terá uma pequena variação em relação ao limite de bloqueio configurado. Uma vez que uma conta é bloqueada, ela será bloqueada em todos os data centers do Microsoft Entra.

O bloqueio inteligente usa a localização conhecida em contraste com a não conhecida para diferenciar entre um ator malicioso e o usuário genuíno. Os locais conhecidos e desconhecidos têm contadores de bloqueio separados.

Para impedir que o sistema bloqueie um usuário que faz login em um local desconhecido, ele deve usar a senha correta para evitar ser bloqueado e ter um número baixo de tentativas de bloqueio anteriores de locais desconhecidos. Se o usuário for bloqueado em um local desconhecido, o usuário deverá considerar a SSPR para redefinir o contador de bloqueio.

Após um bloqueio de conta, o usuário pode iniciar a redefinição de senha por autoatendimento (SSPR) para entrar novamente. Se o usuário escolher Esqueci minha senha durante a SSPR, a duração do bloqueio será redefinida para 0 segundo. Se o usuário escolher Eu sei minha senha durante a SSPR, o temporizador de bloqueio continuará e a duração do bloqueio não será redefinida. Para redefinir a duração e entrar novamente, o usuário precisa alterar sua senha.

O bloqueio inteligente pode ser integrado com implantações híbridas que usam a sincronização de hash de senha ou a autenticação de passagem para proteger as contas locais do Active Directory Domain Services (AD DS) e impedir que sejam bloqueadas por invasores. Ao definir políticas de bloqueio inteligente no Microsoft Entra ID adequadamente, os ataques podem ser filtrados antes que elas atinjam o AD DS local.

Ao usar a autenticação de passagem, aplicam-se as seguintes considerações:

- O limite de bloqueio do Microsoft Entra deve ser menor que o limite de bloqueio da conta do AD DS. Defina os valores de modo que o limite de bloqueio da conta do AD DS seja pelo menos duas ou três vezes maior do que o limite de bloqueio do Microsoft Entra.

- A duração do bloqueio do Microsoft Entra deve ser maior do que a duração do bloqueio da conta do AD DS. A duração do Microsoft Entra é definida em segundos, e a duração do AD DS é definida em minutos.

Dica

Essa configuração garante que o bloqueio inteligente do Microsoft Entra impeça que suas contas locais do AD DS sejam bloqueadas por ataques de força bruta, como ataques de pulverização de senha em suas contas do Microsoft Entra.

Por exemplo, se você quiser que a duração do bloqueio inteligente do Microsoft Entra seja maior que a do AD DS, o Microsoft Entra ID deve ser de 120 segundos (2 minutos) e o AD local deve ser definido como 1 minuto (60 segundos). Se você quiser que o limite de bloqueio do Microsoft Entra seja 10, você deseja que o limite de bloqueio do AD DS local seja 5.

Importante

Um administrador poderá desbloquear a conta de nuvem dos usuários se eles tiverem sido bloqueados pelo recurso bloqueio inteligente, sem a necessidade de aguardar a expiração da duração do bloqueio. Para obter mais informações, consulte Redefinir a senha de um usuário usando a ID do Microsoft Entra.

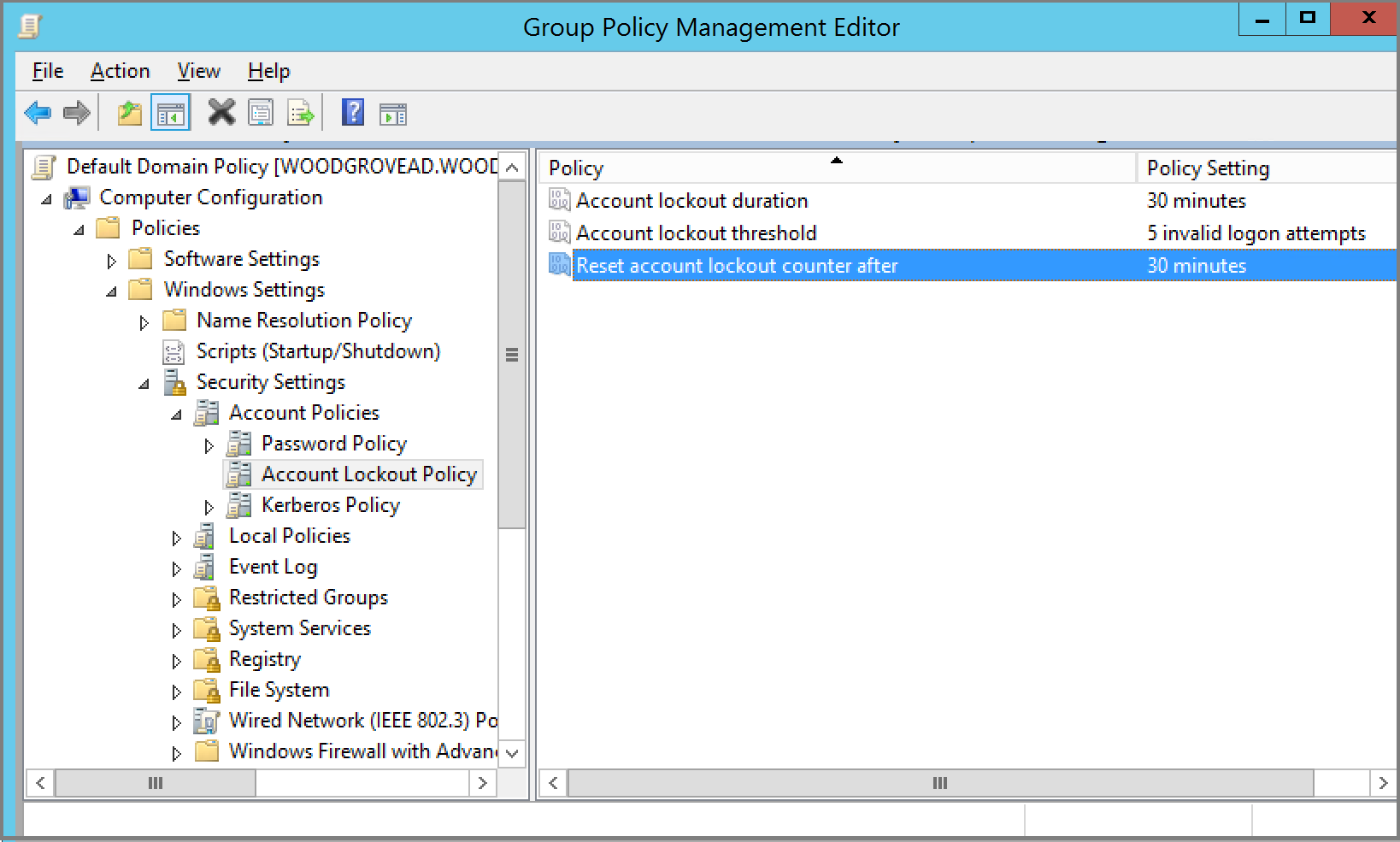

Verificar políticas de bloqueio de conta no local

Para verificar a sua política de bloqueio de conta do AD DS local, conclua as seguintes etapas de um sistema conectado ao domínio com privilégios de administrador:

- Abra a ferramenta de Gerenciamento de Política de Grupo.

- Editar a política de grupo que inclui a política de bloqueio de conta da sua organização, como a Política de Domínio Padrão.

- Navegue até Configuração do Computador>Políticas>Configurações do Windows>Configurações de Segurança>Políticas de Conta>Política de Bloqueio de Conta.

- Verifique seus valores de Limite de bloqueio de conta e Redefinir contador de bloqueios de conta após.

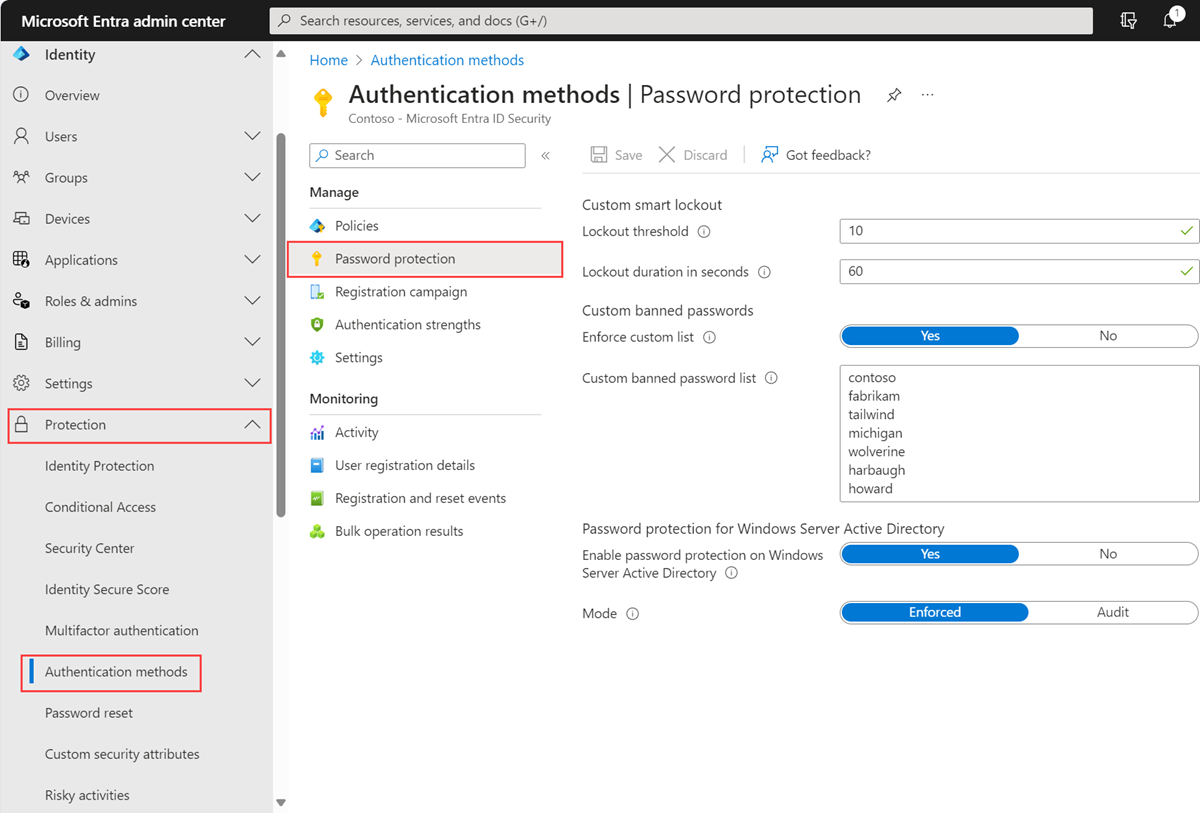

Gerenciar os valores de bloqueio inteligente do Microsoft Entra

Com base em seus requisitos organizacionais, você pode personalizar os valores do bloqueio inteligente do Microsoft Entra. A personalização das configurações de bloqueio inteligente, com valores específicos de sua organização, requer o Microsoft Entra ID P1 ou licenças superiores para seus usuários. A personalização das configurações de bloqueio inteligente não está disponível para o Microsoft Azure operado por locatários da 21Vianet.

Para verificar ou modificar os valores de bloqueio inteligente da sua organização, conclua as seguintes etapas:

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

Navegue até Entra ID>Métodos de autenticação>Proteção de senha.

Coloque o limite de bloqueio, baseado em quantas vezes de logins falhados é permitido em uma conta antes do primeiro bloqueio.

O padrão é 10 para locatários públicos do Azure e 3 para locatários do Azure US Government.

Coloque a duração do bloqueio em segundos, para a duração em segundos de cada bloqueio.

O padrão é 60 segundos (um minuto).

Observação

Se o primeiro logon após um período de bloqueio expirar também falhar, a conta será bloqueada novamente. Se uma conta bloquear repetidamente, o bloqueio aumentará a duração.

Como testar o bloqueio inteligente

Quando o limite para bloqueio inteligente for acionado, você receberá a seguinte mensagem enquanto a conta estiver bloqueada:

Sua conta está temporariamente bloqueada para impedir o uso não autorizado. Tente novamente mais tarde e, se ainda tiver problemas, entre em contato com o administrador.

Quando você testa o bloqueio inteligente, suas solicitações de entrada podem ser tratadas por datacenters diferentes devido à natureza distribuída geograficamente e com balanceamento de carga do serviço de autenticação do Microsoft Entra.

O bloqueio inteligente rastreia os últimos três hashes de senha incorretos para evitar incrementar o contador de bloqueios para a mesma senha. Se alguém inserir a mesma senha errada várias vezes, esse comportamento não fará com que a conta seja bloqueada.

Proteções padrão

Além do bloqueio inteligente, o Microsoft Entra ID também oferece proteção contra ataques analisando sinais, como o tráfego de IP, e identificando comportamentos anômalos. O Microsoft Entra ID bloqueará essas entradas mal-intencionados por padrão e retornará o código de erro AADSTS50053 - IdsLocked, independentemente da validade da senha.

Próximas etapas

Para personalizar ainda mais a experiência, você pode Configurar senhas proibidas personalizadas para a proteção de senha do Microsoft Entra.

Para ajudar os usuários a redefinir ou alterar a senha a partir de um navegador da web, você pode configurar a redefinição de senha self-service do Microsoft Entra.