Tutorial: Usar detecções de risco para entradas de usuário para disparar a autenticação multifator do Microsoft Entra ou alterações de senha

Para proteger seus usuários, você pode configurar políticas de acesso condicional do Microsoft Entra baseadas em risco que respondem automaticamente a comportamentos de risco. Estas políticas podem bloquear automaticamente uma tentativa de entrada ou exigir uma ação extra, como exigir uma alteração de senha segura ou solicitar a autenticação multifator do Microsoft Entra. Essas políticas funcionam com as políticas de Acesso Condicional do Microsoft Entra existentes como uma camada extra de proteção para a sua organização. Os usuários podem nunca disparar um comportamento de risco em uma dessas políticas, mas sua organização estará protegida se houver uma tentativa de comprometer a sua segurança.

Importante

Este tutorial mostra a um administrador como habilitar a autenticação multifatorial (MFA) baseada em risco.

Se a sua equipe de TI não tiver habilitado a capacidade de usar a autenticação multifator do Microsoft Entra ou se você tiver problemas durante a entrada, entre em contato com o suporte técnico para obter assistência adicional.

Neste tutorial, você aprenderá a:

- Entender as políticas disponíveis

- Habilitar o registro da autenticação multifator do Microsoft Entra

- Habilitar alterações de senha com base em risco

- Habilitar a autenticação multifator baseada no risco

- Testar políticas baseadas em risco para tentativas de entrada do usuário

Pré-requisitos

Para concluir este tutorial, você precisará dos seguintes recursos e privilégios:

- Um locatário funcional do Microsoft Entra com pelo menos um Microsoft Entra ID P2 ou licença de avaliação habilitada.

- Se necessário, crie um gratuitamente.

- Uma conta com privilégios de administrador da segurança.

- Microsoft Entra ID configurado para redefinição de senha de self-service e autenticação multifator do Microsoft Entra

Descreva o Microsoft Entra ID Protection

Todos os dias, a Microsoft coleta e analisa trilhões de sinais anônimos como parte das tentativas de entrada do usuário. Esses sinais ajudam a criar padrões de bom comportamento de entrada do usuário e a identificar possíveis tentativas de entrada suspeita. O Microsoft Entra ID Protection pode examinar as tentativas de entrada do usuário e tomar medidas extras se houver comportamentos suspeitos:

Algumas das seguintes ações podem disparar a detecção de risco do Microsoft Entra ID Protection:

- Usuários com credenciais vazadas.

- Entradas de endereços de IP anônimos.

- Viagem impossível a locais atípicos.

- Entradas de dispositivos infectados.

- Entradas de endereços de IP com atividade suspeita.

- Entradas de locais desconhecidos.

Este artigo orienta você na habilitação de três políticas para proteger os usuários e automatizar a resposta a atividades suspeitas.

- Política de registro da autenticação multifator

- Verifica se os usuários estão registrados para a autenticação multifator do Microsoft Entra. Se uma política de risco de entrada solicitar a MFA, o usuário já precisará estar registrado na autenticação multifator do Microsoft Entra.

- Política de risco do usuário

- Identifica e automatiza a resposta a contas de usuários que podem ter credenciais comprometidas. Pode solicitar que o usuário crie uma senha.

- A política de risco de entrada

- Identifica e automatiza a resposta a tentativas suspeitas de entrada. Pode solicitar que o usuário forneça formas extras de verificação usando a autenticação multifator do Microsoft Entra.

Ao habilitar uma política baseada em risco, você também pode escolher o limite para o nível de risco: baixo, médio ou alto. Com essa flexibilidade, é possível decidir o nível de agressividade que você deseja ter para impor controles para eventos de entrada suspeitos. A Microsoft recomenda as seguintes configurações de política.

Para obter mais informações sobre o Microsoft Entra ID Protection, consulte O que é o Microsoft Entra ID Protection?

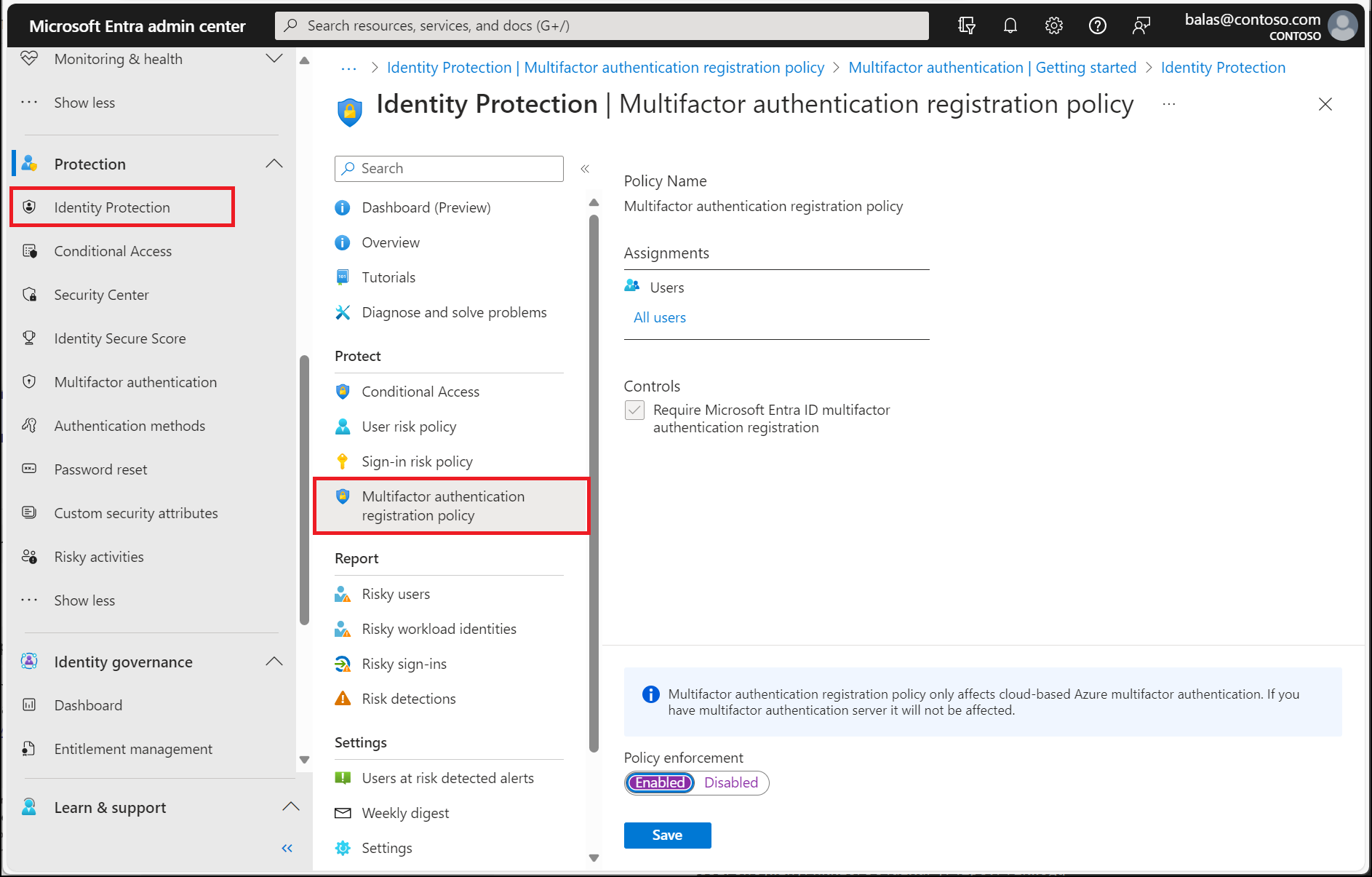

Habilitar a política de registro da autenticação multifator

O Microsoft Entra ID Protection inclui uma política padrão que pode ajudar a registrar usuários para a autenticação multifator Microsoft Entra. Se você usar outras políticas para proteger eventos de entrada, precisará que os usuários já tenham se registrado para MFA. Quando você habilita essa política, ela não exige que os usuários executem a MFA em cada evento de entrada. A política verifica apenas o status de registro de um usuário e solicita que ele faça o pré-registro, se necessário.

Recomenda-se habilitar essa política de registro para usuários que usam a autenticação multifator. Para habilitar essa política, conclua as seguintes etapas:

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de segurança.

- Navegue até Proteção>Proteção de Identidade>Política de registro de autenticação multifator.

- Por padrão, a política se aplica a Todos os usuários. Se desejado, selecione Atribuições e escolha os usuários ou grupos aos quais aplicar a política.

- Em Controles, selecione Acesso. Verifique se a opção Exigir registro de autenticação multifator do Microsoft Entra está selecionada e, em seguida, escolha Selecionar.

- Defina Impor Política como Ativado e selecione Salvar.

Habilitar a política de risco do usuário para alteração de senha

A Microsoft trabalha com pesquisadores, autoridades, várias equipes de segurança da Microsoft e outras fontes confiáveis para localizar os pares de nome de usuário e senha. Quando um desses pares corresponde a uma conta em seu ambiente, uma alteração de senha baseada em risco pode ser solicitada. Essa política e ação exigem que o usuário atualize a senha dele antes de poder entrar para verificar se as credenciais expostas anteriormente não funcionam mais.

Para habilitar essa política, conclua as seguintes etapas:

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Proteção>Acesso Condicional.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha o acesso de emergência ou as contas de interrupção da sua organização.

- Selecione Concluído.

- Em Aplicativos ou ações de nuvem>Incluir, selecione Todos os aplicativos de nuvem.

- Em Condições>Risco do usuário, defina Configurar como Sim.

- Em Configurar os níveis de risco do usuário necessários para que a política seja imposta, selecione Alta.

- Selecione Concluído.

- Em Controles de acesso>Conceder.

- Selecione Conceder acesso, Exigir autenticação multifator e Exigir alteração de senha.

- Selecione Selecionar.

- Em Sessão.

- Selecione Frequência de entrada.

- Verifique se Sempre está selecionado.

- Selecione Selecionar.

- Confirme suas configurações e defina Habilitar política como Ativado.

- Selecione Criar para criar e habilitar sua política.

Habilitar política de risco de entrada para MFA

A maioria dos usuários tem um comportamento normal que pode ser acompanhado. Quando eles não se enquadram nessa norma, talvez seja arriscado permitir que eles se conectem com êxito. Em vez disso, talvez você queira bloquear esse usuário ou solicitar que ele passe pela autenticação multifator. Se o usuário concluir com êxito o desafio da MFA, você poderá considerar uma tentativa de entrada válida e permitir acesso ao aplicativo ou ao serviço.

Para habilitar essa política, conclua as seguintes etapas:

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Proteção>Acesso Condicional.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha o acesso de emergência ou as contas de interrupção da sua organização.

- Selecione Concluído.

- Em Aplicativos ou ações de nuvem>Incluir, selecione Todos os aplicativos de nuvem.

- Em Condições>Risco de entrada, defina Configurar como Sim. Abaixo de Selecionar o nível de risco de entrada ao qual essa política será aplicada.

- Selecione Alto e Médio.

- Selecione Concluído.

- Em Controles de acesso>Conceder.

- Selecione Conceder acesso, Exigir autenticação multifator.

- Selecione Selecionar.

- Em Sessão.

- Selecione Frequência de entrada.

- Verifique se Sempre está selecionado.

- Selecione Selecionar.

- Confirme suas configurações e defina Habilitar política como Ativado.

- Selecione Criar para criar e habilitar sua política.

Testar eventos de entrada suspeita

A maioria dos eventos de entrada do usuário não dispara as políticas baseadas em risco configuradas nas etapas anteriores. Um usuário talvez nunca veja um prompt de MFA ou para redefinir sua senha. Se as credenciais dele permanecerem seguras e o comportamento for consistente, os eventos de entrada serão bem-sucedidos.

Para testar as políticas do Microsoft Entra ID Protection criadas nas etapas anteriores, você precisa de uma forma de simular o comportamento suspeito ou eventuais ataques. As etapas para realizar esses testes variam com base na política do Microsoft Entra ID Protection que você deseja validar. Para obter mais informações sobre cenários e etapas, confira Simular detecções de risco no Microsoft Entra ID Protection.

Limpar os recursos

Se você concluir o teste e não quiser mais ter as políticas baseadas em risco habilitadas, retorne a cada política que deseja desabilitar e defina Habilitar política como Desativado ou exclua-as.

Próximas etapas

Neste tutorial, você habilitou políticas de usuário baseadas em risco para Microsoft Entra ID Protection. Você aprendeu a:

- Entender as políticas disponíveis para o Microsoft Entra ID Protection

- Habilitar o registro da autenticação multifator do Microsoft Entra

- Habilitar alterações de senha com base em risco

- Habilitar a autenticação multifator baseada no risco

- Testar políticas baseadas em risco para tentativas de entrada do usuário

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de