Acesso Condicional: Atribuição de rede

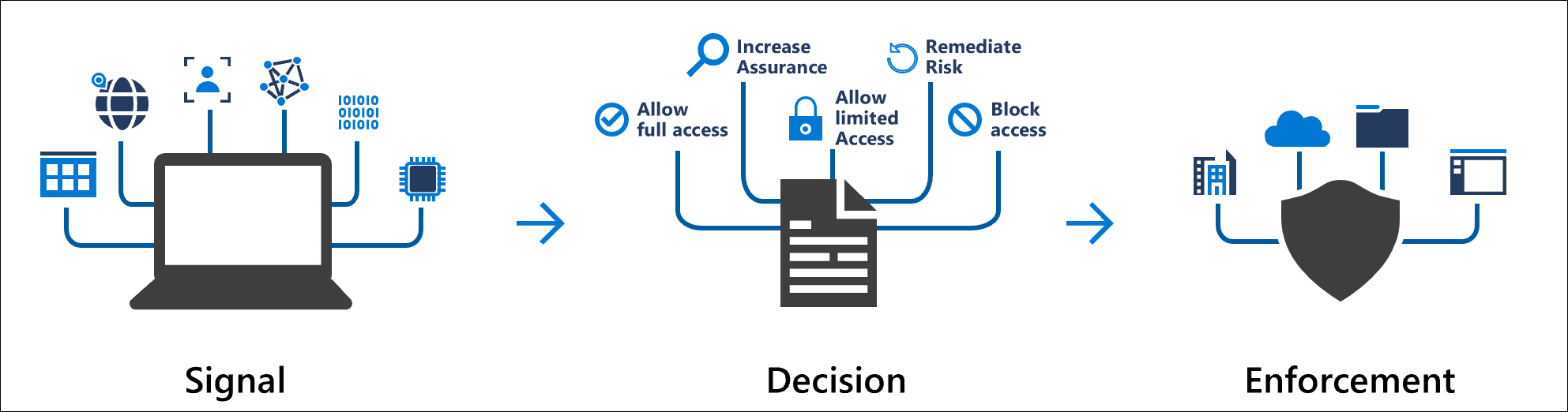

Os administradores podem criar políticas direcionadas a locais de rede específicos como um sinal, juntamente com outras condições em seu processo de tomada de decisão. Eles podem incluir ou excluir esses locais de rede como parte de sua configuração de política. Esses locais de rede podem incluir informações de rede pública IPv4 ou IPv6, países, áreas desconhecidas que não são mapeadas para países específicos ou rede compatível com Global Secure Access'.

Observação

As políticas de Acesso Condicional são impostas após a conclusão do primeiro fator de autenticação. O Acesso Condicional não se destina à primeira linha de defesa de uma organização para cenários como ataques de DoS (negação de serviço), mas pode usar sinais desses eventos para determinar o acesso.

As organizações podem usar esses locais para tarefas comuns, como:

- Exigir a autenticação multifator para usuários que acessam um serviço quando estão fora da rede corporativa.

- Bloquear o acesso de países específicos dos quais sua organização nunca opera.

A localização de um usuário é encontrada usando seu endereço IP público ou as coordenadas GPS fornecidas pelo aplicativo Microsoft Authenticator. As políticas de Acesso Condicional se aplicam a todos os locais por padrão.

Dica

A condição Local foi movida e renomeada Rede. A princípio, essa condição aparecerá no nível de Atribuição e em Condições.

Atualizações ou alterações aparecem em ambos os locais. A funcionalidade permanece a mesma e as políticas existentes usando o Local continuam funcionando sem alterações.

Quando configurado na política

Quando você configurar a condição de localização, você pode distinguir entre:

- Qualquer rede ou local

- Todas as redes e locais confiáveis

- Todos os locais de rede compatíveis

- Redes e locais selecionados

Qualquer rede ou local

Por padrão, a seleção de Qualquer localização faz com que uma política seja aplicada a todos os endereços IP, o que significa qualquer endereço na Internet. Essa configuração não se limita aos endereços IP que você configura como locais nomeados. Quando seleciona Qualquer local, você ainda pode excluir locais específicos de uma política. Por exemplo, você pode aplicar uma política para todos os locais confiáveis de exceções de locais para definir o escopo para todos os locais, exceto a rede corporativa.

Todas as redes e locais confiáveis

Esta opção se aplica a:

- Todas as localizações marcadas como localizações confiáveis.

- IPs confiáveis de autenticação multifator, se configurados.

IPs confiáveis da autenticação multifator

Não é mais recomendável usar a seção IPs confiáveis das configurações de serviço da autenticação multifator. Esse controle só aceita endereços IPv4 e só deve ser usado para cenários específicos abordados no artigo Definir as configurações da Autenticação Multifator do Microsoft Entra.

Se você tem esses IPs confiáveis configurados, eles são exibidos como IPs confiáveis da MFA na lista de localizações para a condição de localização.

Todos os locais de rede compatíveis

As organizações com acesso aos recursos do Acesso Seguro Global têm outro local listado que é composto de usuários e dispositivos que estão em conformidade com as políticas de segurança da organização. Para obter mais informações, confira a seção Habilitar a sinalização de Acesso Seguro Global para Acesso Condicional. Ele pode ser usado com políticas de Acesso Condicional para executar uma verificação de rede em conformidade para acesso aos recursos.

Redes e locais selecionados

Com essa opção, você pode selecionar uma ou mais localizações nomeadas. Para uma política com essa configuração a ser aplicada, um usuário precisa se conectar de qualquer um dos locais selecionados. Ao escolher Selecionar, você recebe uma lista de locais definidos abertos. Esta lista mostra o nome, o tipo e se o local da rede está marcado como confiável.

Como esses locais são definidos?

Os locais são definidos e existem no centro de administração do Microsoft Entra em Proteção>Acesso Condicional>Locais nomeados. Administradores com pelo menos a função Administrador de Acesso Condicional podem criar e atualizar locais nomeados.

Os locais nomeados podem incluir locais como intervalos de rede da sede de uma organização, intervalos de rede VPN ou intervalos que você deseja bloquear. Os locais nomeados contêm intervalos de endereços IPv4, intervalos de endereços IPv6 ou países.

Intervalo de endereços IPv4 e IPv6

Para definir um local nomeado por intervalos de endereços IPv4 ou IPv6 públicos, você deve fornecer:

- Um Nome para a localização.

- Um ou mais intervalos de IP públicos.

- Opcionalmente, Marcar como localização confiável.

As localizações nomeadas definidas pelos intervalos de endereços IPv4/IPv6 estão sujeitas às seguintes limitações:

- Não mais do que 195 locais nomeados.

- Não mais do que 2000 intervalos de IP por local nomeado.

- Somente máscaras CIDR maiores que /8 são permitidas ao definir um intervalo de IP.

Para dispositivos em uma rede privada, o endereço IP não é o IP do cliente do dispositivo do usuário na intranet (como 10.55.99.3), é o endereço usado pela rede para se conectar à Internet pública (como 198.51.100.3).

Localizações confiáveis

Os administradores podem, opcionalmente, marcar locais baseados em IP, como os intervalos de rede pública da sua organização como confiáveis. Essa marcação é usada por recursos de várias maneiras.

- As políticas de acesso condicional podem incluir ou excluir essas localizações.

- As entradas de locais nomeados confiáveis melhoram a precisão do cálculo de risco do Microsoft Entra ID Protection.

Locais marcados como confiáveis não podem ser excluídos sem remover primeiro a designação confiável.

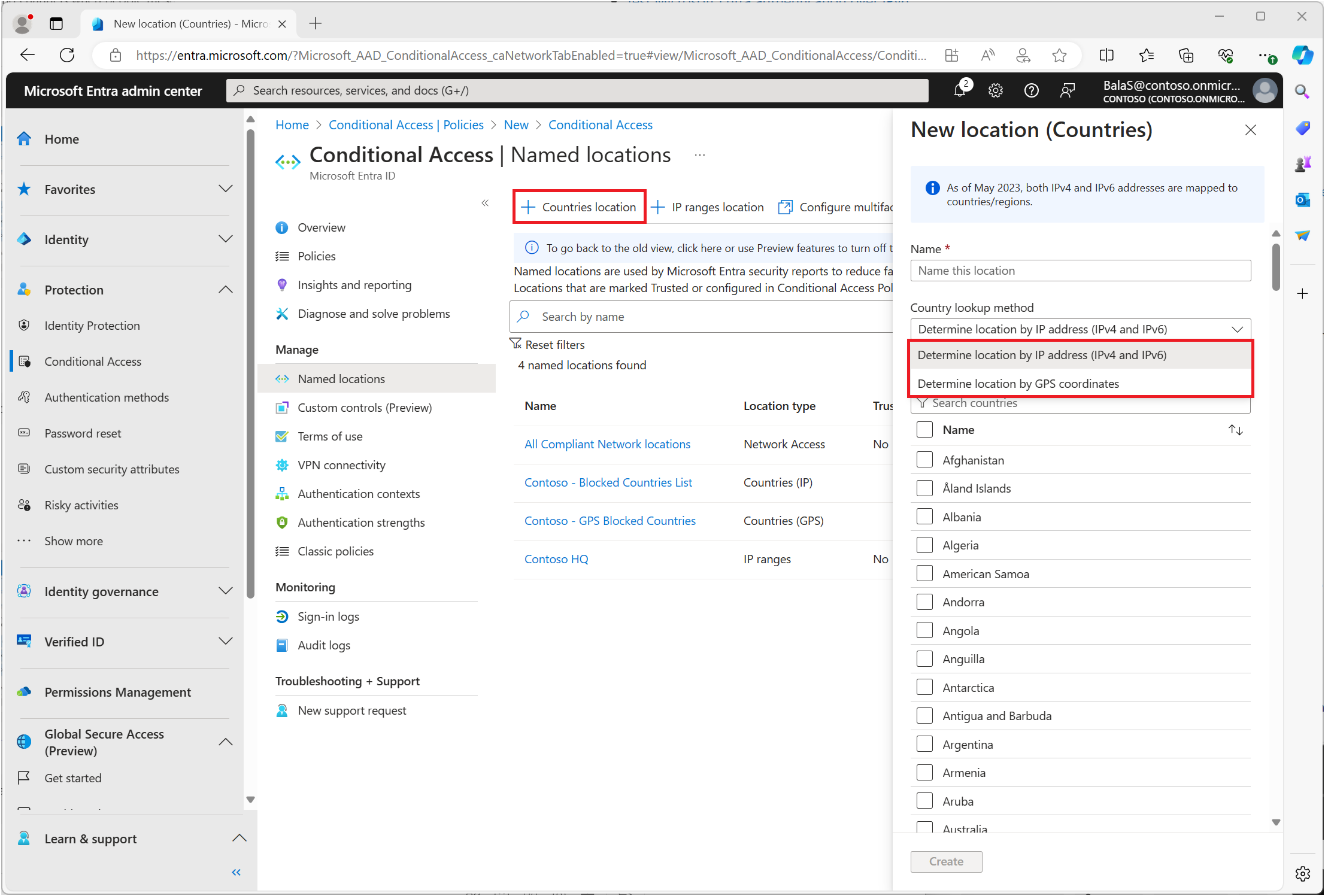

Países/Regiões

As organizações podem determinar uma localização de país geográfico por endereço IP ou coordenadas GPS.

Para definir um local nomeado por país, você deve:

- Forneça um nome para o local.

- Escolha como determinar a localização por endereço IP ou coordenadas de GPS.

- Adicionar um ou mais países/regiões.

- Opcionalmente, opte por Incluir países/regiões desconhecidas.

Ao selecionar Determinar local por endereço IP, a ID do Microsoft Entra resolve o endereço IPv4 ou IPv6 do usuário para um país ou região, com base em uma tabela de mapeamento atualizada periodicamente.

Ao selecionar Determinar local por coordenadas GPS, os usuários devem ter o aplicativo Microsoft Authenticator instalado em seu dispositivo móvel. A cada hora, o sistema entra em contato com o aplicativo Microsoft Authenticator do usuário para coletar a localização GPS de seu dispositivo móvel.

- Na primeira vez que o usuário precisar compartilhar sua localização do aplicativo Microsoft Authenticator, ele receberá uma notificação no aplicativo. O usuário deve abrir o aplicativo e conceder permissões de localização. Nas próximas 24 horas, se o usuário ainda estiver acessando o recurso e tiver concedido a permissão do aplicativo para ser executado em segundo plano, a localização do dispositivo será compartilhada silenciosamente uma vez por hora.

- Após 24 horas, o usuário deve abrir o aplicativo e aprovar a notificação.

- Sempre que o usuário compartilha sua localização GPS, o aplicativo faz a detecção de jailbreak usando a mesma lógica que o SDK do MAM do Microsoft Intune. Se o dispositivo estiver com jailbreak, a localização não será considerada válida e o acesso não será concedido ao usuário.

- O aplicativo Microsoft Authenticator no Android usa a API de Integridade do Google Play para facilitar a detecção de jailbreak. Se a API de Integridade do Google Play não estiver disponível, a solicitação será negada e o usuário não poderá acessar o recurso solicitado, a menos que a política de Acesso Condicional esteja desabilitada. Para obter mais informações sobre o aplicativo do Microsoft Authenticator, consulte o artigo Perguntas comuns sobre o aplicativo do Microsoft Authenticator.

- Os usuários podem modificar o local do GPS conforme relatado por dispositivos iOS e Android. Como resultado, o aplicativo Microsoft Authenticator nega autenticações em que o usuário pode estar usando um local diferente do local real do GPS do dispositivo móvel em que o aplicativo está instalado. Os usuários que modificam o local de seu dispositivo recebem uma mensagem de negação para políticas baseadas em localização GPS.

Observação

Uma política de Acesso Condicional com localizações nomeadas baseadas em GPS no modo somente relatório solicita que os usuários compartilhem sua localização GPS, mesmo que não sejam impedidos de entrar.

O local do GPS não funciona com métodos de autenticação sem senha.

As políticas múltiplas de Acesso Condicional podem solicitar aos usuários a localização de GPS antes que todas elas sejam aplicadas. Devido à maneira como as políticas de Acesso Condicional são aplicadas, um usuário pode ter acesso negado se passar na verificação de localização, mas falhar em outra política. Para obter mais informações sobre a imposição de política, consulte o artigo Criar uma política de Acesso Condicional.

Importante

Os usuários podem receber prompts toda hora informando que o Microsoft Entra ID está verificando a localização deles no aplicativo Authenticator. Esse recurso só deve ser usado para proteger aplicativos muito confidenciais em que esse comportamento seja aceitável ou em que o acesso deve ser restrito para um país/região específico.

Incluir países/regiões desconhecidas

Alguns endereços IP não são mapeados para uma região ou um país específico. Para capturar essas localizações de IP, marque a caixa Incluir países/regiões desconhecidas ao definir uma localização geográfica. Esta opção permite que você escolha se esses endereços IP devem ser incluídos na localização nomeada. Use essa configuração quando a política usando a localização nomeada deve aplicar-se a localizações desconhecidas.

Perguntas comuns

Há suporte à API do Graph?

O suporte à API do Graph para locais nomeados está disponível, para obter mais informações, consulte o API namedLocation.

E se eu usar um proxy de nuvem ou VPN?

Quando você usa um proxy ou solução VPN hospedado na nuvem, o endereço IP que o Microsoft Entra ID usa ao avaliar uma política é o endereço IP do proxy. O cabeçalho de X-Forwarded-For (XFF) que contém o endereço IP público dos usuários não é usado porque não há validações que venham de uma fonte confiável, portanto apresentaria um método para simular um endereço IP.

Quando um proxy de nuvem está em vigor, uma política que requer um dispositivo ingressado ou em conformidade com o Microsoft Entra híbrido pode ser mais fácil de gerenciar. Manter atualizada uma lista de endereços IP usados por seu proxy hospedado na nuvem ou de solução VPN pode ser quase impossível.

Recomendamos que as organizações utilizem o Acesso Seguro Global para habilitar a restauração de IP de origem para evitar essa alteração no endereço e simplificar o gerenciamento.

Quando um local é avaliado?

Políticas de acesso condicional são avaliadas quando:

- Um usuário inicialmente entra em um aplicativo Web, aplicativo da área de trabalho ou móvel.

- Um aplicativo da área de trabalho ou móvel que usa autenticação moderna, usa um token de atualização para adquirir um novo token de acesso. Por padrão, essa verificação acontece uma vez a cada hora.

Essa verificação significa que, para os aplicativos móveis e os aplicativos da área de trabalho que usam a autenticação moderna, uma alteração na localização é detectada no prazo de até uma hora após a alteração do local de rede. Para os aplicativos móveis e os aplicativos da área de trabalho que não usam a autenticação moderna, a política é aplicada em cada solicitação de token. A frequência da solicitação pode variar de acordo com o aplicativo. Da mesma forma, para aplicativos Web, as políticas são aplicadas na entrada inicial e são válidas pelo tempo de vida da sessão no aplicativo Web. Por causa das diferenças nos tempos de vida da sessão em todos os aplicativos, o tempo entre a avaliação de política varia. Sempre que o aplicativo solicitar um novo token de entrada, a política será aplicada.

Por padrão, o Microsoft Entra ID emite um token de hora em hora. Depois que os usuários saírem da rede corporativa, no prazo de até uma hora a política será imposta aos aplicativos que usam a autenticação moderna.

Quando você pode bloquear localizações?

Uma política que usa a condição de localização para bloquear o acesso é considerada restritiva, e deve ser feita com cuidado após testes minuciosos. Algumas instâncias de uso da condição de localização para bloquear a autenticação podem incluir:

- Bloquear países/regiões onde sua organização nunca faz negócios.

- Bloqueio de intervalos de IP específicos como:

- IPs maliciosos conhecidos antes que uma política de firewall possa ser alterada.

- Ações altamente confidenciais ou privilegiadas e aplicativos de nuvem.

- Com base no intervalo de IP específico do usuário, como acesso a aplicativos de contabilidade ou de folha de pagamento.