Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Microsoft Entra ID fornece um local central para gerenciar identidades de dispositivo e monitorar informações de evento relacionadas.

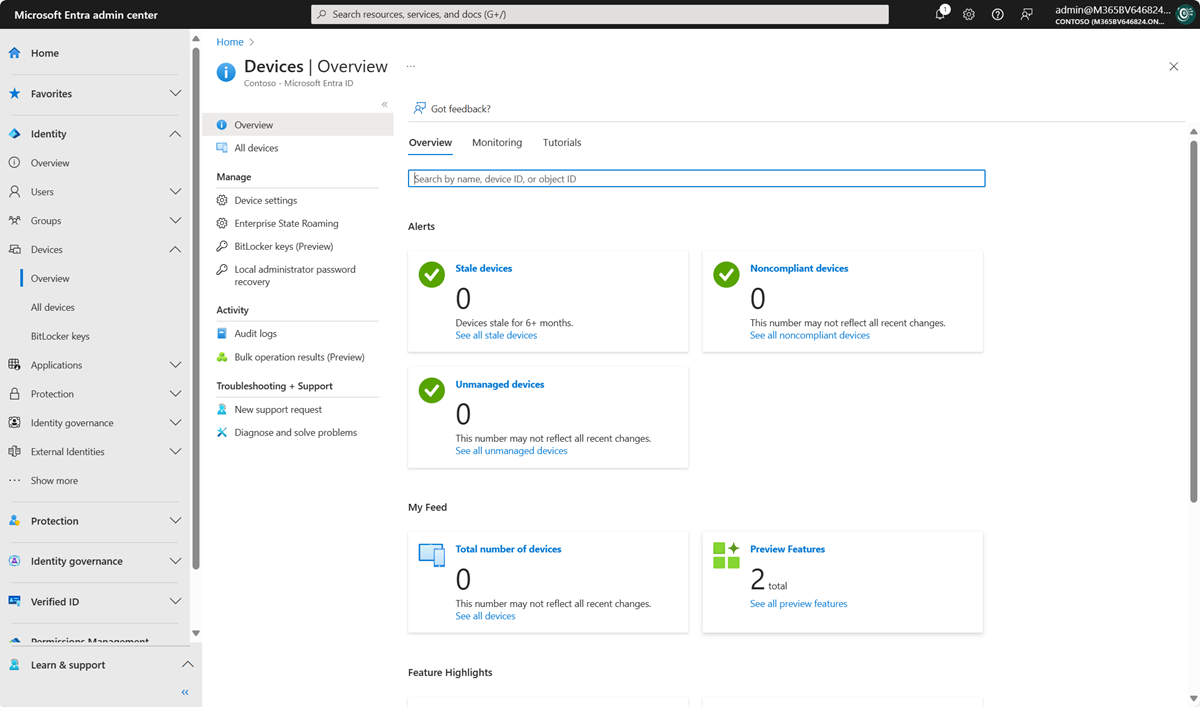

Você pode acessar a visão geral dos dispositivos concluindo estas etapas:

- Entre no Centro de administração do Microsoft Entra como um usuário com, no mínimo, permissões de usuário padrão.

- Vá para Entra ID>dispositivos>visão geral.

Na visão geral dos dispositivos, você pode encontrar o número total de dispositivos, os dispositivos obsoletos, os dispositivos não compatíveis e os dispositivos não gerenciados. Ela fornece links para o Intune, o acesso condicional, as chaves do BitLocker e o monitoramento básico. Outros recursos, como o acesso condicional e o Microsoft Intune, exigem atribuições de função adicionais

As contagens de dispositivo na página de visão geral não são atualizadas em tempo real. As alterações devem ser refletidas a cada algumas horas.

A partir daí, é possível acessar Todos os dispositivos para:

- Identifique dispositivos, incluindo:

- Dispositivos associados ou registrados no Microsoft Entra ID.

- Dispositivos implantados usando o Windows Autopilot.

- Impressoras que usam Impressão Universal.

- Concluir tarefas de gerenciamento de identidade do dispositivo como habilitar, desabilitar, excluir e gerenciar.

- As opções de gerenciamento para Impressoras e Windows Autopilot são limitadas no Microsoft Entra ID. Esses dispositivos devem ser gerenciados a partir de suas respectivas interfaces de administrador.

- Defina suas configurações de identidade do dispositivo.

- Habilite ou desabilite o Enterprise State Roaming.

- Examine os logs de auditoria relacionados ao dispositivo.

- Baixar dispositivos.

Dica

Dispositivos do Windows 10 ou mais recentes ingressado no Microsoft Entra híbrido não têm proprietário, a menos que o usuário primário esteja definido no Microsoft Intune. Se você está procurando por um dispositivo por proprietário e não o encontrou, pesquise pela ID do dispositivo.

Se você notar um dispositivo associado ao Microsoft Entra híbrido com um estado Pendente na coluna Registrado, isso significa que ele foi sincronizado do Microsoft Entra Connect e está aguardando a conclusão do registro do cliente. Como planejar sua implementação de ingresso híbrido do Microsoft Entra. Para obter mais informações, confira Perguntas frequentes sobre o gerenciamento de dispositivos.

Para alguns dispositivos iOS, os nomes de dispositivo que contém apóstrofos podem usar caracteres diferentes que se parecem com apóstrofos. Portanto, pesquisar por esses dispositivos é um pouco complicado. Se não vir os resultados corretos da pesquisa, certifique-se de que a cadeia de caracteres de pesquisa contém o caractere apóstrofo correspondente.

Gerenciar um dispositivo do Intune

Se você tiver direitos para gerenciar dispositivos no Intune, poderá gerenciá-los onde gerenciamento de dispositivos móveis estiver marcado como Microsoft Intune. Se o dispositivo não estiver registrado no Microsoft Intune, a opção Gerenciar não estará disponível.

Habilitar ou desabilitar um dispositivo do Microsoft Entra

Há duas maneiras de habilitar ou desabilitar dispositivos:

- A barra de ferramentas na página Todos os dispositivos depois de selecionar um ou mais dispositivos.

- A barra de ferramentas, depois de fazer busca detalhada de um dispositivo específico.

Importante

- É necessário ser um Administrador do Intune ou Administrador de Dispositivos de Nuvem para habilitar ou desabilitar um dispositivo.

- Desabilitar um dispositivo impede que ele seja autenticado por meio do Microsoft Entra ID. Isso impede que ele acesse seus recursos do Microsoft Entra protegidos pelo Acesso Condicional baseado em dispositivo e usando as credenciais do Windows Hello para Empresas.

- A desabilitação de um dispositivo revogará o PRT (Token de Atualização Principal) e os tokens de atualização no dispositivo.

- As impressoras não podem ser habilitadas ou desabilitadas no Microsoft Entra ID.

Excluir um dispositivo do Microsoft Entra

Há duas maneiras para excluir um dispositivo:

- A barra de ferramentas na página Todos os dispositivos depois de selecionar um ou mais dispositivos.

- A barra de ferramentas, depois de fazer busca detalhada de um dispositivo específico.

Importante

- É necessário ser um Administrador de Dispositivo de Nuvem, Administrador do Intune ou Administrador do Windows 365 para excluir um dispositivo.

- As impressoras não podem ser excluídas antes de serem excluídas da Impressão Universal.

- Os dispositivos do Autopilot do Windows, não podem ser excluídos antes de serem excluídos do Intune.

- Excluindo um dispositivo:

- Impede que um dispositivo acesse seus recursos do Microsoft Entra.

- Remove todos os detalhes anexados ao dispositivo. Por exemplo, chaves do BitLocker para dispositivos Windows.

- É uma atividade não recuperável. Não recomendamos isso, a menos que seja necessário.

Se um dispositivo for gerenciado em outra autoridade de gerenciamento, como o Microsoft Intune, certifique-se de que ele tenha sido apagado ou desativado antes de excluí-lo. Confira Gerenciar dispositivos obsoletos antes de excluir qualquer dispositivo.

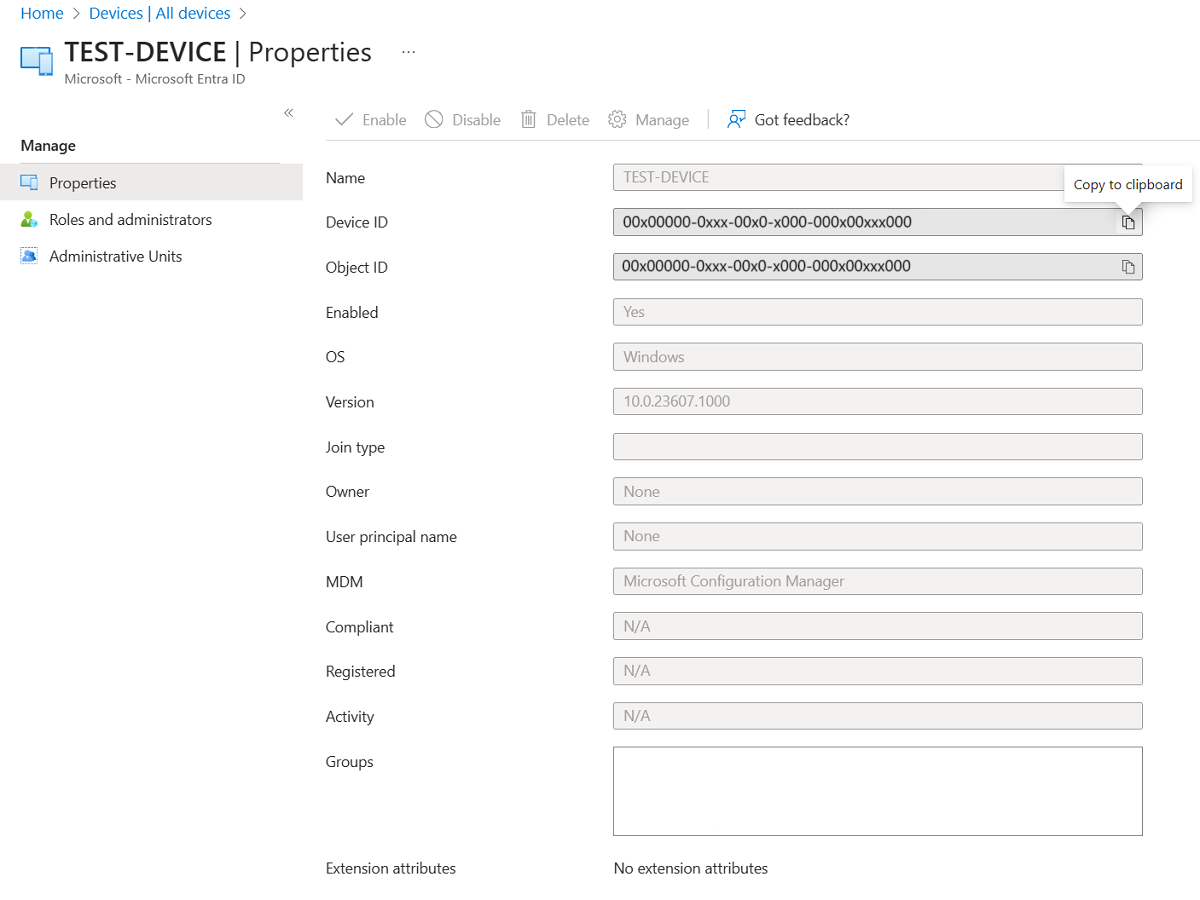

Exibir ou copiar uma ID do dispositivo

Você pode usar uma ID do dispositivo para verificar os detalhes no dispositivo ou usar a solução de problema via PowerShell. Para acessar a opção de cópia, selecione o dispositivo.

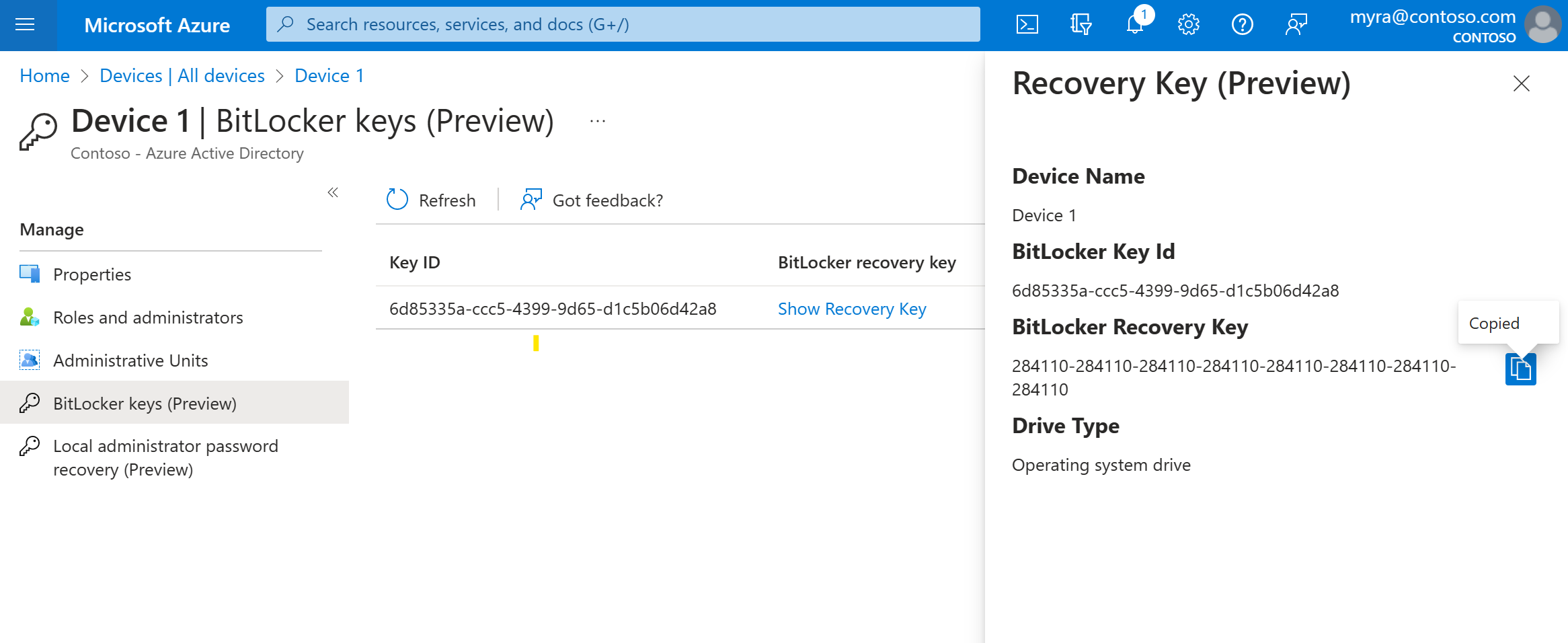

Exibir ou copiar as chaves do BitLocker

É possível exibir e copiar as chaves do BitLocker para ajudar os usuários a recuperar unidades criptografadas. Essas chaves só estão disponíveis para dispositivos Windows que são criptografados e têm suas chaves armazenadas no Microsoft Entra ID. Você pode encontrar essas chaves ao acessar detalhes de um dispositivo selecionando Mostrar Chave de Recuperação. Selecionar Mostrar chave de recuperação gera uma entrada de log de auditoria, que você pode encontrar na categoria KeyManagement.

Para exibir ou copiar as chaves do BitLocker, você precisa ser o proprietário do dispositivo ou ter uma das seguintes funções:

- Administrador de dispositivo de nuvem

- Administrador de Assistência Técnica

- Administrador do Intune

- Administrador de segurança

- Leitor de segurança

Observação

Quando os dispositivos que utilizam o Windows Autopilot são reutilizados e há um novo proprietário do dispositivo, esse novo proprietário do dispositivo deve entrar em contato com um administrador para adquirir a chave de recuperação do BitLocker para esse dispositivo. Os administradores com escopo de função ou unidade administrativa continuarão a ter acesso às chaves de recuperação do BitLocker para os dispositivos que sofreram alterações de propriedade do dispositivo, a menos que o novo proprietário do dispositivo pertença a uma função personalizada ou ao escopo da unidade administrativa. Nesse caso, o usuário precisará entrar em contato com outro administrador com escopo para obter as chaves de recuperação. Para obter mais informações, veja o artigo Localizar o usuário principal de um dispositivo do Intune.

Exibir e filtrar seus dispositivos

Você pode filtrar a lista de dispositivos por estes atributos:

- Estado habilitado

- Estado de conformidade

- Tipo de ingresso (ingressado no Microsoft Entra, ingressado híbrido no Microsoft Entra, registrado no Microsoft Entra)

- Carimbo de data/hora da atividade

- Tipo de sistema operacional e versão do sistema operacional

- Windows é exibido para dispositivos Windows 11 e Windows 10 (com KB5006738).

- O Windows Server é exibido para versões suportadas gerenciadas com o Microsoft Defender para Ponto de Extremidade.

- Tipo de dispositivo (impressora, VM segura, dispositivo compartilhado, dispositivo registrado)

- MDM

- Piloto automático

- Atributos de extensão

- Unidade administrativa

- Proprietário

Baixar dispositivos

Administradores de Dispositivo de Nuvem e Administradores do Intune podem usar a opção Baixar dispositivos, para exportar um arquivo CSV que lista os dispositivos. Você pode aplicar filtros para determinar quais dispositivos listar. Se você não aplicar nenhum filtro, todos os dispositivos serão listados. Uma tarefa de exportação pode ser executada por até uma hora, dependendo de suas seleções. Se a tarefa de exportação exceder uma hora, ela falhará e nenhum arquivo será produzido.

A lista exportada inclui os seguintes atributos de identificação do dispositivo:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

Os seguintes filtros podem ser aplicados à tarefa de exportação:

- Estado habilitado

- Estado de conformidade

- Tipo de junção

- Carimbo de data/hora da atividade

- Tipo do SO

- Tipo de dispositivo

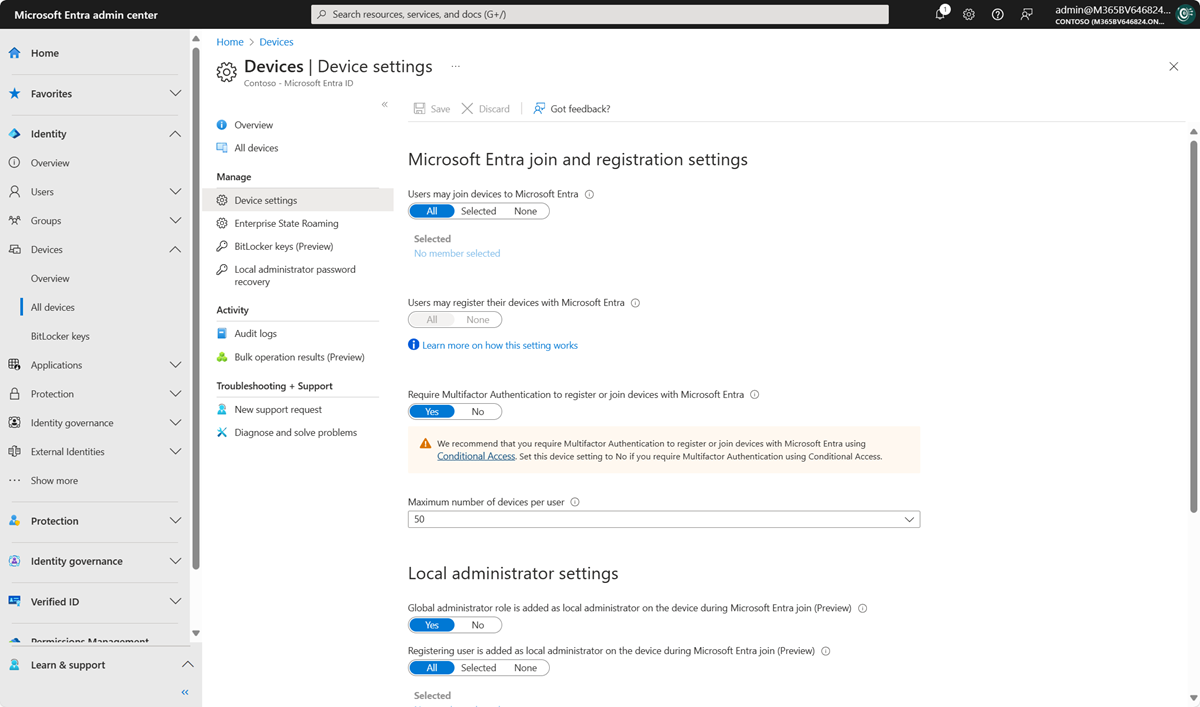

Definir configurações de dispositivo

Se você quiser gerenciar identidades de dispositivos usando o centro de administração do Microsoft Entra, os dispositivos deverão ser registrados ou ingressados no Microsoft Entra ID. Como administrador, você pode controlar o processo de registro e ingresso de dispositivos definindo as seguintes configurações do dispositivo.

Uma das seguintes funções deve estar atribuída a você para ler ou modificar as configurações de dispositivo:

- Administrador de dispositivos em nuvem (leitura e modificação)

- Administrador do Intune (somente leitura)

- Administrador do Windows 365 (somente leitura)

Os usuários podem associar dispositivos ao Microsoft Entra ID – Essas configurações permitem que você selecione os usuários que podem registrar seus dispositivos como dispositivos associados do Microsoft Entra. O padrão é All.

Observação

A configuração Usuários podem ingressar dispositivos no Microsoft Entra ID é aplicável apenas a Microsoft Entra ingressar no Windows 10 ou mais recente. Essa configuração não se aplica a dispositivos associados ao Microsoft Entra híbrido, VMs associadas ao Azure AD ou dispositivos associados ao Azure AD que usam o modo de Autoimplantação do Windows Autopilot, pois esses métodos funcionam em um contexto sem usuário.

Os usuários podem registrar seus dispositivos com o Microsoft Entra ID: você precisa definir essa configuração para permitir que os usuários registrem seus dispositivos pessoais Windows 10 ou superior, iOS, Android e macOS no Microsoft Entra ID. Se você selecionar Nenhum, os dispositivos não terão permissão para serem registrados no Microsoft Entra ID. A inscrição no Microsoft Intune ou MDM (Gerenciamento de Dispositivo Móvel) para o Microsoft 365 exige registro. Se você configurou um desses serviços, ALL estará selecionado e NONE estará indisponível.

Exigir autenticação multifator para registrar ou ingressar em dispositivos com o Microsoft Entra ID:

- É recomendável que as organizações usem a ação do usuário Registrar ou ingressar em dispositivos no Acesso Condicional para impor a autenticação multifator. Você deve configurar essa alternância para Sem se usar uma Política de Acesso Condicional para exigir autenticação multifator.

- Essa configuração permite especificar se os usuários precisarão fornecer outro fator de autenticação para ingressar ou registrar os dispositivos no Microsoft Entra ID. O padrão é No. Recomendamos que você exija autenticação multifator quando um dispositivo for registrado ou associado. Antes de habilitar a autenticação multifator para este serviço, você deve garantir que a autenticação multifator esteja configurada para os usuários que registram seus dispositivos. Para saber mais sobre os serviços de autenticação multifator do Microsoft Entra, confira Introdução à Autenticação Multifator do Microsoft Entra. Essa configuração pode não funcionar com provedores de identidade de terceiros.

Observação

A configuração Exigir autenticação multifator para registrar ou associar dispositivos ao Microsoft Entra ID é aplicada a dispositivos que sejam associados ao Microsoft Entra ID (com algumas exceções) ou registrados no Microsoft Entra. Essa configuração não se aplica a dispositivos adicionados ao Microsoft Entra híbrido, VMs associadas ao Microsoft Entra no Azure e dispositivos associados Ao Microsoft Entra ID usando o modo de autoimplantação do Windows Autopilot.

Número máximo de dispositivos – Essa configuração permite selecionar o número máximo de dispositivos ingressados no Microsoft Entra ou registrados no Microsoft Entra ID que um usuário pode ter no Microsoft Entra ID. Se um usuário atingir esse limite, não poderá adicionar mais dispositivos até que um ou mais dos seus dispositivos existentes sejam removidos. O valor padrão é 50. Você pode aumentar o valor para até 100. Se você inserir um valor acima de 100, o Microsoft Entra ID o definirá como 100. Você também pode usar Ilimitado para impor nenhum limite diferente dos limites de cota existentes.

Observação

A configuração Número máximo de dispositivos se aplica a dispositivos que sejam registrados ou ingressados no Microsoft Entra ID. Essa configuração não se aplica a dispositivos ingressados híbridos do Microsoft Entra.

Gerenciar outros administradores locais nos dispositivos associados ao Microsoft Entra: essa configuração permite que você selecione os usuários que têm direitos de administrador local em um dispositivo. Esses usuários são adicionados à função Administradores de dispositivos no Microsoft Entra ID.

Habilitar a Solução de Senha de Administrador Local do Microsoft Entra (LAPS) (versão prévia): LAPS é o gerenciamento de senhas de conta local em dispositivos Windows. A LAPS fornece uma solução para gerenciar e recuperar com segurança a senha de administrador local interna. Com a versão de nuvem da LAPS, os clientes podem habilitar o armazenamento e a rotação de senhas de administrador local para dispositivos de junção de Azure AD e Microsoft Entra híbrido. Para saber como gerenciar a LAPS no Microsoft Entra ID, confira o artigo de visão geral.

Restringir os usuários não administradores de recuperar a(s) chave(s) do BitLocker para seus próprios dispositivos: os administradores podem bloquear o acesso de chave do BitLocker de autoatendimento ao proprietário registrado do dispositivo. Os usuários padrão sem a permissão de leitura do BitLocker não podem exibir ou copiar suas chaves do BitLocker para seus dispositivos próprios. É necessário ser pelo menos um Administrador de Funções com Privilégios para atualizar essa configuração.

Enterprise State Roaming: para obter informações sobre essa configuração, confira o artigo de visão geral.

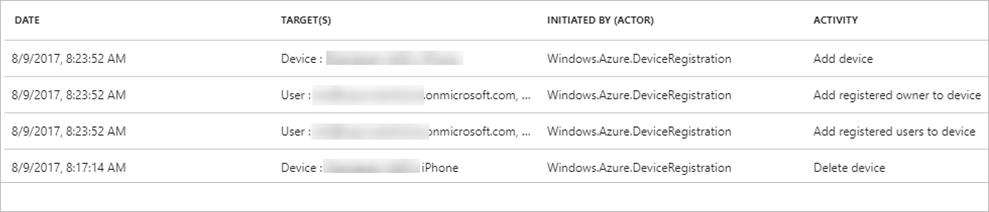

Logs de auditoria

As atividades do dispositivo são visíveis nos logs de atividade. Esses logs incluem atividades acionadas pelo serviço de registro do dispositivo e pelos usuários:

- Criação de dispositivo e adição de usuários/proprietários no dispositivo

- Alterações nas configurações do dispositivo

- Operações de dispositivo como excluir ou atualizar um dispositivo

- Operações em massa, como baixar todos os dispositivos

Observação

Ao executar operações em massa, como importar ou criar, você poderá encontrar um problema se a operação em massa não for concluída dentro de uma hora. Para contornar esse problema, é recomendável dividir o número de registros processados por lote. Por exemplo, antes de iniciar uma exportação, você pode limitar o conjunto de resultados filtrando um tipo de grupo ou nome de usuário para reduzir o tamanho dos resultados. Ao refinar seus filtros, essencialmente você limita os dados retornados pela operação em massa. Para obter mais informações, consulte Limitações de serviços de operações em massa.

O ponto de entrada para os dados de auditoria é Logs de auditoria, na seção Atividade da página Dispositivos.

Um log de auditoria tem um modo de exibição de lista padrão que mostra:

- Data e hora da ocorrência.

- Destinos.

- O iniciador/ator (quem) de uma atividade.

- A atividade.

Você pode personalizar o modo de exibição de lista clicando em Colunas na barra de ferramentas:

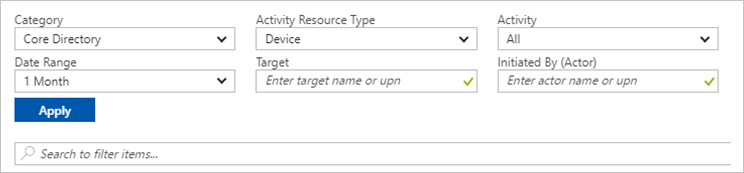

Para reduzir os dados relatados para um nível que funciona para você, pode filtrá-los usando estes campos:

- Categoria

- Tipo de recurso de atividade

- Atividade

- Intervalo de Datas

- Target (destino)

- Iniciado por (ator)

Também é possível pesquisar entradas específicas.