Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O logon único contínuo do Microsoft Entra (SSO Contínuo) conecta automaticamente os usuários quando eles estão usando suas áreas de trabalho corporativas conectadas à rede corporativa. O SSO contínuo fornece aos usuários acesso fácil aos seus aplicativos baseados em nuvem, sem usar outros componentes locais adicionais.

Para implantar o SSO contínuo para o Microsoft Entra ID usando o Microsoft Entra Connect, conclua as etapas descritas nas seções a seguir.

Verificar os pré-requisitos

Verifique se os seguintes pré-requisitos estão em vigor:

Configure o servidor do Microsoft Entra Connect: se você usar a autenticação de passagem como método de entrada, nenhuma outra verificação de pré-requisito será necessária. Se você usar a sincronização de hash de senha como seu método de logon e houver um firewall entre o Microsoft Entra Connect e o Microsoft Entra ID, verifique se:

Você usa o Microsoft Entra Connect versão 1.1.644.0 ou posterior.

Se o seu firewall ou proxy permitir, adicione as conexões à sua lista de permitidos para URLs

*.msappproxy.netna porta 443. Se você precisar de uma URL específica em vez de um caractere curinga para a configuração do proxy, pode configurartenantid.registration.msappproxy.net, em quetenantidé o GUID do locatário para o qual você está configurando o recurso. Se exceções de proxy baseadas em URL não forem possíveis em sua organização, você poderá permitir o acesso aos intervalos de IP do datacenter do Azure, que são atualizados semanalmente. Esse pré-requisito é aplicável somente quando você habilita o recurso SSO Contínuo. Não é necessário para login direto do usuário.Observação

- As versões 1.1.557.0, 1.1.558.0, 1.1.561.0 e 1.1.614.0 do Microsoft Entra Connect têm um problema relacionado à sincronização de hash de senha. Se você não pretende usar a sincronização de hash de senha em conjunto com a autenticação de passagem, examine as notas de versão do Microsoft Entra Connect para saber mais.

Use uma topologia do Microsoft Entra Connect com suporte: verifique se você está usando uma das topologias compatíveis com o Microsoft Entra Connect.

Observação

O SSO Contínuo dá suporte a várias florestas do Windows Server Active Directory (Windows Server AD) locais, independentemente de haver ou não relações de confiança do Windows Server AD entre elas.

Configurar credenciais de administrador de domínio: você deve ter credenciais de administrador de domínio para cada floresta do Windows Server AD que:

- Você sincroniza com o Microsoft Entra ID por meio do Microsoft Entra Connect.

- Contém os usuários para os quais você deseja habilitar o SSO Contínuo.

Habilitar a autenticação moderna: para usar esse recurso, você deve habilitar a autenticação moderna em seu locatário.

Use as versões mais recentes dos clientes do Microsoft 365: para obter uma experiência de logon silenciosa com clientes do Microsoft 365 (por exemplo, com o Outlook, Word ou Excel), seus usuários devem usar as versões 16.0.8730.xxxx ou posteriores.

Observação

Se você tiver um proxy HTTP de saída, certifique-se que a URL autologon.microsoftazuread-sso.com está na lista de permitidos. Você deve especificar essa URL explicitamente, pois o caractere curinga pode não ser aceito.

habilitar o recurso

Habilite o SSO contínuo por meio do Microsoft Entra Connect.

Observação

Se o Microsoft Entra Connect não atender aos seus requisitos, você poderá habilitar o SSO Contínuo usando o PowerShell. Use essa opção se você tiver mais de um domínio por floresta do Windows Server AD e quiser segmentar o domínio para habilitar o SSO contínuo.

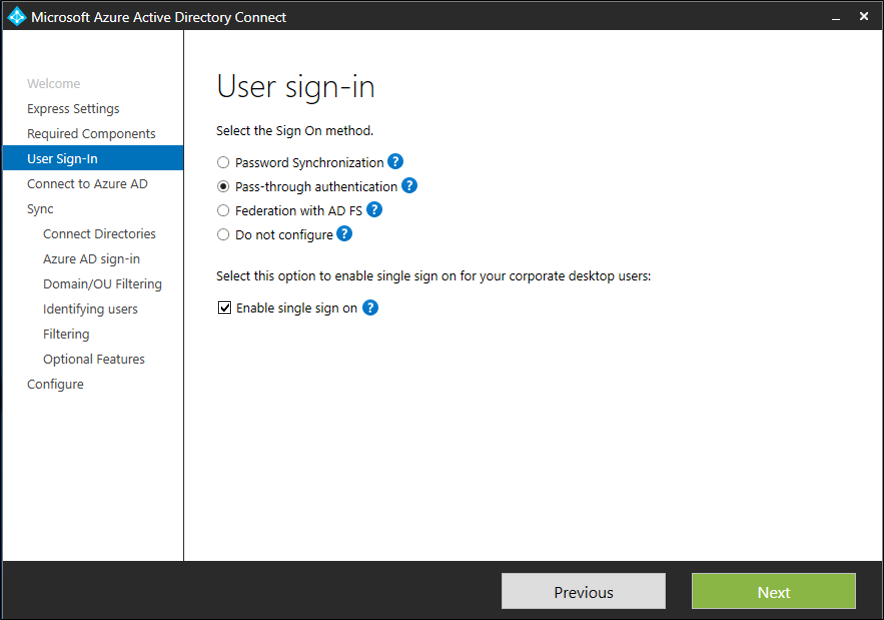

Se você estiver fazendo uma nova instalação do Microsoft Entra Connect, escolha o caminho de instalação personalizado. Na página Entrada do usuário , selecione a opção Habilitar logon único .

Observação

A opção estará disponível para seleção somente se o método de logon selecionado for Sincronização de Hash de Senha ou Autenticação de Passagem.

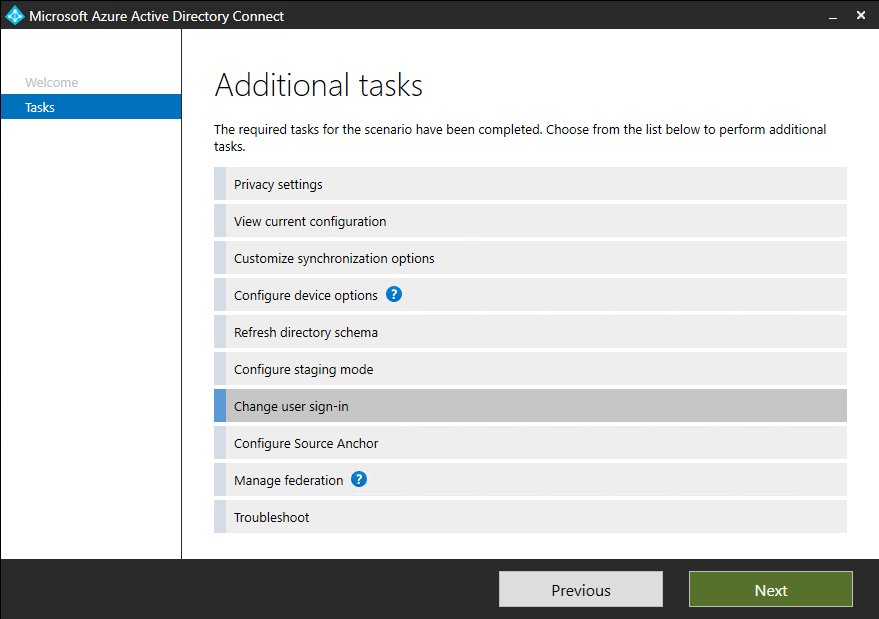

Se você já tiver uma instalação do Microsoft Entra Connect, em tarefas adicionais, selecione Alterar entrada do usuário e selecione Avançar. Se você estiver usando o Microsoft Entra Connect versões 1.1.880.0 ou posteriores, a opção Habilitar logon único será selecionada por padrão. Se você estiver usando uma versão anterior do Microsoft Entra Connect, selecione a opção Habilitar logon único .

Siga o assistente até a página Habilitar login único. Forneça credenciais de Administrador de Domínio para cada floresta do Windows Server AD que:

- Você sincroniza com o Microsoft Entra ID por meio do Microsoft Entra Connect.

- Contém os usuários para os quais você deseja habilitar o SSO Contínuo.

Quando você concluir o assistente, o SSO contínuo será habilitado no seu locatário.

Observação

As credenciais de Administrador de Domínio não são armazenadas no Microsoft Entra Connect ou no Microsoft Entra ID. Elas são usadas somente para habilitar o recurso.

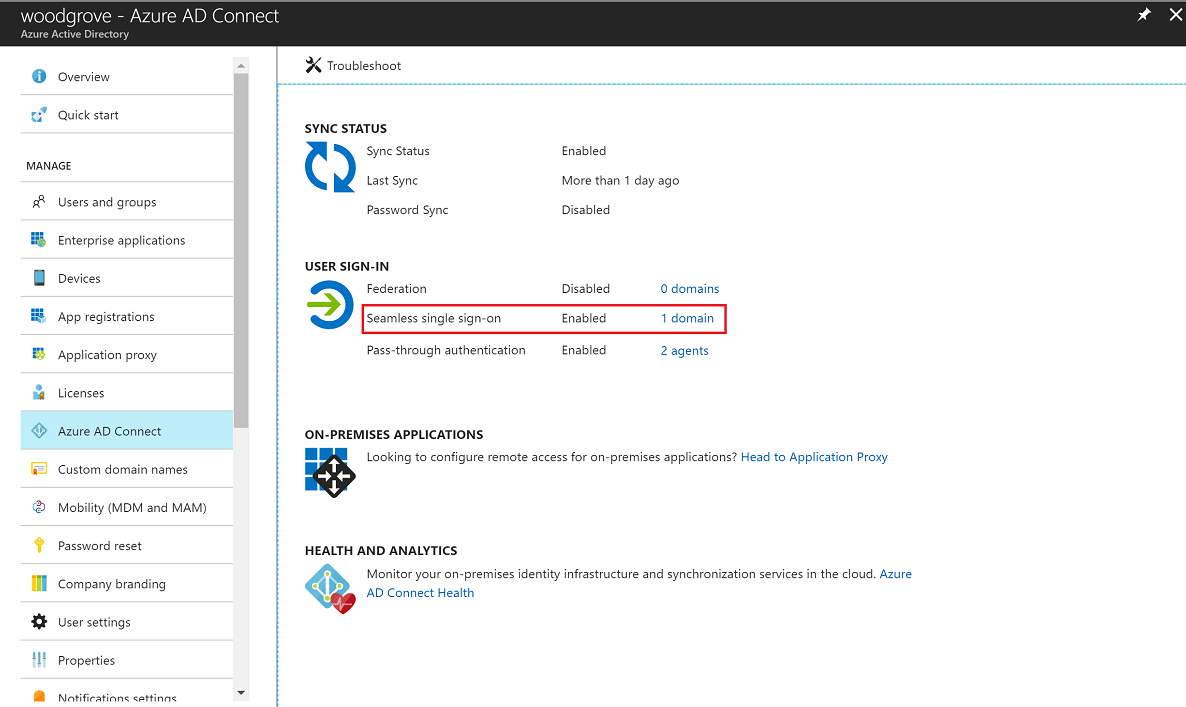

Para verificar se você habilitou o Seamless SSO corretamente:

- Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Identidade Híbrida.

- Navegue até Entra ID>Entra Connect>Sincronização do Connect.

- Verifique se o logon único contínuo está definido como Habilitado.

Importante

O logon único contínuo cria uma conta de computador chamada AZUREADSSOACC em cada floresta Windows Server AD no diretório Windows Server AD local. A conta do computador AZUREADSSOACC deve estar fortemente protegida por motivos de segurança. Somente contas de administrador de domínio devem ter permissão de gerenciar a conta de computador. Verifique se a delegação Kerberos na conta do computador está desabilitada e se nenhuma outra conta no Windows Server AD tem permissões de delegação na conta do computador AZUREADSSOACC. Armazene as contas de computador em uma unidade da organização para que elas estejam seguras contra exclusões acidentais e apenas os Administradores de Domínio possam acessá-las.

Observação

Se você estiver usando as arquiteturas Pass-the-Hash e Mitigação de roubo de credencial em seu ambiente local, faça as alterações apropriadas para garantir que a conta do computador AZUREADSSOACC não acabe no contêiner de quarentena.

Distribuir o recurso

Você pode distribuir gradualmente o SSO contínuo para seus usuários usando as instruções fornecidas nas próximas seções. Comece adicionando a seguinte URL do Microsoft Entra a todas ou a determinadas configurações de zona da intranet de usuários por meio da Política de Grupo no Windows Server AD:

https://autologon.microsoftazuread-sso.com

Você também deve habilitar uma configuração de política de zona de intranet chamada Permitir atualizações na barra de status por meio de script por meio da Política de Grupo.

Observação

As instruções a seguir só funcionam para o Internet Explorer, Microsoft Edge e o Google Chrome no Windows (se o Google Chrome compartilha um conjunto de URLs de sites confiáveis com o Internet Explorer). Saiba como configurar o Mozilla Firefox e o Google Chrome no macOS.

Por que você precisa modificar as configurações de zona da Intranet do usuário

Por padrão, um navegador calcula automaticamente a zona correta, internet ou intranet, de uma URL específica. Por exemplo, http://contoso/ mapeia para a zona da intranet e http://intranet.contoso.com/ mapeia para a zona da Internet (porque a URL contém um período). Os navegadores não enviam tíquetes Kerberos para um endpoint na nuvem, como a URL do Microsoft Entra, a menos que a URL seja adicionada explicitamente à zona da intranet do navegador.

Há duas maneiras de modificar as configurações de zona de intranet do usuário:

| Opção | Consideração administrativa | Experiência do usuário |

|---|---|---|

| Política de grupo | O administrador bloqueia a edição das configurações da zona da intranet | Os usuários não podem modificar as próprias configurações |

| Preferência de política de grupo | O administrador permite edição nas configurações da zona de intranet | Os usuários podem modificar as próprias configurações |

Etapas detalhadas da política de grupo

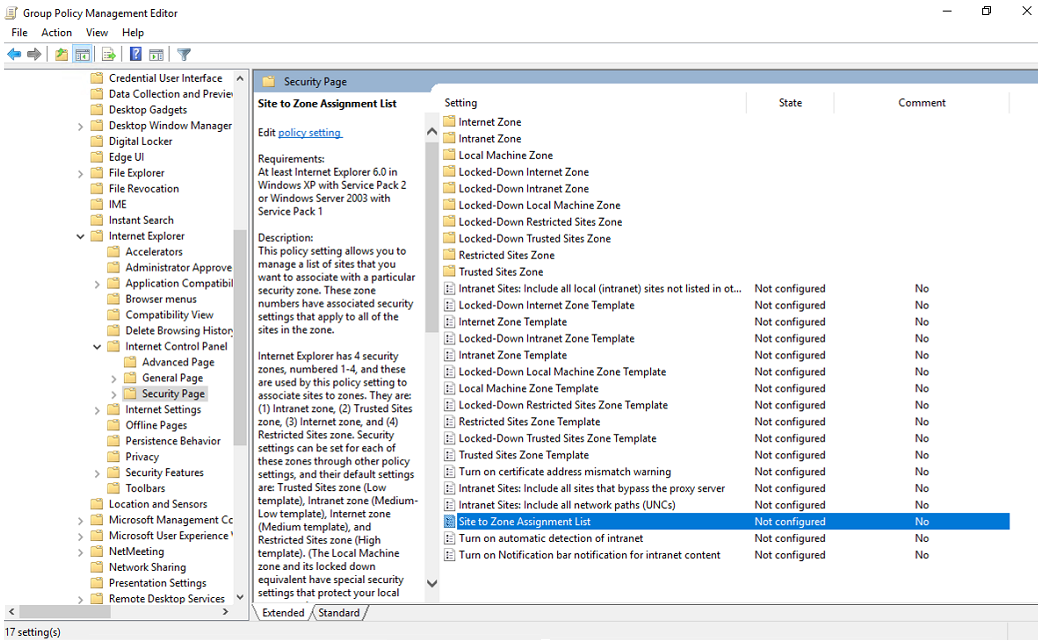

Abra a ferramenta Editor de Gerenciamento de Política de Grupo.

Edite a política de grupo que é aplicada a alguns ou todos os seus usuários. Este exemplo usa a Política de Domínio Padrão.

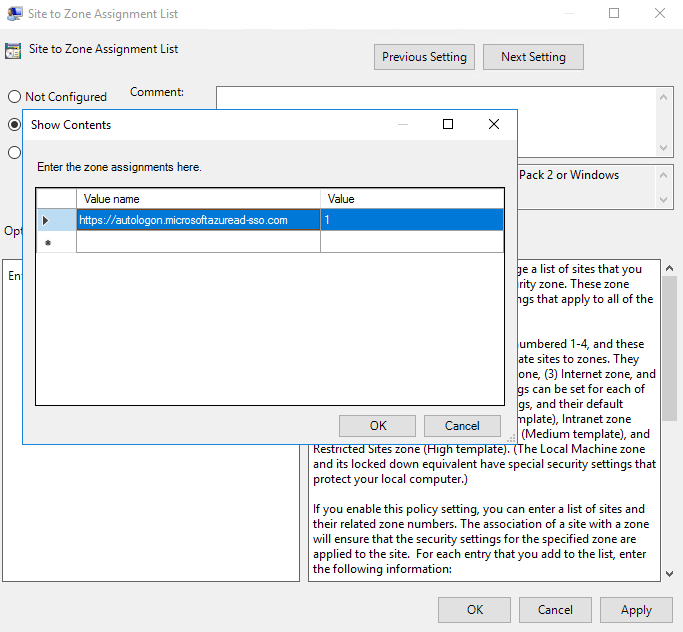

Acesse Configuração do Usuário>Políticas>Modelos Administrativos>Componentes do Windows>Internet Explorer>Painel de Controle da Internet>Página de Segurança. Selecione Lista de Atribuições de Site a Zona.

Habilite a política e insira os valores a seguir na caixa de diálogo:

Nome do valor: a URL do Microsoft Entra para as quais os tíquetes Kerberos são encaminhados.

Valor (Dados): 1 indica a zona da intranet.

O resultado será semelhante a esse exemplo:

Nome do valor:

https://autologon.microsoftazuread-sso.comValor (dados): 1

Observação

Se você quiser impedir que alguns usuários usem o SSO Contínuo (por exemplo, se esses usuários entrarem em quiosques compartilhados), defina os valores anteriores como 4. Essa ação adiciona a URL do Microsoft Entra à zona restrita e o SSO Contínuo falha para os usuários o tempo todo.

Selecione OK e selecione OK novamente.

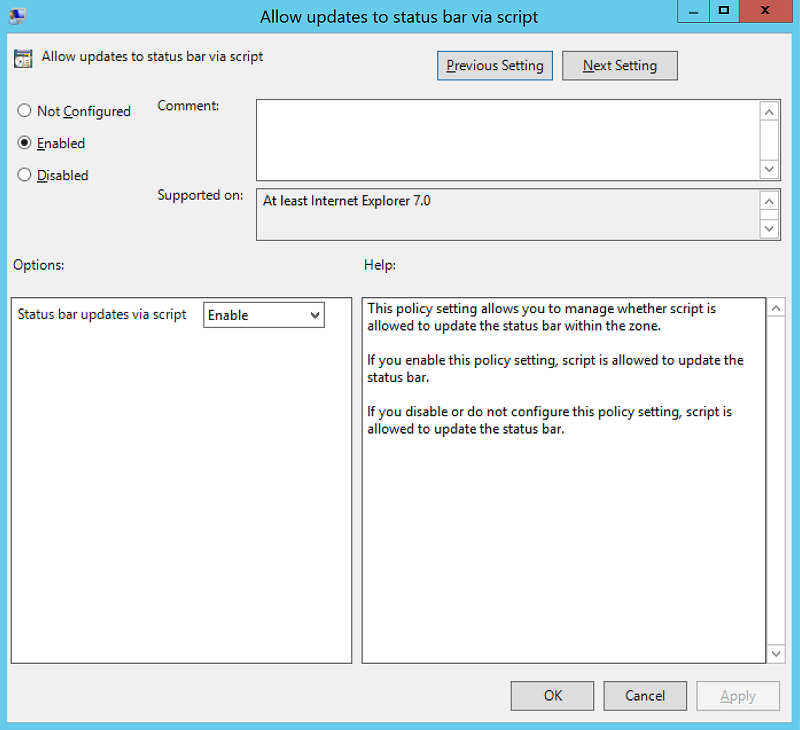

Vá para Configuração do Usuário>Políticas>Modelos Administrativos>Componentes do Windows>Internet Explorer>Painel de Controle da Internet>Página de Segurança>Zona da Intranet. Selecione Permitir atualizações na barra de status por meio de script.

Habilite a configuração de política e selecione OK.

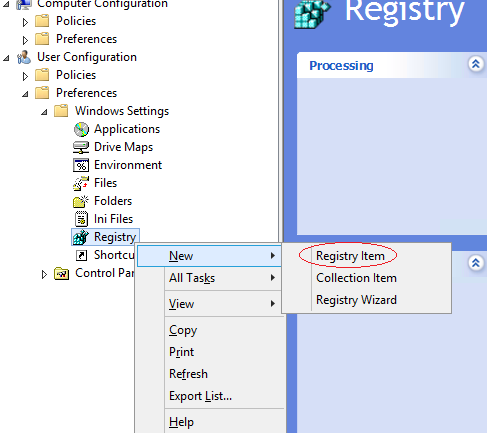

Etapas detalhadas das preferências de política de grupo

Abra a ferramenta Editor de Gerenciamento de Política de Grupo.

Edite a política de grupo que é aplicada a alguns ou todos os seus usuários. Este exemplo usa a Política de Domínio Padrão.

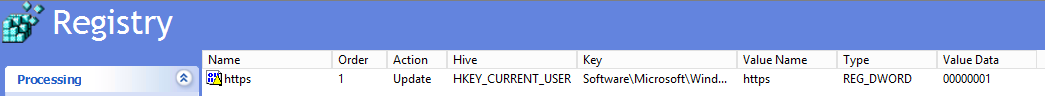

Vá para Configuração do Usuário>Preferências>Configurações do Windows>Registro>Novo>item de Registro.

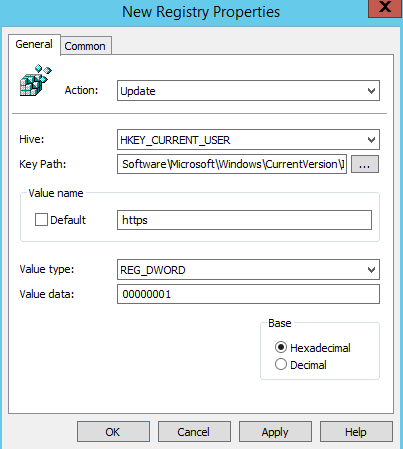

Insira ou selecione os valores a seguir, conforme demonstrado, e selecione OK.

Caminho da chave: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Nome do valor: https

Tipo de valor: REG_DWORD

Dados de valor: 00000001

Considerações de navegador

As próximas seções têm informações sobre o SSO Transparente que são específicas para diferentes tipos de navegadores.

Mozilla Firefox (todas as plataformas)

Se você estiver usando as configurações de política de autenticação em seu ambiente, certifique-se de adicionar a URL do Microsoft Entra (https://autologon.microsoftazuread-sso.com) à seção SPNEGO . Você também pode definir a opção PrivateBrowsing como true para permitir o SSO Contínuo no modo de navegação privada.

Safari (macOS)

Verifique se o computador que está executando o macOS está associado ao Windows Server AD.

As instruções para conectar seu dispositivo macOS ao Windows Server AD estão além do escopo deste artigo.

Microsoft Edge com base em Chromium (todas as plataformas)

Se você tiver substituído as configurações de política AuthNegotiateDelegateAllowlist ou AuthServerAllowlist no seu ambiente, verifique se você também adicionou a URL do Microsoft Entra (https://autologon.microsoftazuread-sso.com) a essas configurações de política.

Microsoft Edge com base em Chromium (macOS e outras plataformas não Windows)

Para o Microsoft Edge baseado no Chromium no macOS e em outras plataformas não Windows, consulte o Microsoft Edge com base na Lista de Políticas do Chromium para obter informações sobre como adicionar a URL do Microsoft Entra para autenticação integrada à sua lista de permissões.

Google Chrome (todas as plataformas)

Se você tiver substituído as configurações de política AuthNegotiateDelegateAllowlist ou AuthServerAllowlist no seu ambiente, verifique se você também adicionou a URL do Microsoft Entra (https://autologon.microsoftazuread-sso.com) a essas configurações de política.

macOS

O uso de extensões de Política de Grupo do Active Directory de terceiros para distribuir a URL do Microsoft Entra para usuários do Firefox e do Google Chrome no macOS está fora do escopo deste artigo.

Limitações conhecidas do navegador

O SSO transparente não funciona no Internet Explorer se o navegador estiver em execução no modo de proteção avançada. O SSO contínuo dá suporte à próxima versão do Microsoft Edge baseada no Chromium e funciona nos modos InPrivate e Convidado por design. O Microsoft Edge (herdado) não tem mais suporte.

Talvez seja necessário configurar AmbientAuthenticationInPrivateModesEnabled para usuários InPrivate e/ou convidados com base na documentação correspondente:

Testar o SSO contínuo

Para testar o recurso para um usuário específico, verifique se todas as seguintes condições estão em vigor:

- O usuário entra em um dispositivo corporativo.

- O dispositivo está ingressado no domínio do Windows Server AD. O dispositivo não precisa ser associado ao Microsoft Entra.

- O dispositivo tem uma conexão direta com seu controlador de domínio, seja na rede corporativa com ou sem fio ou por meio de uma conexão de acesso remoto, como uma conexão VPN.

- Você distribuiu o recurso para esse usuário por meio da Política de Grupo.

Para testar um cenário no qual o usuário insere um nome de usuário, mas não uma senha:

- Entre em https://myapps.microsoft.com. Certifique-se de limpar o cache do navegador ou usar uma nova sessão privada do navegador com qualquer um dos navegadores com suporte no modo particular.

Para testar o cenário em que o usuário não tem que inserir o nome de usuário ou a senha, siga uma destas etapas:

- Entre em

https://myapps.microsoft.com/contoso.onmicrosoft.com. Certifique-se de limpar o cache do navegador ou usar uma nova sessão privada do navegador com qualquer um dos navegadores com suporte no modo particular. Substituacontosopelo seu nome de locatário. - Entre no

https://myapps.microsoft.com/contoso.comem uma nova sessão privada do navegador. Substituacontoso.compor um domínio verificado (não um domínio federado) em seu locatário.

Sobrepor chaves

Em Habilitar o recurso, o Microsoft Entra Connect cria contas de computador (representando o Microsoft Entra ID) em todas as florestas do Windows Server AD nas quais você habilitou o SSO Contínuo. Para saber mais, consulte Logon único contínuo do Microsoft Entra: aprofundamento técnico.

Importante

A chave de descriptografia do Kerberos em uma conta de computador, se vazada, poderá ser usada para gerar tíquetes Kerberos para todos os usuários sincronizados. Os atores mal-intencionados podem, então, usurpar a identidade de entradas do Microsoft Entra para usuários comprometidos. Recomendamos enfaticamente que você altere periodicamente essas chaves de descriptografia do Kerberos ou, pelo menos, uma vez a cada 30 dias.

Para obter instruções sobre como implantar as chaves, veja Logon único contínuo do Microsoft Entra: perguntas frequentes.

Importante

Você não precisa executar essa etapa imediatamente depois de habilitar o recurso. Sobrepor as chaves de descriptografia Kerberos pelo menos uma vez a cada 30 dias.

Próximas etapas

- Aprofundamento técnico: entenda como funciona o recurso de login único integrado.

- Perguntas frequentes: obtenha respostas para perguntas frequentes sobre logon único contínuo.

- Solução de problemas: como resolver problemas comuns com o recurso de login único e contínuo.

- UserVoice: Use o Fórum do Microsoft Entra para enviar novas solicitações de recursos.