Passo a passo: use a nuvem para configurar a política de grupo em dispositivos Windows 10/11 com modelos do ADMX e Microsoft Intune

Observação

Esse passo a passo foi criado como um workshop técnico para o Microsoft Ignite. Ele tem mais pré-requisitos do que os passo a passo típicos, pois compara o uso e a configuração de políticas do ADMX em Intune e local.

Modelos administrativos de política de grupo, também conhecidos como modelos ADMX, incluem configurações que você pode configurar em dispositivos cliente Windows, incluindo PCs. As configurações de modelo do ADMX estão disponíveis por serviços diferentes. Essas configurações são usadas por provedores de MDM (mobile Gerenciamento de Dispositivos), incluindo Microsoft Intune. Por exemplo, você pode ativar Ideias de Design no PowerPoint, definir uma home page no Microsoft Edge e muito mais.

Dica

Para obter uma visão geral dos modelos do ADMX no Intune, incluindo os modelos do ADMX internos para Intune, acesse Usar modelos do ADMX Windows 10/11 no Microsoft Intune.

Para obter mais informações sobre políticas do ADMX, acesse Noções básicas sobre políticas apoiadas pelo ADMX.

Esses modelos são criados para Microsoft Intune e estão disponíveis como perfis de modelos administrativos. Neste perfil, você configura as configurações que deseja incluir e, em seguida, "atribui" esse perfil aos seus dispositivos.

Neste passo a passo, você fará:

- Introdução ao centro de administração Microsoft Intune.

- Crie grupos de usuários e crie grupos de dispositivos.

- Compare as configurações em Intune com as configurações locais do ADMX.

- Crie modelos administrativos diferentes e configure as configurações que visam os diferentes grupos.

Ao final deste laboratório, você pode usar Intune e Microsoft 365 para gerenciar seus usuários e implantar modelos administrativos.

Esse recurso aplica-se a:

- Windows 11

- Windows 10 versão 1709 e mais recente

Dica

Há duas maneiras de criar um modelo administrativo: usando um modelo ou usando o Catálogo de Configurações. Este artigo se concentra no uso do modelo Modelos Administrativos. O Catálogo de Configurações tem mais configurações de Modelo Administrativo disponíveis. Para que as etapas específicas usem o Catálogo de Configurações, acesse Usar o catálogo de configurações para configurar as configurações.

Pré-requisitos

Uma assinatura Microsoft 365 E3 ou E5, que inclui Intune e Microsoft Entra ID P1 ou P2. Se você não tiver uma assinatura E3 ou E5, experimente-a gratuitamente.

Para obter mais informações sobre o que você obtém com as diferentes licenças do Microsoft 365, acesse Transformar sua Empresa com o Microsoft 365.

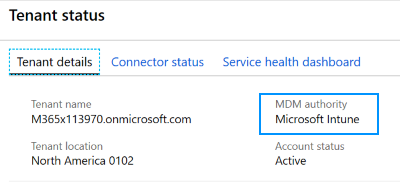

Microsoft Intune é configurado como a Autoridade de MDM Intune. Para obter mais informações, acesse Definir a autoridade de gerenciamento de dispositivo móvel.

Em um DC (controlador de domínio Active Directory local):

Copie os seguintes modelos do Office e do Microsoft Edge para a Central Store (pasta sysvol):

Crie uma política de grupo para enviar esses modelos para um computador administrador enterprise Windows 10/11 no mesmo domínio que o DC. Neste passo a passo:

- A política de grupo que criamos com esses modelos se chama OfficeandEdge. Você verá esse nome nas imagens.

- O computador administrador do Windows 10/11 Enterprise que usamos é chamado de Administração computador.

Em algumas organizações, um administrador de domínio tem duas contas:

- Uma conta de trabalho de domínio típica

- Uma conta de administrador de domínio diferente usada apenas para tarefas de administrador de domínio, como política de grupo

A finalidade deste Administração computador é que os administradores entrem com sua conta de administrador de domínio e as ferramentas de acesso projetadas para gerenciar a política de grupo.

Neste computador Administração:

Entre com uma conta do Administrador de Domínio.

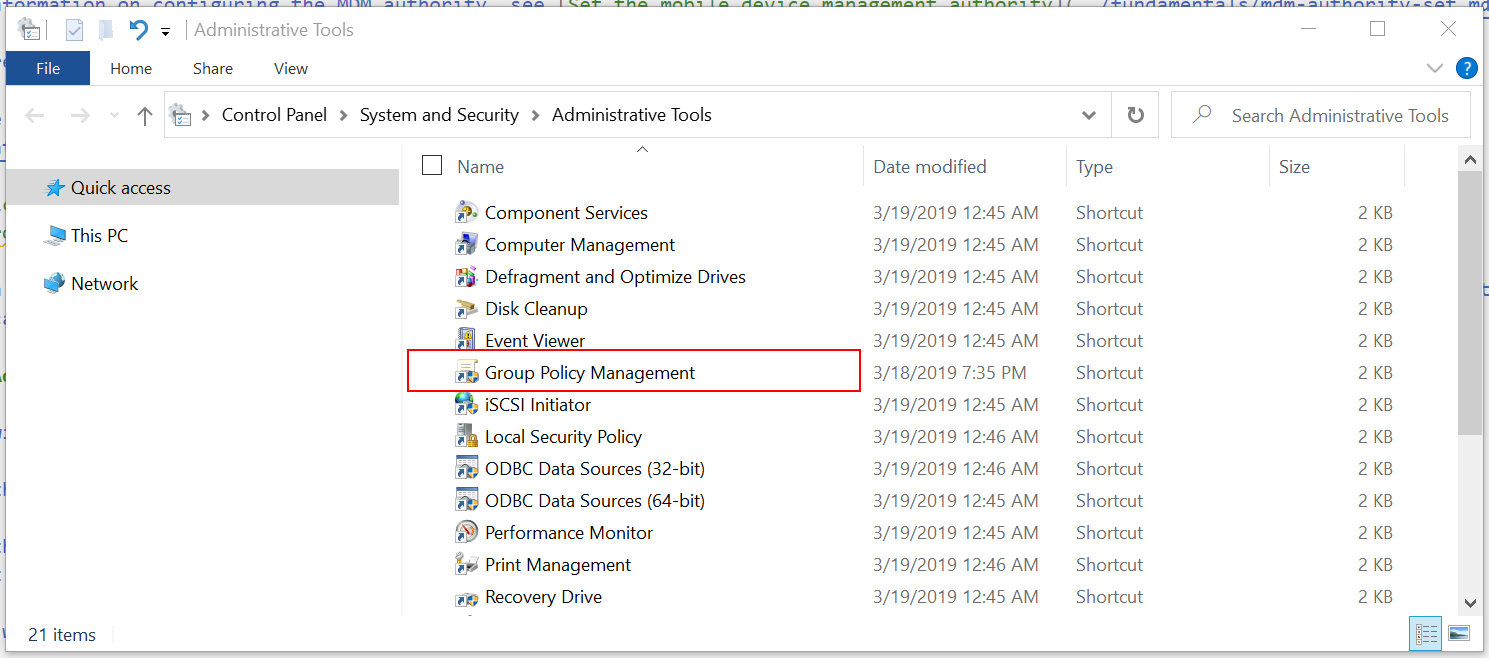

Adicione as Ferramentas de Gerenciamento do RSAT: Política de Grupo:

Abra o aplicativo Configurações> Recursosopcionais>do sistema>Adicionar recurso.

Se você usar uma versão mais antiga que Windows 10 22H2, acesse Configurações>Aplicativos>aplicativos & recursos>Recursos opcionais>Adicionar recurso.

Selecione RSAT: Política de Grupo Ferramentas de> GerenciamentoAdicionar.

Aguarde enquanto o Windows adiciona o recurso. Quando concluído, ele eventualmente é exibido no aplicativo Ferramentas Administrativas do Windows .

Certifique-se de ter acesso à Internet e direitos de administrador para a assinatura do Microsoft 365, que inclui o centro de administração Intune.

Abra o centro de administração Intune

Abra um navegador da Web chromium, como o Microsoft Edge versão 77 e posterior.

Vá para o centro de administração Microsoft Intune. Entre com a seguinte conta:

Usuário: insira a conta de administrador de sua assinatura de locatário do Microsoft 365.

Senha: insira sua senha.

Esse centro de administração é focado no gerenciamento de dispositivos e inclui serviços do Azure, como Microsoft Entra ID e Intune. Você pode não ver a Microsoft Entra ID e Intune identidade visual, mas está usando-as.

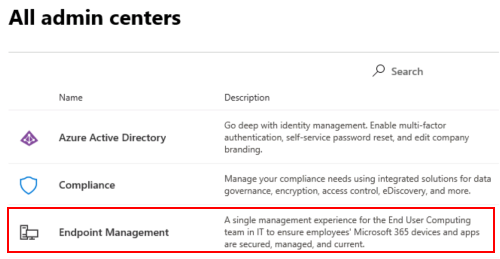

Você também pode abrir o Intune centro de administração do Centro de administração do Microsoft 365:

Saiba mais em https://admin.microsoft.com.

Entre com a conta de administrador da sua assinatura de locatário do Microsoft 365.

Selecione Mostrar todos os>centros> deadministração gerenciamento de ponto de extremidade. O centro de administração Intune é aberto.

Criar grupos e adicionar usuários

As políticas locais são aplicadas na ordem LSDOU – local, site, domínio e unidade organizacional (OU). Nessa hierarquia, as políticas de OU substituem políticas locais, políticas de domínio substituem políticas de site e assim por diante.

No Intune, as políticas são aplicadas aos usuários e grupos que você criar. Não há uma hierarquia. Por exemplo:

- Se duas políticas atualizarem a mesma configuração, a configuração aparecerá como um conflito.

- Se duas políticas de conformidade estiverem em conflito, a política mais restritiva se aplicará.

- Se dois perfis de configuração estiverem em conflito, a configuração não será aplicada.

Para obter mais informações, acesse Perguntas comuns, problemas e resoluções com políticas e perfis de dispositivo.

Nestas próximas etapas, você cria grupos de segurança e adiciona usuários a esses grupos. Você pode adicionar um usuário a vários grupos. Por exemplo, é normal que um usuário tenha vários dispositivos, como um Surface Pro para o trabalho, e um dispositivo móvel Android para pessoal. E é normal que uma pessoa acesse recursos organizacionais desses vários dispositivos.

No centro de administração Intune, selecione Grupos>Novo grupo.

Insira as seguintes configurações:

- Tipo de grupo: Selecione Segurança.

- Nome do grupo: insira todos os dispositivos de estudante Windows 10.

- Tipo de associação: selecione Atribuído.

Selecione Membros e adicione alguns dispositivos.

Adicionar dispositivos é opcional. O objetivo é praticar a criação de grupos e saber como adicionar dispositivos. Se você estiver usando esse passo a passo em um ambiente de produção, esteja ciente do que está fazendo.

Selecione>Crie para salvar suas alterações.

Não vê seu grupo? Selecione Atualizar.

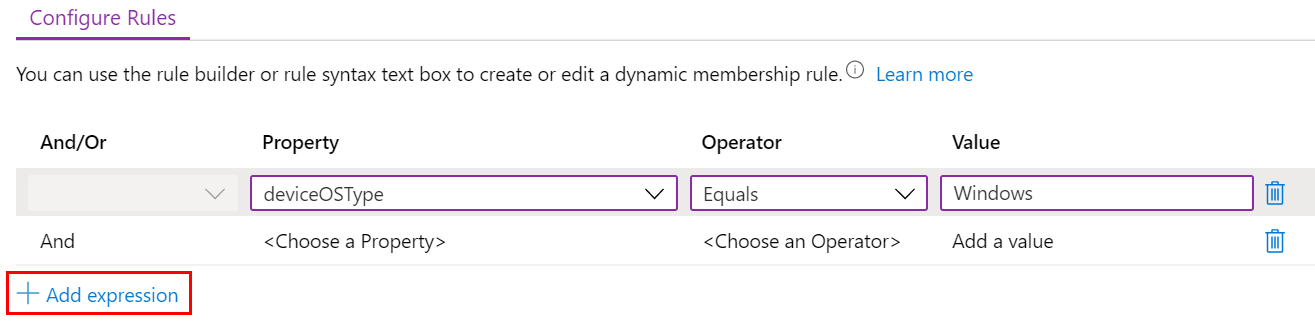

Selecione Novo grupo e insira as seguintes configurações:

Tipo de grupo: Selecione Segurança.

Nome do grupo: insira todos os dispositivos Windows.

Tipo de associação: selecione Dispositivo Dinâmico.

Membros dinâmicos do dispositivo: selecione Adicionar consulta dinâmica e configure sua consulta:

- Propriedade: selecione deviceOSType.

- Operador: selecione Iguais.

- Valor: Insira Windows.

Selecione Adicionar expressão. Sua expressão é mostrada na sintaxe Regra:

Quando usuários ou dispositivos atendem aos critérios inseridos, eles são adicionados automaticamente aos grupos dinâmicos. Neste exemplo, os dispositivos são adicionados automaticamente a esse grupo quando o sistema operacional é Windows. Se você estiver usando esse passo a passo em um ambiente de produção, tenha cuidado. O objetivo é praticar a criação de grupos dinâmicos.

Salvar>Crie para salvar suas alterações.

Crie o grupo Todos os Professores com as seguintes configurações:

Tipo de grupo: Selecione Segurança.

Nome do grupo: Insira Todos os Professores.

Tipo de associação: selecione Usuário Dinâmico.

Membros dinâmicos do usuário: selecione Adicionar consulta dinâmica e configure sua consulta:

Propriedade: selecione departamento.

Operador: selecione Iguais.

Valor: Insira Professores.

Selecione Adicionar expressão. Sua expressão é mostrada na sintaxe Regra.

Quando usuários ou dispositivos atendem aos critérios inseridos, eles são adicionados automaticamente aos grupos dinâmicos. Neste exemplo, os usuários são adicionados automaticamente a esse grupo quando seu departamento é Professores. Você pode inserir o departamento e outras propriedades quando os usuários são adicionados à sua organização. Se você estiver usando esse passo a passo em um ambiente de produção, tenha cuidado. O objetivo é praticar a criação de grupos dinâmicos.

Salvar>Crie para salvar suas alterações.

Pontos de discussão

Grupos dinâmicos são um recurso em Microsoft Entra ID P1 ou P2. Se você não tiver Microsoft Entra ID P1 ou P2, você terá licença para criar apenas grupos atribuídos. Para obter mais informações sobre grupos dinâmicos, acesse:

Microsoft Entra ID P1 ou P2 inclui outros serviços que são comumente usados ao gerenciar aplicativos e dispositivos, incluindo MFA (autenticação multifator) e acesso condicional.

Muitos administradores perguntam quando usar grupos de usuários e quando usar grupos de dispositivos. Para obter algumas diretrizes, acesse Grupos de usuários versus grupos de dispositivos.

Lembre-se de que um usuário pode pertencer a vários grupos. Considere alguns dos outros grupos de usuários e dispositivos dinâmicos que você pode criar, como:

- Todos os alunos

- Todos os dispositivos Android

- Todos os dispositivos iOS/iPadOS

- Marketing

- Recursos Humanos

- Todos os funcionários da Alice

- Todos os funcionários da Redmond

- Administradores de TI da costa oeste

- Administradores de TI da costa leste

Os usuários e grupos criados também são vistos no Centro de administração do Microsoft 365, Microsoft Entra ID no portal do Azure e Microsoft Intune no portal do Azure. Você pode criar e gerenciar grupos em todas essas áreas para sua assinatura de locatário. Se sua meta for o gerenciamento de dispositivos, use o centro de administração Microsoft Intune.

Revisar associação de grupo

- No centro de administração Intune, selecione Usuários>Todos os usuários> selecionam o nome de qualquer usuário existente.

- Examine algumas das informações que você pode adicionar ou alterar. Por exemplo, examine as propriedades que você pode configurar, como Título de Trabalho, Departamento, Cidade, Localização do Office e muito mais. Você pode usar essas propriedades em suas consultas dinâmicas ao criar grupos dinâmicos.

- Selecione Grupos para ver a associação desse usuário. Você também pode remover o usuário de um grupo.

- Selecione algumas das outras opções para ver mais informações e o que você pode fazer. Por exemplo, examine a licença atribuída, os dispositivos do usuário e muito mais.

O que eu acabei de fazer?

No centro de administração Intune, você criou novos grupos de segurança e adicionou usuários e dispositivos existentes a esses grupos. Usamos esses grupos em etapas posteriores neste tutorial.

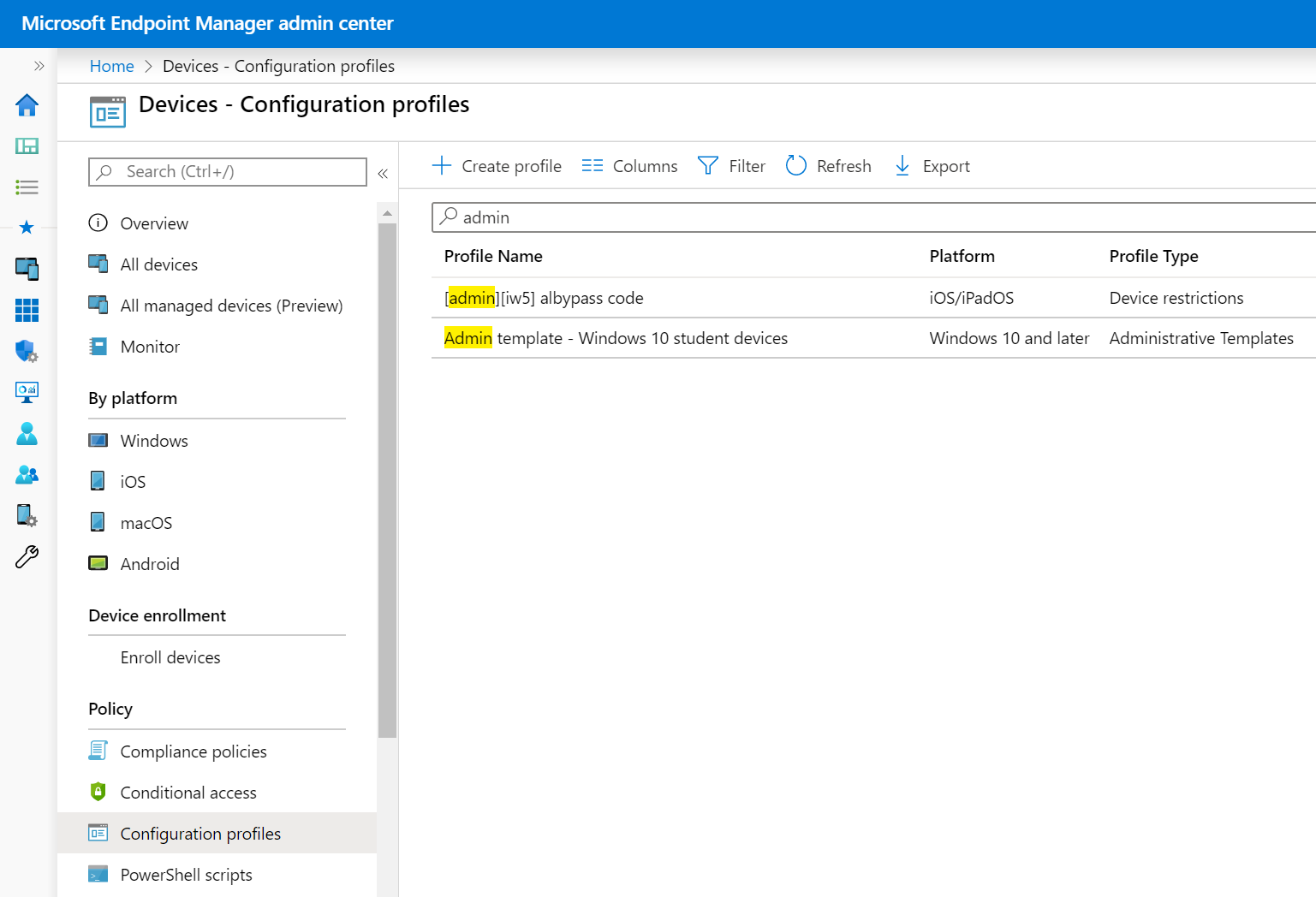

Criar um modelo no Intune

Nesta seção, criamos um modelo administrativo no Intune, analisamos algumas configurações no Gerenciamento de Política de Grupo e comparamos a mesma configuração em Intune. O objetivo é mostrar uma configuração na política de grupo e mostrar a mesma configuração em Intune.

No centro de administração Intune, selecione CriarConfiguração>de Dispositivos>.

Insira as seguintes propriedades:

- Plataforma: selecione Windows 10 e posteriores.

- Tipo de perfil: selecione Modelos Administrativos.

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde. Por exemplo, insira Administração modelo – Windows 10 dispositivos de estudante.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

Nas configurações, Todas as configurações mostram uma lista alfabética de todas as configurações. Você também pode filtrar configurações que se aplicam a dispositivos (configuração de computador) e configurações que se aplicam aos usuários (configuração do usuário):

Expanda Configuração> docomputador Microsoft Edge> selecione Configurações do SmartScreen. Observe o caminho para a política e todas as configurações disponíveis:

Na pesquisa, insira download. Observe que as configurações de política são filtradas:

Abrir Política de Grupo Gerenciamento

Nesta seção, mostramos uma política no Intune e sua política correspondente no Editor de Gerenciamento de Política de Grupo.

Comparar uma política de dispositivo

No computador Administração, abra o aplicativo gerenciamento de Política de Grupo.

Este aplicativo é instalado com o RSAT: Política de Grupo Ferramentas de Gerenciamento, que é um recurso opcional que você adiciona no Windows. Os pré-requisitos (neste artigo) listam as etapas para instalá-lo.

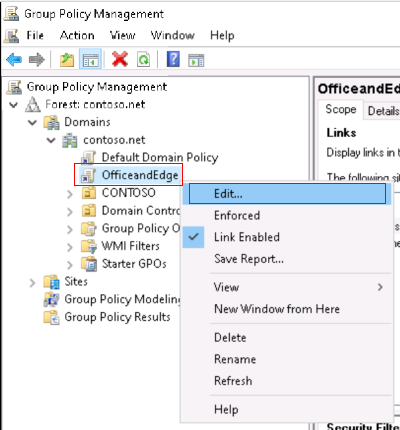

Expanda Domínios> selecione seu domínio. Por exemplo, selecione

contoso.net.Clique com o botão direito do mouse na política >Do OfficeandEdgeEditar. O aplicativo Editor de Gerenciamento de Política de Grupo é aberto.

OfficeandEdge é uma política de grupo que inclui os modelos do Office e do Microsoft Edge ADMX. Essa política é descrita em pré-requisitos (neste artigo).

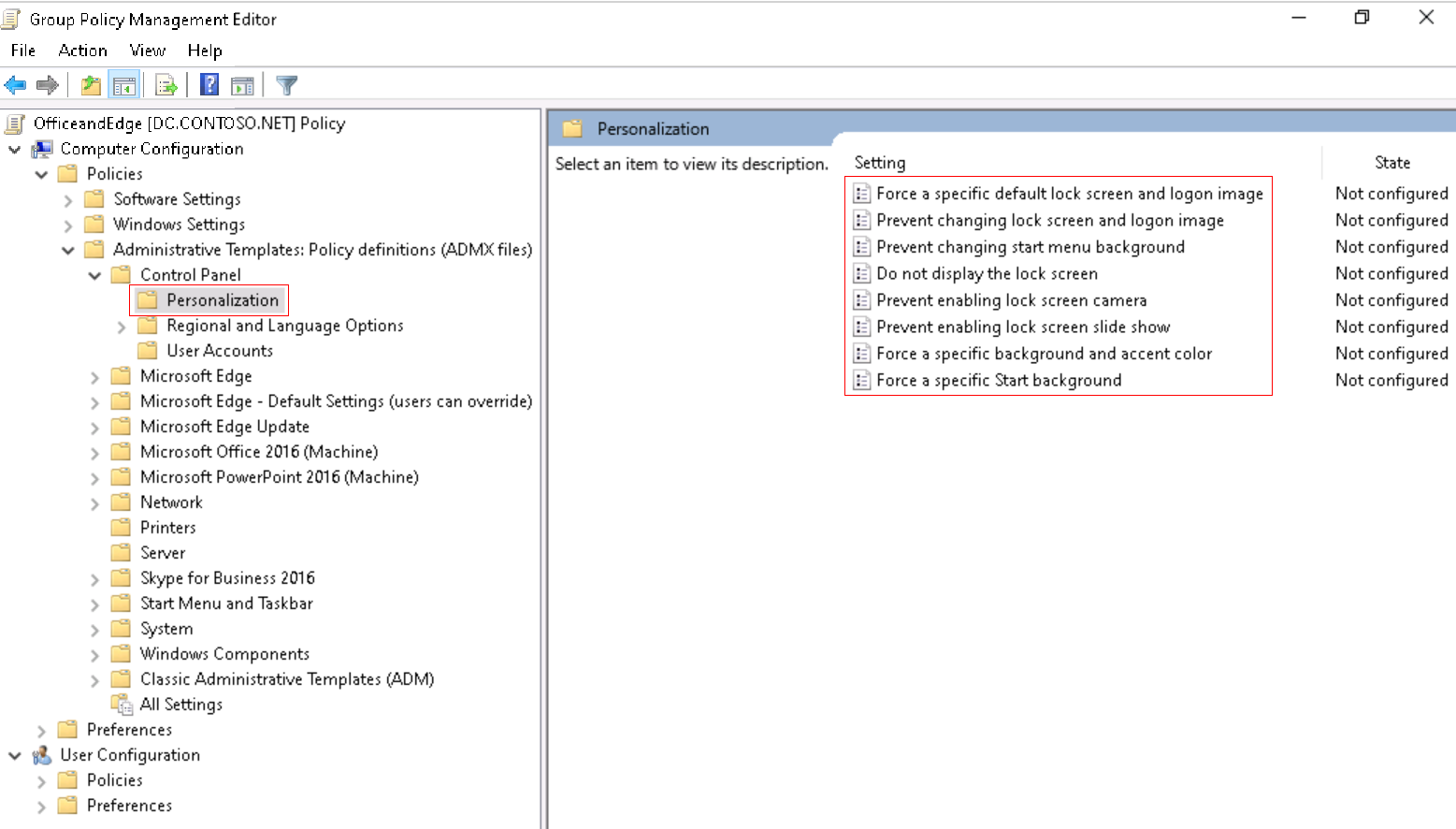

ExpandaModelos administrativos de políticas>> de configuração> de computador Painel de Controle >Pessoalização. Observe as configurações disponíveis.

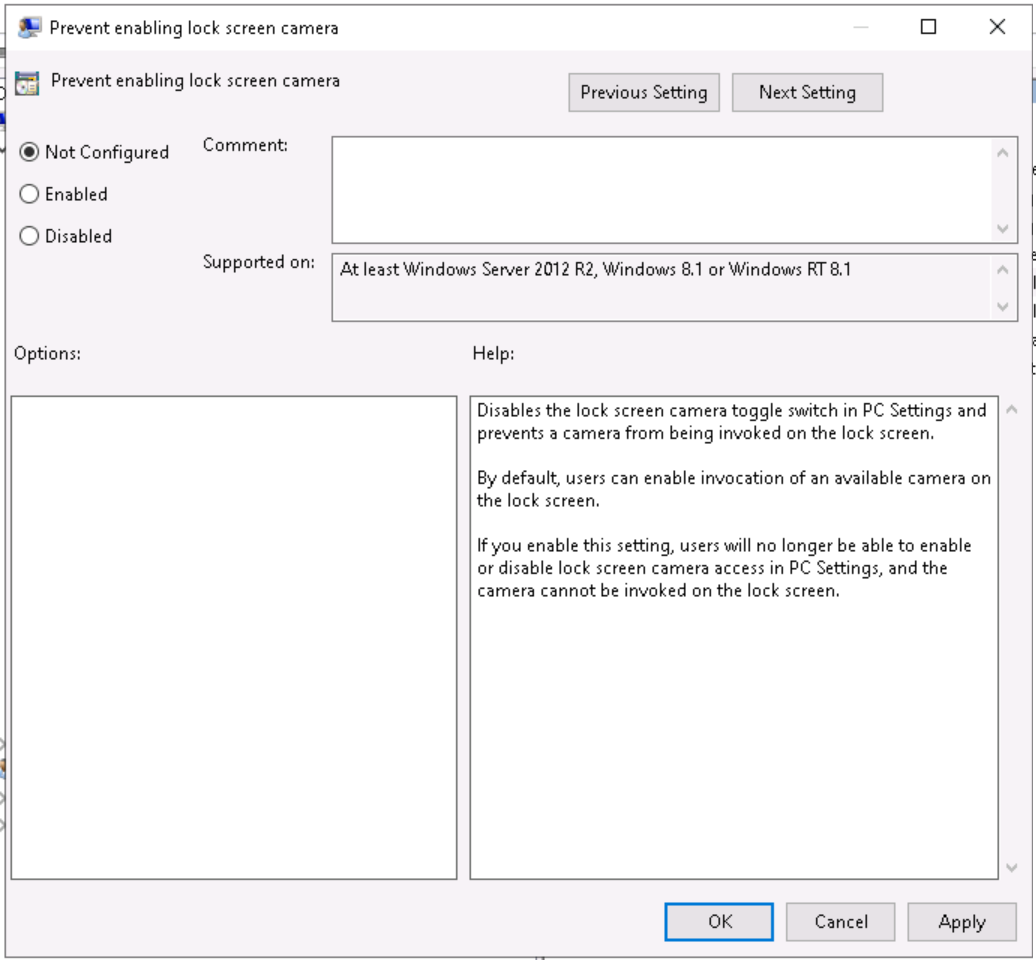

Clique duas vezes em Impedir a habilitação da câmera de tela de bloqueio e consulte as opções disponíveis:

No centro de administração Intune, acesse seu modelo de Administração - Windows 10 modelo de dispositivos de estudante.

Selecione Configuração>do computador Painel de Controle>Pessoalização. Observe as configurações disponíveis:

O tipo de configuração é Dispositivo e o caminho é

/Control Panel/Personalization. Esse caminho é semelhante ao que você acabou de ver no Política de Grupo Management Editor. Se você abrir a configuração Impedir a configuração da câmera de bloqueio de bloqueio, verá as mesmas opções Não configuradas, habilitadas e desabilitadas que você vê em Política de Grupo Editor de Gerenciamento.

Comparar uma política de usuário

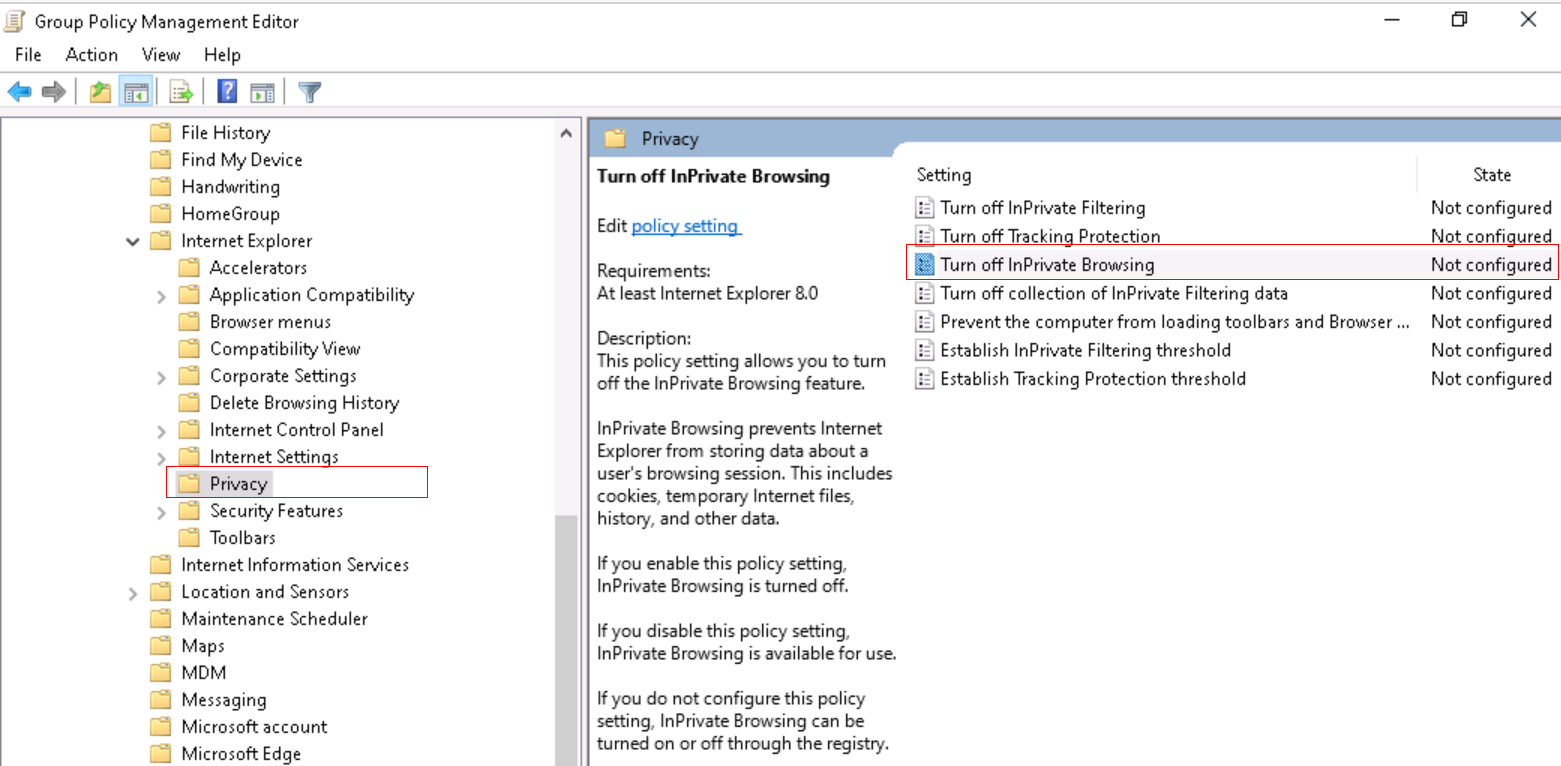

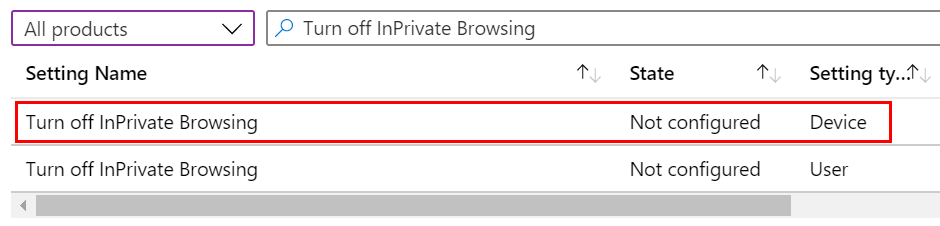

No modelo de administrador, selecione Configuração> do computadorTodas as configurações e pesquise

inprivate browsingpor . Observe o caminho.Faça o mesmo para configuração de usuário. Selecione Todas as configurações e pesquise por

inprivate browsing.No Editor de Gerenciamento de Política de Grupo, localize as configurações de usuário e dispositivo correspondentes:

- Dispositivo: Expanda Políticas de configuração> do computadorModelos>administrativos Componentes>>do WindowsInternet Explorer>Privacy>Desativar a Navegação inPrivate.

- Usuário: Expanda Políticas de configuração> do usuárioModelos>administrativos Componentes>>do WindowsInternet Explorer>Privacy>Desativar a Navegação inPrivate.

Dica

Para ver as políticas internas do Windows, você também pode usar o GPEdit (editar aplicativo de política de grupo ).

Comparar uma política do Microsoft Edge

No centro de administração Intune, acesse seu modelo de Administração - Windows 10 modelo de dispositivos de estudante.

Expanda a configuração> docomputador Microsoft Edge>Startup, página inicial e nova página de guias. Observe as configurações disponíveis.

Faça o mesmo para configuração de usuário.

No Editor de Gerenciamento Política de Grupo, localize estas configurações:

- Dispositivo: expandamodelos>administrativos de políticas> de configuração> docomputador Microsoft Edge>Startup, página inicial e nova guia.

- Usuário: expandirmodelos administrativos de políticas> de configuração>do> usuárioMicrosoft Edge>Startup, página inicial e nova guia

O que eu acabei de fazer?

Você criou um modelo administrativo no Intune. Neste modelo, examinamos algumas configurações do ADMX e examinamos as mesmas configurações do ADMX no Gerenciamento de Política de Grupo.

Adicionar configurações ao modelo de administrador do Students

Neste modelo, configuramos algumas configurações de Explorer da Internet para bloquear dispositivos compartilhados por vários alunos.

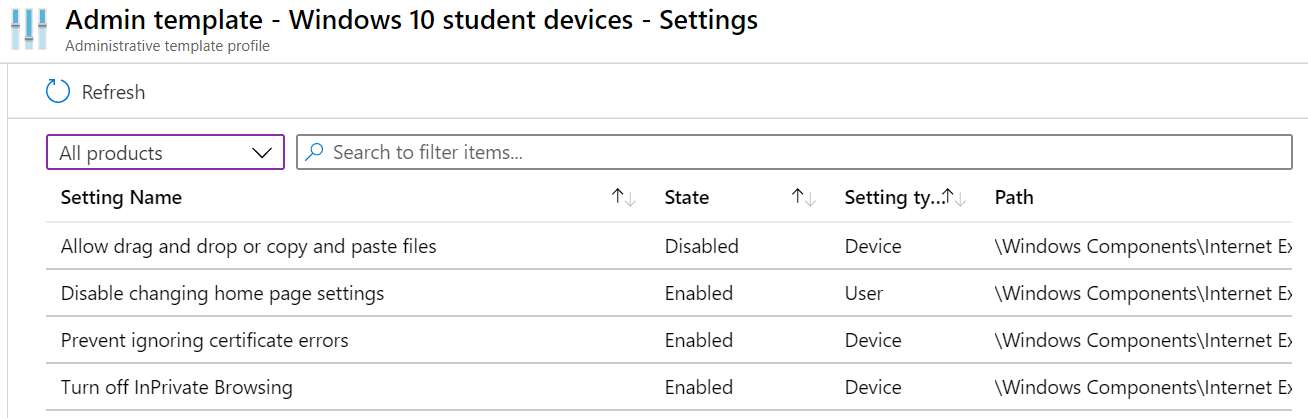

Em seu modelo Administração - Windows 10 dispositivos estudantis, expanda Configuração do computador, selecione Todas as configurações e pesquise Desativar a Navegação inPrivate:

Selecione a configuração Desativar Navegação inPrivate . Nesta janela, observe a descrição e os valores que você pode definir. Essas opções são semelhantes ao que você vê na política de grupo.

Selecione Habilitado>OK para salvar suas alterações.

Configure também as seguintes configurações de Explorer da Internet. Selecione OK para salvar suas alterações.

Permitir arrastar e soltar ou copiar e colar arquivos

- Tipo: Dispositivo

- Caminho: \Componentes do Windows\Internet Explorer\Internet Painel de Controle\Página de Segurança\Zona da Internet

- Valor: desabilitado

Evitar ignorar erros de certificado

- Tipo: Dispositivo

- Caminho: \Componentes do Windows\Internet Explorer\Internet Painel de Controle

- Valor: Habilitado

Desabilitar configurações de página inicial de alteração

- Tipo: Usuário

- Caminho: \Componentes do Windows\Internet Explorer

- Valor: Habilitado

- Página inicial: insira uma URL, como

contoso.com.

Desmarque o filtro de pesquisa. Observe que as configurações configuradas estão listadas na parte superior:

Atribuir seu modelo

Em seu modelo, selecione Avançar até chegar a Atribuições. Escolha Selecionar grupos para incluir:

Uma lista de usuários e grupos existentes é mostrada. Selecione o grupo Todos Windows 10 dispositivos estudantis que você criou anteriormente >Selecionar.

Se você estiver usando esse passo a passo em um ambiente de produção, considere adicionar grupos vazios. O objetivo é praticar a atribuição do modelo.

Selecione Avançar. Em Examinar + criar, selecione Criar para salvar suas alterações.

Assim que o perfil é salvo, ele se aplica aos dispositivos quando eles marcar com Intune. Se os dispositivos estiverem conectados à Internet, isso poderá acontecer imediatamente. Para obter mais informações sobre os tempos de atualização da política, acesse Quanto tempo leva para os dispositivos obterem uma política, perfil ou aplicativo.

Ao atribuir políticas e perfis rígidos ou restritivos, não se bloqueie. Considere criar um grupo excluído de suas políticas e perfis. A ideia é ter acesso à solução de problemas. Monitore esse grupo para confirmar se ele está sendo usado como planejado.

O que eu acabei de fazer?

No centro de administração Intune, você criou um perfil de configuração de dispositivo de modelo administrativo e atribuiu esse perfil a um grupo criado.

Criar um modelo do OneDrive

Nesta seção, você cria um modelo de administrador do OneDrive em Intune para controlar algumas configurações. Essas configurações específicas são escolhidas porque são comumente usadas por organizações.

Crie outro perfil (Criação deConfiguração>de Dispositivos>).

Insira as seguintes propriedades:

- Plataforma: selecione Windows 10 e posteriores.

- Tipo de perfil: selecione Modelos administrativos.

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira Administração modelo – políticas do OneDrive que se aplicam a todos os usuários Windows 10.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

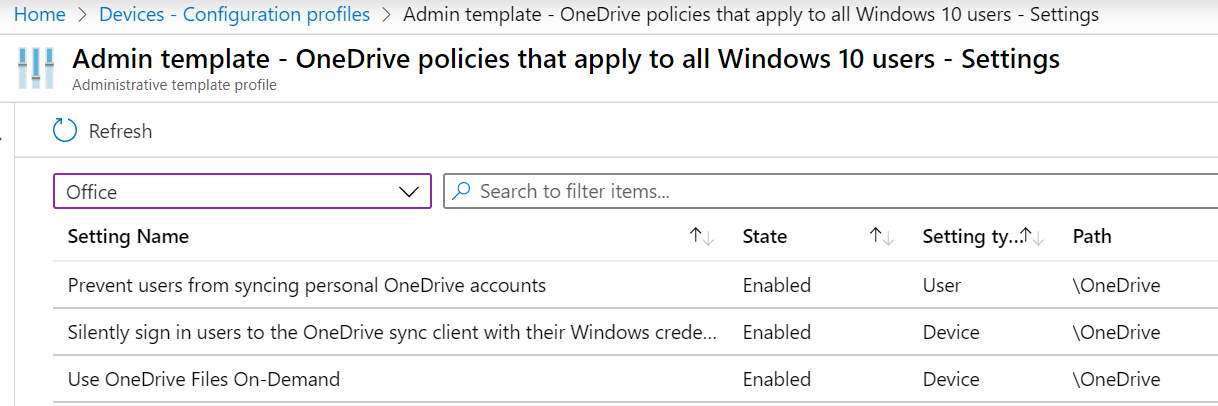

Nas configurações, configure as seguintes configurações. Selecione OK para salvar suas alterações:

Configuração do computador:

- Conectar os usuários silenciosamente ao cliente de sincronização do OneDrive com as credenciais do Windows

- Tipo: Dispositivo

- Valor: Habilitado

- Usar Arquivos do OneDrive Sob Demanda

- Tipo: Dispositivo

- Valor: Habilitado

- Conectar os usuários silenciosamente ao cliente de sincronização do OneDrive com as credenciais do Windows

Configuração do usuário:

- Impedir os usuários de sincronizar contas pessoais do OneDrive

- Tipo: Usuário

- Valor: Habilitado

- Impedir os usuários de sincronizar contas pessoais do OneDrive

Suas configurações serão semelhantes às seguintes:

Para obter mais informações sobre as configurações do cliente do OneDrive, acesse Usar Política de Grupo para controlar Sincronização do OneDrive configurações do cliente.

Atribuir seu modelo

Em seu modelo, selecione Avançar até chegar a Atribuições. Escolha Selecionar grupos para incluir:

Uma lista de usuários e grupos existentes é mostrada. Selecione o grupo Todos os dispositivos Windows que você criou anteriormente >Selecione.

Se você estiver usando esse passo a passo em um ambiente de produção, considere adicionar grupos vazios. O objetivo é praticar a atribuição do modelo.

Selecione Avançar. Em Examinar + criar, selecione Criar para salvar suas alterações.

Neste ponto, você criou alguns modelos administrativos e atribuiu-os a grupos criados. A próxima etapa é criar um modelo administrativo usando Windows PowerShell e o Microsoft API do Graph para Intune.

Opcional: criar uma política usando o PowerShell e API do Graph

Esta seção usa os recursos a seguir. Instalamos esses recursos nesta seção.

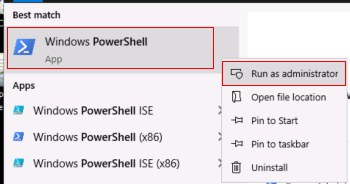

No computador Administração, abra Windows PowerShell como administrador:

- Na barra de pesquisa, insira powershell.

- Clique com o botão direito do mouse em Windows PowerShell>Run como administrador.

Obter e definir a política de execução.

Entrar:

get-ExecutionPolicyAnote como a política está definida, que pode ser restrita. Quando terminar com o passo a passo, defina-o de volta ao valor original.

Entrar:

Set-ExecutionPolicy -ExecutionPolicy UnrestrictedInsira

Ypara alterá-lo.

A política de execução do PowerShell ajuda a impedir a execução de scripts mal-intencionados. Para obter mais informações, acesse Sobre políticas de execução.

Entrar:

Install-Module -Name Microsoft.Graph.IntuneInsira

Yse:- Solicitado a instalar o provedor NuGet

- Solicitado a instalar os módulos de um repositório não confiável

Pode levar vários minutos para ser concluído. Quando concluído, um prompt semelhante ao seguinte prompt é mostrado:

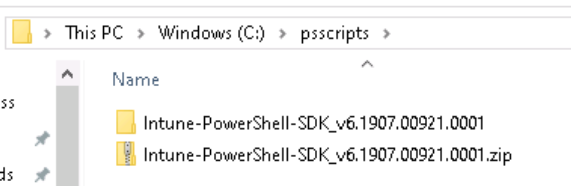

No navegador da Web, acesse https://github.com/Microsoft/Intune-PowerShell-SDK/releasese selecione o arquivo Intune-PowerShell-SDK_v6.1907.00921.0001.zip .

Selecione Salvar como e selecione uma pasta que você lembrará.

c:\psscriptsé uma boa escolha.Abra sua pasta, clique com o botão direito do mouse no arquivo > .zip Extrair todos os>Extratos. Sua estrutura de pastas é semelhante à seguinte pasta:

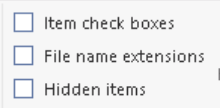

Na guia Exibição, marcar Extensões de nome do arquivo:

Em sua pasta, e vá para

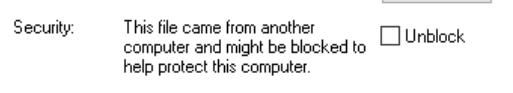

c:\psscripts\Intune-PowerShell-SDK_v6.1907.00921.0001\drop\outputs\build\Release\net471. Clique com o botão direito do mouse em cada .dll >Propriedades>Desbloquear.

No aplicativo Windows PowerShell, insira:

Import-Module c:\psscripts\Intune-PowerShell-SDK_v6.1907.00921.0001\drop\outputs\build\Release\net471\Microsoft.Graph.Intune.psd1Insira

Rse solicitado a execução do editor não confiável.Intune modelos administrativos usam a versão beta do Graph:

Entrar:

Update-MSGraphEnvironment -SchemaVersion 'beta'Entrar:

Connect-MSGraph -AdminConsentQuando solicitado, entre com a mesma conta de administrador do Microsoft 365. Esses cmdlets criam a política em sua organização de locatários.

Usuário: insira a conta de administrador de sua assinatura de locatário do Microsoft 365.

Senha: insira sua senha.Selecione Aceitar.

Crie o perfil de configuração de configuração de teste . Entrar:

$configuration = Invoke-MSGraphRequest -Url https://graph.microsoft.com/beta/deviceManagement/groupPolicyConfigurations -Content '{"displayName":"Test Configuration","description":"A test configuration created through PS"}' -HttpMethod POSTQuando esses cmdlets são bem-sucedidos, o perfil é criado. Para confirmar, acesse o centro deadministração Intune >Configuração de Dispositivos>. Seu perfil de Configuração de Teste deve ser listado.

Obtenha todas as ConfiguraçõesDefinições. Entrar:

$settingDefinitions = Invoke-MSGraphRequest -Url https://graph.microsoft.com/beta/deviceManagement/groupPolicyDefinitions -HttpMethod GETLocalize a ID de definição usando o nome de exibição de configuração. Entrar:

$desiredSettingDefinition = $settingDefinitions.value | ? {$_.DisplayName -Match "Silently sign in users to the OneDrive sync app with their Windows credentials"}Configure uma configuração. Entrar:

$configuredSetting = Invoke-MSGraphRequest -Url "https://graph.microsoft.com/beta/deviceManagement/groupPolicyConfigurations('$($configuration.id)')/definitionValues" -Content ("{""enabled"":""true"",""configurationType"":""policy"",""definition@odata.bind"":""https://graph.microsoft.com/beta/deviceManagement/groupPolicyDefinitions('$($desiredSettingDefinition.id)')""}") -HttpMethod POSTInvoke-MSGraphRequest -Url "https://graph.microsoft.com/beta/deviceManagement/groupPolicyConfigurations('$($configuration.id)')/definitionValues('$($configuredSetting.id)')" -Content ("{""enabled"":""false""}") -HttpMethod PATCH$configuredSetting = Invoke-MSGraphRequest -Url "https://graph.microsoft.com/beta/deviceManagement/groupPolicyConfigurations('$($configuration.id)')/definitionValues('$($configuredSetting.id)')" -HttpMethod GET

Consulte sua política

- No centro de administração > IntuneAtualização deConfiguração>de Dispositivos>.

- Selecione suas Configurações de Perfil > de Configuração de Teste.

- Na lista suspensa, selecione Todos os produtos.

Você vê que os usuários de logon silenciosamente no cliente Sincronização do OneDrive com a configuração de credenciais do Windows estão configurados.

Melhores práticas de política

Quando você cria políticas e perfis em Intune, há algumas recomendações e práticas recomendadas a serem consideradas. Para obter mais informações, acesse as melhores práticas de política e perfil.

Limpe os recursos

Quando não for mais necessário, você pode:

Exclua os grupos que você criou:

- Todos os dispositivos de estudante Windows 10

- Todos os dispositivos Windows

- Todos os professores

Exclua os modelos de administrador que você criou:

- Administração modelo – Windows 10 dispositivos estudantis

- Administração modelo – políticas do OneDrive que se aplicam a todos os usuários Windows 10

- Configuração de teste

Defina a política de execução Windows PowerShell de volta ao valor original. O exemplo a seguir define a política de execução como Restrita:

Set-ExecutionPolicy -ExecutionPolicy Restricted

Próximas etapas

Neste tutorial, você se familiarize mais com o centro de administração Microsoft Intune, usou o construtor de consultas para criar grupos dinâmicos e criou modelos administrativos no Intune para configurar as configurações do ADMX. Você também comparou o uso de modelos do ADMX local e na nuvem com Intune. Como bônus, você usou cmdlets do PowerShell para criar um modelo administrativo.

Para obter mais informações sobre modelos administrativos no Intune, acesse:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de