Lista de definições de dispositivos Android Enterprise para permitir ou restringir funcionalidades em dispositivos pertencentes à empresa com Intune

Este artigo descreve as diferentes definições que pode controlar e restringir em dispositivos Android Enterprise pertencentes à sua organização. Como parte da sua solução de gestão de dispositivos móveis (MDM), utilize estas definições para permitir ou desativar funcionalidades, executar aplicações em dispositivos dedicados, controlar a segurança e muito mais.

Esse recurso aplica-se a:

- Perfil de trabalho de propriedade corporativa do Android Enterprise (COPE)

- Dispositivos Android Enterprise totalmente gerenciados de propriedade corporativa (COBO)

- Dispositivos Android Enterprise dedicados de propriedade corporativa (COSU)

Dica

- Para dispositivos AOSP, aceda às definições do dispositivo Android (AOSP) para permitir ou restringir funcionalidades com Intune.

- Para dispositivos pessoais android Enterprise com um perfil de trabalho (BYOD), aceda a Definições de dispositivos Android Enterprise para permitir ou restringir funcionalidades em dispositivos pessoais com Intune.

Antes de começar

Criar um perfil de configuração de restrições de dispositivos Android.

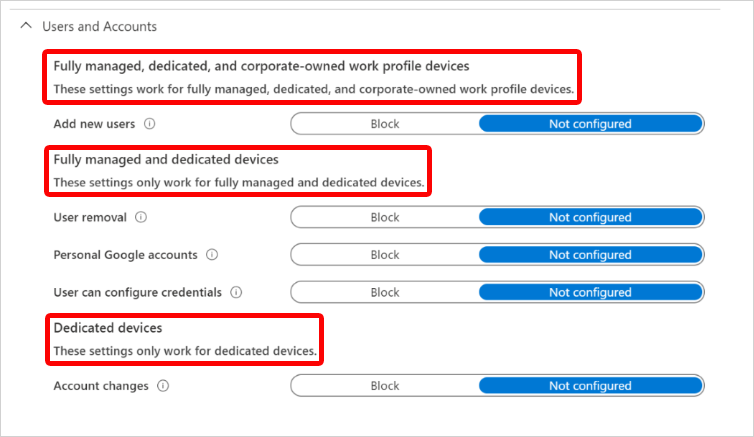

Perfil de trabalho totalmente gerido, dedicado e pertencente à empresa

Estas definições aplicam-se a tipos de inscrição do Android Enterprise em que Intune controla todo o dispositivo, como dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa do Android Enterprise.

Algumas definições não são suportadas por todos os tipos de inscrição. Para ver as definições suportadas pelos diferentes tipos de inscrição, inicie sessão no centro de administração do Intune. Cada definição encontra-se num cabeçalho que indica os tipos de inscrição que podem utilizar a definição.

Para dispositivos pertencentes à empresa com um perfil de trabalho, algumas definições aplicam-se apenas ao perfil de trabalho. Estas definições têm (nível de perfil de trabalho) no nome da definição. Para dispositivos totalmente geridos e dedicados, estas definições aplicam-se a todo o dispositivo.

Geral

Dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa

Captura de ecrã (nível de perfil de trabalho): Bloquear impede capturas de ecrã ou capturas de ecrã no dispositivo. Também impede que os conteúdos sejam apresentados em dispositivos de visualização que não tenham uma saída de vídeo segura. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores capturem os conteúdos do ecrã como uma imagem.

Câmara (nível do perfil de trabalho): Bloquear impede o acesso à câmara no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir o acesso à câmara.

Intune apenas gere o acesso à câmara do dispositivo. Não tem acesso a imagens ou vídeos.

Política de permissões predefinida (nível do perfil de trabalho): esta definição define a política de permissões predefinida para pedidos de permissões de runtime. As suas opções

- Predefinição do dispositivo (predefinição): utilize a predefinição do dispositivo.

- Aviso: é pedido aos utilizadores que aprovem a permissão.

- Concessão automática: as permissões são concedidas automaticamente.

- Negação automática: as permissões são negadas automaticamente.

Alterações de data e hora: bloquear impede os utilizadores de definirem manualmente a data e hora. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores estabeleçam a data e hora definidas no dispositivo.

Serviços de dados de roaming: Bloquear impede o roaming de dados através da rede celular. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir o roaming de dados quando o dispositivo está numa rede celular.

Configuração do ponto de acesso Wi-Fi: bloquear impede que os utilizadores criem ou alterem quaisquer configurações de Wi-Fi. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores alterem as definições de Wi-Fi no dispositivo.

Configuração de Bluetooth: bloquear impede que os utilizadores configurem o Bluetooth no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a utilização de Bluetooth no dispositivo.

Ligação e acesso a hotspots: bloquear impede a ligação e o acesso a hotspots portáteis. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a tethering e o acesso a hotspots portáteis.

Transferência de ficheiros USB: Bloquear impede a transferência de ficheiros por USB. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a transferência de ficheiros.

Suporte de dados externo: bloquear impede a utilização ou ligação de qualquer suporte de dados externo no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir suportes de dados externos no dispositivo.

Dados de feixe com NFC (nível de perfil de trabalho): bloquear impede a utilização da tecnologia De Comunicação de Proximidade (NFC) para transportar dados de aplicações. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a utilização de NFC para partilhar dados entre dispositivos.

Definições do programador: selecione Permitir para permitir que os utilizadores acedam às definições do programador no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode impedir que os utilizadores acedam às definições do programador no dispositivo.

Ajuste do microfone: bloquear impede os utilizadores de ativar o microfone e ajustar o volume do microfone. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores utilizem e ajustem o volume do microfone no dispositivo.

E-mails de proteção contra reposição de fábrica: selecione endereços de e-mail da conta Google. Introduza os endereços de e-mail dos administradores de dispositivos que podem desbloquear o dispositivo depois de este ser apagado. Certifique-se de que separa os endereços de e-mail com um ponto e vírgula, como

admin1@gmail.com;admin2@gmail.com. Estes e-mails só se aplicam quando uma reposição de fábrica não utilizador é executada, como executar uma reposição de fábrica através do menu de recuperação.Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração.

Atualização do sistema: selecione uma opção para definir a forma como o dispositivo processa as atualizações ao ar livre. As suas opções

Predefinição do Dispositivo (predefinição): utilize a predefinição do dispositivo. Por predefinição, se o dispositivo estiver ligado ao Wi-Fi, estiver a carregar e estiver inativo, o SO será atualizado automaticamente. Para atualizações de aplicações, o SO também valida se a aplicação não está em execução em primeiro plano.

Automático: Atualizações são instaladas automaticamente sem interação do utilizador. Definir esta política instala imediatamente quaisquer atualizações pendentes.

Adiado: Atualizações são adiadas por 30 dias. No final dos 30 dias, o Android pede aos utilizadores para instalarem a atualização. É possível que fabricantes ou transportadoras de dispositivos impeçam que atualizações de segurança importantes (isentas) sejam adiadas. Uma atualização isenta mostra uma notificação de sistema aos utilizadores no dispositivo.

Janela de manutenção: instala atualizações automaticamente durante uma janela de manutenção diária que definiu no Intune. A instalação tenta diariamente durante 30 dias e pode falhar se não houver espaço suficiente ou níveis de bateria. Após 30 dias, o Android pede aos utilizadores para instalarem.

Esta definição aplica-se ao sistema operativo e às atualizações de aplicações da Play Store. Qualquer janela de manutenção tem precedência sobre as alterações do dispositivo em curso.

Utilize esta opção para dispositivos dedicados, como quiosques, uma vez que as aplicações de primeiro plano de dispositivos dedicados de uma aplicação podem ser atualizadas.

Fixar períodos para atualizações do sistema: opcional. Quando definir a definição Atualização do sistema como Automática, Adiada ou Manutenção, utilize esta definição para criar um período de congelamento:

-

Data de início: introduza a data de início no

MM/DDformato, até 90 dias de duração. Por exemplo, introduza11/15para iniciar o período de congelamento a 15 de novembro. -

Data de fim: introduza a data de fim no

MM/DDformato, até 90 dias de duração. Por exemplo, introduza01/15para terminar o período de congelamento a 15 de janeiro.

Durante este período de congelamento, todas as atualizações do sistema de entrada e patches de segurança são bloqueadas, incluindo a verificação manual de atualizações.

Quando o relógio de um dispositivo está fora do período de congelamento, o dispositivo continua a receber atualizações com base na definição Atualização do sistema.

Para definir vários períodos de congelamento periódicos anuais, certifique-se de que os períodos de congelamento são separados por, pelo menos, 60 dias.

Esta definição aplica-se a:

- Android 9.0 e mais recente

-

Data de início: introduza a data de início no

Localização: Bloquear desativa a definição Localização no dispositivo e impede que os utilizadores a ativem. Quando esta definição está desativada, qualquer outra definição que dependa da localização do dispositivo é afetada, incluindo a ação remota Localizar dispositivo que os administradores utilizam. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a utilização da localização no dispositivo.

Dispositivos totalmente geridos e dedicados

Alterações de volume: bloquear impede que os utilizadores alterem o volume do dispositivo e também desativa o volume de main. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a utilização das definições de volume no dispositivo.

Reposição de fábrica: bloquear impede que os utilizadores utilizem a opção de reposição de fábrica nas definições do dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores utilizem esta definição no dispositivo.

Barra de estado: Bloquear impede o acesso à barra de status, incluindo notificações e definições rápidas. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores acedam à barra de status.

Alterações à definição de Wi-Fi: bloquear impede que os utilizadores alterem Wi-Fi definições criadas pelo proprietário do dispositivo. Os utilizadores podem criar as suas próprias configurações de Wi-Fi. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores alterem as definições de Wi-Fi no dispositivo.

Armazenamento USB: selecione Permitir para aceder ao armazenamento USB no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode impedir o acesso ao armazenamento USB.

Escotilha de escape de rede: a opção Ativar permite que os utilizadores ativem a funcionalidade de escotilha de escape da rede. Se não for efetuada uma ligação de rede quando o dispositivo arranca, a escotilha de escape pede para ligar temporariamente a uma rede e atualizar a política do dispositivo. Depois de aplicar a política, a rede temporária é esquecida e o dispositivo continua a arrancar. Esta funcionalidade liga dispositivos a uma rede se:

- Não existe uma rede adequada na última política.

- O dispositivo arranca numa aplicação no modo de tarefa de bloqueio.

- Os utilizadores não conseguem aceder às definições do dispositivo.

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode impedir que os utilizadores ativem a funcionalidade de escotilha de escape de rede no dispositivo.

Janelas de notificação: quando definidas como Desativar, as notificações de janela, incluindo alertas, chamadas recebidas, chamadas efetuadas, alertas do sistema e erros do sistema não são apresentadas no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode mostrar notificações.

Ignorar as primeiras sugestões de utilização: a opção Ativar oculta ou ignora sugestões de aplicações que percorrem tutoriais ou indica quando a aplicação é iniciada. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode mostrar estas sugestões quando a aplicação é iniciada.

Dispositivos de perfil de trabalho totalmente geridos e pertencentes à empresa

- Localizar dispositivo: Permitir permite que os administradores localizem dispositivos perdidos ou roubados através de uma ação remota. Quando definido como Permitir, os utilizadores finais recebem uma notificação única a indicar que Intune tem permissões de localização. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a localização de dispositivos através da geolocalização.

Dispositivos totalmente geridos e dedicados (apenas no modo de quiosque)

Menu do botão Ligar/desligar: Bloquear oculta as opções de energia quando os utilizadores mantêm premido o botão para ligar/desligar quando estão no modo de quiosque. Ocultar estas opções impede que os utilizadores encerrem dispositivos acidentalmente ou intencionalmente. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, quando os utilizadores mantêm premido o botão para ligar/desligar num dispositivo, são apresentadas opções de energia, como Reiniciar e Desligar.

Esta definição aplica-se a:

- Android 9.0 e mais recente

Avisos de erro do sistema: Permitir mostra avisos do sistema no ecrã quando está no modo de quiosque, incluindo aplicações sem resposta e avisos do sistema. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode ocultar estes avisos. Quando um destes eventos ocorre, o sistema força a aplicação a fechar.

Esta definição aplica-se a:

- Android 9.0 e mais recente

Funcionalidades de navegação do sistema ativadas: permitir que os utilizadores acedam à home page do dispositivo e botões de descrição geral quando estiverem no modo de local público. Suas opções:

Não configurado (predefinição): Intune não altera nem atualiza esta definição. Por predefinição, o SO pode desativar os botões home e overview do dispositivo.

Apenas o botão Base: os utilizadores podem ver e selecionar o botão base. Não podem ver ou selecionar os botões de descrição geral.

Botões base e descrição geral: os utilizadores podem ver e selecionar os botões base e descrição geral.

Quando um dispositivo é inscrito e utiliza a aplicação Tela Inicial Gerenciada, ativar o botão Descrição Geral permite que os utilizadores finais ignorem ou ignorem os ecrãs de PIN de início de sessão e sessão. Os ecrãs continuam a ser apresentados, mas os utilizadores podem ignorá-los e não têm de introduzir nada.

Esta definição aplica-se a:

- Android 9.0 e mais recente

Notificações e informações do sistema: permita que os utilizadores acedam ao dispositivo status barra e recebam notificações da barra de status quando estiverem no modo de quiosque. Suas opções:

- Não configurado (predefinição): Intune não altera nem atualiza esta definição. Por predefinição, o SO pode desativar a barra de status e desativar as notificações na barra de status.

- Mostrar informações do sistema na barra de status do dispositivo: os utilizadores podem ver as informações do sistema na barra de status. Os utilizadores não podem ver ou receber notificações da barra de status.

- Mostrar notificações e informações do sistema na barra de status do dispositivo: os utilizadores podem ver as informações do sistema e receber notificações da barra de status. Para ver notificações, ative o botão home page do dispositivo com a definição Funcionalidades de navegação do sistema ativadas .

Esta definição aplica-se a:

- Android 9.0 e mais recente

Acesso do utilizador final às definições do dispositivo: bloquear impede que os utilizadores acedam à aplicação Definições e impede que outras aplicações no modo de quiosque abram a aplicação Definições. Se o dispositivo for um quiosque, defina esta definição como Bloquear.

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores acedam às Definições e permita que as aplicações no modo de Quiosque abram a aplicação Definições.

Esta definição aplica-se a:

- Android 9.0 e mais recente

Dispositivos dedicados

- Localizar dispositivo: bloquear impede que os administradores localizem dispositivos perdidos ou roubados através de uma ação remota. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a localização de dispositivos através da geolocalização.

Dispositivos de perfil de trabalho pertencentes à empresa

Partilha de contactos através de Bluetooth (nível do perfil de trabalho): bloquear impede que os utilizadores partilhem os respetivos contactos de perfil de trabalho com dispositivos através de Bluetooth. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores partilhem os respetivos contactos através de Bluetooth.

Procurar contactos de trabalho e apresentar o ID do autor da chamada do contacto profissional no perfil pessoal: no perfil pessoal, Bloquear impede que os utilizadores procurem contactos de trabalho e mostrem as informações do ID do autor da chamada do trabalho.

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a pesquisa de contactos de trabalho e mostrar os IDs do autor da chamada de trabalho.

Copiar e colar entre perfis de trabalho e pessoais: Permitir permite que os utilizadores copiem e colem dados entre os perfis de trabalho e pessoais.

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode:

- Impedir que os utilizadores colem texto no perfil pessoal que é copiado do perfil de trabalho.

- Permitir que os utilizadores copiem texto do perfil pessoal e colem no perfil de trabalho.

- Permitir que os utilizadores copiem texto do perfil de trabalho e colem no perfil de trabalho.

Partilha de dados entre perfis de trabalho e pessoais: escolha se os dados podem ser partilhados entre perfis pessoais e profissionais. Suas opções:

- Predefinição do dispositivo: Intune não altera nem atualiza esta definição. Por predefinição, o SO pode impedir que os utilizadores partilhem dados no perfil de trabalho com o perfil pessoal. Os dados no perfil pessoal podem ser partilhados no perfil de trabalho.

- Bloquear toda a partilha entre perfis: impede que os utilizadores partilhem dados entre os perfis pessoais e profissionais.

- Bloquear a partilha do trabalho para o perfil pessoal: impede que os utilizadores partilhem dados no perfil de trabalho com o perfil pessoal. Os dados no perfil pessoal podem ser partilhados com o perfil de trabalho.

- Sem restrições à partilha: os dados podem ser partilhados entre os perfis de trabalho e pessoais.

Segurança do sistema

Análise de ameaças em aplicações: Exigir (predefinição) permite que o Google Play Protect analise aplicações antes e depois de serem instaladas. Se detetar uma ameaça, poderá avisar os utilizadores para removerem a aplicação do dispositivo. Quando definido como Não configurado, Intune não altera nem atualiza esta definição. Por predefinição, o SO pode não ativar ou executar o Google Play Protect para analisar aplicações.

Modo critérios comuns: a opção Exigir permite um conjunto elevado de normas de segurança que são mais frequentemente utilizadas em organizações altamente confidenciais, como estabelecimentos governamentais. Essas definições incluem, mas não estão limitadas a:

- Criptografia AES-GCM de Chaves de Longo Prazo Bluetooth

- Repositórios de configuração de Wi-Fi

- Bloqueia o modo de download do carregador de inicialização, o método manual para atualizações de software

- Exige zeroização de chave adicional na exclusão de chave

- Impede conexões Bluetooth não autenticadas

- Requer que as atualizações do FOTA tenham assinatura RSA-PSS de 2048 bits

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração.

Saiba mais sobre Critérios Comuns:

- Critérios comuns para avaliação de segurança da tecnologia da informação em commoncriteriaportal.org

- CommonCriteriaMode na documentação da API de Gestão do Android.

- Aprofundamento do Knox: Modo de Critérios Comuns em samsungknox.com

Experiência do dispositivo

Utilize estas definições para configurar uma experiência de estilo de quiosque nos seus dispositivos dedicados ou totalmente geridos ou para personalizar as experiências de ecrã principal nos seus dispositivos totalmente geridos. Se não tiver a certeza de qual a experiência a configurar, o diagrama abaixo pode ajudá-lo a decidir a opção certa para os seus dispositivos. Se ainda não tiver a certeza, consulte Selecionar uma experiência de ecrã principal para os seus dispositivos pertencentes à empresa do Android Enterprise.

Tipo de experiência do dispositivo: selecione um tipo de experiência de dispositivo para começar a configurar o Microsoft Launcher ou o microsoft Tela Inicial Gerenciada nos seus dispositivos. Suas opções:

Não configurado: o Intune não altera nem atualiza essa configuração. Por predefinição, os utilizadores poderão ver a experiência predefinida do ecrã principal do dispositivo.

Modo de local público (dedicado e totalmente gerido): configure uma experiência de estilo de quiosque nos seus dispositivos dedicados e totalmente geridos. Pode configurar dispositivos para executar uma aplicação ou executar muitas aplicações. Quando um dispositivo é definido com o modo de quiosque, apenas as aplicações que adicionar estão disponíveis. Antes de configurar estas definições, certifique-se de que adiciona e atribui as aplicações que pretende nos dispositivos.

Modo de local público: escolha se o dispositivo executa uma aplicação ou executa várias aplicações.

Observação

Ao utilizar o modo de quiosque (aplicação única ou várias aplicações), por predefinição, a plataforma desativa interfaces de utilizador e fluxos de trabalho familiares. Algumas destas funcionalidades podem ser reativadas no SO 9 e mais recentes. Por exemplo, quando um dispositivo está a funcionar num estado de quiosque, o sistema altera alguns comportamentos, incluindo:

- A barra de status do dispositivo é removida da vista. As informações e notificações do sistema estão ocultas dos utilizadores finais.

- Os botões de navegação do dispositivo, como os botões base e descrição geral, são desativados e removidos da vista.

- O ecrã de bloqueio do dispositivo, como o keyguard, está desativado.

Para utilizar o marcador & aplicações para telemóvel ou para que os seus utilizadores recebam notificações push no modo de quiosque, utilize os dispositivos Totalmente geridos e Dedicados (modo de quiosque apenas>Funcionalidades de navegação do sistema ativadas (com opções de botão Base) e Notificações do sistema e definições de informações (neste artigo). Estas funcionalidades estão disponíveis em dispositivos Android com a versão 9.0 e mais recente.

No SO 9 e mais recente, a definiçãoEcrã de bloqueio DesativarPalavra-passe> do dispositivo (neste artigo) gere o comportamento do ecrã de bloqueio do dispositivo.

Observação

O modo de local público não impede que a aplicação de quiosque consiga iniciar outras aplicações instaladas no dispositivo, incluindo a aplicação Definições do dispositivo. Os administradores devem garantir que todas as aplicações ativadas no modo de quiosque não iniciam outras aplicações às quais os utilizadores não devem ter acesso e desinstale quaisquer aplicações que não sejam necessárias no dispositivo.

As opções do modo de quiosque:

Não configurado: o Intune não altera nem atualiza essa configuração.

Aplicação única: quando os utilizadores estão nos dispositivos, só podem aceder à aplicação que selecionou. Quando o dispositivo é iniciado, apenas a aplicação específica é iniciada. Os utilizadores estão impedidos de alterar a aplicação em execução.

Selecione uma aplicação a utilizar para o modo de quiosque: selecione a aplicação de sistema Managed Google Play ou Android Enterprise na lista. Para dispositivos dedicados e totalmente geridos por uma aplicação única, a aplicação que selecionar tem de ser:

Atribuído ao grupo de dispositivos criado para os seus dispositivos dedicados ou totalmente geridos.

Observação

Em dispositivos totalmente geridos, a única aplicação selecionada que será aplicada é Tela Inicial Gerenciada. Em vez disso, todas as outras aplicações serão tratadas como uma aplicação necessária.

Várias aplicações: os utilizadores podem aceder a um conjunto limitado de aplicações no dispositivo. Quando o dispositivo é iniciado, apenas as aplicações que adicionar são iniciadas. Também pode adicionar algumas ligações Web que os utilizadores podem abrir. Quando a política é aplicada, os utilizadores veem ícones para as aplicações permitidas no ecrã principal.

Para dispositivos dedicados e totalmente geridos com várias aplicações, a aplicação Tela Inicial Gerenciada não tem de estar no perfil de configuração, mas a aplicação Tela Inicial Gerenciada do Google Play tem de ser:

- Adicionado no Intune.

- Atribuído ao grupo de dispositivos criado para os seus dispositivos dedicados ou totalmente geridos.

Além disso, quaisquer pacotes que pretenda que sejam iniciados a partir de Tela Inicial Gerenciada têm de ser:

- Adicionado no Intune.

- Atribuído ao grupo de dispositivos criado para os seus dispositivos dedicados ou totalmente geridos.

Quando a aplicação Tela Inicial Gerenciada é adicionada, todas as outras aplicações instaladas que adicionar no perfil de configuração são apresentadas como ícones na aplicação Tela Inicial Gerenciada.

Para obter mais informações sobre o ecrã Principal Gerido, consulte Configurar o Microsoft Tela Inicial Gerenciada em dispositivos dedicados e totalmente geridos no modo de quiosque de várias aplicações.

Observação

Nem todas as definições de Tela Inicial Gerenciada estão disponíveis na página de restrições de dispositivos. Para ver todas as definições disponíveis para Tela Inicial Gerenciada, consulte Configurar a aplicação Microsoft Tela Inicial Gerenciada.

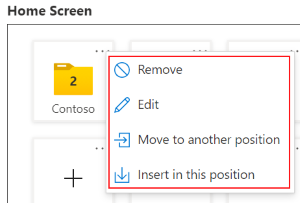

Esquema de aplicação personalizada: a opção Ativar permite-lhe colocar aplicações e pastas em locais diferentes no Tela Inicial Gerenciada. Quando definido como Não configurado, Intune não altera nem atualiza esta definição. Por predefinição, as aplicações e pastas que adicionar são apresentadas no ecrã principal por ordem alfabética.

Tamanho da grelha: selecione o tamanho do ecrã principal. Uma aplicação ou pasta ocupa um lugar na grelha.

Ecrã principal: selecione o botão Adicionar e selecione uma aplicação na lista. Selecione a opção Pasta para criar uma pasta, introduza o Nome da pasta e adicione aplicações da sua lista à pasta.

Quando adicionar itens, selecione o menu de contexto para remover itens ou mova-os para posições diferentes:

Adicionar: selecione as suas aplicações na lista.

Se a aplicação Tela Inicial Gerenciada não estiver listada, adicione-a a partir do Google Play. Certifique-se de que atribui a aplicação ao grupo de dispositivos criado para os seus dispositivos dedicados ou totalmente geridos.

Também pode adicionar outras aplicações Android e aplicações Web criadas pela sua organização ao dispositivo. Certifique-se de que atribui a aplicação ao grupo de dispositivos criado para os seus dispositivos dedicados ou totalmente geridos.

Importante

Ao utilizar o modo de várias aplicações, todas as aplicações na política têm de ser uma aplicação necessária e têm de ser atribuídas aos dispositivos. Se uma aplicação não for necessária ou não estiver atribuída, os dispositivos podem bloquear os utilizadores e mostrar uma

Contact your IT admin. This phone will be erased.mensagem.Observação

As aplicações adicionadas no MHS não são impedidas de iniciar outras aplicações instaladas no dispositivo. Os administradores devem garantir que todas as aplicações permitidas no MHS não iniciam outras aplicações às quais os utilizadores não devem ter acesso e desinstalar quaisquer aplicações que não sejam necessárias no dispositivo.

Ecrã principal de bloqueio: a opção Ativar impede os utilizadores de moverem ícones e pastas da aplicação. Estão bloqueados e não podem ser arrastados e largados em locais diferentes na grelha. Quando definido como Não configurado, Intune não altera nem atualiza esta definição. Por predefinição, os utilizadores podem mover estes itens.

Ícone de pasta: selecione a cor e a forma do ícone de pasta que está no Tela Inicial Gerenciada. Suas opções:

- Não configurado

- Retângulo de tema escuro

- Círculo de tema escuro

- Retângulo de tema claro

- Círculo de tema claro

Tamanho do ícone de Aplicação e Pasta: selecione o tamanho do ícone de pasta que está no Tela Inicial Gerenciada. Suas opções:

Não configurado

Extra pequeno

Small

Average

Large

Extragrande

Dependendo do tamanho do ecrã, o tamanho real do ícone pode ser diferente.

Orientação do ecrã: selecione a direção em que a Tela Inicial Gerenciada é apresentada nos dispositivos. Suas opções:

- Não configurado

- Portrait

- Horizontal

- Autorotate

Distintivos de notificação de aplicações: Ativar mostra o número de notificações novas e não lidas nos ícones da aplicação. Quando definido como Não configurado, Intune não altera nem atualiza esta definição.

Botão Base virtual: um botão de tecla suave que devolve os utilizadores ao Tela Inicial Gerenciada para que os utilizadores possam alternar entre aplicações. Suas opções:

- Não configurado (predefinição): não é apresentado um botão base. Os utilizadores têm de utilizar o botão anterior para alternar entre aplicações.

- Percorrer para cima: é apresentado um botão home page quando um utilizador percorre para cima no dispositivo.

- Flutuante: mostra um botão home flutuante persistente no dispositivo.

Sair do modo de quiosque: Ativar permite que os Administradores coloquem temporariamente em pausa o modo de quiosque para atualizar o dispositivo. Para utilizar esta funcionalidade, o administrador:

- Continua a selecionar o botão anterior até aparecer o botão Sair do quiosque .

- Seleciona o botão Sair do quiosque e introduz o PIN de código sair do modo de quiosque .

- Quando terminar, selecione a aplicação Tela Inicial Gerenciada. Este passo desbloqueia novamente o dispositivo no modo de quiosque de várias aplicações.

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode impedir os administradores de colocarem em pausa o modo de quiosque. Se o administrador continuar a selecionar o botão anterior e selecionar o botão Sair do quiosque , significa que é necessário um código de acesso.

Deixe o código do modo de quiosque: introduza um PIN numérico de 4 a 6 dígitos. O administrador utiliza este PIN para colocar temporariamente em pausa o modo de quiosque.

Definir fundo de URL personalizado: introduza um URL para personalizar o ecrã de fundo no dispositivo dedicado ou totalmente gerido. Por exemplo, digite

http://contoso.com/backgroundimage.jpg.Observação

Para a maioria dos casos, recomendamos que comece com imagens com, pelo menos, os seguintes tamanhos:

- Telefone: 1080x1920 px

- Tablet: 1920x1080 px

Para obter a melhor experiência e detalhes nítidos, é sugerido que os recursos de imagem por dispositivo sejam criados de acordo com as especificações de apresentação.

Os ecrãs modernos têm densidades de píxeis mais elevadas e podem apresentar imagens de definição 2K/4K equivalentes.

Atalho para o menu de definições: Desativar oculta o atalho Definições Geridas no Tela Inicial Gerenciada. Os utilizadores ainda podem aceder ao menu Definições Geridas a partir da barra superior. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o atalho Definições Geridas é apresentado nos dispositivos. Os utilizadores podem selecionar o ícone de definições para aceder às definições.

Acesso rápido ao menu de depuração: esta definição controla a forma como os utilizadores acedem ao menu de depuração. Suas opções:

- Ativar: os utilizadores podem aceder ao menu de depuração mais facilmente. Especificamente, podem aceder-lhe a partir do menu Definições Geridas. Como sempre, podem continuar a selecionar o botão anterior 15 vezes.

- Não configurado (predefinição): Intune não altera nem atualiza esta definição. Por predefinição, o acesso fácil ao menu de depuração está desativado. Os utilizadores têm de selecionar o botão anterior 15 vezes para abrir o menu de depuração.

No menu de depuração, os utilizadores podem:

- Ver e carregar registos de Tela Inicial Gerenciada

- Abrir a aplicação Gestor de Políticas de Dispositivos Android da Google

- Abrir a aplicação Microsoft Intune

- Sair do modo de quiosque

Configuração de Wi-Fi: Ativar mostra o controlo Wi-Fi no Tela Inicial Gerenciada e permite que os utilizadores liguem o dispositivo a redes Wi-Fi diferentes. Ativar esta funcionalidade também ativa a localização do dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode não mostrar o controlo Wi-Fi no Tela Inicial Gerenciada. Impede que os utilizadores se liguem a redes Wi-Fi enquanto utilizam o Tela Inicial Gerenciada.

Lista de permissões de Wi-Fi: crie uma lista de nomes de rede sem fios válidos, também conhecidos como o identificador do conjunto de serviços (SSID). Tela Inicial Gerenciada utilizadores só podem ligar-se aos SSIDs introduzidos.

Wi-Fi os SSIDs são sensíveis às maiúsculas e minúsculas. Se o SSID for válido, mas o uso de maiúsculas/minúsculas introduzido não corresponder ao nome da rede, a rede não será apresentada.

Quando deixado em branco, Intune não altera nem atualiza esta definição. Por predefinição, todas as redes Wi-Fi disponíveis são permitidas.

Importe um ficheiro .csv que inclua uma lista de SSIDs válidos.

Exporte a sua lista atual para um ficheiro .csv.

SSID: também pode introduzir os Wi-Fi nomes de rede (SSID) aos quais Tela Inicial Gerenciada utilizadores se podem ligar. Certifique-se de que introduz SSIDs válidos.

Importante

No lançamento de outubro de 2020, a API Tela Inicial Gerenciada foi atualizada para estar em conformidade com os requisitos da Google Play Store. As seguintes alterações afetam Wi-Fi políticas de configuração no Tela Inicial Gerenciada:

Os utilizadores não podem ativar ou desativar Wi-Fi ligações em dispositivos. Os utilizadores podem alternar entre redes Wi-Fi, mas não podem ativar ou desativar Wi-Fi.

Se uma rede de Wi-Fi estiver protegida por palavra-passe, os utilizadores têm de introduzir a palavra-passe. Depois de introduzirem a palavra-passe, a rede configurada liga-se automaticamente. Se desligarem e, em seguida, se ligarem novamente à rede Wi-Fi, os utilizadores poderão ter de introduzir a palavra-passe novamente.

Em dispositivos Android 11, quando os utilizadores se ligam a uma rede através do Tela Inicial Gerenciada, é-lhes pedido que consintam. Este pedido é proveniente do Android e não é específico do Tela Inicial Gerenciada.

Em dispositivos Android 10, quando os utilizadores se ligam a uma rede através do Tela Inicial Gerenciada, uma notificação pede-lhes que consintam. Assim, os utilizadores precisam de acesso à barra de status e notificações para consentir. Para ativar as notificações do sistema, veja Definições gerais para dispositivos totalmente geridos e dedicados (neste artigo).

Em dispositivos Android 10, quando os utilizadores se ligam a uma rede Wi-Fi protegida por palavra-passe através da Tela Inicial Gerenciada, ser-lhes-á pedida a palavra-passe. Se o dispositivo estiver ligado a uma rede instável, o Wi-Fi rede será alterado. Este comportamento acontece mesmo quando os utilizadores introduzem a palavra-passe correta.

Configuração bluetooth: Ativar mostra o controlo Bluetooth no Tela Inicial Gerenciada e permite que os utilizadores emparelhem dispositivos através de Bluetooth. Ativar esta funcionalidade também ativa a localização do dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode não mostrar o controlo Bluetooth no Tela Inicial Gerenciada. Impede os utilizadores de configurar o Bluetooth e emparelhar dispositivos ao utilizar o Tela Inicial Gerenciada.

Importante

Para dispositivos com o Android 10+ e com Tela Inicial Gerenciada, para que o emparelhamento Bluetooth funcione com êxito em dispositivos que necessitem de uma chave de emparelhamento, os administradores têm de ativar as seguintes aplicações do sistema Android:

- Bluetooth do Sistema Android

- Definições do Sistema Android

- IU do Sistema Android

Para obter mais informações sobre como ativar aplicações de sistema Android, aceda a: Gerir aplicações do sistema Android Enterprise

Acesso à lanterna: Ativar mostra o controlo da lanterna no Tela Inicial Gerenciada e permite que os utilizadores liguem ou desliguem a lanterna. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode não mostrar o controlo da lanterna no Tela Inicial Gerenciada. Impede que os utilizadores utilizem a lanterna enquanto utilizam o Tela Inicial Gerenciada.

Controlo de volume de multimédia: Ativar mostra o controlo de volume multimédia no Tela Inicial Gerenciada e permite que os utilizadores ajustem o volume de multimédia do dispositivo com um controlo de deslize. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode não mostrar o controlo de volume multimédia no Tela Inicial Gerenciada. Impede que os utilizadores ajustem o volume de multimédia do dispositivo enquanto utilizam o Tela Inicial Gerenciada, a menos que os botões de hardware o suportem.

Acesso rápido às informações do dispositivo: a opção Ativar permite que os utilizadores percorram para baixo para ver as informações do dispositivo no Tela Inicial Gerenciada, como o número de série, número de modelo e número de modelo e nível de SDK. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, as informações do dispositivo podem não ser apresentadas.

Modo de proteção de ecrã: Ativar mostra um screenaver no Tela Inicial Gerenciada quando o dispositivo está bloqueado ou excede o tempo limite. Quando definido como Não configurado (predefinição), Intune não altera nem atualiza esta definição. Por predefinição, o SO pode não mostrar um ecrã no Tela Inicial Gerenciada.

Quando ativado, configure também:

Definir imagem de poupança de ecrã personalizada: introduza o URL para um PNG, JPG, JPEG, GIF, BMP, WebP ou ICOimage personalizado. Se não introduzir um URL, será utilizada a imagem predefinida do dispositivo, se existir uma imagem predefinida.

Por exemplo, digite:

http://www.contoso.com/image.jpgwww.contoso.com/image.bmphttps://www.contoso.com/image.webp

Dica

Qualquer URL de recurso de ficheiro que possa ser transformado num mapa de bits é suportado.

Número de segundos em que o dispositivo mostra a proteção de ecrã antes de desativar o ecrã: selecione durante quanto tempo o dispositivo mostra o ecrã. Introduza um valor entre 0-99999999 segundos. A predefinição é

0segundos. Quando deixado em branco ou definido como zero (0), a poupança de ecrã fica ativa até que um utilizador interaja com o dispositivo.Número de segundos em que o dispositivo está inativo antes de mostrar a proteção de ecrã: escolha durante quanto tempo o dispositivo está inativo antes de mostrar o ecrã. Introduza um valor entre 1-99999999 segundos. A predefinição é

30segundos. Tem de introduzir um número maior que zero (0).Detetar suportes de dados antes de iniciar a proteção de ecrã: Ativar (predefinição) não mostra a proteção de ecrã se o áudio ou vídeo estiver a ser reproduzido no dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode mostrar a poupança de ecrã, mesmo que o áudio ou vídeo esteja a ser reproduzido.

Observação

Tela Inicial Gerenciada inicia o ecrã de ecrã sempre que for apresentado o ecrã de bloqueio:

- Se o tempo limite do ecrã de bloqueio do sistema for superior ao número de segundos para o dispositivo mostrar o ecrã de ecrã, o ecrã de ecrã será apresentado até o ecrã de bloqueio aparecer.

- Se o tempo limite do ecrã de bloqueio do sistema for inferior ao número de segundos em que o dispositivo está inativo, o ecrã de ecrã será apresentado assim que o ecrã de bloqueio do dispositivo for apresentado.

Ecrã de Início de Sessão MHS (Apenas dispositivos dedicados): Ativar mostra um ecrã de início de sessão no Tela Inicial Gerenciada. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Este ecrã de início de sessão e as definições relacionadas destinam-se a ser utilizados em dispositivos dedicados inscritos com Microsoft Entra modo de dispositivo partilhado.

Quando ativado, configure também:

- Definir fundo de URL personalizado para o ecrã de início de sessão: introduza o URL do fundo do URL para o ecrã de início de sessão. O ecrã de início de sessão tem de estar ativado para configurar esta definição.

- Defina o logótipo de imagem corporativa de URL personalizado para a página de afixação do ecrã de início de sessão e da sessão: introduza o logótipo de imagem corporativa do URL para o ecrã de início de sessão e a página de pin da sessão.

-

Exigir que o utilizador defina um PIN para a sessão de início de sessão: quando definido como Ativar, o utilizador tem de definir um PIN para a sessão de início de sessão. Quando definido como Não configurado (predefinição), o utilizador não é obrigado a definir um PIN. Esta definição tem de estar ativada para mostrar as subdefinições.

Escolha a complexidade do PIN para a sessão de início de sessão: selecione a complexidade do PIN da sessão. Suas opções:

- Não configurado: o Intune não altera nem atualiza essa configuração. Por predefinição, o MHS requer pelo menos um caráter no PIN da sessão.

- Simples: requer números. Não existem restrições à repetição (444) ou sequências ordenadas (123, 321, 246).

- Complexo: permite que os utilizadores criem um PIN com carateres alfanuméricos. Não é possível utilizar sequências repetidas (444) ou ordenadas (123, 321, 246).

Para obter mais informações sobre esta definição, veja Complexity of session PIN (Complexidade do PIN de sessão) em Configure the Microsoft Tela Inicial Gerenciada app for Android Enterprise (Configurar a aplicação Microsoft Tela Inicial Gerenciada para Android Enterprise).

Exigir que o utilizador introduza o PIN da sessão se o ecrã tiver aparecido: selecione Ativar para exigir que o utilizador introduza o PIN da sessão para retomar a utilização do Tela Inicial Gerenciada após a apresentação do ecrã.

-

Terminar sessão automaticamente do MHS e das aplicações de modo de dispositivo partilhado após a inatividade: selecione Ativar para terminar sessão automaticamente no Tela Inicial Gerenciada com base na inatividade. Esta definição tem de estar ativada para mostrar as subdefinições.

- O número de segundos do dispositivo está inativo antes de terminar automaticamente a sessão do utilizador: defina o período de inatividade, em segundos, antes de o utilizador terminar sessão automaticamente no Tela Inicial Gerenciada. Por predefinição, este valor está definido como 300 segundos.

- Número de segundos a indicar ao utilizador antes de terminar automaticamente a sessão: defina a quantidade de tempo, em segundos, para que o utilizador tenha a opção de retomar a sessão antes de terminar sessão automaticamente a partir de Tela Inicial Gerenciada. Por predefinição, este valor está definido como 60 segundos.

Microsoft Launcher (apenas totalmente gerido): configura a aplicação Microsoft Launcher em dispositivos totalmente geridos. Esta opção é mais adequada para dispositivos que devem fornecer ao utilizador final acesso a todas as aplicações e definições no dispositivo.

Tornar o Microsoft Launcher no iniciador predefinido: Ativar define o Microsoft Launcher como o iniciador predefinido no ecrã principal. Se tornar o Launcher a predefinição, os utilizadores não poderão utilizar outro iniciador. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o Microsoft Launcher não é forçado como o iniciador predefinido.

Configurar padrão de fundo personalizado: na aplicação Microsoft Launcher, Ativar permite-lhe aplicar a sua própria imagem como padrão de fundo do ecrã principal e escolher se os utilizadores podem alterar a imagem. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o dispositivo mantém o padrão de fundo atual.

-

Introduza o URL da imagem de fundo: introduza o URL da imagem de padrão de fundo. Esta imagem é apresentada no ecrã principal do dispositivo. Por exemplo, digite

http://www.contoso.com/image.jpg. - Permitir que o utilizador modifique o padrão de fundo: Ativar permite que os utilizadores alterem a imagem de fundo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, os utilizadores são impedidos de alterar o padrão de fundo.

-

Introduza o URL da imagem de fundo: introduza o URL da imagem de padrão de fundo. Esta imagem é apresentada no ecrã principal do dispositivo. Por exemplo, digite

Ativar feed do iniciador: ativar ativa o feed do iniciador, que mostra calendários, documentos e atividades recentes. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, este feed não é apresentado.

- Permitir que o utilizador ative/desative o feed: Ativar permite que os utilizadores ativem ou desativem o feed do iniciador. Ativar só força esta definição quando o perfil é atribuído pela primeira vez. Quaisquer atribuições de perfis futuras não forçam esta definição. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, os utilizadores são impedidos de alterar as definições do feed do iniciador.

Presença na Dock: a estação de ancoragem dá aos utilizadores acesso rápido às suas aplicações e ferramentas. Suas opções:

- Não configurado (predefinição): Intune não altera nem atualiza esta definição.

- Mostrar: a estação de ancoragem é apresentada nos dispositivos.

- Ocultar: a estação de ancoragem está oculta. Os utilizadores têm de percorrer para cima para aceder à estação de ancoragem.

- Desativado: a estação de ancoragem não é apresentada nos dispositivos e os utilizadores são impedidos de mostrá-la.

Permitir que o utilizador altere a presença da estação de ancoragem: ativar permite que os utilizadores mostrem ou ocultem a estação de ancoragem. Ativar só força esta definição quando o perfil é atribuído pela primeira vez. Quaisquer atribuições de perfis futuras não forçam esta definição. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, os utilizadores não têm permissão para alterar a configuração da estação de ancoragem do dispositivo.

Substituição da barra de pesquisa: selecione onde colocar a barra de pesquisa. Suas opções:

- Não configurado (predefinição): Intune não altera nem atualiza esta definição.

- Superior: a barra de pesquisa é apresentada na parte superior dos dispositivos.

- Inferior: a barra de pesquisa é apresentada na parte inferior dos dispositivos.

- Ocultar: a barra de pesquisa está oculta.

Senha do dispositivo

Dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa

Tipo de palavra-passe obrigatório: introduza o nível de complexidade da palavra-passe necessário e se os dispositivos biométricos podem ser utilizados. Suas opções:

Predefinição do dispositivo (predefinição): a maioria dos dispositivos não necessita de uma palavra-passe quando definida como Predefinição do dispositivo. Se quiser exigir que os utilizadores configurem um código de acesso nos respetivos dispositivos, configure esta definição para algo mais seguro do que a predefinição dispositivo.

Palavra-passe necessária, sem restrições

Biométrica fraca: biometria forte vs. fraca (abre o site do Android)

Numérico: a palavra-passe só tem de ser números, como

123456789. Introduza também:- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Complexo numérico: não são permitidos números repetidos ou consecutivos, como

1111ou1234, . Introduza também:- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Alfabético: são necessárias letras no alfabeto. Não são necessários números e símbolos. Introduza também:

- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Alfanumérico: inclui letras maiúsculas, letras minúsculas e carateres numéricos. Introduza também:

- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Alfanumérico com símbolos: inclui letras maiúsculas, letras minúsculas, carateres numéricos, marcas de pontuação e símbolos. Introduza também:

- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

- Número de carateres necessários: introduza o número de carateres que a palavra-passe tem de ter, entre 0 e 16 carateres.

- Número de carateres minúsculos necessários: introduza o número de carateres em minúsculas que a palavra-passe tem de ter, entre 0 e 16 carateres.

- Número de carateres maiúsculas necessários: introduza o número de carateres em maiúsculas que a palavra-passe tem de ter, entre 0 e 16 carateres.

- Número de carateres que não são letras obrigatórios: introduza o número de não letras (qualquer outra coisa que não letras no alfabeto) que a palavra-passe tem de ter, entre 0 e 16 carateres.

-

Número de carateres numéricos necessários: introduza o número de carateres numéricos (

1,2,3e assim sucessivamente) que a palavra-passe tem de ter, entre 0 e 16 carateres. -

Número de carateres de símbolo obrigatórios: introduza o número de carateres de símbolo (

&,#,%e assim sucessivamente) que a palavra-passe tem de ter, entre 0 e 16 carateres.

Número de dias até a palavra-passe expirar: introduza o número de dias, até a palavra-passe do dispositivo ter de ser alterada de 1 a 365. Por exemplo, introduza

90para expirar a palavra-passe após 90 dias. Quando a palavra-passe expirar, é pedido aos utilizadores que criem uma nova palavra-passe. Quando o valor está em branco, Intune não altera nem atualiza esta definição.Número de palavras-passe necessárias antes de o utilizador poder reutilizar uma palavra-passe: utilize esta definição para impedir que os utilizadores criem palavras-passe utilizadas anteriormente. Introduza o número de palavras-passe utilizadas anteriormente que não podem ser utilizadas, de 1 a 24. Por exemplo, introduza

5para que os utilizadores não possam definir uma nova palavra-passe para a palavra-passe atual ou qualquer uma das quatro palavras-passe anteriores. Quando o valor está em branco, Intune não altera nem atualiza esta definição.Número de falhas de início de sessão antes de limpar o dispositivo: introduza o número de palavras-passe erradas permitidas antes de o dispositivo ser apagado, de 4 a 11. Quando o valor está em branco, Intune não altera nem atualiza esta definição.

Observação

Os utilizadores em dispositivos de perfil de trabalho totalmente geridos e pertencentes à empresa não são solicitados a definir uma palavra-passe. As definições são necessárias, mas os utilizadores podem não ser notificados. Os utilizadores têm de definir a palavra-passe manualmente. A política comunica como falhada até que o utilizador defina uma palavra-passe que cumpra os seus requisitos.

Para aplicar as definições de palavra-passe do dispositivo durante a inscrição de dispositivos, atribua o perfil de restrição de dispositivos aos utilizadores e não aos dispositivos. Durante a inscrição, é pedido aos utilizadores que definam um bloqueio de ecrã. Em seguida, têm de escolher uma palavra-passe de dispositivo que cumpra todos os requisitos neste perfil de restrição de dispositivos.

Nos dispositivos dedicados, se o dispositivo estiver configurado com o modo de quiosque de uma ou várias aplicações, é pedido aos utilizadores que definam uma palavra-passe. Os ecrãs forçam e orientam os utilizadores a criar uma palavra-passe compatível antes de poderem continuar a utilizar o dispositivo.

Em dispositivos dedicados que não estejam a utilizar o modo de quiosque, os utilizadores não são notificados de qualquer requisito de palavra-passe. Os utilizadores têm de definir a palavra-passe manualmente. A política comunica como falhada até que o utilizador defina uma palavra-passe que cumpra os seus requisitos.

Funcionalidades de ecrã de bloqueio desativadas: quando o dispositivo estiver bloqueado, selecione as funcionalidades que não podem ser utilizadas. Por exemplo, quando a opção Câmara segura está selecionada, a funcionalidade da câmara é desativada no dispositivo. Todas as funcionalidades não verificadas estão ativadas no dispositivo.

Estas funcionalidades estão disponíveis para os utilizadores quando o dispositivo está bloqueado. Os utilizadores não verão nem acederão às funcionalidades que marcar.

- Em dispositivos de perfil de trabalho pertencentes à empresa, apenas as notificações Não reativadas, os Agentes de fidedignidade e o desbloqueio por impressão digital podem ser desativados.

- Se os utilizadores desativarem a definição Utilizar um bloqueio no respetivo dispositivo, a desativação do desbloqueio por impressão digital e a desativação dos Agentes de fidedignidade aplicam-se ao nível do perfil de trabalho pertencente à empresa. Se os utilizadores ativarem a definição Utilizar um bloqueio , desativar o desbloqueio por impressão digital e desativar os Agentes de fidedignidade aplicam-se ao nível do dispositivo.

Frequência de desbloqueio necessária: a autenticação forte é quando os utilizadores desbloqueiam um dispositivo com uma palavra-passe, PIN ou padrão. Os métodos de autenticação não fortes são quando os utilizadores desbloqueiam um dispositivo com algumas opções biométricas, como uma impressão digital ou uma análise facial.

Selecione o tempo que os utilizadores têm antes de serem obrigados a desbloquear o dispositivo através de um método de autenticação forte. Suas opções:

- Padrão do dispositivo (padrão): a tela é bloqueada usando a hora padrão do dispositivo.

- 24 horas desde o último afixar, palavra-passe ou desbloqueio de padrão: o ecrã bloqueia 24 horas após a última utilização de um método de autenticação forte para desbloquear o dispositivo. Quando o tempo limite for atingido, os métodos de autenticação não fortes são desativados até que o dispositivo seja desbloqueado através de uma autenticação forte.

2.3.4 Gestão avançada de códigos de acesso: Tempo limite de autenticação forte necessário (abre o site do Android)

Dispositivos totalmente geridos e dedicados

- Desativar o ecrã de bloqueio: desativar bloqueia a utilização de todas as funcionalidades do ecrã de bloqueio do Keyguard. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, quando o dispositivo está no ecrã de bloqueio, o SO pode permitir todas as funcionalidades do Keyguard, como a câmara, o desbloqueio por impressão digital e muito mais.

Configurações da energia

Dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa

-

Tempo para bloquear o ecrã (nível do perfil de trabalho): introduza o tempo máximo que um utilizador pode definir até o dispositivo bloquear. Por exemplo, se definir esta definição como

10 minutes, os utilizadores podem definir a hora de 15 segundos para 10 minutos. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração.

Dispositivos totalmente geridos e dedicados

- Ecrã ligado enquanto o dispositivo está ligado à corrente: escolha as fontes de energia que fazem com que o ecrã do dispositivo permaneça ligado quando ligado à corrente.

Usuários e Contas

Dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa

- Adicionar novos utilizadores: bloquear impede que os utilizadores adicionem novos utilizadores. Cada utilizador tem um espaço pessoal no dispositivo para ecrãs Home, contas, aplicações e definições personalizados. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores adicionem outros utilizadores ao dispositivo.

- O utilizador pode configurar credenciais (nível do perfil de trabalho): bloquear impede os utilizadores de configurar certificados atribuídos a dispositivos, mesmo dispositivos que não estão associados a uma conta de utilizador. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores configurem ou alterem as respetivas credenciais quando acedem às mesmas no arquivo de chaves.

Dispositivos totalmente geridos e dedicados

- Remoção do utilizador: bloquear impede que os utilizadores removam os utilizadores. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores removam outros utilizadores do dispositivo.

- Contas Google Pessoais: bloquear impede que os utilizadores adicionem a sua conta Google pessoal ao dispositivo. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores adicionem a sua conta Google pessoal.

Dispositivos dedicados

- Alterações à conta: bloquear impede que os utilizadores atualizem ou alterem contas no modo de quiosque. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores atualizem as contas de utilizador no dispositivo.

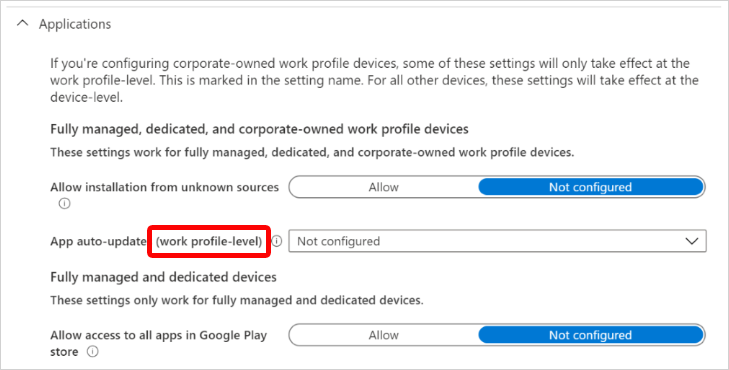

Aplicativos

Dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa

Observação

Se quiser ativar o sideloading, defina Permitir instalação a partir de origens desconhecidas e Permitir acesso a todas as aplicações nas definições da Google Play Store como Permitir.

Permitir a instalação a partir de origens desconhecidas: Permitir permite que os utilizadores ativem Origens desconhecidas. Esta definição permite que as aplicações instalem a partir de origens desconhecidas, incluindo origens que não a Google Play Store. Permite que os utilizadores carreguem aplicações side-load no dispositivo através de meios que não a Google Play Store. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode impedir que os utilizadores ativem Origens desconhecidas.

Atualizações automáticas da aplicação (nível do perfil de trabalho): os dispositivos marcar para atualizações de aplicações diariamente. Escolha quando as atualizações automáticas são instaladas. Suas opções:

- Não configurado: o Intune não altera nem atualiza essa configuração.

- Escolha do utilizador: o SO pode predefinir esta opção. Os utilizadores podem definir as suas preferências na aplicação Managed Google Play.

- Nunca: Atualizações nunca são instaladas. Esta opção não é recomendada.

- Apenas Wi-Fi: Atualizações são instaladas apenas quando o dispositivo está ligado a uma rede Wi-Fi.

- Sempre: Atualizações são instaladas quando estão disponíveis.

Permitir o acesso a todas as aplicações na Google Play Store:

Quando definido como Bloquear:

- Os utilizadores não podem aceder a aplicações na Google Play Store e não podem aceder a aplicações privadas adicionadas à conta do Managed Google Play da sua organização

- Mostra apenas as aplicações na Google Play Store Gerida aprovadas, as aplicações necessárias e as aplicações atribuídas ao utilizador.

- Desinstala as aplicações que foram instaladas fora da Google Play Store Gerida.

Aviso

Se alterar esta definição de Permitir para Bloquear, qualquer aplicação não marcada como Necessária ou Disponível será automaticamente desinstalada do dispositivo.

Quando definido como Permitir:

- Os utilizadores obtêm acesso a todas as aplicações na Google Play Store e a todas as aplicações privadas adicionadas à conta do Managed Google Play da sua organização.

- Certifique-se de que segmenta qualquer aplicação (privada ou pública) com a intenção de desinstalação que não deve ser localizável ou aplicações instaladas por utilizadores a partir da Google Play Store Gerida.

- Os utilizadores não podem utilizar aplicações adicionadas a uma lista de bloqueios (atribuídas com intenção de desinstalação) no perfil pessoal de dispositivos pertencentes à empresa com um perfil de trabalho.

Para obter mais informações sobre como excluir utilizadores e grupos de aplicações específicas, aceda a Incluir e excluir atribuições de aplicações.

Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO:

- Mostra apenas as aplicações na Google Play Store Gerida aprovadas, as aplicações necessárias e as aplicações atribuídas ao utilizador.

As seguintes definições fazem parte da funcionalidade de âmbito delegado da Google:

Permitir que outras aplicações instalem e giram certificados: selecione Adicionar para selecionar aplicações existentes para esta permissão. Pode adicionar várias aplicações. É concedido às aplicações selecionadas acesso para instalar e gerir certificados.

Para utilizar esta definição, a aplicação Managed Google Play tem de utilizar âmbitos delegados. Para obter mais informações, aceda às configurações de aplicações incorporadas do Android e aos âmbitos de delegação do Android (abre o site do Android).

Permitir que esta aplicação aceda aos registos de segurança do Android: selecione a aplicação que deve ter esta permissão. Só pode selecionar uma aplicação. É concedido acesso à aplicação aos registos de segurança.

Para utilizar esta definição, a aplicação Managed Google Play tem de utilizar âmbitos delegados. Para obter mais informações, aceda às configurações de aplicações incorporadas do Android e aos âmbitos de delegação do Android (abre o site do Android).

Permitir que esta aplicação aceda aos registos de atividades da rede Android: selecione a aplicação que deve ter esta permissão. Só pode selecionar uma aplicação. É concedido acesso à aplicação aos registos de atividades de rede.

Para utilizar esta definição, a aplicação Managed Google Play tem de utilizar âmbitos delegados. Para obter mais informações, aceda às configurações de aplicações incorporadas do Android e aos âmbitos de delegação do Android (abre o site do Android).

Dica

Se existir um conflito com uma destas definições, o conflito aplica-se às três definições. Certifique-se de que concede as permissões Permitir que esta aplicação aceda aos registos de segurança do Android e Permitir que esta aplicação aceda a registos de atividades da rede Android apenas a uma aplicação. Pode conceder estas permissões à mesma aplicação, mas não a aplicações diferentes.

Para obter mais informações, aceda a API de Gestão do Android – DelegatedScope (abre o site da Google).

Dispositivos dedicados

Limpar dados locais em aplicações não otimizadas para o modo de dispositivo Partilhado: adicione qualquer aplicação não otimizada para o modo de dispositivo partilhado à lista. Os dados locais da aplicação são limpos sempre que um utilizador termina sessão numa aplicação otimizada para o modo de dispositivo partilhado. Disponível para dispositivos dedicados inscritos com o modo Partilhado com o Android 9 e posterior.

Quando utiliza esta definição, os utilizadores não podem iniciar a sessão a partir de aplicações não otimizadas e não recebem o início de sessão único.

- Os utilizadores têm de terminar sessão numa aplicação otimizada para o modo dispositivo partilhado. As aplicações Microsoft otimizadas para o modo de dispositivo Partilhado no Android incluem o Teams e Intune Tela Inicial Gerenciada.

- Para aplicações que não estão otimizadas para o modo de Dispositivo Partilhado, a eliminação de dados da aplicação estende-se apenas ao armazenamento de aplicações local. Os dados podem ser deixados noutras áreas do dispositivo. O utilizador que identifica artefactos, como o endereço de e-mail e o nome de utilizador, pode ficar para trás na aplicação e ser visível por outras pessoas.

- As aplicações não otimizadas que fornecem suporte para várias contas podem apresentar um comportamento indeterminado e, portanto, não são recomendadas.

Todas as aplicações não otimizadas devem ser completamente testadas antes de serem utilizadas em cenários de vários utilizadores em dispositivos partilhados para garantir que funcionam conforme esperado. Por exemplo, valide os seus principais cenários em cada aplicação, verifique se a aplicação termina sessão corretamente e se todos os dados estão suficientemente limpos para as necessidades da sua organização.

Conectividade

Dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa

VPN Sempre Ativada (nível do perfil de trabalho): Ativar define o cliente VPN para ligar e voltar a ligar automaticamente à VPN. As conexões VPN Sempre ativado permanecem conectadas. Em alternativa, ligue-se imediatamente quando os utilizadores bloquearem o dispositivo, o dispositivo reiniciar ou a rede sem fios for alterada.

Selecione Não configurado para desativar a VPN sempre ativada para todos os clientes VPN.

Importante

Certifique-se de que implementa apenas uma política de VPN Always-on num único dispositivo. A implementação de várias políticas de VPN Always-on num único dispositivo não é suportada.

Cliente VPN: escolha um cliente VPN que suporte Always On. Suas opções:

- Cisco AnyConnect

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- Personalizado

-

ID do Pacote: introduza o ID do pacote da aplicação na Google Play Store. Por exemplo, se o URL da aplicação na Play Store for

https://play.google.com/store/details?id=com.contosovpn.android.prod, o ID do pacote serácom.contosovpn.android.prod.

-

ID do Pacote: introduza o ID do pacote da aplicação na Google Play Store. Por exemplo, se o URL da aplicação na Play Store for

Importante

- O cliente VPN que escolher tem de estar instalado no dispositivo e tem de suportar a VPN por aplicação em perfis de trabalho pertencentes à empresa. Caso contrário, ocorrerá um erro.

- Tem de aprovar a aplicação cliente VPN na Google Play Store Gerida, sincronizar a aplicação para Intune e implementar a aplicação no dispositivo. Depois de o fazer, a aplicação é instalada no perfil de trabalho da empresa do utilizador.

- Ainda tem de configurar o cliente VPN com um perfil VPN ou através de um perfil de configuração de aplicação.

- Podem existir problemas conhecidos ao utilizar a VPN por aplicação com o F5 Access para Android 3.0.4. Para obter mais informações, veja Notas de versão do F5 para f5 Access para Android 3.0.4.

Modo de bloqueio: Ativar força todo o tráfego de rede a utilizar o túnel VPN. Se não for estabelecida uma ligação à VPN, o dispositivo não terá acesso à rede. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que o tráfego flua através do túnel VPN ou através da rede móvel.

Dispositivos totalmente geridos e dedicados

Proxy global recomendado: Ativar adiciona um proxy global aos dispositivos. Quando ativado, o tráfego HTTP e HTTPS utiliza o proxy introduzido, incluindo algumas aplicações no dispositivo. Este proxy é apenas uma recomendação. É possível que algumas aplicações não utilizem o proxy. Não configurado (predefinição) não adiciona um proxy global recomendado.

Para obter mais informações sobre esta funcionalidade, veja setRecommendedGlobalProxy (abre um site Android).

Quando ativado, introduza também o Tipo de proxy. Suas opções:

Direto: introduza manualmente os detalhes do servidor proxy, incluindo:

-

Anfitrião: introduza o nome do anfitrião ou o endereço IP do servidor proxy. Por exemplo, introduza

proxy.contoso.comou127.0.0.1. -

Número da porta: introduza o número da porta TCP utilizado pelo servidor proxy. Por exemplo, digite

8080. -

Anfitriões excluídos: introduza uma lista de nomes de anfitriões ou endereços IP que não utilizem o proxy. Esta lista pode incluir um caráter universal asterisco (

*) e vários anfitriões separados por ponto e vírgula (;) sem espaços. Por exemplo, digite127.0.0.1;web.contoso.com;*.microsoft.com.

-

Anfitrião: introduza o nome do anfitrião ou o endereço IP do servidor proxy. Por exemplo, introduza

Configuração Automática do Proxy: introduza o URL do PAC para um script de configuração automática de proxy. Por exemplo, digite

https://proxy.contoso.com/proxy.pac.Para obter mais informações sobre ficheiros PAC, veja Ficheiro de Configuração Automática (PAC) do Proxy (abre um site que não é da Microsoft).

Para obter mais informações sobre esta funcionalidade, veja setRecommendedGlobalProxy (abre um site Android).

Senha do perfil de trabalho

Estas definições aplicam-se a perfis de trabalho pertencentes à empresa.

Tipo de palavra-passe obrigatório: introduza o nível de complexidade da palavra-passe necessário e se os dispositivos biométricos podem ser utilizados. Suas opções:

Predefinição do dispositivo

Palavra-passe necessária, sem restrições

Biométrica fraca: biometria forte vs. fraca (abre o site do Android)

Numérico: a palavra-passe só tem de ser números, como

123456789. Introduza também:- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Complexo numérico: não são permitidos números repetidos ou consecutivos, como

1111ou1234, . Introduza também:- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Alfabético: são necessárias letras no alfabeto. Não são necessários números e símbolos. Introduza também:

- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Alfanumérico: inclui letras maiúsculas, letras minúsculas e carateres numéricos. Introduza também:

- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

Alfanumérico com símbolos: inclui letras maiúsculas, letras minúsculas, carateres numéricos, marcas de pontuação e símbolos. Introduza também:

- Comprimento mínimo da palavra-passe: introduza o comprimento mínimo que a palavra-passe tem de ter, entre 4 e 16 carateres.

- Número de carateres necessários: introduza o número de carateres que a palavra-passe tem de ter, entre 0 e 16 carateres.

- Número de carateres minúsculos necessários: introduza o número de carateres em minúsculas que a palavra-passe tem de ter, entre 0 e 16 carateres.

- Número de carateres maiúsculas necessários: introduza o número de carateres em maiúsculas que a palavra-passe tem de ter, entre 0 e 16 carateres.

- Número de carateres que não são letras obrigatórios: introduza o número de não letras (qualquer outra coisa que não letras no alfabeto) que a palavra-passe tem de ter, entre 0 e 16 carateres.

-

Número de carateres numéricos necessários: introduza o número de carateres numéricos (

1,2,3e assim sucessivamente) que a palavra-passe tem de ter, entre 0 e 16 carateres. -

Número de carateres de símbolo obrigatórios: introduza o número de carateres de símbolo (

&,#,%e assim sucessivamente) que a palavra-passe tem de ter, entre 0 e 16 carateres.

Número de dias até a palavra-passe expirar: introduza o número de dias, até a palavra-passe do dispositivo ter de ser alterada de 1 a 365. Por exemplo, introduza

90para expirar a palavra-passe após 90 dias. Quando a palavra-passe expirar, é pedido aos utilizadores que criem uma nova palavra-passe. Quando o valor está em branco, Intune não altera nem atualiza esta definição.Número de palavras-passe necessárias antes de o utilizador poder reutilizar uma palavra-passe: utilize esta definição para impedir que os utilizadores criem palavras-passe utilizadas anteriormente. Introduza o número de palavras-passe utilizadas anteriormente que não podem ser utilizadas, de 1 a 24. Por exemplo, introduza

5para que os utilizadores não possam definir uma nova palavra-passe para a palavra-passe atual ou qualquer uma das quatro palavras-passe anteriores. Quando o valor está em branco, Intune não altera nem atualiza esta definição.Número de falhas de início de sessão antes de limpar o dispositivo: introduza o número de palavras-passe erradas permitidas antes de o dispositivo ser apagado, de 4 a 11.

0(zero) pode desativar a funcionalidade de eliminação de dados do dispositivo. Quando o valor está em branco, Intune não altera nem atualiza esta definição.Observação

Os dispositivos de perfil de trabalho totalmente geridos, dedicados e pertencentes à empresa não são solicitados a definir uma palavra-passe. As definições são necessárias, mas os utilizadores podem não ser notificados. Os utilizadores têm de definir a palavra-passe manualmente. A política comunica como falhada até que o utilizador defina uma palavra-passe que cumpra os seus requisitos.

Frequência de desbloqueio necessária: a autenticação forte é quando os utilizadores desbloqueiam o perfil de trabalho com uma palavra-passe, PIN ou padrão. Os métodos de autenticação não fortes são quando os utilizadores desbloqueiam o perfil de trabalho com algumas opções biométricas, como uma impressão digital ou uma análise facial.

Selecione o tempo que os utilizadores têm antes de serem obrigados a desbloquear o perfil de trabalho através de um método de autenticação forte. Suas opções:

- Padrão do dispositivo (padrão): a tela é bloqueada usando a hora padrão do dispositivo.

- 24 horas desde o último afixar, palavra-passe ou desbloqueio de padrão: o ecrã bloqueia 24 horas após a última vez que os utilizadores utilizaram um método de autenticação forte para desbloquear o perfil de trabalho. Quando o tempo limite for atingido, os métodos de autenticação não fortes são desativados até que o perfil de trabalho seja desbloqueado através de uma autenticação forte.

2.3.4 Gestão avançada de códigos de acesso: Tempo limite de autenticação forte necessário (abre o site do Android)

Perfil pessoal

- Câmara: bloquear impede o acesso à câmara durante a utilização pessoal. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir a utilização da câmara no perfil pessoal.

- Captura de ecrã: Bloquear impede capturas de ecrã durante a utilização pessoal. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que os utilizadores obtenham capturas de ecrã ou capturas de ecrã no perfil pessoal.