Criar governança de identidade

A Governação de Identidades é a gestão de direitos de identidade e acesso em várias aplicações e serviços para cumprir os requisitos de segurança e regulamentação. A governação de identidades no Microsoft Entra ID permite-lhe equilibrar a segurança e a produtividade ao garantir que as pessoas certas têm o acesso certo aos recursos certos no momento certo.

A Governação de Identidades permite-lhe gerir as seguintes tarefas para serviços e aplicações no local e na cloud:

Governar o ciclo de vida da identidade. Automatize eventos de ciclo de vida do utilizador, como adicionar, mover e deixar ações, para satisfazer as necessidades de segurança e produtividade.

Reger o ciclo de vida do acesso. Faça a gestão rápida das alterações aos direitos de acesso através de pedidos self-service e monitorização de eventos de ciclo de vida.

Proteger o acesso privilegiado para administração. Regule o acesso a recursos privilegiados para mitigar o risco de direitos excessivos, desnecessários ou mal utilizados.

Ciclo de vida da identidade

Quando a sua organização educativa abrange vários inquilinos Microsoft Entra, terá identidades internas, como educadores e estudantes, e identidades externas, como funcionários de outras escolas.

- As identidades internas são as criadas no inquilino que está atualmente a gerir

- As identidades externas são criadas fora do inquilino atual e é concedido acesso. Podem ser adicionados com Microsoft Entra colaboração B2B.

A gestão do ciclo de vida de identidade ajuda a definir as bases para a governação de identidades. Terá de gerir o tempo de vida das identidades internas e externas e as respetivas relações com os seus recursos.

Todas as pessoas na organização têm o seu próprio subconjunto de recursos necessários para o seu trabalho. Sem uma lista definida do que cada função precisa para cada projeto, a gestão do acesso é desafiante. À medida que as identidades internas ou externas se associam, se movem ou saem de uma organização, a identidade e o acesso aos recursos devem ajustar-se às mesmas. O aprovisionamento automático de utilizadores no Microsoft Entra ID pode ajudar a resolver este desafio ao facilitar a criação, a manutenção e a eliminação final de identidades de utilizador em todas as aplicações para uma melhor colaboração.

Provisionamento do usuário

Os métodos de aprovisionamento tradicionais, como carregar ficheiros CSV ou scripts personalizados para sincronizar os dados do utilizador, são propensos a erros, inseguros e difíceis de gerir.

O provisionamento automático refere-se à criação de identidades dos usuários e de funções em aplicativos de nuvem aos quais os usuários precisam acessar. Além de criar identidades dos usuários, o provisionamento automático inclui a manutenção e a remoção de identidades dos usuários conforme o status ou as funções mudam.

Recomendamos que as grandes organizações educativas utilizem o serviço de aprovisionamento de utilizadores Microsoft Entra automatizado. Este serviço oferece integração com aplicações de recursos humanos (RH) com base na cloud , como Workday e SuccessFactors, e permite-lhe tirar partido dos seguintes benefícios:

Maximiza a eficiência e a precisão dos processos de aprovisionamento

Poupa nos custos associados ao alojamento e manutenção de scripts e soluções de aprovisionamento personalizados

Protege a sua organização ao remover instantaneamente as identidades dos utilizadores das principais aplicações SaaS quando saem da organização

Aprovisiona facilmente um grande número de utilizadores para uma determinada aplicação ou sistema SaaS

Políticas consistentes que determinam quem é aprovisionado e quem pode iniciar sessão numa aplicação

Aprovisionamento de utilizadores de entrada

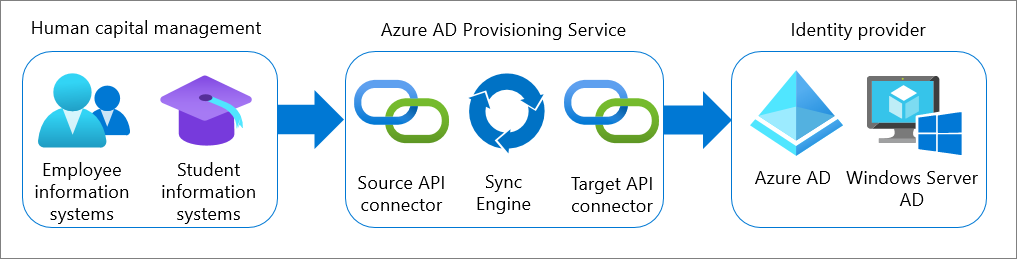

O aprovisionamento de utilizadores de entrada é o processo quando os dados do utilizador fluem das aplicações HCM (Human Capital Management) de uma organização para Microsoft Entra ID ou Active Directory local. A integração é possível quando a aplicação HCM suporta o protocolo SCIM. A integração também é possível com sistemas HCM baseados na cloud que fornecem conectores de API de aprovisionamento.

Para saber mais, veja Planear a aplicação de RH na cloud para Microsoft Entra o aprovisionamento de utilizadores.

Aprovisionamento de utilizadores de saída

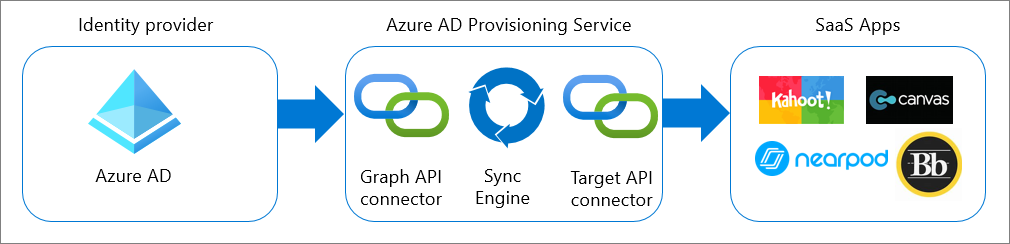

O aprovisionamento de utilizadores de saída ou o aprovisionamento de aplicações refere-se à criação automática de identidades e funções de utilizador nas aplicações de Software como Serviço (SaaS) na cloud às quais os utilizadores têm de aceder. O aprovisionamento de aplicações está disponível para aplicações pré-integradas na galeria de aplicações SaaS Microsoft Entra) e aplicações que suportam o SCIM 2.0.

Para saber mais, veja Planear uma implementação de aprovisionamento automático de utilizadores.

Ciclo de vida do Access

A sua organização EDU precisará de um processo para gerir o acesso para além da criação inicial e do aprovisionamento. Idealmente, também deve conseguir dimensionar de forma eficiente para desenvolver e impor controlos e políticas de acesso de forma contínua.

Gerenciamento de grupo de autoatendimento

Sempre que possível, utilize a gestão personalizada de grupos para tirar partido dos seguintes benefícios:

Segurança. Os administradores podem definir regras para grupos criados no Microsoft Entra ID com base em atributos de utilizador. Isto permite que os membros sejam adicionados ou removidos automaticamente de um grupo de segurança. Estes grupos dinâmicos podem ser utilizados para fornecer acesso a aplicações ou recursos na cloud e para atribuir licenças a membros. As políticas de Acesso Condicional podem melhorar ainda mais a segurança ao garantir que uma aplicação está a ser acedida por utilizadores legítimos. Por exemplo, pode selecionar um grupo que contenha todos os membros do departamento de RH quando uma aplicação de RH é selecionada como a aplicação na cloud.

Rentável. Reduz o custo, o tempo e a carga de trabalho do suporte de TI com associação a grupos self-service. A funcionalidade gestão personalizada de grupos dá-lhe a capacidade de delegar a gestão de grupos aos seus utilizadores. Com esta funcionalidade, podem criar grupos e gerir associações em grupos que possuem.

Self-service. Delega a gestão de grupos aos seus utilizadores. As funcionalidades de gestão personalizada de grupos permitem aos utilizadores criar grupos e gerir associações em grupos que possuem. Em seguida, estes grupos podem ser utilizados para atribuir acesso a aplicações. Por exemplo, se pretender atribuir acesso ao departamento de corpo docente para utilizar cinco aplicações SaaS diferentes, pode criar um grupo que contenha os utilizadores no departamento do corpo docente e, em seguida, atribuir esse grupo a essas cinco aplicações SaaS que são necessárias pelo departamento do corpo docente.

Para obter uma descrição detalhada da gestão personalizada de grupos, transfira o documento técnico Microsoft Entra Self-Service Gestão de Grupos.

Gerenciamento de direitos

Gerir o acesso de utilizadores a recursos em EDUs grandes é um desafio, ainda mais quando tem uma combinação de utilizadores internos e externos entre inquilinos. A Gestão de Direitos permite que os utilizadores, incluindo convidados, peçam acesso a um pacote de acesso que conceda acesso a grupos, aplicações e sites do SharePoint. Também lhe permite gerir o ciclo de vida de identidades e acessos em escala ao automatizar fluxos de trabalho de pedidos de acesso, atribuições de acesso, revisões e expiração.

Eis os tipos de recursos aos quais pode gerir o acesso do utilizador com a Gestão de Direitos:

Associação de grupos de segurança Microsoft Entra

Associação do Grupos do Microsoft 365 e do Teams

Atribuição para Microsoft Entra aplicações empresariais, incluindo aplicações SaaS e aplicações integradas personalizadas que suportam federação/início de sessão único e/ou aprovisionamento

Associação a sites do SharePoint Online

Pacotes de acesso

A Gestão de Direitos permite definir pacotes de acesso que representam um conjunto de recursos atribuídos aos utilizadores como uma unidade, estabelecer um período de validade, fluxos de trabalho de aprovação, etc. Os pacotes de acesso permitem-lhe efetuar uma configuração única de recursos e políticas que administram automaticamente o acesso ao ciclo de vida do pacote de acesso.

Os pacotes de acesso têm de ser colocados num contentor denominado catálogo. Um catálogo define os recursos que pode adicionar ao seu pacote de acesso. Os catálogos são utilizados para delegação, para que os não administradores possam criar os seus próprios pacotes de acesso. Os proprietários do catálogo estão ativados para adicionar recursos que possuem a um catálogo.

Enquanto organização educativa, deve considerar a criação de um catálogo por escola e um pacote de acesso para cada nota que contenha políticas e direitos de acesso a recursos específicos a essa nota. Quando os alunos avançarem para uma nota seguinte ou os professores mudarem para outra nota, podem pedir acesso ao pacote de acesso para a nova nota enquanto o acesso relacionado com a nota anterior expirará.

Os pacotes de acesso também têm de ter, pelo menos, uma política. As políticas especificam quem pode pedir o pacote de acesso e as definições de aprovação e ciclo de vida. Recomendamos que utilize a Gestão de Direitos para delegar aos não administradores a capacidade de criar pacotes de acesso e definir políticas com regras para as quais os utilizadores podem pedir, quem tem de aprovar o respetivo acesso e quando o acesso expirar.

Os pacotes de acesso são mais adequados em situações como:

Os utilizadores precisam de acesso limitado de tempo para uma determinada tarefa. Por exemplo, pode utilizar o licenciamento baseado em grupos e um grupo dinâmico para garantir que todos os funcionários têm uma caixa de correio Exchange Online e, em seguida, utilizar pacotes de acesso para situações em que os utilizadores precisam de acesso adicional, como ler recursos departacionais de outro departamento.

O acesso tem de ser aprovado pelo gestor de um utilizador ou por outras pessoas designadas.

Os departamentos querem gerir as suas próprias políticas de acesso para os seus recursos sem envolvimento de TI.

Duas ou mais escolas estão a colaborar num projeto e, como resultado, vários utilizadores de uma escola terão de ser trazidos através do Microsoft Entra B2B para aceder aos recursos de outra escola.

Para obter mais detalhes, veja Criar um novo pacote de acesso no Microsoft Entra gestão de direitos.

Requisitos de licença

A utilização de Pacotes de Acesso requer uma licença do Microsoft Entra ID P2 e é necessária para:

Utilizadores membros que podem pedir um pacote de acesso.

Utilizadores membros e convidados que pedem um pacote de acesso.

Utilizadores membros e convidados que aprovam pedidos de um pacote de acesso.

Utilizadores membros e convidados que têm uma atribuição direta a um pacote de acesso.

Microsoft Entra ID licenças P2 não são necessárias para as seguintes tarefas:

Os utilizadores com a função de Administrador Global que configuram os catálogos iniciais, os pacotes de acesso e as políticas e delegam tarefas administrativas a outros utilizadores.

Utilizadores a quem foram delegadas tarefas administrativas, como o criador do catálogo, o proprietário do catálogo e o gestor de pacotes de acesso.

Convidados que podem pedir pacotes de acesso, mas não pedem um pacote de acesso.

Observação

Para cada licença paga Microsoft Entra ID P2 que comprar para os seus utilizadores membros, pode utilizar Microsoft Entra B2B para convidar até 5 utilizadores convidados. Estes utilizadores convidados também podem utilizar Microsoft Entra ID funcionalidades P2. Para obter mais informações, veja Microsoft Entra documentação de orientação de licenciamento de colaboração B2B.

Avaliações do acesso

Assim que os utilizadores estiverem integrados, precisará de um processo que permita que o acesso dos seus utilizadores mude à medida que as suas necessidades mudam ao longo do tempo.

Considere o seguinte:

À medida que os novos utilizadores se juntam, como pode garantir que têm o acesso certo para serem produtivos?

À medida que as pessoas movem equipas ou saem da escola, como se garante que o acesso antigo é removido, especialmente quando envolve convidados?

Os direitos de acesso excessivos podem levar a conclusões e compromissos de auditoria, uma vez que indicam uma falta de controlo sobre o acesso.

Tem de interagir proativamente com os proprietários de recursos para garantir que revejam regularmente quem tem acesso aos respetivos recursos.

Recomendamos que utilize Microsoft Entra revisões de acesso para gerir eficazmente as associações a grupos, o acesso a aplicações e atribuições de funções. O acesso do utilizador deve ser revisto regularmente para garantir que apenas as pessoas certas têm acesso continuado.

Requisitos de licença

A utilização das Revisões de Acesso requer uma licença P2 Microsoft Entra ID e é necessária para:

Utilizadores membros e convidados atribuídos como revisores.

Utilizadores membros e convidados que efetuam uma auto-revisão.

Proprietários de grupos que efetuam uma revisão de acesso.

Proprietários de aplicações que efetuam uma revisão de acesso.

Microsoft Entra ID licenças P2 não são necessárias para utilizadores com as funções de Administrador Global ou Administrador de Utilizadores que configuram revisões de acesso, configuram definições ou aplicam as decisões das revisões.

Para cada licença paga Microsoft Entra ID P2 que atribui a um dos utilizadores da sua própria organização, pode utilizar Microsoft Entra empresa-empresa (B2B) para convidar até cinco utilizadores convidados ao abrigo do Subsídio de Utilizador Externo. Estes utilizadores convidados também podem utilizar Microsoft Entra ID funcionalidades P2. Para obter mais informações, veja Microsoft Entra documentação de orientação de licenciamento de colaboração B2B.

Acesso privilegiado

Outro ciclo de vida fundamental na governação de identidades é o do acesso privilegiado dos utilizadores. Minimizar o número de utilizadores com acesso a recursos confidenciais ajuda a manter um ambiente seguro global, mas ainda existem utilizadores que precisam de direitos de administrador. Governe o acesso de administrador para mitigar o risco de direitos de acesso excessivos, desnecessários ou indevidos, quer sejam da sua escola ou de outra escola.

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) fornece ativação de função baseada no tempo e com base na aprovação para mitigar os riscos de permissões de acesso excessivas, desnecessárias ou indevidas a recursos no Microsoft Entra ID, no Azure e noutros Serviços Online da Microsoft, como o Microsoft 365 ou o Microsoft 365 Microsoft Intune. É utilizado para proteger contas privilegiadas ao reduzir o tempo de exposição dos privilégios e aumentar a visibilidade da sua utilização através de relatórios e alertas.

Seguem-se algumas das principais funcionalidades do Privileged Identity Management:

Fornecer acesso privilegiado just-in-time aos recursos do Microsoft Entra ID e do Azure

Atribuir acesso vinculado ao tempo aos recursos com datas de início e de fim

Exigir aprovação para ativar funções com privilégios

Impor a autenticação multifator para ativar qualquer função

Utilize a justificação para compreender por que motivo os utilizadores ativam

Receber notificações quando as funções com privilégios são ativadas

Realizar revisões de acesso para garantir que os utilizadores ainda precisam de funções

Transferir o histórico de auditorias para auditoria interna ou externa

Recomendamos que utilize o PIM para gerir e controlar o seguinte na sua organização:

Ativar a aprovação para funções específicas

Especificar utilizadores ou grupos de aprovação para aprovar pedidos

Ver o histórico de pedidos e aprovações de todas as funções com privilégios

Aprovar ou rejeitar pedidos de elevação de funções (individual e em massa)

Fornecer justificação para uma aprovação ou rejeição

Pedir a ativação de uma função que requer aprovação

Requisitos de licença

A utilização do PIM requer uma licença P2 Microsoft Entra ID e é necessária para:

Utilizadores atribuídos como elegíveis para Microsoft Entra ID ou funções do Azure geridas com o PIM.

Utilizadores atribuídos como membros elegíveis ou proprietários de grupos de acesso privilegiado.

Os utilizadores podem aprovar ou rejeitar pedidos de ativação no PIM.

Utilizadores atribuídos a uma revisão de acesso.

Utilizadores que efetuam revisões de acesso.