Princípios de conectividade de rede do Microsoft 365

Este artigo se aplica tanto ao Microsoft 365 Enterprise quanto ao Office 365 Enterprise.

Antes de começar a planear a sua rede para conectividade de rede do Microsoft 365, é importante compreender os princípios de conectividade para gerir de forma segura o tráfego do Microsoft 365 e obter o melhor desempenho possível. Este artigo ajuda-o a compreender as orientações mais recentes para otimizar de forma segura a conectividade de rede do Microsoft 365.

As redes corporativas tradicionais são projetadas principalmente para fornecer aos usuários acesso a aplicativos e dados hospedados em datacenters operados pela empresa com forte segurança de perímetro. O modelo tradicional presume que os usuários acessem aplicativos e dados de dentro do perímetro de rede corporativa, em links WAN de filiais ou remotamente por conexões VPN.

A adoção de aplicativos SaaS como o Microsoft 365 move algumas combinações de serviços e dados de fora do perímetro de rede. Sem otimização, o tráfego entre usuários e aplicativos SaaS fica sujeito à latência introduzida pela inspeção de pacotes, hairpins de rede, conexões inadvertidas para pontos de extremidade geograficamente distantes e outros fatores. Você pode garantir o melhor desempenho e a confiabilidade da Microsoft 365 compreendendo e implementando as principais diretrizes de otimização.

Neste artigo, irá saber mais sobre:

- A arquitetura Microsoft 365que se aplica à conectividade do cliente à nuvem

- Princípios de conectividade do Microsoft 365 atualizados e estratégias para otimizar o tráfego de rede e a experiência do usuário final

- O serviço web dos pontos de extremidade do Office 365, que permite que os administradores de rede usem uma lista estruturada de pontos de extremidade para usar em otimização de rede

- Documentação de orientação para otimizar a conectividade aos serviços do Microsoft 365

- Comparação de segurança de perímetro de rede com a segurança do ponto de extremidade

- Opções deotimização incremental para o tráfego do Microsoft 365

- Teste de conectividade do Microsoft 365, uma nova ferramenta para testar a conectividade básica com o Microsoft 365

Arquitetura do Microsoft 365

O Microsoft 365 é uma cloud Distribuída de Software como Serviço (SaaS) que fornece cenários de produtividade e colaboração através de um conjunto diversificado de microsserviços e aplicações. Os exemplos incluem Exchange Online, SharePoint Online, Microsoft Teams, Proteção do Exchange Online, Office num browser e muitas outras. Embora aplicações específicas do Microsoft 365 possam ter as suas funcionalidades exclusivas, uma vez que se aplicam à rede do cliente e à conectividade à cloud, todas elas partilham alguns principais principais, objetivos e padrões de arquitetura principais. Estes princípios e padrões de arquitetura para conectividade são típicos de muitas outras clouds SaaS. Ao mesmo tempo, são diferentes dos modelos de implementação típicos das clouds Plataforma como Serviço e Infraestrutura como Serviço, como o Microsoft Azure.

Uma das funcionalidades de arquitetura mais significativas do Microsoft 365 (que é muitas vezes mal interpretada ou mal interpretada por arquitetos de rede) é que é um serviço distribuído verdadeiramente global, no contexto da forma como os utilizadores se ligam ao mesmo. A localização do inquilino do Microsoft 365 de destino é importante para compreender a localidade de onde os dados do cliente são armazenados na cloud. No entanto, a experiência do utilizador com o Microsoft 365 não envolve a ligação direta a discos que contenham os dados. A experiência do usuário com o Microsoft 365 (incluindo desempenho, confiabilidade e outras características de qualidade importantes) envolve a conectividade por meio de uma porta frontal de serviço altamente distribuída que é ampliada entre centenas de locais da Microsoft em todo o mundo. Na maioria dos casos, a melhor experiência de utilizador é obtida ao permitir que a rede do cliente encaminhe pedidos de utilizador para o ponto de entrada de serviço do Microsoft 365 mais próximo. Isto é preferível em vez de ligar ao Microsoft 365 através de um ponto de saída numa localização ou região central.

Para a maioria dos clientes, os usuários do Microsoft 365 são distribuídos em vários locais. Para obter os melhores resultados, os princípios descritos neste documento devem ser analisados do ponto de vista do aumento horizontal (não vertical). Ao mesmo tempo que se concentra na otimização da conectividade para o ponto de presença mais próximo na Rede Global da Microsoft e não na localização geográfica do inquilino do Microsoft 365. Essencialmente, isto significa que, embora os dados de inquilino do Microsoft 365 possam ser armazenados numa localização geográfica específica, a experiência do Microsoft 365 para esse inquilino permanece distribuída. Pode estar presente numa proximidade muito próxima (de rede) de todas as localizações de utilizador final que o inquilino tem.

Princípios de conectividade do Microsoft 365

A Microsoft recomenda os seguintes princípios para alcançar uma melhor conectividade e desempenho do Microsoft 365. Use estes princípios de conectividade do Microsoft 365 para gerenciar seu tráfego e obter o melhor desempenho ao se conectar ao Microsoft 365.

O objetivo principal no design de rede deve ser minimizar a latência, reduzindo o tempo de resposta (RTT) da sua rede para a Rede Global da Microsoft, o backbone de rede pública da Microsoft que se conecta a todos os datacenters da Microsoft com baixa latência e pontos de entrada de aplicativo em nuvem espalhados ao redor do mundo. Você pode saber mais sobre a Rede Global da Microsoft no Como a Microsoft cria uma rede global rápida e confiável.

Identificar e diferenciar o tráfego do Microsoft 365

Identificar o tráfego de rede do Microsoft 365 é o primeiro passo para diferenciar esse tráfego do tráfego de rede genérico vinculado à Internet. A conectividade do Microsoft 365 pode ser otimizada ao implementar uma combinação de abordagens como a otimização de rotas de rede, regras de firewall e definições de proxy do browser. Além disso, ignorar dispositivos de inspeção de rede para determinados pontos finais também é vantajoso.

Para obter mais informações sobre os métodos de otimização do Microsoft 365, veja a secção otimizar a conectividade aos serviços do Microsoft 365 .

Agora a Microsoft publica todos os pontos de extremidade do Microsoft 365 como um serviço Web e fornece orientação sobre como usar esses dados. Para obter mais informações sobre como buscar e trabalhar com pontos de extremidade do Microsoft 365, confira o artigo URLs e intervalos de endereços IP do Office 365.

Enviar conexões de rede de saída localmente

O DNS local e a saída para a Internet são muito importantes para reduzir a latência da conexão e garantir que as conexões de usuários sejam feitas do ponto de entrada mais próximo para os serviços do Microsoft 365. Numa topologia de rede complexa, é importante implementar o DNS local e a saída da Internet local em conjunto. Para obter mais informações sobre como o Microsoft 365 roteia as conexões do cliente para o ponto de entrada mais próximo, confira o artigo Conectividade do Cliente.

Antes do surgimento dos serviços de nuvem, como o Microsoft 365, a conectividade da Internet para usuários finais como fator de design na arquitetura de rede era relativamente simples. Quando os serviços de Internet e os sites são distribuídos em todo o mundo, a latência entre os pontos de saída corporativos e qualquer ponto de extremidade de destino é basicamente uma função de distância geográfica.

Em uma arquitetura de rede tradicional, todas as conexões de saída de Internet atravessam a rede corporativa e saem de um local central. À medida que as ofertas de nuvem da Microsoft amadureceram, uma arquitetura de rede distribuída voltada para a Internet se tornou fundamental para o suporte a serviços de nuvem sensível à latência. A Rede Global da Microsoft foi projetada para atender aos requisitos de latência com a infraestrutura de Porta Frontal do Serviço Distribuído, uma malha dinâmica de pontos de entrada globais que roteia as conexões do serviço de nuvem de entrada para o ponto de entrada mais próximo. Isso se destina a reduzir o comprimento da "última quilometragem" para os clientes da nuvem da Microsoft, reduzindo a rota entre o cliente e a nuvem com eficácia.

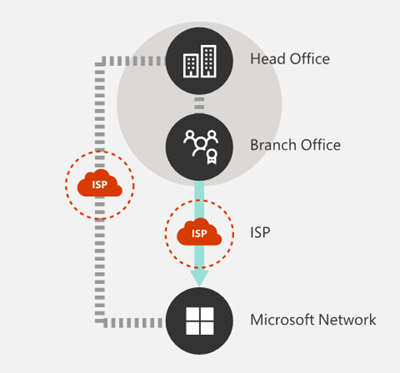

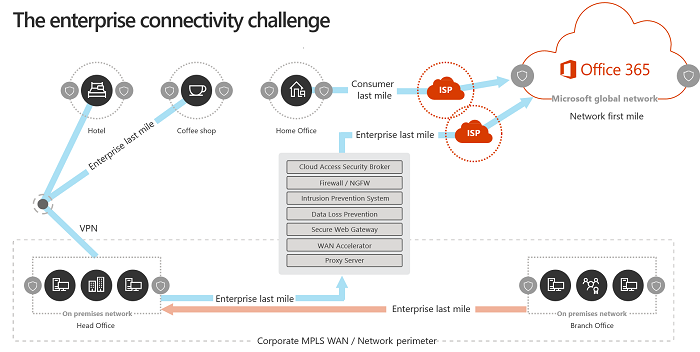

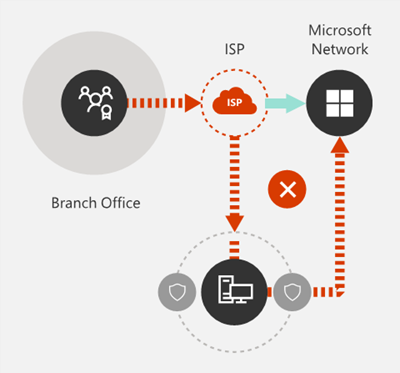

As WANs corporativas geralmente são projetadas para transportar o tráfego de rede para o escritório central da empresa para inspeção antes da saída para a Internet, geralmente por um ou mais servidores proxy. O diagrama seguinte ilustra essa topologia de rede.

Uma vez que o Microsoft 365 é executado na Rede Global da Microsoft, que inclui servidores front-end em todo o mundo, existe frequentemente um servidor front-end próximo da localização do utilizador. Fornecendo acesso à Internet local e configurando servidores DNS internos para fornecer a resolução de nomes locais para pontos de extremidade do Microsoft 365, o tráfego de rede destinado ao Microsoft 365 pode se conectar aos servidores front-end do Microsoft 365 o mais próximo possível do usuário. O diagrama seguinte mostra um exemplo de uma topologia de rede que permite que os utilizadores que se liguem a partir de main escritório, sucursal e localizações remotas sigam a rota mais curta para o ponto de entrada mais próximo do Microsoft 365.

Encurtar o caminho de rede para os pontos de entrada do Microsoft 365 desta forma pode melhorar o desempenho de conectividade e a experiência do utilizador final no Microsoft 365. Também pode ajudar a reduzir o efeito de futuras alterações à arquitetura de rede no desempenho e fiabilidade do Microsoft 365.

Além disso, as solicitações DNS poderão apresentar a latência se o servidor DNS de resposta estiver distante ou ocupado. Pode minimizar a latência da resolução de nomes ao aprovisionar servidores DNS locais em localizações de ramo e garantir que estão configurados para colocar os registos DNS em cache adequadamente.

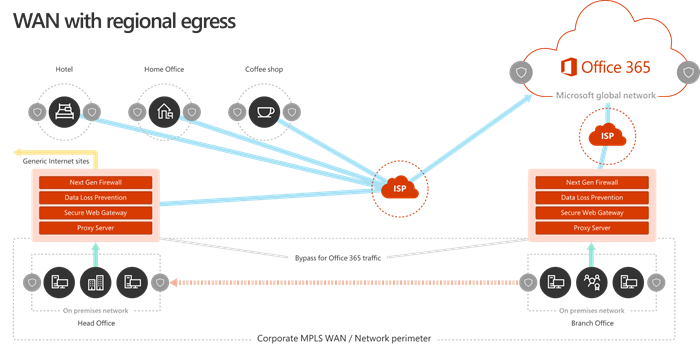

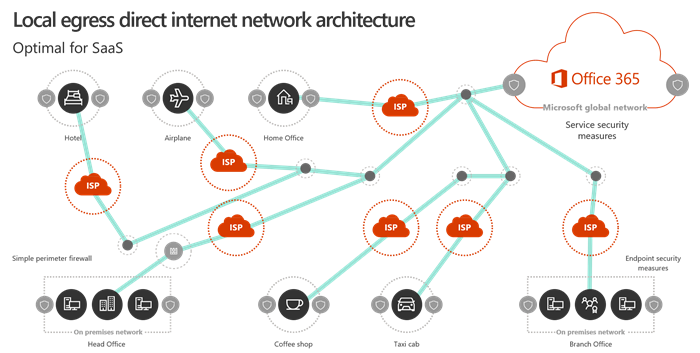

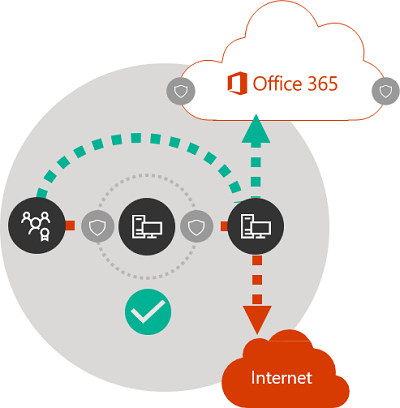

Embora a saída regional possa funcionar bem para o Microsoft 365, o modelo de conectividade ideal seria fornecer sempre saída de rede na localização do utilizador, independentemente de estar na rede empresarial ou em localizações remotas, como casas, hotéis, cafés e aeroportos. Este modelo de saída direta local é representado no diagrama seguinte.

As empresas que adotaram o Microsoft 365 podem tirar proveito da arquitetura de Porta Frontal do Serviço Distribuído da Rede Global da Microsoft, garantindo que as conexões com o usuário da Microsoft 365 adotem a rota mais curta possível para o ponto de entrada mais próximo da Rede Global da Microsoft. A arquitetura de rede de saída local faz isso, permitindo que o tráfego do Microsoft 365 seja roteado pela saída mais próxima, independentemente do local do usuário.

A arquitetura de saída local tem os seguintes benefícios em relação ao modelo tradicional:

- Oferece o melhor desempenho do Microsoft 365, melhorando o comprimento da rota. as conexões de usuários finais são roteadas dinamicamente para o ponto de entrada mais próximo do Microsoft 365 pela infraestrutura de Porta Frontal do Serviço Distribuído.

- Reduz a carga da infraestrutura de rede corporativa, permitindo a saída local.

- Protege as ligações em ambas as extremidades através da segurança do ponto final do cliente e das funcionalidades de segurança da cloud.

Evitar hairpins de rede

Regra geral, a rota mais curta e direta entre o utilizador e o ponto final mais próximo do Microsoft 365 oferece o melhor desempenho. Um hairpin de rede ocorre quando o tráfego WAN ou VPN vinculado a um destino específico é direcionado primeiro para outro local intermediário (como a pilha de segurança, corretor de acesso à nuvem ou o gateway Web baseado em nuvem), introduzindo latência e potencial redirecionamento para um ponto de extremidade geograficamente distante. Os pinos de rede também são causados por ineficiências de encaminhamento/peering ou pesquisas DNS subótimas (remotas).

Para garantir que a conectividade do Microsoft 365 não está sujeita a pinos de rede, mesmo no caso de saída local, marcar se o ISP que é utilizado para fornecer saída da Internet para a localização do utilizador tem uma relação de peering direto com a Rede Global da Microsoft próxima dessa localização. Também poderá querer configurar o encaminhamento de saída para enviar tráfego fidedigno do Microsoft 365 diretamente. Isto é contra o proxy ou o túnel através de um fornecedor de segurança de rede baseado na cloud ou de terceiros que processa o tráfego vinculado à Internet. A resolução de nomes DNS local de pontos de extremidade do Microsoft 365 ajuda a garantir que, além do roteamento direto, os pontos de entrada mais próximos do Microsoft 365 estejam sendo usados para as conexões de usuário.

Se utilizar serviços de rede ou segurança baseados na cloud para o tráfego do Microsoft 365, certifique-se de que o resultado do hairpin é avaliado e que o seu efeito no desempenho do Microsoft 365 é compreendido. Isto pode ser feito ao examinar o número e as localizações das localizações do fornecedor de serviços através das quais o tráfego é reencaminhado em relação ao número de sucursais e pontos de peering da Rede Global da Microsoft, qualidade da relação de peering de rede do fornecedor de serviços com o seu ISP e Microsoft, e o efeito de desempenho da backhauling na infraestrutura do fornecedor de serviços.

Devido ao grande número de localizações distribuídas com pontos de entrada do Microsoft 365 e à sua proximidade com os utilizadores finais, encaminhar o tráfego do Microsoft 365 para qualquer fornecedor de rede ou segurança de terceiros pode ter um efeito adverso nas ligações do Microsoft 365 se a rede do fornecedor não estiver configurada para um peering ideal do Microsoft 365.

Avaliar ignorar proxies, dispositivos de inspeção de tráfego e tecnologias de segurança duplicadas

Os clientes empresariais devem revisar seus métodos de redução de risco e de segurança de rede especificamente para o tráfego vinculado ao Microsoft 365 e usar os recursos de segurança do Microsoft 365 para reduzir sua dependência de tecnologias de segurança de rede intrusivas, caras e com impacto no desempenho para o tráfego de rede do Microsoft 365.

A maioria das redes empresariais impõe segurança de rede para o tráfego de Internet através de tecnologias como proxies, inspeção TLS, inspeção de pacotes e sistemas de prevenção de perda de dados. Essas tecnologias oferecem redução de risco importantes para solicitações de Internet genéricas, mas podem reduzir significativamente o desempenho, a capacidade de expansão e a qualidade da experiência do usuário final quando aplicada aos pontos de extremidade do Microsoft 365.

Serviços Web dos Pontos de extremidade do Office 365

Os administradores do Microsoft 365 podem usar um script ou uma chamada REST para consumir uma lista estruturada de pontos de extremidade do serviço Web de pontos de extremidade do Office 365 e atualizar as configurações de firewalls de perímetro e outros dispositivos de rede. Isto garante que o tráfego vinculado ao Microsoft 365 é identificado, tratado adequadamente e gerido de forma diferente do tráfego de rede vinculado a sites genéricos e muitas vezes desconhecidos da Internet. Para saber mais sobre como usar o serviço Web de pontos de extremidade do Office 365, confira o artigo URLs e intervalos de endereços IP do Office 365.

Scripts de PAC (Configuração Automática de Proxy)

Os administradores do Microsoft 365 podem criar scripts PAC (Configuração Automática de Proxy) que podem ser entregues aos computadores dos usuários por meio de WPAD ou de GPO. Os scripts PAC podem ser usados para ignorar os proxies de solicitações do Microsoft 365 de usuários de WAN ou VPN, permitindo que o tráfego do Microsoft 365 use conexões diretas com a Internet em vez de atravessar a rede corporativa.

Recursos de segurança do Microsoft 365

A Microsoft é transparente sobre a segurança do datacenter, a segurança operacional e a redução de riscos em relação aos servidores da Microsoft 365 e aos pontos de extremidade de rede que eles representam. As funcionalidades de segurança incorporadas do Microsoft 365 estão disponíveis para reduzir o risco de segurança de rede, como Prevenção Contra Perda de Dados do Microsoft Purview, antivírus, Autenticação Multifator, Sistema de Proteção ao Cliente, Defender para Office 365, Informações sobre Ameaças do Microsoft 365, Classificação segura do Microsoft 365, Proteção do Exchange Online e Segurança de DDOS de Rede.

Para obter mais informações sobre o datacenter da Microsoft e a segurança da Rede Global, confira Central de Confiabilidade da Microsoft.

Otimizar a conectividade aos serviços do Microsoft 365

Os serviços do Microsoft 365 são uma coleção de produtos, aplicações e serviços dinâmicos, interdependentes e profundamente integrados. Ao configurar e otimizar a conectividade aos serviços do Microsoft 365, não é viável ligar pontos finais (domínios) específicos a alguns cenários do Microsoft 365 para implementar a listagem de permissões ao nível da rede. A Microsoft não suporta a listagem seletiva de permissões, uma vez que causa conectividade e incidentes de serviço para os utilizadores. Por conseguinte, os administradores de rede devem aplicar sempre as diretrizes do Microsoft 365 para a listagem de permissões de rede e otimizações de rede comuns ao conjunto completo de pontos finais de rede (domínios) necessários que são publicados e atualizados regularmente. Embora estejamos a simplificar os pontos finais de rede do Microsoft 365 em resposta ao feedback dos clientes, os administradores de rede devem estar cientes dos seguintes padrões principais no conjunto de pontos finais existente atualmente:

- Sempre que possível, os pontos finais de domínio publicados incluirão carateres universais para reduzir significativamente o esforço de configuração de rede para os clientes.

- O Microsoft 365 anunciou uma iniciativa de consolidação de domínios (cloud.microsoft), fornecendo aos clientes uma forma de simplificar as configurações de rede e acumular automaticamente otimizações de rede para este domínio para muitos serviços atuais e futuros do Microsoft 365.

- Utilização exclusiva do domínio de raiz cloud.microsoft para isolamento de segurança e funções específicas. Isto permite que as equipas de segurança e rede de clientes confiem nos domínios do Microsoft 365, ao mesmo tempo que melhoram a conectividade a esses pontos finais e evitam o processamento de segurança de rede desnecessário.

- Determinadas definições de ponto final especificam prefixos IP exclusivos correspondentes aos respetivos domínios. Esta funcionalidade suporta clientes com estruturas de rede complexas, permitindo-lhes aplicar otimizações de rede precisas através da utilização de detalhes do prefixo IP.

As seguintes configurações de rede são recomendadas para todos os pontos finais de rede (domínios) e categorias "Obrigatórios" do Microsoft 365:

- Permitir explicitamente pontos finais de rede do Microsoft 365 nos dispositivos de rede e serviços através dos quais as ligações de utilizador passam (por exemplo, dispositivos de segurança de perímetro de rede como proxies, firewalls, DNS, soluções de segurança de rede baseadas na cloud, etc.)

- Ignore os domínios do Microsoft 365 da desencriptação do TLS, da intercepção de tráfego, da inspeção de pacotes profunda e da filtragem de pacotes e conteúdos de rede. Tenha em atenção que muitos resultados para os quais os clientes estão a utilizar estas tecnologias de rede no contexto de aplicações não fidedignas/não geridas podem ser obtidos de forma nativa pelas funcionalidades de segurança do Microsoft 365.

- O acesso direto à Internet deve ser priorizado para os domínios do Microsoft 365, reduzindo a dependência da rede alargada (WAN), evitando os pinos de rede e permitindo uma saída de Internet local mais eficiente para os utilizadores e diretamente para a rede da Microsoft.

- Certifique-se de que a resolução de nomes DNS ocorre perto da saída de rede para garantir que as ligações são servidas através do Microsoft 365 front door mais ideal.

- Priorize as ligações do Microsoft 365 ao longo do caminho de rede, garantindo capacidade e qualidade de serviço para experiências do Microsoft 365.

- Ignorar dispositivos de intermediação de tráfego, como proxies e serviços VPN.

Os clientes com topologias de rede complexas, a implementação de otimizações de rede, como encaminhamento personalizado, desativação do proxy baseado em IP e VPN de túnel dividido, podem exigir informações de prefixo IP para além de domínios. Para facilitar estes cenários de cliente, os pontos finais de rede do Microsoft 365 são agrupados em categorias para priorizar e facilitar a configuração destas otimizações de rede adicionais. Os pontos finais de rede classificados nas categorias "Otimizar" e "Permitir" transportam volumes de tráfego elevados e são sensíveis à latência e ao desempenho da rede, e os clientes podem querer otimizar a conectividade aos mesmos primeiro. Os pontos finais de rede nas categorias "Otimizar" e "Permitir" têm endereços IP listados juntamente com domínios. Os pontos finais de rede classificados na categoria "Predefinição" não têm endereços IP associados, uma vez que são mais dinâmicos na natureza e os endereços IP mudam ao longo do tempo.

Considerações sobre rede adicionais

Ao otimizar a conectividade ao Microsoft 365, determinadas configurações de rede podem ter um impacto negativo na disponibilidade, interoperabilidade, desempenho e experiência do utilizador do Microsoft 365. A Microsoft não testou os seguintes cenários de rede com os nossos serviços e é sabido que causam problemas de conectividade.

- Terminação TLS ou inspeção profunda de pacotes de quaisquer domínios M365 com proxies de cliente ou outros tipos de dispositivos ou serviços de rede.

- Bloquear protocolos específicos ou versões de protocolos, como QUIC, WebSockets, etc. por serviço ou infraestrutura de rede intermédia.

- Forçar uma mudança para uma versão anterior ou ativação pós-falha de protocolos (como UDP --> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) utilizados entre aplicações cliente e serviços do Microsoft 365.

- Encaminhar ligações através da infraestrutura de rede ao aplicar a sua própria autenticação, como a autenticação de proxy.

Recomendamos que os clientes evitem utilizar estas técnicas de rede para o tráfego destinado a domínios do Microsoft 365 e ignorá-los para ligações do Microsoft 365.

A Microsoft recomenda a configuração de um sistema automatizado para transferir e aplicar regularmente a lista de pontos finais de rede do M365. Veja Gestão de alterações para endereços IP e URLs do Microsoft 365 para obter mais informações.

Comparando a segurança de perímetro de rede com a segurança do ponto de extremidade

O objetivo da segurança de rede tradicional é otimizar o perímetro da rede corporativa contra invasões e explorações maliciosas. À medida que as organizações adotam o Microsoft 365, alguns serviços de rede e dados são parcialmente ou totalmente migrados para a nuvem. Quanto à mudança fundamental da arquitetura de rede, esse processo exige uma reavaliação da segurança da rede que leva em consideração os fatores emergentes:

- À medida que os serviços de nuvem são adotados, os serviços de rede e os dados são distribuídos entre os datacenters locais e a nuvem, e a segurança de perímetro não é mais adequada por si só.

- Os usuários remotos se conectam aos recursos corporativos em datacenters locais e na nuvem contra locais não controlados, como casas, hotéis e cafeterias.

- Os recursos de segurança criados para fins específicos estão cada vez mais incorporados ao serviços de nuvem e podem potencialmente complementar ou substituir os sistemas de segurança existentes.

A Microsoft oferece uma ampla variedade de recursos de segurança do Microsoft 365, além de uma orientação prescritiva para a aplicação de práticas recomendadas de segurança, que podem ajudar a garantir a segurança de dados e de rede da Microsoft 365. As melhores práticas recomendadas incluem:

Utilizar a autenticação multifator (MFA) A MFA adiciona uma camada adicional de proteção a uma estratégia de palavra-passe forte, exigindo que os utilizadores reconheçam uma chamada telefónica, uma mensagem de texto ou uma notificação de aplicação no seu smartphone depois de introduzirem corretamente a palavra-passe.

Usar o Microsoft Defender para Aplicativos na Nuvem Configure políticas para acompanhar atividades anômalas e aja sobre elas. Configure alertas com Microsoft Defender para Aplicativos de Nuvem para que os administradores possam rever a atividade de utilizador invulgar ou arriscada, como transferir grandes quantidades de dados, várias tentativas de início de sessão falhadas ou ligações a partir de endereços IP desconhecidos ou perigosos.

Configurar a Prevenção contra Perda de Dados (DLP) A DLP permite que você identifique dados confidenciais e crie políticas que ajudam a impedir que os usuários compartilhem os dados acidentalmente ou intencionalmente. A DLP funciona em todo o Microsoft 365, incluindo o Exchange Online, o SharePoint Online e o OneDrive, para que os usuários possam se manter em conformidade sem interromper o fluxo de trabalho.

Usar o Sistema de Proteção de Dados do Cliente Como administrador do Microsoft 365, você pode usar o Sistema de Proteção de Dados do Cliente para controlar a forma como o engenheiro de suporte da Microsoft acessa seus dados durante uma sessão de ajuda. Em casos em que o engenheiro requer acesso aos dados para solucionar e corrigir um problema, o Sistema de Proteção de Dados do Cliente permite que você aprove ou rejeite a solicitação de acesso.

Utilizar Classificação de Segurança Uma ferramenta de análise de segurança que recomenda o que pode fazer para reduzir ainda mais o risco. As pontuações de pontos de segurança analisa as suas configurações e atividades do Microsoft 365 e as compara a uma linha de base estabelecida pela Microsoft. Obtém uma classificação com base no seu alinhamento com as melhores práticas de segurança.

Uma abordagem holística para a segurança aprimorada deve incluir o seguinte:

- Mudar a ênfase do perímetro de segurança em relação à segurança do ponto de extremidade, aplicando recursos de segurança de cliente do Office e baseado na nuvem.

- Reduzir o perímetro de segurança para o datacenter

- Habilitação de confiança equivalente para dispositivos do usuário dentro do escritório ou em locais remotos

- Foco na proteção do local de dados e do local do usuário

- As máquinas de usuário gerenciado têm confiança maior com a segurança do ponto de extremidade

- Gerenciar toda a segurança de informações de forma global, sem se concentrar exclusivamente no perímetro

- Redefinir a segurança da rede WAN e a criação da segurança de rede de perímetro, permitindo que o tráfego confiável ignore dispositivos de segurança e separe dispositivos não gerenciados para redes Wi-Fi convidadas.

- Reduzir os requisitos de segurança de rede da borda da WAN corporativa

- Alguns dispositivos de segurança de perímetro de rede, como firewalls, ainda são necessários, mas o carregamento é reduzido

- Garante a saída local do tráfego do Microsoft 365

- Os aperfeiçoamentos podem ser abordados incrementalmente conforme descrito na seção de Otimização incremental. Algumas técnicas de otimização podem oferecer melhores rácios de custos/benefícios consoante a sua arquitetura de rede e deve escolher otimizações que façam mais sentido para a sua organização.

Para obter mais informações sobre segurança e conformidade do Microsoft 365, consulte os artigos Segurança do Microsoft 365 e Microsoft Purview.

Otimização incremental

Representámos o modelo de conectividade de rede ideal para SaaS anteriormente neste artigo, mas para muitas organizações grandes com arquiteturas de rede historicamente complexas, não é prático fazer diretamente todas estas alterações. Nesta secção, vamos abordar muitas alterações incrementais que podem ajudar a melhorar o desempenho e a fiabilidade do Microsoft 365.

Os métodos que irá utilizar para otimizar o tráfego do Microsoft 365 variam consoante a topologia de rede e os dispositivos de rede que implementou. As grandes empresas com muitas localizações e práticas de segurança de rede complexas precisam de desenvolver uma estratégia que inclua a maioria ou todos os princípios listados na secção princípios de conectividade do Microsoft 365 , enquanto as organizações mais pequenas só precisam de considerar um ou dois.

Você pode abordar a otimização como um processo incremental, aplicando cada método sucessivamente. A tabela seguinte lista os principais métodos de otimização pela ordem do seu efeito na latência e fiabilidade para o maior número de utilizadores.

| Método de otimização | Descrição | Impacto |

|---|---|---|

| Resolução DNS local e saída da Internet | Provisionar servidores DNS locais em cada local e garantir a que as conexões do Microsoft 365 saiam para a Internet o mais próximo possível da localização do usuário. | Minimizar latência Melhorar a conectividade confiável com o ponto de entrada mais próximo do Microsoft 365 |

| Adicionar pontos de saída regionais | Se sua rede corporativa tiver vários locais, mas apenas um ponto de saída, adicione pontos de saída regionais para permitir que os usuários se conectem ao ponto de entrada mais próximo do Microsoft 365. | Minimizar latência Melhorar a conectividade confiável com o ponto de entrada mais próximo do Microsoft 365 |

| Ignorar proxies e dispositivos de inspeção | Configurar os navegadores com arquivos PAC que enviam solicitações do Microsoft 365 diretamente para pontos de saída. Configurar roteadores de borda e firewalls para permitir o tráfego do Microsoft 365 sem inspeção. |

Minimizar latência Reduzir a carga em dispositivos de rede |

| Habilitar a conexão direta para usuários VPN | Para usuários VPN, habilite as conexões do Microsoft 365 para se conectar diretamente da rede do usuário, em vez de pelo túnel VPN, implementando o tunelamento dividido. | Minimizar latência Melhorar a conectividade confiável com o ponto de entrada mais próximo do Microsoft 365 |

| Migrar da WAN tradicional para a SD-WAN | SD-WANs (Redes de Longa Distância Definidas por Software) simplificam o gerenciamento da WAN e melhoram o desempenho substituindo os roteadores WAN tradicionais por dispositivos virtuais, semelhante à virtualização de recursos de computação usando VMs (máquinas virtuais). | Melhorar o desempenho e a capacidade de gerenciamento do tráfego de WAN Reduzir a carga em dispositivos de rede |

Artigos relacionados

Visão Geral da Conectividade de Rede do Microsoft 365

Gerenciar pontos de extremidade do Office 365

URLs e intervalos de endereços IP do Office 365

URL do serviço Web e endereço IP do Office 365

Avaliando a conectividade de rede do Microsoft 365

Planejamento de rede e ajuste de desempenho para o Microsoft 365

Ajuste de desempenho do Office 365 usando linhas de base e histórico de desempenho

Plano de solução de problemas de desempenho do Office 365

Redes de Distribuição de Conteúdo

Teste de conectividade do Microsoft 365

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de