Descrição geral das regras de redução da superfície de ataque

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

Dica

Como complemento deste artigo, consulte o nosso guia de configuração do Analisador de Segurança para rever as melhores práticas e aprender a fortalecer as defesas, melhorar a conformidade e navegar no panorama da cibersegurança com confiança. Para uma experiência personalizada com base no seu ambiente, pode aceder ao guia de configuração automatizada do Analisador de Segurança no centro de administração do Microsoft 365.

Por que motivo as regras de redução da superfície de ataque são importantes

A superfície de ataque da sua organização inclui todos os locais onde um atacante pode comprometer os dispositivos ou redes da sua organização. Reduzir a superfície de ataque significa proteger os dispositivos e a rede da sua organização, o que deixa os atacantes com menos formas de realizar ataques. Configurar regras de redução da superfície de ataque no Microsoft Defender para Endpoint pode ajudar!

As regras de redução da superfície de ataque visam determinados comportamentos de software, tais como:

- Iniciar ficheiros executáveis e scripts que tentam transferir ou executar ficheiros

- Executar scripts ocultados ou suspeitos

- Executar comportamentos que as aplicações normalmente não iniciam durante o trabalho normal do dia-a-dia

Por vezes, estes comportamentos de software são vistos em aplicações legítimas. No entanto, estes comportamentos são muitas vezes considerados arriscados porque são geralmente abusados por atacantes através de software maligno. As regras de redução da superfície de ataque podem restringir comportamentos de risco baseados em software e ajudar a manter a sua organização segura.

Para obter um processo sequencial ponto a ponto sobre como gerir as regras de redução da superfície de ataque, consulte:

- Descrição geral da implementação das regras de redução da superfície de ataque

- Planear a implementação de regras de redução da superfície de ataque

- Testar regras de redução da superfície de ataque

- Habilitar regras da redução da superfície de ataque

- Operacionalizar regras de redução da superfície de ataque

Avaliar regras antes da implementação

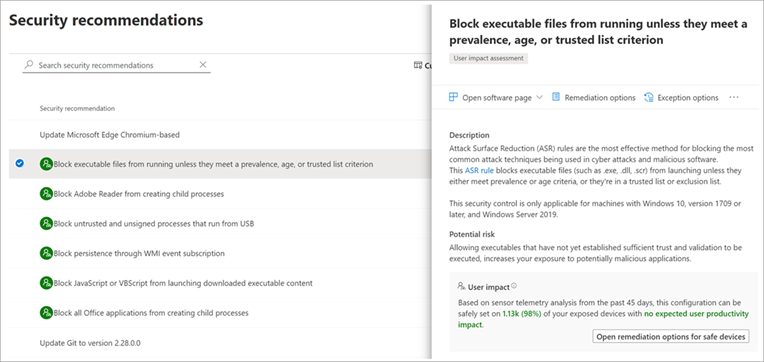

Pode avaliar como uma regra de redução da superfície de ataque pode afetar a sua rede ao abrir a recomendação de segurança para essa regra na Gestão de Vulnerabilidades do Microsoft Defender.

No painel de detalhes da recomendação, verifique o impacto do utilizador para determinar que percentagem dos seus dispositivos podem aceitar uma nova política que permita a regra no modo de bloqueio sem afetar negativamente a produtividade.

Veja Requisitos no artigo "Ativar regras de redução da superfície de ataque" para obter informações sobre sistemas operativos suportados e outras informações de requisitos.

Modo de auditoria para avaliação

Modo de auditoria

Utilize o modo de auditoria para avaliar como as regras de redução da superfície de ataque afetariam a sua organização, se ativada. Execute primeiro todas as regras no modo de auditoria para que possa compreender como estas afetam as suas aplicações de linha de negócio. Muitas aplicações de linha de negócio são escritas com preocupações de segurança limitadas e podem realizar tarefas de formas semelhantes a software maligno.

Exclusões

Ao monitorizar os dados de auditoria e adicionar exclusões às aplicações necessárias, pode implementar regras de redução da superfície de ataque sem reduzir a produtividade.

Exclusões por regra

Para obter informações sobre como configurar exclusões por regra, consulte a secção intitulada Configurar as regras de redução da superfície de ataque por regra no artigo Testar regras de redução da superfície de ataque.

Modo de aviso para utilizadores

(NOVO!) Antes de avisar as capacidades do modo, as regras de redução da superfície de ataque que estão ativadas podem ser definidas para o modo de auditoria ou modo de bloqueio. Com o novo modo de aviso, sempre que o conteúdo é bloqueado por uma regra de redução da superfície de ataque, os utilizadores veem uma caixa de diálogo que indica que o conteúdo está bloqueado. A caixa de diálogo também oferece ao utilizador uma opção para desbloquear o conteúdo. Em seguida, o utilizador pode repetir a ação e a operação é concluída. Quando um utilizador desbloqueia o conteúdo, o conteúdo permanece desbloqueado durante 24 horas e, em seguida, bloqueia os currículos.

O modo de aviso ajuda a sua organização a ter regras de redução da superfície de ataque implementadas sem impedir que os utilizadores acedam ao conteúdo de que precisam para realizar as suas tarefas.

Requisitos para o modo de aviso funcionar

O modo de aviso é suportado em dispositivos com as seguintes versões do Windows:

- Windows 10, versão 1809 ou posterior

- Windows 11

- Windows Server, versão 1809 ou posterior

O Antivírus do Microsoft Defender tem de estar em execução com proteção em tempo real no modo Ativo.

Além disso, certifique-se de que as atualizações antivírus e antimalware do Microsoft Defender estão instaladas .

- Requisito mínimo de lançamento da plataforma:

4.18.2008.9 - Requisito mínimo de versão do motor:

1.1.17400.5

Para obter mais informações e obter as atualizações, consulte Atualizar para a plataforma antimalware do Microsoft Defender.

Casos em que o modo de aviso não é suportado

O modo de aviso não é suportado para três regras de redução da superfície de ataque quando as configura no Microsoft Intune. (Se utilizar a Política de Grupo para configurar as regras de redução da superfície de ataque, o modo de aviso é suportado.) As três regras que não suportam o modo de aviso quando as configura no Microsoft Intune são as seguintes:

-

Bloquear o JavaScript ou o VBScript de iniciar o conteúdo executável transferido (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) -

Bloquear a persistência através da subscrição de eventos WMI (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) -

Utilizar proteção avançada contra ransomware (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Além disso, o modo de aviso não é suportado em dispositivos com versões mais antigas do Windows. Nesses casos, as regras de redução da superfície de ataque configuradas para serem executadas no modo de aviso são executadas no modo de bloqueio.

Notificações e alertas

Sempre que uma regra de redução da superfície de ataque é acionada, é apresentada uma notificação no dispositivo. Você pode personalizar a notificação com os detalhes da sua empresa e informações de contato.

Além disso, quando determinadas regras de redução da superfície de ataque são acionadas, são gerados alertas.

As notificações e quaisquer alertas gerados podem ser visualizados no portal do Microsoft Defender.

Para obter detalhes específicos sobre a funcionalidade de notificações e alertas, consulte: Detalhes de alertas e notificações por regra, no artigo Referência de regras de redução da superfície de ataque.

Eventos avançados de investigação e redução da superfície de ataque

Pode utilizar a investigação avançada para ver eventos de redução da superfície de ataque. Para simplificar o volume de dados recebidos, apenas os processos exclusivos para cada hora são visíveis com investigação avançada. A hora de um evento de redução da superfície de ataque é a primeira vez que esse evento é visto dentro da hora.

Por exemplo, suponha que um evento de redução da superfície de ataque ocorre em 10 dispositivos durante a hora das 14:00. Suponha que o primeiro evento ocorreu às 2:15 e o último às 2:45. Com a investigação avançada, verá uma instância desse evento (apesar de ter ocorrido em 10 dispositivos) e o carimbo de data/hora será 14:15.

Para obter mais informações sobre a investigação avançada, veja Proativamente investigar ameaças com investigação avançada.

Funcionalidades de redução da superfície de ataque em versões do Windows

Pode definir regras de redução da superfície de ataque para dispositivos que executem qualquer uma das seguintes edições e versões do Windows:

Windows 10 Pro, versão 1709 ou posterior

Windows 10 Enterprise, versão 1709 ou posterior

Windows Server, versão 1803 (Via de Atualizações Semianuais) ou posterior

-

Observação

O Windows Server 2016 e o Windows Server 2012 R2 têm de ser integrados através das instruções em Integrar servidores Windows para que esta funcionalidade funcione.

Embora as regras de redução da superfície de ataque não necessitem de uma licença do Windows E5, se tiver o Windows E5, obterá capacidades de gestão avançadas. As capacidades avançadas - disponíveis apenas no Windows E5 - incluem:

- A monitorização, análise e fluxos de trabalho disponíveis no Defender para Endpoint

- As capacidades de relatórios e configuração no Microsoft Defender XDR.

Estas capacidades avançadas não estão disponíveis com uma licença do Windows Professional ou Windows E3. No entanto, se tiver essas licenças, pode utilizar os registos do Visualizador de Eventos e do Antivírus do Microsoft Defender para rever os eventos da regra de redução da superfície de ataque.

Rever eventos de redução da superfície de ataque no portal do Microsoft Defender

O Defender para Endpoint fornece relatórios detalhados para eventos e blocos como parte de cenários de investigação de alertas.

Pode consultar dados do Defender para Endpoint no Microsoft Defender XDR através da investigação avançada.

Veja um exemplo de consulta:

DeviceEvents

| where ActionType startswith 'Asr'

Rever eventos de redução da superfície de ataque no Visualizador de Eventos do Windows

Pode rever o registo de eventos do Windows para ver os eventos gerados pelas regras de redução da superfície de ataque:

Transfira o Pacote de Avaliação e extraia o ficheiro cfa-events.xml para uma localização facilmente acessível no dispositivo.

Introduza as palavras Visualizador de Eventos no menu Iniciar para abrir o Visualizador de Eventos do Windows.

Em Ações, selecione Importar vista personalizada....

Selecione o ficheiro cfa-events.xml a partir do local onde foi extraído. Em alternativa, copie o XML diretamente.

Selecione OK.

Pode criar uma vista personalizada que filtra eventos para mostrar apenas os seguintes eventos, todos relacionados com o acesso controlado a pastas:

| ID do Evento | Descrição |

|---|---|

| 5007 | Evento quando as definições são alteradas |

| 1121 | Evento quando a regra é acionada no modo de Bloqueio |

| 1122 | Evento quando a regra é acionada no modo de Auditoria |

A "versão do motor" listada para eventos de redução da superfície de ataque no registo de eventos é gerada pelo Defender para Endpoint e não pelo sistema operativo. O Defender para Endpoint está integrado no Windows 10 e Windows 11, pelo que esta funcionalidade funciona em todos os dispositivos com o Windows 10 ou o Windows 11 instalado.

Confira também

- Descrição geral da implementação das regras de redução da superfície de ataque

- Planear a implementação de regras de redução da superfície de ataque

- Testar regras de redução da superfície de ataque

- Habilitar regras da redução da superfície de ataque

- Operacionalizar regras de redução da superfície de ataque

- Relatório de regras de redução da superfície de ataque

- Exclusões do Microsoft Defender para Endpoint e do Antivírus do Microsoft Defender

Dica

Se você estiver procurando informações relacionadas a antivírus para outras plataformas, consulte:

- Definir preferências para o Microsoft Defender para Ponto de Extremidade no macOS

- Microsoft Defender para Ponto de Extremidade no Mac

- Configurações de política de antivírus do macOS para o Microsoft Defender Antivírus para Intune

- Definir preferências para o Microsoft Defender para Ponto de Extremidade no Linux

- Microsoft Defender para Ponto de Extremidade para Linux

- Configurar o Defender para o Ponto de extremidade nos recursos do Android

- Configurar os recursos do Microsoft Defender para Ponto de Extremidade no iOS

Dica

Você deseja aprender mais? Contacte a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.