Aplica-se a:

A redução da superfície de ataque faz parte do Windows?

A redução da superfície de ataque foi originalmente um recurso do pacote de recursos do exploit guard introduzido como uma grande atualização para Microsoft Defender Antivírus, em Windows 10, versão 1709. Microsoft Defender Antivírus é o componente antimalware nativo do Windows. No entanto, o conjunto completo de recursos de redução de superfície de ataque só está disponível com uma licença corporativa do Windows. Observe também que algumas exclusões Microsoft Defender Antivírus são aplicáveis a exclusões de regra de redução de superfície de ataque. Consulte Referência de regras de redução de superfície de ataque – Microsoft Defender exclusões antivírus e regras de redução de superfície de ataque.

Preciso ter uma licença empresarial para executar regras de redução de superfície de ataque?

O conjunto completo de regras e recursos de redução de superfície de ataque só terá suporte se você tiver uma licença corporativa para Windows 10 ou Windows 11. Um número limitado de regras pode funcionar sem uma licença empresarial. Se você tiver o Microsoft 365 Business, defina Microsoft Defender Antivírus como sua solução de segurança primária e habilite as regras por meio do PowerShell. Não há suporte oficial para usar a redução de superfície de ataque sem uma licença empresarial e você não poderá usar as funcionalidades completas da redução da superfície de ataque.

Para saber mais sobre o licenciamento do Windows, consulte Windows 10 Licenciamento e obtenha o guia de Licenciamento de Volume para Windows 10.

Há suporte para redução de superfície de ataque se eu tiver uma licença E3?

Sim. Há suporte para redução de superfície de ataque para Windows Enterprise E3 e superior.

Quais recursos têm suporte com uma licença E5?

Todas as regras compatíveis com o E3 também têm suporte com o E5.

O E5 adiciona maior integração com o Defender para Ponto de Extremidade. Com o E5, você pode exibir alertas em tempo real, ajustar exclusões de regras, configurar regras de redução de superfície de ataque e exibir listas de relatórios de eventos.

Quais são as regras de redução de superfície de ataque com suporte no momento?

Atualmente, a redução da superfície de ataque dá suporte a todas as regras abaixo.

Quais regras habilitar? Tudo ou posso ativar regras individuais?

Para ajudar você a descobrir o que é melhor para seu ambiente, recomendamos que você habilite regras de redução de superfície de ataque no modo de auditoria. Com essa abordagem, você pode determinar o possível efeito para sua organização. Por exemplo, seus aplicativos de linha de negócios.

Como funcionam as exclusões de regras de redução de superfície de ataque?

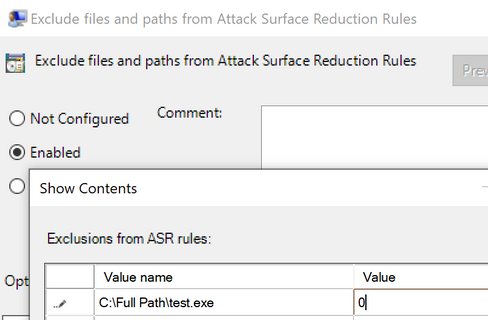

Para regras de redução de superfície de ataque, se você adicionar uma exclusão, ela afetará todas as regras de redução da superfície de ataque.

As exclusões de regras de redução de superfície de ataque dão suporte a curingas, caminhos e variáveis ambientais. Para obter mais informações sobre como usar curingas em regras de redução de superfície de ataque, consulte configurar e validar exclusões com base na extensão de arquivo e no local da pasta.

Esteja ciente dos seguintes itens sobre exclusões de regras de redução de superfície de ataque (incluindo curingas e variáveis env. ):

- A maioria das exclusões de regras de redução de superfície de ataque é independente de exclusões Microsoft Defender Antivírus. No entanto, Microsoft Defender exclusões antivírus se aplicam a algumas regras de redução da superfície de ataque. Consulte Referência de regras de redução de superfície de ataque – Microsoft Defender exclusões antivírus e regras de redução de superfície de ataque.

- Curingas não podem ser usados para definir uma letra de unidade.

- Se você quiser excluir mais de uma pasta, em um caminho, use várias instâncias de

\*\para indicar várias pastas aninhadas (por exemplo,c:\Folder\*\*\Test) - O Microsoft Endpoint Configuration Manager dá suporte a curingas (* ou ?).

- Se você quiser excluir um arquivo que contém caracteres aleatórios (geração automatizada de arquivos), poderá usar o símbolo '?' (por exemplo,

C:\Folder\fileversion?.docx) - As exclusões de redução de superfície de ataque em Política de Grupo não dão suporte a aspas (o mecanismo lida nativamente com longo caminho, espaços etc., portanto não há necessidade de usar aspas).

- As regras de redução de superfície de ataque são executadas sob a conta NT AUTHORITY\SYSTEM, portanto, as variáveis ambientais são limitadas a variáveis de máquina.

Como fazer sabe o que preciso excluir?

Regras diferentes de redução de superfície de ataque têm fluxos de proteção diferentes. Sempre pense em qual regra de redução de superfície de ataque você está configurando protege e como o fluxo de execução real se sai.

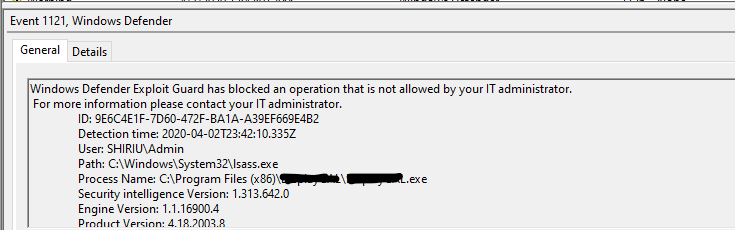

Exemplo: bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows Lendo diretamente do processo LSASS (Local Security Authority Subsystem) pode ser um risco de segurança, pois pode expor credenciais corporativas.

Essa regra impede que processos não confiáveis tenham acesso direto à memória LSASS. Sempre que um processo tenta usar a função OpenProcess() para acessar o LSASS, com um direito de acesso de PROCESS_VM_READ, a regra bloqueia especificamente esse direito de acesso.

Olhando para o exemplo acima, se você realmente precisasse criar uma exceção para o processo em que o direito de acesso foi bloqueado, adicionar o nome do arquivo junto com o caminho completo excluiria que ele fosse bloqueado e depois permitido acessar a memória do processo LSASS. O valor de 0 significa que as regras de redução de superfície de ataque ignoram esse arquivo/processo e não o bloqueiam/auditam.

Como fazer configurar exclusões por regra?

Para obter informações sobre como configurar exclusões por regra, consulte Testar regras de redução de superfície de ataque.

Quais são as regras que a Microsoft recomenda habilitar?

Recomendamos habilitar todas as regras possíveis. No entanto, há alguns casos em que você não deve habilitar uma regra. Por exemplo, não recomendamos habilitar as criações de processo block originadas da regra de comandos PSExec e WMI, se você estiver usando o Microsoft Endpoint Configuration Manager (ou, System Center Configuration Manager - SCCM) para gerenciar seus pontos de extremidade.

É altamente recomendável que você leia cada informação e/ou avisos específicos de regras, que estão disponíveis em nossa documentação pública. abrangendo vários pilares de proteção, como Office, Credenciais, Scripts, Email etc. Todas as regras de redução de superfície de ataque, exceto a persistência do Bloco por meio da assinatura de eventos WMI, têm suporte no Windows 1709 e posterior:

- Bloquear o abuso de motoristas conectados vulneráveis explorados

- Bloquear conteúdo executável do cliente de email e do webmail

- Bloquear todos os aplicativos do Office de criar processos filho

- Bloquear aplicativos do Office de criar conteúdo executável

- Bloquear aplicativos do Office de injetar código em outros processos

- Bloquear JavaScript ou VBScript de iniciar conteúdo executável baixado

- Bloquear a execução de scripts potencialmente ofuscados

- Bloquear chamadas de API win32 da macro do Office

- Usar proteção avançada contra ransomware

- Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)

- Bloquear criações de processo originadas de comandos PSExec e WMI

- Bloquear processos não confiáveis e sem sinal que são executados no USB

- Bloquear a execução de arquivos executáveis, a menos que eles atendam a uma prevalência, idade ou critérios de lista confiáveis

- Bloquear aplicativos de comunicação do Office de criar processos filho

- Impedir o Adobe Reader de criar processos filho

- Bloquear a persistência por meio da assinatura de evento WMI

O subsistema da autoridade de segurança local está habilitado por padrão?

O estado padrão para a regra de redução de superfície de ataque "Bloquear roubo de credencial do subsistema da autoridade de segurança local do Windows (lsass.exe)" muda de Não Configurado para Configurado e o modo padrão definido como Bloquear. Todas as outras regras de redução de superfície de ataque permanecem em seu estado padrão: Não configurado. A lógica de filtragem adicional já foi incorporada na regra para reduzir as notificações do usuário final. Os clientes podem configurar a regra para os modos Audit, Warn ou Disabled , que substitui o modo padrão. A funcionalidade dessa regra é a mesma, se a regra está configurada no modo por padrão ou se você habilita o modo Bloquear manualmente.

Quais são algumas boas recomendações para começar a usar a redução da superfície de ataque?

Teste como as regras de redução de superfície de ataque afetam sua organização antes de habilitá-las executando regras de redução de superfície de ataque no modo de auditoria por um breve período de tempo. Enquanto estiver executando as regras no modo de auditoria, você pode identificar todos os aplicativos de linha de negócios que possam ser bloqueados erroneamente e excluí-las da redução da superfície de ataque.

Organizações maiores devem considerar a implantação de regras de redução de superfície de ataque em "anéis", auditando e habilitando regras em subconjuntos de dispositivos cada vez mais amplos. Você pode organizar os dispositivos da sua organização em anéis usando Intune ou uma ferramenta de gerenciamento de Política de Grupo.

Quanto tempo devo testar uma regra de redução de superfície de ataque no modo de auditoria antes de habilitá-la?

Mantenha a regra no modo de auditoria por cerca de 30 dias para obter uma boa linha de base para como a regra opera depois que ela for executada em toda a sua organização. Durante o período de auditoria, você pode identificar todos os aplicativos de linha de negócios que possam ser bloqueados pela regra e configurar a regra para excluí-los.

Estou fazendo a opção de uma solução de segurança de terceiros para o Defender para Ponto de Extremidade. Há uma maneira "fácil" de exportar regras de outra solução de segurança para atacar a redução da superfície?

Na maioria dos casos, é mais fácil e melhor começar com as recomendações de linha de base sugeridas pelo Defender para Ponto de Extremidade do que tentar importar regras de outra solução de segurança. Em seguida, use ferramentas como modo de auditoria, monitoramento e análise para configurar sua nova solução para atender às suas necessidades exclusivas.

A configuração padrão para a maioria das regras de redução de superfície de ataque, combinada com a proteção em tempo real do Defender para Ponto de Extremidade, protege contra um grande número de explorações e vulnerabilidades.

De dentro do Defender para Ponto de Extremidade, você pode atualizar suas defesas com indicadores personalizados, para permitir e bloquear determinados comportamentos de software. A redução da superfície de ataque também permite alguma personalização de regras, na forma de exclusões de arquivo e pasta. Como regra geral, é melhor auditar uma regra por um período de tempo e configurar exclusões para qualquer aplicativo de linha de negócios que possa ser bloqueado.

A redução de superfície de ataque dá suporte a exclusões de arquivo ou pasta que incluem variáveis do sistema e curingas no caminho?

Sim. Para obter mais informações sobre como excluir arquivos ou pastas de regras de redução de superfície de ataque, consulte Excluindo arquivos e pastas de regras de redução de superfície de ataque e para obter mais informações sobre como usar variáveis de sistema e curingas em caminhos de arquivo excluídos, consulteConfigurar e validar exclusões com base na extensão do arquivo e no local da pasta.

As regras de redução de superfície de ataque abrangem todos os aplicativos por padrão?

Depende da regra. A maioria das regras de redução de superfície de ataque abrange o comportamento de produtos e serviços do Microsoft Office, como Word, Excel, PowerPoint e OneNote ou Outlook. Determinadas regras de redução de superfície de ataque, como bloquear a execução de scripts potencialmente ofuscados, são mais gerais no escopo.

A redução de superfície de ataque dá suporte a soluções de segurança de terceiros?

A redução da superfície de ataque usa Microsoft Defender Antivírus para bloquear aplicativos. Não é possível configurar a redução da superfície de ataque para usar outra solução de segurança para bloqueio neste momento.

Tenho uma licença E5 e habilitei algumas regras de redução de superfície de ataque em conjunto com o Defender para Ponto de Extremidade. É possível que um evento de redução de superfície de ataque não apareça no evento do Defender para Ponto de Extremidade linha do tempo?

Sempre que uma notificação é disparada localmente por uma regra de redução de superfície de ataque, um relatório sobre o evento também é enviado para o portal do Defender para Ponto de Extremidade. Se você estiver tendo problemas para encontrar o evento, poderá filtrar os eventos linha do tempo usando a caixa de pesquisa. Você também pode exibir eventos de redução de superfície de ataque visitando o gerenciamento de superfície de ataque, do ícone de gerenciamento de configuração na barra de tarefas do Defender para Nuvem. A página de gerenciamento de superfície de ataque inclui uma guia para detecções de relatório, que inclui uma lista completa de eventos de regra de redução de superfície de ataque relatados ao Defender para Ponto de Extremidade.

Apliquei uma regra usando GPO. Agora, quando tento marcar as opções de indexação da regra no Microsoft Outlook, recebo uma mensagem informando: "Acesso negado".

Tente abrir as opções de indexação diretamente de Windows 10 ou Windows 11.

Selecione o ícone Pesquisa na barra de tarefas do Windows.

Insira opções de indexação na caixa de pesquisa.

Os critérios usados pela regra: "Bloquear a execução de arquivos executáveis, a menos que atendam a um critério de prevalência, idade ou lista confiável", configuráveis por um administrador?

Não. Os critérios usados por essa regra são mantidos pela proteção de nuvem da Microsoft, para manter a lista confiável constantemente atualizada com dados coletados de todo o mundo. Os administradores locais não têm acesso de gravação para alterar esses dados. Se você estiver procurando configurar essa regra para adaptá-la para sua empresa, poderá adicionar determinados aplicativos à lista de exclusões para impedir que a regra seja disparada.

Habilitei a regra de redução da superfície de ataque, "Bloquear a execução de arquivos executáveis, a menos que eles atendam a um critério de prevalência, idade ou lista confiável". Depois de algum tempo, atualizei um software, e a regra agora está bloqueando-o, mesmo que não tenha sido antes. Alguma coisa deu errado?

Essa regra depende de cada aplicativo ter uma reputação conhecida, medida por prevalência, idade ou inclusão em uma lista de aplicativos confiáveis. A decisão da regra de bloquear ou permitir um aplicativo é determinada pela avaliação da Proteção de Nuvem da Microsoft sobre esses critérios.

Normalmente, a proteção de nuvem pode determinar que uma nova versão de um aplicativo é semelhante ao suficiente para versões anteriores que não precisa ser reavaliada longamente. No entanto, pode levar algum tempo para o aplicativo criar reputação depois de alternar versões, especialmente após uma grande atualização. Enquanto isso, você pode adicionar o aplicativo à lista de exclusões para impedir que essa regra bloqueie aplicativos importantes. Se você estiver atualizando e trabalhando com frequência com novas versões de aplicativos, poderá optar por executar essa regra no modo de auditoria.

Recentemente habilitei a regra de redução da superfície de ataque, "Bloquear roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)", e estou recebendo um grande número de notificações. O que está acontecendo?

Uma notificação gerada por essa regra não indica necessariamente atividade mal-intencionada; no entanto, essa regra ainda é útil para bloquear atividades mal-intencionadas, já que o malware geralmente tem como alvo lsass.exe para obter acesso ilícito às contas. O processo lsass.exe armazena as credenciais do usuário na memória depois que um usuário tiver se conectado. O Windows usa essas credenciais para validar usuários e aplicar políticas de segurança locais.

Como muitos processos legítimos ao longo de um dia típico estão chamando lsass.exe para credenciais, essa regra pode ser especialmente barulhenta. Se um aplicativo legítimo conhecido fizer com que essa regra gere um número excessivo de notificações, você poderá adicioná-la à lista de exclusão. A maioria das outras regras de redução de superfície de ataque gera um número relativamente menor de notificações, em comparação com esta, uma vez que chamar lsass.exe é típico do funcionamento normal de muitos aplicativos.

É uma boa ideia habilitar a regra: 'Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)', ao lado da proteção LSA?

Habilitar essa regra não fornecerá proteção adicional se você também tiver a proteção LSA habilitada. Tanto a regra quanto a proteção LSA funcionam da mesma forma, portanto, ter ambos em execução ao mesmo tempo seria redundante. No entanto, às vezes, talvez você não seja capaz de habilitar a proteção LSA. Nesses casos, você pode habilitar essa regra para fornecer proteção equivalente contra malware que tem como destino lsass.exe.

Confira também

- Visão geral da redução da superfície de ataque

- Avaliar as regras da redução da superfície de ataque

- Implantação de regras de redução de superfície de ataque Etapa 3: implementar regras de redução de superfície de ataque

- Habilitar regras da redução da superfície de ataque

- Compatibilidade do Microsoft Defender Antivírus com outros antivírus/antimalware