Habilitar regras de redução de superfície de ataque

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

As regras de redução de superfície de ataque ajudam a evitar ações que o malware geralmente abusa para comprometer dispositivos e redes.

Requisitos

Recursos de redução de superfície de ataque em versões do Windows

Você pode definir regras de redução de superfície de ataque para dispositivos que estão executando qualquer uma das seguintes edições e versões do Windows:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro, versão 1709 ou posterior

- Windows 10 Enterprise, versão 1709 ou posterior

- Windows Server, versão 1803 (Canal Semestral) ou posterior

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Para usar todo o conjunto de recursos de regras de redução da superfície de ataque, você precisa:

- Microsoft Defender Antivírus como AV primário (proteção em tempo real)

- Cloud-Delivery Protection on (algumas regras exigem isso)

- Windows 10 Enterprise licença E5 ou E3

Embora as regras de redução de superfície de ataque não exijam uma licença do Windows E5, com uma licença do Windows E5, você obtém recursos avançados de gerenciamento, incluindo monitoramento, análise e fluxos de trabalho disponíveis no Defender para Ponto de Extremidade, bem como recursos de relatórios e configuração no portal Microsoft Defender XDR. Essas funcionalidades avançadas não estão disponíveis com uma licença E3, mas você ainda pode usar Visualizador de Eventos para revisar eventos de regra de redução de superfície de ataque.

Cada regra de redução de superfície de ataque contém uma das quatro configurações:

- Não configurado | Desabilitado: desabilitar a regra de redução da superfície de ataque

- Bloquear: habilitar a regra de redução da superfície de ataque

- Auditoria: avaliar como a regra de redução da superfície de ataque afetaria sua organização se habilitada

- Avisar: habilite a regra de redução da superfície de ataque, mas permita que o usuário final ignore o bloco

Recomendamos usar regras de redução de superfície de ataque com uma licença do Windows E5 (ou SKU de licenciamento semelhante) para aproveitar os recursos avançados de monitoramento e relatório disponíveis no Microsoft Defender para Ponto de Extremidade (Defender para Ponto de Extremidade). No entanto, se você tiver outra licença, como Windows Professional ou Windows E3 que não inclua recursos avançados de monitoramento e relatório, você poderá desenvolver suas próprias ferramentas de monitoramento e relatório em cima dos eventos gerados em cada ponto de extremidade quando as regras de redução da superfície de ataque são disparadas (por exemplo, Encaminhamento de Eventos).

Dica

Para saber mais sobre o licenciamento do Windows, consulte Windows 10 Licenciamento e obtenha o guia de Licenciamento de Volume para Windows 10.

Você pode habilitar regras de redução de superfície de ataque usando qualquer um desses métodos:

- Microsoft Intune

- Gerenciamento de dispositivos móveis (MDM)

- Microsoft Configuration Manager

- Política de grupo

- PowerShell

É recomendável o gerenciamento em nível empresarial, como Intune ou Microsoft Configuration Manager. O gerenciamento de nível empresarial substitui qualquer Política de Grupo conflitante ou configurações do PowerShell na inicialização.

Excluir arquivos e pastas de regras de redução de superfície de ataque

Você pode excluir arquivos e pastas de serem avaliados pela maioria das regras de redução de superfície de ataque. Isso significa que, mesmo que uma regra de redução de superfície de ataque determine que o arquivo ou pasta contenha comportamento mal-intencionado, ele não bloqueará a execução do arquivo.

Importante

A exclusão de arquivos ou pastas pode reduzir drasticamente a proteção fornecida pelas regras de redução da superfície de ataque. Os arquivos excluídos poderão ser executados e nenhum relatório ou evento será gravado. Se as regras de redução de superfície de ataque estiverem detectando arquivos que você acredita que não devem ser detectados, primeiro você deve usar o modo de auditoria para testar a regra. Uma exclusão é aplicada somente quando o aplicativo ou serviço excluído é iniciado. Por exemplo, se você adicionar uma exclusão para um serviço de atualização que já está em execução, o serviço de atualização continuará disparando eventos até que o serviço seja interrompido e reiniciado.

Ao adicionar exclusões, tenha esses pontos em mente:

- As exclusões normalmente são baseadas em arquivos ou pastas individuais (usando caminhos de pasta ou o caminho completo do arquivo a ser excluído).

- Os caminhos de exclusão podem usar variáveis de ambiente e curingas. Consulte Usar curingas nas listas de exclusão do nome do arquivo e do caminho da pasta ou da extensão

- Quando implantadas por meio de Política de Grupo ou PowerShell, as exclusões se aplicam a todas as regras de redução de superfície de ataque. Usando Intune, é possível configurar uma exclusão para uma regra específica de redução de superfície de ataque. Consulte Configurar regras de redução de superfície de ataque por regra

- As exclusões podem ser adicionadas com base em hashes de certificado e arquivo, permitindo indicadores de arquivo e certificado especificados do Defender para Ponto de Extremidade. Consulte Gerenciar indicadores.

Conflito de Políticas

Se uma política conflitante for aplicada via MDM e GP, a configuração aplicada do GP terá precedência.

As regras de redução de superfície de ataque para dispositivos gerenciados agora dão suporte ao comportamento de fusão de configurações de políticas diferentes, para criar um superconjunto de política para cada dispositivo. Somente as configurações que não estão em conflito são mescladas, enquanto as que estão em conflito não são adicionadas ao superconjunto de regras. Anteriormente, se duas políticas incluíssem conflitos para uma única configuração, ambas as políticas seriam sinalizadas como em conflito e nenhuma configuração de nenhum dos perfis seria implantada. O comportamento de mesclagem da regra de redução de superfície de ataque é o seguinte:

- As regras de redução de superfície de ataque dos seguintes perfis são avaliadas para cada dispositivo ao qual as regras se aplicam:

- Perfis > de configuração de dispositivos > Perfil > de proteção do ponto de extremidade Microsoft Defender Explorar aRedução da Superfície de Ataque do Guarda>.

- Segurança do ponto de extremidade > Política > de redução de superfícieataque Regras de redução de superfície de ataque.

- Linhas > de base de segurança de segurança > do ponto de extremidade Microsoft Defenderregras de redução de superfície de ataqueda linha de base> do ATP.

- Configurações que não têm conflitos são adicionadas a um superconjunto de política para o dispositivo.

- Quando duas ou mais políticas têm configurações conflitantes, as configurações conflitantes não são adicionadas à política combinada, enquanto configurações que não entram em conflito são adicionadas à política de superconjunto que se aplica a um dispositivo.

- Somente as configurações para configurações conflitantes são retidas.

- As regras de redução de superfície de ataque dos seguintes perfis são avaliadas para cada dispositivo ao qual as regras se aplicam:

Métodos de configuração

Esta seção fornece detalhes de configuração para os seguintes métodos de configuração:

- Intune

- Perfil personalizado no Intune

- MDM

- Microsoft Configuration Manager

- Política de grupo

- PowerShell

Os procedimentos a seguir para habilitar regras de redução de superfície de ataque incluem instruções de como excluir arquivos e pastas.

Intune

Perfis de configuração de dispositivo

SelecionePerfis deconfiguração> do dispositivo. Escolha um perfil de proteção de ponto de extremidade existente ou crie um novo. Para criar um novo, selecione Create perfil e insira informações para esse perfil. Para tipo de perfil, selecione Proteção de ponto de extremidade. Se você tiver escolhido um perfil existente, selecione Propriedades e selecione Configurações.

No painel Proteção do Ponto de Extremidade, selecione Windows Defender Explore Guard e selecione Redução de Superfície de Ataque. Selecione a configuração desejada para cada regra de redução de superfície de ataque.

Em Exceções de Redução de Superfície de Ataque, insira arquivos e pastas individuais. Você também pode selecionar Importar para importar um arquivo CSV que contém arquivos e pastas para excluir das regras de redução de superfície de ataque. Cada linha no arquivo CSV deve ser formatada da seguinte maneira:

C:\folder,%ProgramFiles%\folder\file,C:\pathSelecione OK nos três painéis de configuração. Em seguida, selecione Create se você estiver criando um novo arquivo de proteção de ponto de extremidade ou Salvar se estiver editando um existente.

Política de segurança do ponto de extremidade

SelecioneRedução da superfície de ataque desegurança> do ponto de extremidade. Escolha uma regra de redução de superfície de ataque existente ou crie uma nova. Para criar um novo, selecione Create Política e insira informações para esse perfil. Para tipo de perfil, selecione Regras de redução de superfície de ataque. Se você tiver escolhido um perfil existente, selecione Propriedades e selecione Configurações.

No painel Configurações , selecione Redução de Superfície de Ataque e selecione a configuração desejada para cada regra de redução de superfície de ataque.

Em Lista de pastas adicionais que precisam ser protegidas, Lista de aplicativos que têm acesso a pastas protegidas e Excluir arquivos e caminhos de regras de redução de superfície de ataque, insira arquivos e pastas individuais. Você também pode selecionar Importar para importar um arquivo CSV que contém arquivos e pastas para excluir das regras de redução de superfície de ataque. Cada linha no arquivo CSV deve ser formatada da seguinte maneira:

C:\folder,%ProgramFiles%\folder\file,C:\pathSelecione Avançar nos três painéis de configuração e selecione Create se você estiver criando uma nova política ou Salvar se estiver editando uma política existente.

Perfil personalizado no Intune

Você pode usar Microsoft Intune OMA-URI para configurar regras personalizadas de redução de superfície de ataque. O procedimento a seguir usa a regra Bloquear o abuso de drivers conectados vulneráveis explorados para o exemplo.

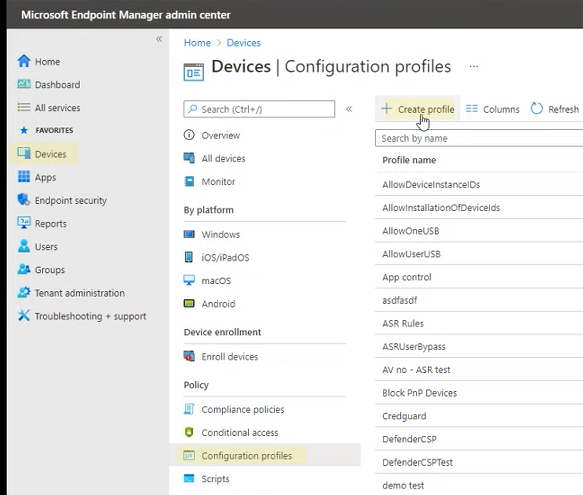

Entre no centro de administração do Microsoft Intune. No menu Home, clique em Dispositivos, selecione Perfis de configuração e clique em Create perfil.

Em Create um perfil, nas duas listas suspensas a seguir, selecione o seguinte:

- Em Plataforma, selecione Windows 10 e posterior

- No tipo perfil, selecione Modelos

- Se as regras de redução de superfície de ataque já estiverem definidas por meio da segurança do Ponto de Extremidade, no tipo perfil, selecione Catálogo de Configurações.

Selecione Personalizado e selecione Create.

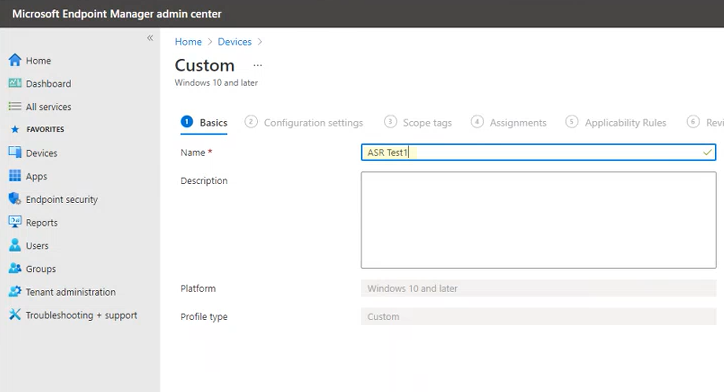

A ferramenta de modelo personalizado abre para a etapa 1 Noções básicas. Em 1 Noções básicas, em Nome, digite um nome para seu modelo e, em Descrição , você pode digitar uma descrição (opcional).

Clique em Próximo. As configurações da etapa 2 são abertas . Para Configurações OMA-URI, clique em Adicionar. Duas opções agora aparecem: Adicionar e Exportar.

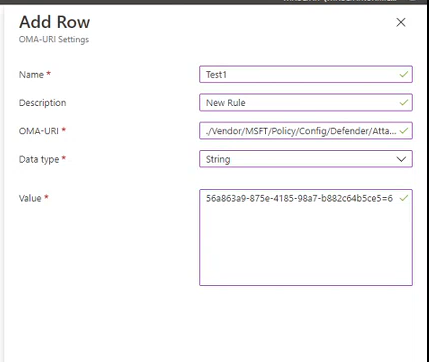

Clique em Adicionar novamente. As Configurações do OMA-URI de Adicionar Linha são abertas . Em Adicionar Linha, faça o seguinte:

Em Nome, digite um nome para a regra.

Em Descrição, digite uma breve descrição.

No OMA-URI, digite ou cole o link OMA-URI específico para a regra que você está adicionando. Consulte a seção MDM neste artigo para que o OMA-URI use para esta regra de exemplo. Para GUIDS da regra de redução de superfície de ataque, consulte Descrições por regra no artigo: Regras de redução de superfície de ataque.

No tipo de dados, selecione Cadeia de caracteres.

Em Valor, digite ou cole o valor GUID, o sinal = e o valor Estado sem espaços (GUID=StateValue). Onde:

- 0: Desabilitar (Desabilitar a regra de redução da superfície de ataque)

- 1: Bloquear (Habilitar a regra de redução da superfície de ataque)

- 2: Auditoria (Avaliar como a regra de redução da superfície de ataque afetaria sua organização se habilitada)

- 6: Avisar (Habilitar a regra de redução da superfície de ataque, mas permitir que o usuário final ignore o bloco)

Selecione Salvar. Adicionar fechamentos de linha. Em Personalizado, selecione Avançar. Na etapa 3 Marcas de escopo, as marcas de escopo são opcionais. Siga um destes procedimentos:

- Selecione Selecionar Marcas de Escopo, selecione a marca de escopo (opcional) e selecione Avançar.

- Ou selecione Avançar

Na etapa 4 Atribuições, em Grupos Incluídos, para os grupos que você deseja que essa regra aplique, selecione nas seguintes opções:

- Adicionar grupos

- Adicionar todos os usuários

- Adicionar todos os dispositivos

Em Grupos excluídos, selecione todos os grupos que você deseja excluir dessa regra e selecione Avançar.

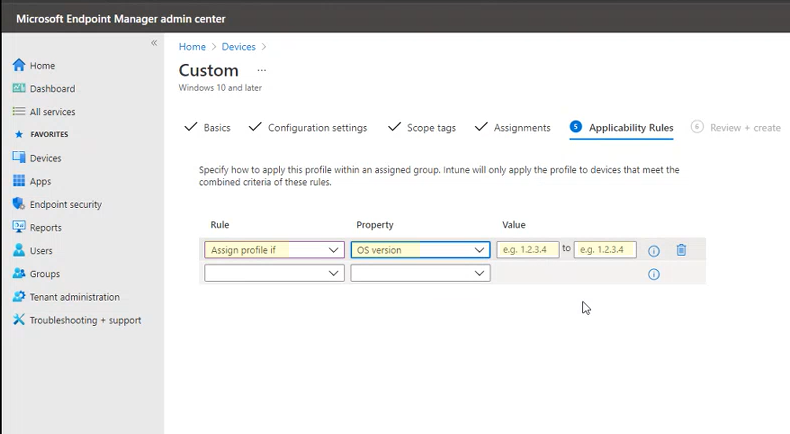

Na etapa 5 Regras de aplicabilidade para as seguintes configurações, faça o seguinte:

Em Regra, selecione Atribuir perfil se ou Não atribuir perfil se

Em Propriedade, selecione a propriedade à qual você deseja que essa regra seja aplicada

Em Valor, insira o valor ou o intervalo de valor aplicável

Selecione Avançar. Na etapa 6 Examinar + criar, examine as configurações e as informações selecionadas e inseridas e selecione Create.

As regras estão ativas e estão ativas em minutos.

Observação

Tratamento de conflitos:

Se você atribuir a um dispositivo duas políticas de redução de superfície de ataque diferentes, podem ocorrer possíveis conflitos políticos, dependendo se as regras são atribuídas a estados diferentes, se o gerenciamento de conflitos está em vigor e se o resultado é um erro. Regras não configuradas não resultam em um erro e essas regras são aplicadas corretamente. A primeira regra é aplicada e as regras subsequentes de não configuração são mescladas à política.

MDM

Use o CSP (provedor de serviços de configuração ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules ) para habilitar e definir individualmente o modo para cada regra.

Veja a seguir um exemplo de referência, usando valores GUID para referência de regras de redução de superfície de ataque.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Os valores a serem habilitados (Bloquear), desabilitar, avisar ou habilitar no modo de auditoria são:

- 0: Desabilitar (Desabilitar a regra de redução da superfície de ataque)

- 1: Bloquear (Habilitar a regra de redução da superfície de ataque)

- 2: Auditoria (Avaliar como a regra de redução da superfície de ataque afetaria sua organização se habilitada)

- 6: Avisar (Habilitar a regra de redução da superfície de ataque, mas permitir que o usuário final ignore o bloco). O modo de aviso está disponível para a maioria das regras de redução da superfície de ataque.

Use o CSP (provedor de serviços de configuração ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions ) para adicionar exclusões.

Exemplo:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Observação

Insira valores OMA-URI sem espaços.

Microsoft Configuration Manager

Em Microsoft Configuration Manager, acesse Assets e Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Selecione Home>Create Exploit Guard Policy.

Insira um nome e uma descrição, selecione Redução de Superfície de Ataque e selecione Avançar.

Escolha quais regras bloquearão ou auditarão ações e selecione Avançar.

Examine as configurações e selecione Avançar para criar a política.

Depois que a política for criada, selecione Fechar.

Aviso

Há um problema conhecido com a aplicabilidade da redução de superfície de ataque nas versões do sistema operacional do servidor que é marcada como compatível sem qualquer aplicação real. Atualmente, não há ETA para quando isso será corrigido.

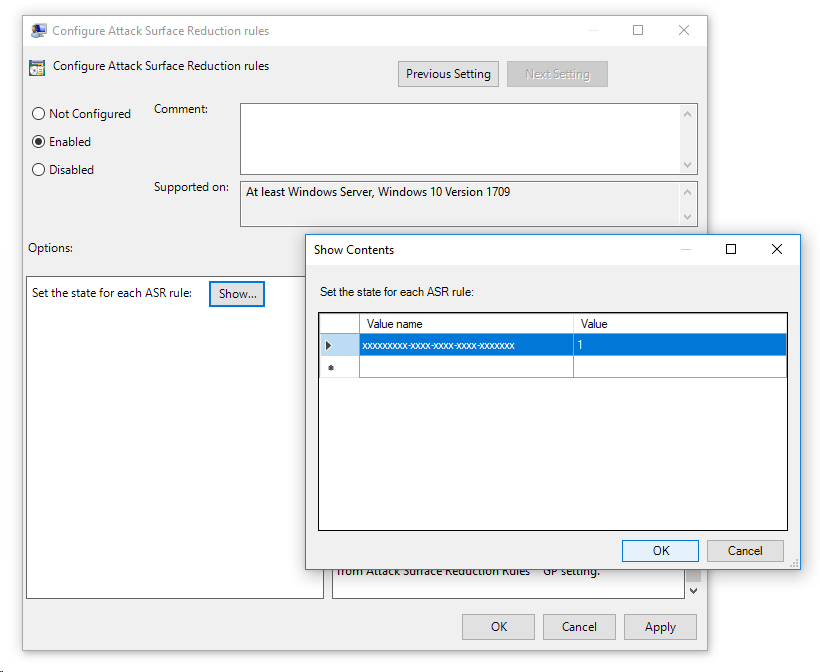

Política de grupo

Aviso

Se você gerenciar seus computadores e dispositivos com Intune, Configuration Manager ou outra plataforma de gerenciamento de nível empresarial, o software de gerenciamento substituirá quaisquer configurações de Política de Grupo conflitantes na inicialização.

No computador de gerenciamento de Política de Grupo, abra o Console de Gerenciamento de Política de Grupo , clique com o botão direito do mouse no Objeto de Política de Grupo que deseja configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes> do Windows Microsoft Defender aredução da superfíciedo Exploit Guard> Attack Microsoft Defender Antivírus>.

Selecione Configurar regras de redução de superfície de ataque e selecioneHabilitado. Em seguida, você pode definir o estado individual para cada regra na seção de opções. Selecione Mostrar... e insira a ID da regra na coluna Nome do valor e o estado escolhido na coluna Valor da seguinte maneira:

0: Desabilitar (Desabilitar a regra de redução da superfície de ataque)

1: Bloquear (Habilitar a regra de redução da superfície de ataque)

2: Auditoria (Avaliar como a regra de redução da superfície de ataque afetaria sua organização se habilitada)

6: Avisar (Habilitar a regra de redução da superfície de ataque, mas permitir que o usuário final ignore o bloco)

Para excluir arquivos e pastas das regras de redução de superfície de ataque, selecione a configuração Excluir arquivos e caminhos das regras de redução de superfície de ataque e defina a opção como Habilitada. Selecione Mostrar e insira cada arquivo ou pasta na coluna Nome do valor . Insira 0 na coluna Valor para cada item.

Aviso

Não use aspas, pois elas não têm suporte para a coluna Nome do valor ou para a coluna Valor . A ID da regra não deve ter espaços à direita ou à direita.

PowerShell

Aviso

Se você gerenciar seus computadores e dispositivos com Intune, Configuration Manager ou outra plataforma de gerenciamento de nível empresarial, o software de gerenciamento substituirá quaisquer configurações conflitantes do PowerShell na inicialização.

Digitar powershell no menu Iniciar, clique com o botão direito do mouse em Windows PowerShell e selecione Executar como administrador.

Digite um dos cmdlets a seguir. (Para obter mais informações, como ID de regra, consulte Referência de regras de redução de superfície de ataque.)

Tarefa Cmdlet do PowerShell Habilitar regras de redução de superfície de ataque Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledHabilitar regras de redução de superfície de ataque no modo de auditoria Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeHabilitar regras de redução de superfície de ataque no modo de alerta Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnHabilitar a redução da superfície de ataque Bloquear o abuso de drivers conectados vulneráveis explorados Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledDesativar regras de redução de superfície de ataque Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledImportante

Você deve especificar o estado individualmente para cada regra, mas pode combinar regras e estados em uma lista separada por vírgulas.

No exemplo a seguir, as duas primeiras regras estão habilitadas, a terceira regra está desabilitada e a quarta regra está habilitada no modo de auditoria:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeVocê também pode usar o verbo do

Add-MpPreferencePowerShell para adicionar novas regras à lista existente.Aviso

Set-MpPreferencesubstitui o conjunto de regras existente. Se você quiser adicionar ao conjunto existente, useAdd-MpPreferenceem vez disso. Você pode obter uma lista de regras e seu estado atual usandoGet-MpPreference.Para excluir arquivos e pastas das regras de redução de superfície de ataque, use o seguinte cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continue a usar

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspara adicionar mais arquivos e pastas à lista.Importante

Use

Add-MpPreferencepara acrescentar ou adicionar aplicativos à lista. O uso doSet-MpPreferencecmdlet substituirá a lista existente.

Artigos relacionados

- Referência de regras de redução de superfície de ataque

- Avaliar a redução da superfície de ataque

- Perguntas frequentes sobre a redução da superfície de ataque

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de