Habilitar o acesso controlado a pastas

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

O acesso controlado à pasta ajuda você a proteger dados valiosos contra aplicativos mal-intencionados e ameaças, como ransomware. O acesso controlado à pasta está incluído com Windows 10, Windows 11 e Windows Server 2019. O acesso controlado à pasta também é incluído como parte da solução moderna e unificada para o Windows Server 2012R2 e 2016.

Você pode habilitar o acesso controlado à pasta usando qualquer um desses métodos:

- Segurança do Windows aplicativo *

- Microsoft Intune

- Gerenciamento de dispositivos móveis (MDM)

- Microsoft Configuration Manager

- Política de grupo

- PowerShell

Dica

Tente usar o modo de auditoria no início para ver como o recurso funciona e examinar eventos sem afetar o uso normal do dispositivo em sua organização.

Política de Grupo configurações que desabilitam a fusão da lista de administradores locais substituirão as configurações de acesso de pasta controladas. Eles também substituem pastas protegidas e permitem que os aplicativos sejam definidos pelo administrador local por meio do acesso controlado à pasta. Essas políticas incluem:

- Microsoft Defender Antivírus Configurar o comportamento de mesclagem do administrador local para listas

- System Center Endpoint Protection Permitir que os usuários adicionem exclusões e substituições

Para obter mais informações sobre como desabilitar a fusão de lista local, consulte Prevenir ou permitir que os usuários modifiquem localmente Microsoft Defender configurações de política antivírus.

O aplicativo Segurança do Windows

Abrir o aplicativo de Segurança do Windows selecionando o ícone do escudo na barra de tarefas. Você também pode pesquisar o menu inicial para Segurança do Windows.

Selecione o bloco Proteção contra ameaças & vírus (ou o ícone de escudo na barra de menus à esquerda) e selecione Proteção contra ransomware.

Defina a opção para acesso de pasta controlada como Ativado.

Observação

*Esse método não está disponível no Windows Server 2012R2 ou 2016.

Se o acesso controlado à pasta for configurado com CSPs Política de Grupo, PowerShell ou MDM, o estado será alterado no aplicativo Segurança do Windows após a reinicialização do dispositivo. Se o recurso estiver definido como Modo de auditoria com qualquer uma dessas ferramentas, o aplicativo Segurança do Windows mostrará o estado como Desativado. Se você estiver protegendo dados de perfil de usuário, recomendamos que o perfil de usuário esteja na unidade de instalação padrão do Windows.

Microsoft Intune

Entre no centro de administração Microsoft Intune e abra o Endpoint Security.

Acesse Política de Redução> de Superfície de Ataque.

Selecione Plataforma, escolha Windows 10, Windows 11 e Windows Server e selecione o perfil Atacar regras> de Redução de Superfície Create.

Nomeie a política e adicione uma descrição. Selecione Avançar.

Role para baixo e, na lista suspensa Habilitar acesso de pasta controlada , selecione uma opção, como Modo de Auditoria.

Recomendamos habilitar o acesso controlado à pasta no modo de auditoria primeiro para ver como ele funcionará em sua organização. Você pode defini-lo como outro modo, como Habilitado, posteriormente.

Para adicionar opcionalmente pastas que devem ser protegidas, selecione Pastas Protegidas de Acesso à Pasta Controlada e adicione pastas. Os arquivos nessas pastas não podem ser modificados ou excluídos por aplicativos não confiáveis. Lembre-se de que as pastas padrão do sistema são protegidas automaticamente. Você pode exibir a lista de pastas padrão do sistema no aplicativo Segurança do Windows em um dispositivo Windows. Para saber mais sobre essa configuração, consulte Política CSP – Defender: ControlledFolderAccessProtectedFolders.

Para adicionar aplicativos que devem ser confiáveis, selecione Aplicativos permitidos de acesso de pasta controlada e, em seguida, adicione os aplicativos que podem acessar pastas protegidas. Microsoft Defender Antivírus determina automaticamente quais aplicativos devem ser confiáveis. Use apenas essa configuração para especificar aplicativos adicionais. Para saber mais sobre essa configuração, consulte Política CSP – Defender: ControlledFolderAccessAllowedApplications.

Selecione o perfil Atribuições, atribua a Todos os Usuários & Todos os Dispositivos e selecione Salvar.

Selecione Avançar para salvar cada folha aberta e Create.

Observação

Há suporte para curingas para aplicativos, mas não para pastas. As subpastas não estão protegidas. Os aplicativos permitidos continuarão a disparar eventos até que sejam reiniciados.

Gerenciamento de dispositivos móveis (MDM)

Use o CSP (provedor de serviços de configuração ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders ) para permitir que os aplicativos façam alterações em pastas protegidas.

Microsoft Configuration Manager

Em Microsoft Configuration Manager, acesse Assets e Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Selecione Home>Create Exploit Guard Policy.

Insira um nome e uma descrição, selecione Acesso controlado à pasta e selecione Avançar.

Escolha se bloqueia ou audita alterações, permita outros aplicativos ou adicione outras pastas e selecione Avançar.

Observação

Há suporte para curinga para aplicativos, mas não para pastas. As subpastas não estão protegidas. Os aplicativos permitidos continuarão a disparar eventos até que sejam reiniciados.

Examine as configurações e selecione Avançar para criar a política.

Depois que a política for criada, feche.

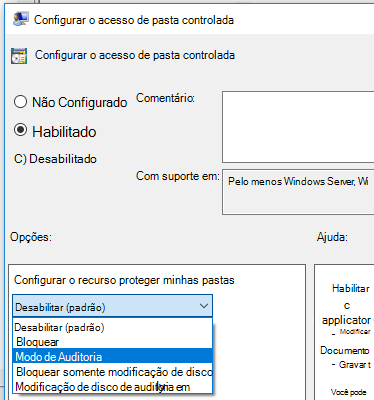

Política de grupo

Em seu dispositivo de gerenciamento Política de Grupo, abra o Console de Gerenciamento Política de Grupo, clique com o botão direito do mouse no objeto Política de Grupo que você deseja configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes > do Windows Microsoft Defender acesso à pasta Antivírus > Microsoft Defender Explore Guard > Controlled.

Clique duas vezes na configuração Configurar acesso de pasta controlada e defina a opção como Habilitada. Na seção de opções, você deve especificar uma das seguintes opções:

- Habilitar – aplicativos mal-intencionados e suspeitos não poderão fazer alterações em arquivos em pastas protegidas. Uma notificação será fornecida no log de eventos do Windows.

- Desabilitar (Padrão) – O recurso de acesso de pasta controlada não funcionará. Todos os aplicativos podem fazer alterações nos arquivos em pastas protegidas.

- Modo de Auditoria – as alterações serão permitidas se um aplicativo mal-intencionado ou suspeito tentar fazer uma alteração em um arquivo em uma pasta protegida. No entanto, ele será registrado no log de eventos do Windows em que você pode avaliar o impacto em sua organização.

- Bloquear somente modificação de disco – as tentativas de aplicativos não confiáveis de gravar em setores de disco serão registradas no log de eventos do Windows. Esses logs podem ser encontrados em Logs de Aplicativos e Serviços> Microsoft > Windows > Windows Defender > ID Operacional > 1123.

- Somente modificação de disco de auditoria – somente as tentativas de gravação em setores de disco protegido serão registradas no log de eventos do Windows (em Logs de Aplicativos e Serviços>Microsoft>Windows>Windows Defender>ID> operacional1124). As tentativas de modificar ou excluir arquivos em pastas protegidas não serão registradas.

Importante

Para habilitar totalmente o acesso a pastas controladas, você deve definir a opção Política de Grupo como Habilitada e selecionar Bloquear no menu suspenso de opções.

PowerShell

Digitar powershell no menu Iniciar, clique com o botão direito do mouse em Windows PowerShell e selecione Executar como administrador.

Inserir o seguinte cmdlet:

Set-MpPreference -EnableControlledFolderAccess Enabled

Você pode habilitar o recurso no modo de auditoria especificando AuditMode em vez de Enabled.

Use Disabled para desativar o recurso.

Confira também

- Proteja pastas importantes com acesso controlado a pastas

- Personalizar o acesso controlado a pastas

- Avaliar o Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de