Criar indicadores para IPs e URLs/domínios

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Visão Geral

Ao criar indicadores para IPs e URLs ou domínios, pode agora permitir ou bloquear IPs, URLs ou domínios com base nas suas próprias informações sobre ameaças. Também pode avisar os utilizadores com um aviso se abrirem uma aplicação de risco. O pedido não os impede de utilizar a aplicação, mas pode fornecer uma mensagem personalizada e ligações para uma página da empresa que descreva a utilização adequada da aplicação. Os utilizadores ainda podem ignorar o aviso e continuar a utilizar a aplicação se precisarem.

Para bloquear IPs/URLs maliciosos (conforme determinado pela Microsoft), o Defender para Endpoint pode utilizar:

- Windows Defender SmartScreen para browsers da Microsoft

- Proteção de Rede para browsers não Microsoft ou chamadas efetuadas fora de um browser

O conjunto de dados de informações sobre ameaças para bloquear IPs/URLs maliciosos é gerido pela Microsoft.

Pode bloquear IPs/URLs maliciosos através da página de definições ou por grupos de máquinas, se considerar que determinados grupos estão mais ou menos em risco do que outros.

Observação

A notação CIDR (Classless Inter-Domain Routing) para endereços IP não é suportada.

Sistemas operacionais com suporte

- Windows 11

- Windows 10, versão 1709 ou posterior

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 a executar a solução unificada moderna do Defender para Endpoint (requer instalação através do MSI)

- Windows Server 2012 R2 a executar a solução unificada moderna do Defender para Endpoint (requer instalação através do MSI)

- macOS

- Linux

- iOS

- Android

Antes de começar

É importante compreender os seguintes pré-requisitos antes de criar indicadores para IPS, URLs ou domínios.

requisitos de versão do Antivírus do Microsoft Defender

Esta funcionalidade está disponível se a sua organização utilizar Microsoft Defender Antivírus (no modo ativo)

A Monitorização de Comportamento está ativada

A proteção baseada na cloud está ativada.

A conectividade de rede do Cloud Protection está funcional

A versão do cliente antimalware tem de ser 4.18.1906.x ou posterior. Veja Versões mensais da plataforma e do motor.

Requisitos de Proteção de Rede

O URL/IP permite e bloqueia requer que a Proteção de Rede do componente Microsoft Defender para Ponto de Extremidade esteja ativada no modo de bloqueio. Para obter mais informações sobre a Proteção de Rede e as instruções de configuração, veja Ativar a proteção de rede.

Requisitos de indicadores de rede personalizados

Para começar a bloquear endereços IP e/ou URLs, ative a funcionalidade "Indicadores de rede personalizados" no portal Microsoft Defender, aceda a Definições>Pontos Finais Funcionalidades Avançadas>Gerais>. Para obter mais informações, veja Funcionalidades avançadas.

Para obter suporte para indicadores no iOS, veja Microsoft Defender para Ponto de Extremidade no iOS.

Para obter suporte para indicadores no Android, consulte Microsoft Defender para Ponto de Extremidade no Android.

Limitações da lista de indicadores do IoC

Apenas os IPs externos podem ser adicionados à lista de indicadores. Não é possível criar indicadores para IPs internos. Para cenários de proteção Web, recomendamos que utilize as capacidades incorporadas no Microsoft Edge. O Microsoft Edge tira partido da Proteção de Rede para inspecionar o tráfego de rede e permite blocos para TCP, HTTP e HTTPS (TLS).

Processos de Explorer Não Microsoft Edge e Internet

Para processos que não sejam o Microsoft Edge e a Internet Explorer, os cenários de proteção Web tiram partido da Proteção de Rede para inspeção e imposição:

- O IP é suportado para os três protocolos (TCP, HTTP e HTTPS (TLS))

- Apenas são suportados endereços IP únicos (sem blocos CIDR ou intervalos de IP) em indicadores personalizados

- Os URLs encriptados (caminho completo) só podem ser bloqueados em browsers originais (Internet Explorer, Edge)

- Os URLs encriptados (apenas FQDN) podem ser bloqueados em browsers de terceiros (ou seja, para além da Internet Explorer, Edge)

- Os blocos de caminho de URL completos podem ser aplicados para URLs não encriptados

- Se existirem políticas de indicadores de URL em conflito, será aplicado o caminho mais longo. Por exemplo, a política

https://support.microsoft.com/officedo indicador de URL tem precedência sobre a políticahttps://support.microsoft.comdo indicador de URL . - No caso de conflitos de políticas de indicadores de URL, o caminho mais longo pode não ser aplicado devido ao redirecionamento. Nesses casos, registe um URL não redirecionado.

Observação

Os Indicadores Personalizados das funcionalidades de Comprometimento e Filtragem de Conteúdo Web não são atualmente suportados nas sessões Application Guard do Microsoft Edge. Estas sessões de browser em contentores só podem impor blocos de ameaças da Web através da proteção SmartScreen incorporada. Não podem impor políticas de proteção Web empresarial.

Proteção de rede e handshake tridirecional TCP

Com a proteção de rede, a determinação de permitir ou bloquear o acesso a um site é efetuada após a conclusão do handshake tridirecional através de TCP/IP. Assim, quando um site é bloqueado pela proteção de rede, poderá ver um tipo de ConnectionSuccessNetworkConnectionEvents ação no portal do Microsoft Defender, apesar de o site ter sido bloqueado.

NetworkConnectionEvents são comunicados a partir da camada TCP e não da proteção de rede. Após a conclusão do handshake tridirecional, o acesso ao site é permitido ou bloqueado pela proteção de rede.

Eis um exemplo de como funciona:

Suponha que um utilizador tenta aceder a um site no respetivo dispositivo. O site está alojado num domínio perigoso e deve ser bloqueado pela proteção de rede.

O handshake tridirecional através de TCP/IP começa. Antes de ser concluída, é registada uma

NetworkConnectionEventsação eActionTypeestá listada comoConnectionSuccess. No entanto, assim que o processo de handshake tridirecional for concluído, a proteção de rede bloqueia o acesso ao site. Tudo isto acontece rapidamente. Um processo semelhante ocorre com Microsoft Defender SmartScreen; é quando o handshake tridirecional conclui que é feita uma determinação e o acesso a um site é bloqueado ou permitido.No portal Microsoft Defender, é apresentado um alerta na fila de alertas. Os detalhes desse alerta incluem e

NetworkConnectionEventsAlertEvents. Pode ver que o site foi bloqueado, apesar de também ter umNetworkConnectionEventsitem com o ActionType deConnectionSuccess.

Controlos do modo de aviso

Ao utilizar o modo de aviso, pode configurar os seguintes controlos:

Capacidade de ignorar

- Botão Permitir no Edge

- Botão Permitir na torrada (browsers não Microsoft)

- Ignorar o parâmetro de duração no indicador

- Ignorar a imposição em browsers Microsoft e Não Microsoft

URL de redirecionamento

- Parâmetro url de redirecionamento no indicador

- URL de Redirecionamento no Edge

- URL de redirecionamento em alertas (browsers não Microsoft)

Para obter mais informações, veja Governar aplicações detetadas por Microsoft Defender para Ponto de Extremidade.

Ordem de processamento de conflitos do URL de IP do IoC e da política de domínio

O processamento de conflitos de políticas para domínios/URLs/endereços IP difere do processamento de conflitos de políticas para certificados.

No caso de vários tipos de ações diferentes serem definidos no mesmo indicador (por exemplo, bloquear, avisar e permitir, tipos de ação definidos para Microsoft.com), a ordem pela qual esses tipos de ação entrarão em vigor é:

- Permitir

- Avisar

- Bloquear

"Permitir" substitui "avisar", que substitui "bloco", da seguinte forma: AllowBlock>Warn>. Por conseguinte, no exemplo anterior, Microsoft.com seria permitido.

Indicadores de Defender para Aplicativos de Nuvem

Se a sua organização tiver ativado a integração entre o Defender para Endpoint e Defender para Aplicativos de Nuvem, serão criados indicadores de bloqueio no Defender para Endpoint para todas as aplicações na cloud não aprovadas. Se uma aplicação for colocada no modo de monitorização, serão criados indicadores de aviso (bloco passível de ignorar) para os URLs associados à aplicação. Neste momento, não é possível criar indicadores de permissão para aplicações aprovadas. Os indicadores criados por Defender para Aplicativos de Nuvem seguem o mesmo processamento de conflitos de políticas descrito na secção anterior.

Precedência de política

Microsoft Defender para Ponto de Extremidade política tem precedência sobre Microsoft Defender política antivírus. Em situações em que o Defender para Endpoint está definido como Allow, mas Microsoft Defender Antivírus está definido como Block, a política é predefinida como Allow.

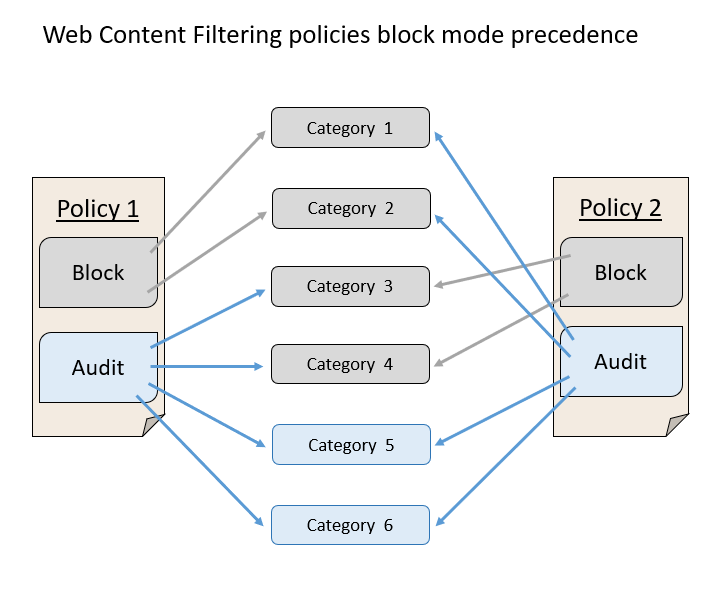

Precedência para várias políticas ativas

A aplicação de várias políticas de filtragem de conteúdos Web diferentes no mesmo dispositivo resultará na aplicação de uma política mais restritiva para cada categoria. Considere o seguinte cenário:

- A Política 1 bloqueia as categorias 1 e 2 e audita o resto

- A Política 2 bloqueia as categorias 3 e 4 e audita o resto

O resultado é que as categorias 1-4 estão todas bloqueadas. Isto é ilustrado na imagem seguinte.

Criar um indicador para IPs, URLs ou domínios a partir da página de definições

No painel de navegação, selecione Definições>Indicadores dePontos Finais> (em Regras).

Selecione o separador Endereços IP ou URLs/Domínios .

Selecione Adicionar item.

Especifique os seguintes detalhes:

- Indicador – especifique os detalhes da entidade e defina a expiração do indicador.

- Ação – especifique a ação a ser executada e forneça uma descrição.

- Âmbito – defina o âmbito do grupo de máquinas.

Reveja os detalhes no separador Resumo e, em seguida, selecione Guardar.

Importante

Pode demorar até 48 horas após a criação de uma política para que um URL ou endereço IP seja bloqueado num dispositivo.

Artigos relacionados

- Criar indicadores

- Criar indicadores para arquivos

- Criar indicadores com base em certificados

- Gerenciar indicadores

- Exclusões do Antivírus Microsoft Defender para Ponto de Extremidade e Microsoft Defender

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.