Configurar políticas de Anexos Seguros no Microsoft Defender para Office 365

Dica

Você sabia que pode experimentar os recursos no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Use a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever e testar termos aqui.

Importante

Este artigo se destina a clientes empresariais que possuem o Microsoft Defender para Office 365. Se você for um usuário doméstico que procura informações sobre a verificação de anexos no Outlook, consulte Segurança Outlook.com avançada.

Em organizações com Microsoft Defender para Office 365, Anexos Seguros é uma camada adicional de proteção contra malware em mensagens. Depois que os anexos de mensagem são verificados pela proteção anti-malware em Proteção do Exchange Online (EOP),anexos seguros abrem arquivos em um ambiente virtual para ver o que acontece (um processo conhecido como detonação) antes que as mensagens sejam entregues aos destinatários. Para obter mais informações, consulte Anexos seguros no Microsoft Defender para Office 365.

Embora não haja nenhuma política padrão de Anexos Seguros, a política de segurança predefinida de proteção interna fornece proteção de Anexos Seguros a todos os destinatários por padrão. Os destinatários especificados nas políticas de segurança predefinidas Standard ou Strict ou em políticas personalizadas de Anexos Seguros não são afetados. Para obter mais informações, consulte Políticas de segurança predefinidas no EOP e Microsoft Defender para Office 365.

Para maior granularidade, você também pode usar os procedimentos neste artigo para criar políticas de Anexos Seguros que se aplicam a usuários, grupos ou domínios específicos.

Você configura políticas de Anexos Seguros no portal do Microsoft Defender ou no Exchange Online PowerShell.

Observação

Nas configurações globais das configurações de Anexos Seguros, você configura recursos que não dependem de políticas de Anexos Seguros. Para obter instruções, consulte Ativar anexos seguros para SharePoint, OneDrive e Microsoft Teams edocumentos seguros em Microsoft 365 E5.

Do que você precisa saber para começar?

Abra o portal Microsoft Defender em https://security.microsoft.com. Para ir diretamente para a página Anexos Seguros , use https://security.microsoft.com/safeattachmentv2.

Para se conectar ao PowerShell do Exchange Online, confira Conectar ao PowerShell do Exchange Online.

Você precisa receber permissões para fazer os procedimentos neste artigo. Você tem as seguintes opções:

- Microsoft Defender XDR RBAC (controle de acesso baseado em função unificada) (afeta apenas o portal do Defender, não o PowerShell): configurações e configurações de segurança/Configurações de segurança principal/configurações de segurança principal (gerenciar) ou Configurações e configurações/Configurações de segurança/Configurações de Segurança Principal (leitura).

- Email & permissões de colaboração no portal Microsoft Defender e nas permissões de Exchange Online:

- Create, modifique e exclua políticas: Associação aos grupos de funções gerenciamento de organização ou administrador de segurança no RBAC de colaboração Email & e associação ao grupo de funções gerenciamento de organização em Exchange Online RBAC.

- Acesso somente leitura às políticas: Associação a um dos seguintes grupos de funções:

- Leitor global ou leitor de segurança no RBAC de colaboração Email &.

- Gerenciamento de organização somente exibição em Exchange Online RBAC.

- Microsoft Entra permissões: a associação nas funções Administrador Global, Administrador de Segurança, Leitor Global ou Leitor de Segurança fornece aos usuários as permissões e permissões necessárias para outros recursos no Microsoft 365.

Para nossas configurações recomendadas para políticas de Anexos Seguros, confira Configurações de Anexos Seguros.

Dica

Exceções à proteção interna para anexos seguros ou configurações em políticas personalizadas de Anexos Seguros são ignoradas se um destinatário também estiver incluído nas políticas de segurança predefinidas Standard ou Strict. Para obter mais informações, consulte Ordem e precedência da proteção por email.

Permitir até 30 minutos para que uma política nova ou atualizada seja aplicada.

Para obter mais informações sobre os requisitos de licenciamento, consulte Termos de licenciamento.

Use o portal Microsoft Defender para criar políticas de Anexos Seguros

No portal do Microsoft Defender no https://security.microsoft.com, acesse políticas de colaboração>Email & políticas de & regras>anexos seguros> deameaçasna seção Políticas. Ou, para ir diretamente para a página Anexos Seguros, use https://security.microsoft.com/safeattachmentv2.

Na página Anexos Seguros, selecione

Create para iniciar o novo assistente de política anexos seguros.

Create para iniciar o novo assistente de política anexos seguros.Na página Nomear política, defina as seguintes configurações:

- Nome: insira um nome exclusivo e descritivo para a política.

- Descrição: insira uma descrição opcional para a política.

Quando terminar na página Nomear sua política , selecione Avançar.

Na página Usuários e domínios , identifique os destinatários internos aos quais a política se aplica (condições do destinatário):

- Usuários: As caixas de correio, usuários de email ou contatos de email especificados.

- Grupos:

- Membros dos grupos de distribuição especificados ou grupos de segurança habilitados para email (grupos de distribuição dinâmica não têm suporte).

- Os Grupos do Microsoft 365 especificados.

- Domínios: todos os destinatários da organização com um endereço de email principal no domínio aceito especificado.

Clique na caixa apropriada, comece a digitar um valor e selecione o valor desejado dos resultados. Repita esse processo quantas vezes for necessário. Para remover um valor existente, selecione

ao lado do valor.

ao lado do valor.Para usuários ou grupos, você pode usar a maioria dos identificadores (nome, nome de exibição, alias, endereço de email, nome da conta etc.), mas o nome de exibição correspondente será mostrado nos resultados. Para usuários, insira um asterisco (*) para ver todos os valores disponíveis.

Você pode usar uma condição apenas uma vez, mas a condição pode conter vários valores:

Vários valores da mesma condição usam a lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política será aplicada a eles.

Diferentes tipos de condições usam a lógica AND. O destinatário deve corresponder a todas as condições especificadas para que a política se aplique a elas. Por exemplo, você configura uma condição com os seguintes valores:

- Usuários:

romain@contoso.com - Grupos: Executivos

A política só será aplicada

romain@contoso.comse ele também for membro do grupo Executivos. Caso contrário, a política não é aplicada a ele.- Usuários:

Exclua esses usuários, grupos e domínios: Para adicionar exceções para os destinatários internos aos quais a política se aplica (exceções de destinatário), selecione esta opção e configure as exceções.

Você pode usar uma exceção apenas uma vez, mas a exceção pode conter vários valores:

- Vários valores da mesma exceção usam a lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política não será aplicada a eles.

- Diferentes tipos de exceções usam a lógica OR (por exemplo, <destinatário1> ou <membro do grupo1> ou <membro do domain1>). Se o destinatário corresponder a qualquer um dos valores de exceção especificados, a política não será aplicada a eles.

Quando terminar na página Usuários e domínios , selecione Avançar.

Na página Configurações , configure as seguintes configurações:

Resposta de malware desconhecida de Anexos Seguros: selecione um dos seguintes valores:

- Desabilitado

- Monitorar

- Bloquear: esse é o valor padrão e o valor recomendado nas políticas de segurança predefinidas Standard e Strict.

- Entrega Dinâmica (mensagens de visualização)

Esses valores são explicados em configurações de política de Anexos Seguros.

Política de quarentena: selecione a política de quarentena que se aplica às mensagens que são colocadas em quarentena por Anexos Seguros (Bloquear ou Entrega Dinâmica). As políticas de quarentena definem o que os usuários podem fazer para mensagens em quarentena e se os usuários recebem notificações de quarentena. Para obter mais informações, consulte Anatomia de uma política de quarentena.

Por padrão, a política de quarentena chamada AdminOnlyAccessPolicy é usada para detecções de malware por políticas de Anexos Seguros. Para obter mais informações sobre essa política de quarentena, consulte Anatomia de uma política de quarentena.

Observação

As notificações de quarentena são desabilitadas na política chamada AdminOnlyAccessPolicy. Para notificar os destinatários que têm mensagens em quarentena como malware por Anexos Seguros, crie ou use uma política de quarentena existente em que as notificações de quarentena são ativadas. Para obter instruções, consulte Create políticas de quarentena no portal Microsoft Defender.

Os usuários não podem liberar suas próprias mensagens que foram colocadas em quarentena como malware por políticas de Anexos Seguros, independentemente de como a política de quarentena está configurada. Se a política permitir que os usuários liberem suas próprias mensagens em quarentena, os usuários poderão solicitar a liberação de suas mensagens de malware em quarentena.

Redirecionar mensagens com anexos detectados: se você selecionar Habilitar o redirecionamento, poderá especificar um endereço de email na caixa Enviar mensagens que contêm anexos monitorados para a caixa de endereço de email especificada para enviar mensagens que contêm anexos de malware para análise e investigação.

Observação

O redirecionamento está disponível apenas para a ação Monitor . Para obter mais informações, consulte MC424899.

Quando terminar na página Configurações , selecione Avançar.

Na página Revisar , examine suas configurações. Você pode selecionar Editar em cada seção para modificar as configurações da seção. Ou você pode selecionar Voltar ou a página específica no assistente.

Quando terminar na página Examinar , selecione Enviar.

Na página Nova política de Anexos Seguros criada , você pode selecionar os links para exibir a política, exibir políticas de Anexos Seguros e saber mais sobre políticas de Anexos Seguros.

Quando você terminar na página Nova política de Anexos Seguros criada , selecione Concluído.

De volta à página Anexos Seguros , a nova política está listada.

Use o portal Microsoft Defender para exibir detalhes da política de Anexos Seguros

No portal do Microsoft Defender no https://security.microsoft.com, acesse políticas de colaboração>Email & políticas de & regras>anexos seguros> deameaçasna seção Políticas. Para ir diretamente para a página Anexos Seguros , use https://security.microsoft.com/safeattachmentv2.

Na página Anexos Seguros, as seguintes propriedades são exibidas na lista de políticas:

- Nome

- Status: os valores estão ativados ou desativados.

- Prioridade: para obter mais informações, consulte a seção Definir a prioridade das políticas de Anexos Seguros .

Para alterar a lista de políticas de espaçamento normal para compacto, selecione ![]() Alterar espaçamento de lista para compacto ou normal e selecione

Alterar espaçamento de lista para compacto ou normal e selecione ![]() Lista compacta.

Lista compacta.

Use a ![]() caixa Pesquisa e um valor correspondente para encontrar políticas específicas de Anexo Seguro.

caixa Pesquisa e um valor correspondente para encontrar políticas específicas de Anexo Seguro.

Use ![]() Exportar para exportar a lista de políticas para um arquivo CSV.

Exportar para exportar a lista de políticas para um arquivo CSV.

Use ![]() Exibir relatórios para abrir o relatório status proteção contra ameaças.

Exibir relatórios para abrir o relatório status proteção contra ameaças.

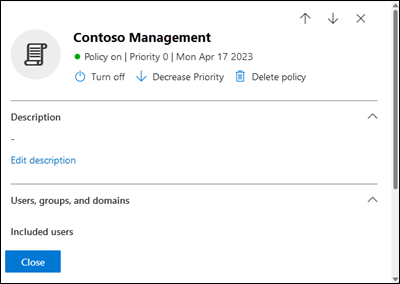

Selecione uma política clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome para abrir o flyout de detalhes da política.

Dica

Para ver detalhes sobre outras políticas de Anexos Seguros sem sair do flyout de detalhes, use  Item Anterior e Próximo item na parte superior do flyout.

Item Anterior e Próximo item na parte superior do flyout.

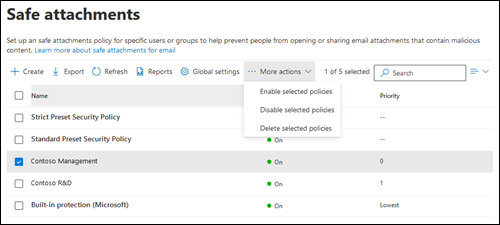

Use o portal Microsoft Defender para tomar medidas sobre políticas de Anexos Seguros

No portal do Microsoft Defender no https://security.microsoft.com, acesse políticas de colaboração>Email & políticas de & regras>anexos seguros> deameaçasna seção Políticas. Para ir diretamente para a página Anexos Seguros , use https://security.microsoft.com/safeattachmentv2.

Na página Anexos Seguros , selecione a política Anexos Seguros usando um dos seguintes métodos:

Selecione a política na lista selecionando a caixa marcar ao lado do nome. As seguintes ações estão disponíveis na

lista suspensa Mais ações que aparece:

lista suspensa Mais ações que aparece:- Habilitar políticas selecionadas.

- Desabilitar políticas selecionadas.

- Excluir políticas selecionadas.

Selecione a política na lista clicando em qualquer lugar da linha que não seja a caixa marcar ao lado do nome. Algumas ou todas as ações a seguir estão disponíveis no flyout de detalhes que é aberto:

- Modificar configurações de política clicando em Editar em cada seção (políticas personalizadas ou a política padrão)

Ativar ou

Ativar ou  Desativar (somente políticas personalizadas)

Desativar (somente políticas personalizadas) Aumentar a prioridade ou

Aumentar a prioridade ou  diminuir a prioridade (somente políticas personalizadas)

diminuir a prioridade (somente políticas personalizadas) Excluir política (somente políticas personalizadas)

Excluir política (somente políticas personalizadas)

As ações são descritas nas subseções a seguir.

Use o portal Microsoft Defender para modificar políticas personalizadas de Anexos Seguros

Depois de selecionar uma política personalizada de Anexos Seguros clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome, as configurações de política são mostradas no flyout de detalhes que é aberto. Selecione Editar em cada seção para modificar as configurações na seção. Para obter mais informações sobre as configurações, consulte a seção políticas Create Anexos Seguros anteriormente neste artigo.

Você não pode modificar as políticas de Anexos Seguros chamadas Política de Segurança Predefinida Padrão, Política de Segurança Predefinida Estrita ou Microsoft (proteção interna)associadas a políticas de segurança predefinidas no flyout de detalhes da política. Em vez disso, selecione ![]() Exibir políticas de segurança predefinidas no flyout de detalhes para acessar a página https://security.microsoft.com/presetSecurityPoliciesPolíticas de segurança predefinidas para modificar as políticas de segurança predefinidas.

Exibir políticas de segurança predefinidas no flyout de detalhes para acessar a página https://security.microsoft.com/presetSecurityPoliciesPolíticas de segurança predefinidas para modificar as políticas de segurança predefinidas.

Use o portal Microsoft Defender para habilitar ou desabilitar políticas personalizadas de Anexos Seguros

Você não pode habilitar ou desabilitar as políticas de Anexos Seguros chamadas Política de Segurança Predefinida Padrão, Política de Segurança Predefinida Estrita ou Microsoft (proteção interna)associadas a políticas de segurança predefinidas aqui. Você habilita ou desabilitar políticas de segurança predefinidas na página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies.

Depois de selecionar uma política de Anexos Seguros personalizado habilitado (o valor status está ativado), use qualquer um dos seguintes métodos para desabilitar:

- Na página Anexos Seguros: selecione

Mais ações>Desabilitar políticas selecionadas.

Mais ações>Desabilitar políticas selecionadas. - No flyout de detalhes da política: selecione

Desativar na parte superior do flyout.

Desativar na parte superior do flyout.

Depois de selecionar uma política de Anexos Seguros personalizados desabilitados (o valor status está desativado), use qualquer um dos seguintes métodos para habilitá-la:

- Na página Anexos Seguros: selecione

Mais ações>Habilitar políticas selecionadas.

Mais ações>Habilitar políticas selecionadas. - No flyout de detalhes da política: selecione

Ativar na parte superior do flyout.

Ativar na parte superior do flyout.

Na página Anexos Seguros , o valor status da política agora está ativado ou desativado.

Use o portal Microsoft Defender para definir a prioridade das políticas personalizadas de Anexos Seguros

As políticas de Anexos Seguros são processadas na ordem em que são exibidas na página Anexos Seguros :

- A política de Anexos Seguros chamada Política de Segurança Predefinida Estrita associada à política de segurança predefinida estrita sempre será aplicada primeiro (se a política de segurança predefinida estrita estiver habilitada).

- A política de Anexos Seguros chamada Política de Segurança Predefinida Padrão associada à política de segurança predefinida Standard sempre será aplicada em seguida (se a política de segurança predefinida Standard estiver habilitada).

- As políticas de anexos seguros personalizados são aplicadas em ordem de prioridade (se estiverem habilitadas):

- Um valor de prioridade menor indica uma prioridade maior (0 é a mais alta).

- Por padrão, uma nova política é criada com uma prioridade inferior à política personalizada mais baixa existente (a primeira é 0, a próxima é 1, etc.).

- Nenhuma política pode ter o mesmo valor de prioridade.

- A política de Anexos Seguros chamada Microsoft (proteção interna) associada à proteção interna sempre tem o valor de prioridade Mais baixo e você não pode alterá-la.

A proteção de anexos seguros para um destinatário após a primeira política ser aplicada (a política de maior prioridade para esse destinatário). Para obter mais informações, consulte Ordem e precedência da proteção por email.

Depois de selecionar a política de Anexos Seguros personalizados clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome, você poderá aumentar ou diminuir a prioridade da política no flyout de detalhes que abre:

- A política personalizada com o valor de prioridade0 na página Anexos Seguros tem a ação

Diminuir prioridade na parte superior do flyout de detalhes.

Diminuir prioridade na parte superior do flyout de detalhes. - A política personalizada com a prioridade mais baixa (valor de prioridade mais alta; por exemplo, 3) tem a ação

Aumentar prioridade na parte superior do flyout de detalhes.

Aumentar prioridade na parte superior do flyout de detalhes. - Se você tiver três ou mais políticas, as políticas entre a Prioridade 0 e a menor prioridade terão a

prioridade Aumentar e diminuir ações

prioridade Aumentar e diminuir ações  prioritárias na parte superior do flyout de detalhes.

prioritárias na parte superior do flyout de detalhes.

Quando terminar o sobrevoo de detalhes da política, selecione Fechar.

De volta à página Anexos Seguros , a ordem da política na lista corresponde ao valor de prioridade atualizado.

Use o portal Microsoft Defender para remover políticas personalizadas de Anexos Seguros

Você não pode remover as políticas de Anexos Seguros chamadas Política de Segurança Predefinida Padrão, Política de Segurança Predefinida Estrita ou Microsoft (proteção interna)associadas a políticas de segurança predefinidas.

Depois de selecionar a política de Anexos Seguros personalizados, use qualquer um dos seguintes métodos para removê-la:

- Na página Anexos Seguros: selecione

Mais ações>Excluir políticas selecionadas.

Mais ações>Excluir políticas selecionadas. - No flyout de detalhes da política: selecione Excluir

política na parte superior do flyout.

política na parte superior do flyout.

Selecione Sim na caixa de diálogo de aviso que é aberta.

De volta à página Anexos Seguros , a política removida não está mais listada.

Use Exchange Online PowerShell para configurar políticas de Anexos Seguros

No PowerShell, os elementos básicos de uma política de Anexos Seguros são:

- A política de anexo seguro: especifica as ações para detecções de malware desconhecidas, se enviar mensagens com anexos de malware para um endereço de email especificado e se a verificação de Anexos Seguros não pode ser concluída.

- A regra de anexo seguro: especifica a prioridade e os filtros de destinatário (a quem a política se aplica).

A diferença entre esses dois elementos não é óbvia quando você gerencia políticas de Anexos Seguros no portal Microsoft Defender:

- Ao criar uma política de Anexos Seguros no portal do Defender, você está realmente criando uma regra de anexo seguro e a política de anexo seguro associada ao mesmo tempo usando o mesmo nome para ambos.

- Quando você modifica uma política de Anexos Seguros no portal do Defender, as configurações relacionadas ao nome, prioridade, habilitados ou desabilitados e filtros de destinatário modificam a regra de anexo seguro. Todas as outras configurações modificam a política de anexação segura associada.

- Quando você remove uma política de Anexos Seguros do portal do Defender, a regra de anexo seguro e a política de anexo seguro associada são removidas.

No PowerShell, a diferença entre políticas de anexo seguro e regras de anexo seguro é aparente. Você gerencia as políticas de anexo seguro usando os cmdlets *-SafeAttachmentPolicy e gerencia regras de anexos seguros usando os cmdlets *-SafeAttachmentRule.

- No PowerShell, você cria a política de anexo seguro primeiro e cria a regra de anexo seguro, que identifica a política associada à qual a regra se aplica.

- No PowerShell, você modifica as configurações na política de anexo seguro e na regra de anexo seguro separadamente.

- Quando você remove uma política de anexo seguro do PowerShell, a regra de anexo seguro correspondente não é removida automaticamente e vice-versa.

Usar o PowerShell para criar políticas de Anexos Seguros

A criação de uma política de Anexos Seguros no PowerShell é um processo de duas etapas:

- Crie a política de anexo seguro.

- Create a regra de anexo seguro que especifica a política de anexo seguro à qual a regra se aplica.

Observações:

Você pode criar uma nova regra de anexo seguro e atribuir uma política de anexo segura existente e não associada a ela. Uma regra de anexo seguro não pode ser associada a mais de uma política de anexo seguro.

Você pode configurar as seguintes configurações em novas políticas de anexo seguro no PowerShell que não estão disponíveis no portal Microsoft Defender até depois de criar a política:

- Create a nova política como desabilitada (Habilitada

$falseno cmdlet New-SafeAttachmentRule). - Defina a prioridade da política durante a criação (Número> de Prioridade<) no cmdlet New-SafeAttachmentRule).

- Create a nova política como desabilitada (Habilitada

Uma nova política de anexo seguro que você cria no PowerShell não está visível no portal Microsoft Defender até atribuir a política a uma regra de anexo seguro.

Etapa 1: usar o PowerShell para criar uma política de anexo seguro

Para criar uma política de anexo seguro, use esta sintaxe:

New-SafeAttachmentPolicy -Name "<PolicyName>" -Enable $true [-AdminDisplayName "<Comments>"] [-Action <Allow | Block | DynamicDelivery>] [-Redirect <$true | $false>] [-RedirectAddress <SMTPEmailAddress>] [-QuarantineTag <QuarantinePolicyName>]

Este exemplo cria uma política de anexo seguro chamada Contoso All com os seguintes valores:

- Bloquear mensagens encontradas para conter malware pela verificação de Documentos Seguros (não estamos usando o parâmetro Ação e o valor padrão é

Block). - A política de quarentena padrão é usada (AdminOnlyAccessPolicy), porque não estamos usando o parâmetro QuarantineTag .

New-SafeAttachmentPolicy -Name "Contoso All" -Enable $true

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte New-SafeAttachmentPolicy.

Dica

Para obter instruções detalhadas para especificar a política de quarentena a ser usada em uma política de anexo seguro, consulte Usar o PowerShell para especificar a política de quarentena nas políticas de Anexos Seguros.

Etapa 2: usar o PowerShell para criar uma regra de anexo seguro

Para criar uma regra de anexo seguro, use esta sintaxe:

New-SafeAttachmentRule -Name "<RuleName>" -SafeAttachmentPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"] [-Enabled <$true | $false>]

Este exemplo cria uma regra de anexo seguro chamada Contoso All com as seguintes condições:

- A regra está associada à política de anexo seguro chamada Contoso All.

- A regra se aplica a todos os destinatários no domínio contoso.com.

- Como não estamos usando o parâmetro Priority , a prioridade padrão é usada.

- A regra está habilitada (não estamos usando o parâmetro Habilitado e o valor padrão é

$true).

New-SafeAttachmentRule -Name "Contoso All" -SafeAttachmentPolicy "Contoso All" -RecipientDomainIs contoso.com

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte New-SafeAttachmentRule.

Usar o PowerShell para exibir políticas de anexo seguro

Para exibir as políticas de anexo seguro existentes, use a seguinte sintaxe:

Get-SafeAttachmentPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

Este exemplo retorna uma lista de resumo de todas as políticas de anexo seguro.

Get-SafeAttachmentPolicy

Este exemplo retorna informações detalhadas para a política de anexo seguro chamada Contoso Executives.

Get-SafeAttachmentPolicy -Identity "Contoso Executives" | Format-List

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-SafeAttachmentPolicy.

Usar o PowerShell para exibir regras de anexo seguro

Para exibir as regras de anexo seguro existentes, use a seguinte sintaxe:

Get-SafeAttachmentRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled>] [| <Format-Table | Format-List> <Property1,Property2,...>]

Este exemplo retorna uma lista de resumo de todas as regras de anexo seguro.

Get-SafeAttachmentRule

Para filtrar a lista por regras habilitadas ou desabilitadas, execute os seguintes comandos:

Get-SafeAttachmentRule -State Disabled

Get-SafeAttachmentRule -State Enabled

Este exemplo retorna informações detalhadas para a regra de anexo seguro chamada Contoso Executives.

Get-SafeAttachmentRule -Identity "Contoso Executives" | Format-List

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-SafeAttachmentRule.

Usar o PowerShell para modificar políticas de anexo seguro

Você não pode renomear uma política de anexo seguro no PowerShell (o cmdlet Set-SafeAttachmentPolicy não tem parâmetro Name ). Quando você renomeia uma política de Anexos Seguros no portal Microsoft Defender, você só está renomeando a regra de anexo seguro.

Caso contrário, as mesmas configurações estão disponíveis quando você cria uma política de anexo seguro, conforme descrito na Etapa 1: use o PowerShell para criar uma seção de política de anexo seguro anteriormente neste artigo.

Para modificar uma política de anexo seguro, use esta sintaxe:

Set-SafeAttachmentPolicy -Identity "<PolicyName>" <Settings>

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Set-SafeAttachmentPolicy.

Dica

Para obter instruções detalhadas para especificar a política de quarentena a ser usada em uma política de anexo seguro, consulte Usar o PowerShell para especificar a política de quarentena nas políticas de Anexos Seguros.

Usar o PowerShell para modificar regras de anexo seguro

A única configuração que não está disponível quando você modifica uma regra de anexo seguro no PowerShell é o parâmetro Habilitado que permite criar uma regra desabilitada. Para habilitar ou desabilitar as regras de anexo seguro existentes, consulte a próxima seção.

Caso contrário, as mesmas configurações estão disponíveis quando você cria uma regra conforme descrito na Etapa 2: use o PowerShell para criar uma seção de regra de anexo seguro anteriormente neste artigo.

Para modificar uma regra de anexo seguro, use esta sintaxe:

Set-SafeAttachmentRule -Identity "<RuleName>" <Settings>

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Set-SafeAttachmentRule.

Usar o PowerShell para habilitar ou desabilitar regras de anexo seguro

Habilitar ou desabilitar uma regra de anexo seguro no PowerShell habilita ou desabilita toda a política de Anexos Seguros (a regra de anexo seguro e a política de anexo seguro atribuída).

Para habilitar ou desabilitar uma regra de anexo seguro no PowerShell, use esta sintaxe:

<Enable-SafeAttachmentRule | Disable-SafeAttachmentRule> -Identity "<RuleName>"

Este exemplo desabilita a regra de anexo seguro chamada Departamento de Marketing.

Disable-SafeAttachmentRule -Identity "Marketing Department"

Este exemplo habilita a mesma regra.

Enable-SafeAttachmentRule -Identity "Marketing Department"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Enable-SafeAttachmentRule e Disable-SafeAttachmentRule.

Usar o PowerShell para definir a prioridade das regras de anexo seguro

O valor mais alto de prioridade que pode ser definido em uma regra é 0. O valor mais baixo que pode ser definido depende do número de regras. Por exemplo, se você tiver cinco regras, use os valores de prioridade de 0 a 4. Alterar a prioridade de uma regra existente pode ter um efeito cascata em outras regras. Por exemplo, se você tiver cinco regras personalizadas (prioridades de 0 a 4) e alterar a prioridade de uma regra para 2, a regra existente com prioridade 2 será alterada para a prioridade 3, e a regra com prioridade 3 será alterada para prioridade 4.

Para definir a prioridade de uma regra de anexo seguro no PowerShell, use a seguinte sintaxe:

Set-SafeAttachmentRule -Identity "<RuleName>" -Priority <Number>

Este exemplo define a prioridade da regra chamada Marketing Department como 2. Todas as regras existentes com prioridade inferior ou igual a 2 são reduzidas por 1 (seus números de prioridade são aumentados por 1).

Set-SafeAttachmentRule -Identity "Marketing Department" -Priority 2

Observação: para definir a prioridade de uma nova regra ao criá-la, use o parâmetro Priority no cmdlet New-SafeAttachmentRule .

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Set-SafeAttachmentRule.

Usar o PowerShell para remover políticas de anexo seguro

Quando você usa o PowerShell para remover uma política de anexo seguro, a regra de anexo seguro correspondente não é removida.

Para remover uma política de anexo seguro no PowerShell, use esta sintaxe:

Remove-SafeAttachmentPolicy -Identity "<PolicyName>"

Este exemplo remove a política de anexo seguro chamada Departamento de Marketing.

Remove-SafeAttachmentPolicy -Identity "Marketing Department"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Remove-SafeAttachmentPolicy.

Usar o PowerShell para remover regras de anexo seguro

Quando você usa o PowerShell para remover uma regra de anexo seguro, a política de anexo seguro correspondente não é removida.

Para remover uma regra de anexo seguro no PowerShell, use esta sintaxe:

Remove-SafeAttachmentRule -Identity "<PolicyName>"

Este exemplo remove a regra de anexo seguro chamada Departamento de Marketing.

Remove-SafeAttachmentRule -Identity "Marketing Department"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Remove-SafeAttachmentRule.

Como saber se esses procedimentos funcionaram?

Para verificar se você criou, modificou ou removeu políticas de Anexos Seguros com êxito, faça qualquer uma das seguintes etapas:

Na página Anexos Seguros no portal Microsoft Defender em https://security.microsoft.com/safeattachmentv2, verifique a lista de políticas, seus valores de Status e seus valores de prioridade. Para exibir mais detalhes, selecione a política na lista clicando no nome e exiba os detalhes no fly out.

Em Exchange Online PowerShell, substitua <Name> pelo nome da política ou regra, execute o seguinte comando e verifique as configurações:

Get-SafeAttachmentPolicy -Identity "<Name>" | Format-ListGet-SafeAttachmentRule -Identity "<Name>" | Format-ListAdicione a URL

http://spamlink.contoso.coma um arquivo (por exemplo, um documento Word) e anexe esse arquivo em uma mensagem de email para testar a proteção de Anexos Seguros. Essa URL é semelhante à cadeia de texto do GTUBE para testar soluções anti-spam. Essa URL não é prejudicial, mas quando é incluída em um anexo de email, dispara uma resposta de proteção contra anexos seguros.Para verificar se anexos seguros estão verificando mensagens, marcar os relatórios de Defender para Office 365 disponíveis. Para obter mais informações, consulte Exibir relatórios para Defender para Office 365 e Usar Explorer no portal do Microsoft Defender.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de