Integrar fornecedores confiáveis para colaborar no Microsoft 365

Se sua organização tiver um processo de aprovação para fornecedores externos ou outras organizações, você poderá usar recursos no Microsoft Entra ID e no Teams para bloquear o acesso de pessoas em organizações não aprovadas e adicionar novas organizações conforme elas forem aprovadas.

Usando listas de permissões de domínio, você pode bloquear os domínios de organizações que não foram aprovadas por meio de seus processos internos. Isso pode ajudar a garantir que os usuários em sua organização colaborem apenas com fornecedores aprovados.

Este artigo descreve os recursos que você pode usar como parte do processo de aprovação para integrar novos fornecedores.

Se você não tiver configurado o compartilhamento de convidados para sua organização, consulte Colaborar com convidados em um site ou Colaborar com convidados em uma equipe (administradores de TI).

Integração do SharePoint e do OneDrive ao Microsoft Entra B2B

Os procedimentos neste artigo pressupõem que você habilitou a integração do SharePoint e do OneDrive com Microsoft Entra B2B. Se você ainda não tiver habilitado Microsoft Entra integração B2B para SharePoint e OneDrive, Microsoft Entra listas de permissões e blocos de domínio B2B não afetarão o compartilhamento de arquivos e pastas. Nesse caso, use Restringir o compartilhamento de conteúdo do SharePoint e do OneDrive por domínio.

Permitir o domínio do fornecedor em Microsoft Entra configurações de colaboração externa

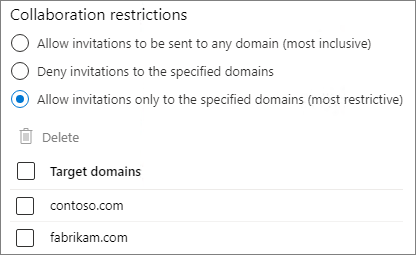

Com Microsoft Entra configurações de colaboração externa, você pode permitir ou bloquear convites para determinados domínios. Ao criar uma lista de permissões, você permite que convites de convidado somente para esses domínios e todos os outros sejam bloqueados. Você pode usá-lo para permitir convites de convidado para fornecedores que você aprovou ao bloqueá-los para fornecedores que você não aprovou.

Para permitir o compartilhamento de convites somente de domínios especificados:

Entre no centro de administração do Microsoft Entra como um Administrador global.

Expanda Identidade e expanda Identidades Externas.

Selecione Configurações de colaboração externa.

Em Restrições de colaboração, selecione Permitir convites apenas para os domínios especificados e digite os domínios que você deseja permitir.

Selecione Salvar.

Para obter mais informações sobre como usar listas de permissões ou blocklists em Microsoft Entra ID, consulte Permitir ou bloquear convites para usuários B2B de organizações específicas

Permitir domínios para outras organizações do Microsoft 365

Se o fornecedor aprovado também usa o Microsoft 365, há configurações adicionais no Microsoft Entra ID e no Teams que você pode configurar para gerenciar esses domínios e criar uma experiência mais integrada para seus usuários.

Ao adicionar a organização do fornecedor a Microsoft Entra configurações de acesso entre locatários, você pode especificar:

- Quais usuários na organização do fornecedor podem ser convidados para sua organização

- Quais usuários na organização do fornecedor podem participar de canais compartilhados no Microsoft Teams

- Quais aplicativos esses usuários têm acesso em sua organização

- Se suas políticas de acesso condicional aceitarão declarações de outras organizações Microsoft Entra quando os usuários da outra organização acessarem seus recursos.

Ao adicionar a organização do fornecedor à lista de permissões para acesso externo do Teams:

- Os usuários da sua organização e da organização do fornecedor podem conversar e se reunir sem que o fornecedor precise fazer logon como convidado.

Permitir o domínio do fornecedor em Microsoft Entra configurações de acesso entre locatários

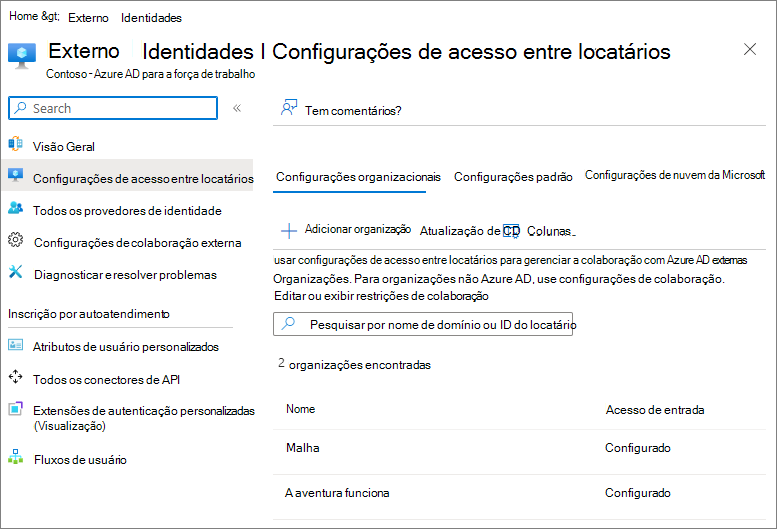

Para especificar configurações como quem pode ser convidado da organização do fornecedor e quais aplicativos eles podem usar, primeiro adicione a organização em Microsoft Entra configurações de acesso entre locatários.

Para adicionar uma organização:

Entre no centro de administração do Microsoft Entra como um Administrador global.

Expanda Identidade e expanda Identidades Externas.

Selecione Configurações de acesso entre locatários.

Selecione Configurações organizacionais.

Selecione Adicionar organização.

No painel Adicionar organização, digite o nome de domínio completo (ou ID do locatário) da organização.

Selecione a organização nos resultados da pesquisa e selecione Adicionar.

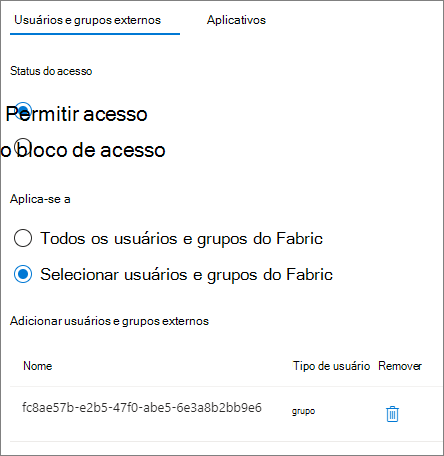

Para especificar quem seus usuários podem convidar como convidados da organização do fornecedor:

Na guia Configurações organizacionais , selecione o link de acesso de entrada para a organização que você deseja configurar.

Na guia colaboração B2B , selecione Personalizar configurações

Na guia Usuários externos e grupos, escolha Selecionar <usuários e grupos da organização> e selecione Adicionar usuários e grupos externos.

Adicione as IDs dos usuários e grupos que você deseja incluir e selecione Enviar.

Selecione Salvar.

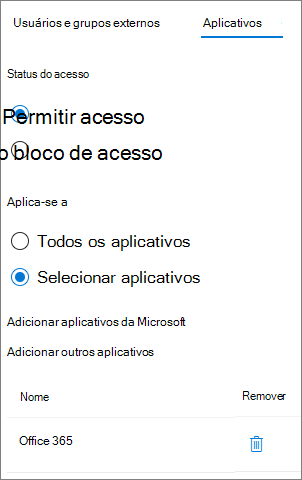

Para especificar quais aplicativos os convidados da organização do fornecedor podem usar:

Na guia Configurações organizacionais , selecione o link de acesso de entrada para a organização que você deseja configurar.

Na guia colaboração B2B , selecione Personalizar configurações

Na guia Aplicativos , escolha Selecionar aplicativos e selecioneAdicionar aplicativos da Microsoft ou Adicionar outros aplicativos.

Selecione os aplicativos que você deseja permitir e escolha Selecionar.

Selecione Salvar.

Para obter mais informações sobre as opções disponíveis em configurações de acesso entre locatários, incluindo aceitar declarações de acesso condicional de outras organizações, consulte Configurar configurações de acesso entre locatários para colaboração B2B.

Se você planeja usar canais compartilhados do Teams com a organização do fornecedor, ambas as organizações devem configurar configurações de acesso entre locatários para Microsoft Entra conexão direta B2B. Para obter detalhes, consulte Colaborar com participantes externos em um canal compartilhado.

Permitir o domínio do fornecedor no acesso externo do Teams

Para permitir que os usuários em sua organização e na organização do fornecedor conversem e se encontrem sem que o fornecedor precise fazer logon como convidado, permita o domínio no acesso externo do Teams.

Para permitir um acesso externo de uma organização no Teams:

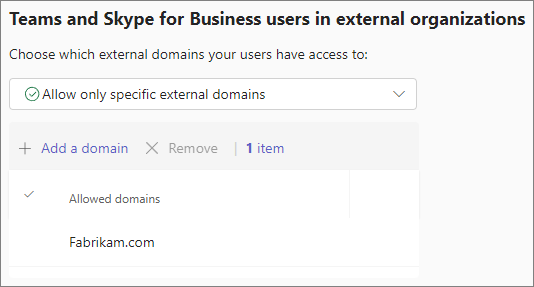

No centro de administração do Teams, expanda Usuários e selecione Acesso externo.

Em Escolher quais domínios seus usuários têm acesso, escolha Permitir apenas domínios externos específicos.

Selecione Permitir domínios.

Na caixa Domínio, digite o domínio que você quer permitir e selecione Concluído.

Se você quiser permitir outro domínio, selecione Adicionar um domínio.

Selecione Salvar.

A página de configurações de acesso externo no centro de administração do Teams inclui configurações para contas do Teams não gerenciadas por uma organização e usuários do Skype. Você pode desativá-las se essas contas não atenderem aos requisitos da sua organização para fornecedores aprovados.

Para obter mais informações sobre as opções de acesso externo do Teams, consulte Gerenciar reuniões externas e conversar com pessoas e organizações usando identidades da Microsoft.

Limitar quem pode convidar convidados

Você pode restringir quais usuários em sua organização podem convidar convidados de seus fornecedores confiáveis. Isso pode ser útil se os convites de convidado exigirem aprovação ou se você quiser que seus usuários façam um curso de treinamento antes de poderem convidar convidados. Para obter informações sobre como fazer isso, confira Limitar quem pode convidar convidados.

Impedir o acesso não autenticado

Há dois recursos que permitem que alguém de fora da sua organização acesse recursos em sua organização sem entrar:

- Junção de reunião anônima

- Compartilhamento de pastas e arquivos não autenticados

Se seus requisitos para fornecedores confiáveis exigirem que todos entrem antes de acessar os recursos da sua organização, você poderá desativar essas opções.

Para impedir que as pessoas participem de reuniões como participantes anônimos, você pode desativar usuários anônimos podem participar de uma reunião nas políticas de reunião do Teams. Para obter mais informações, consulte Gerenciar o acesso anônimo de participantes às reuniões do Teams (administradores de TI).

Para evitar o compartilhamento de arquivos e pastas não autenticados, você deve impedir o uso de links de compartilhamento de qualquer pessoa . Você pode fazer isso para toda a sua organização ou para sites específicos do SharePoint. Para obter mais informações, confira Gerenciar configurações de compartilhamento para SharePoint e OneDrive no Microsoft 365 e Alterar as configurações de compartilhamento de um site.

Tópicos relacionados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de