Configurar um provedor OpenID Connect para portais

Observação

Desde o dia 12 de outubro de 2022, os portais do Power Apps passaram a ser Power Pages. Mais Informações: O Microsoft Power Pages já está disponível para todos (blog)

Em breve, migraremos e mesclaremos a documentação dos portais do Power Apps com a documentação do Power Pages.

Os provedores de identidade externa do OpenID Connect são serviços que atendem à especificação do OpenID Connect. O OpenID Connect apresenta o conceito de token de ID, que é um token de segurança que permite ao cliente verificar a identidade do usuário. O token de ID também obtém informações básicas de perfil sobre os usuários, também conhecidas como declarações.

Este artigo explica como um provedor de identidade compatível com o OpenID Connect pode ser integrado com portais do Power Apps. Alguns dos exemplos de provedores OpenID Connect para portais: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD com vários locatários.

Fluxos de autenticação com suporte e sem suporte em portais

- Concessão implícita

- Este fluxo é o método de autenticação padrão usado por portais.

- Código de autorização

- Portais usam o método client_secret_post para se comunicar com o ponto de extremidade do token do servidor de identidade.

- Não há suporte para uso do método private_key_jwt para autenticar com ponto de extremidade do token.

- Híbrido (suporte restrito)

- Os portais requerem que o id_token esteja presente na resposta; portanto, ter o valor response_type como code token não é compatível.

- O fluxo híbrido em portais segue o mesmo fluxo que o de concessão implícita e usa id_token para conectar diretamente os usuários.

- Os portais não oferecem suporte a técnicas baseadas em PKCE (Proof Key for Code Exchange) para autenticar usuários.

Observação

Alterações nas configurações de autenticação podem levar alguns minutos para serem refletidas no portal. Reinicie o portal usando as ações do portal se você desejar refletir as alterações imediatamente.

Configurar o provedor do OpenID Connect

Semelhante a todos os outros provedores, você deve entrar no Power Apps para configurar o provedor OpenID Connect.

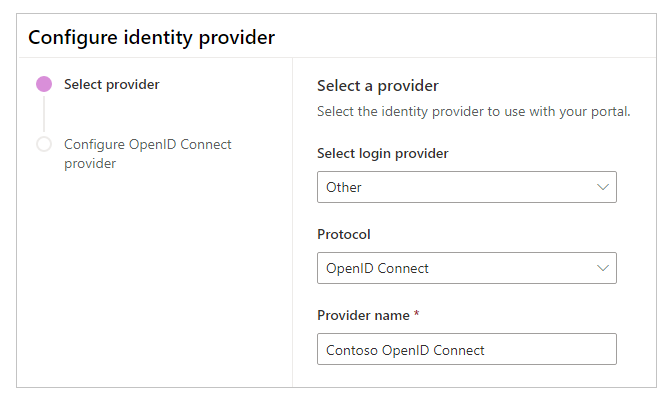

Selecione Adicionar provedor para o seu portal.

Para Provedor de login, selecione Outro.

Para Protocolo, selecione OpenID Connect.

Insira um nome de provedor.

Selecione Avançar.

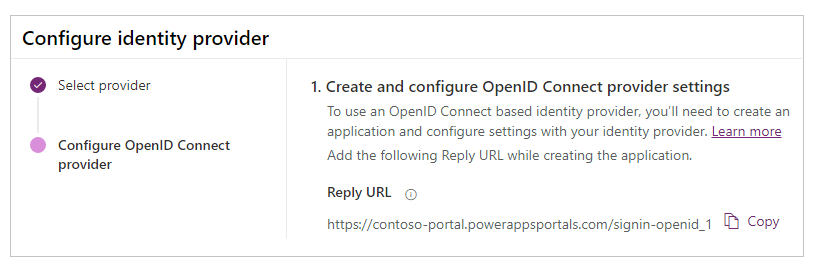

Crie o aplicativo e defina as configurações com seu provedor de identidade.

Observação

A URL de Resposta é usada pelo aplicativo para redirecionar usuários para o portal após o êxito da autenticação. Se o seu portal usa um nome de domínio personalizado, você pode ter uma URL diferente da fornecida aqui.

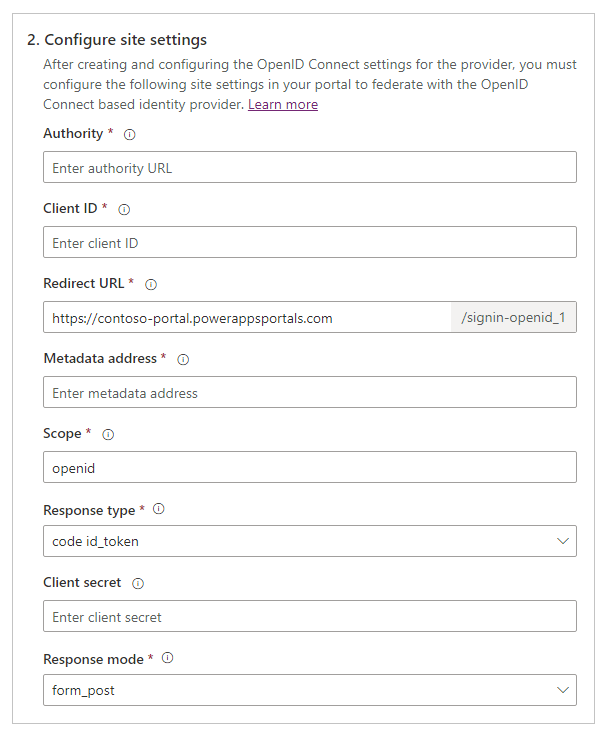

Insira as configurações a seguir do site para a configuração do portal.

Observação

Não se esqueça de revisar — e, se necessário, alterar — os valores padrão.

Nome Descrição Autoridade A URL da autoridade (ou do emissor) associada ao provedor de identidade.

Exemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID do Cliente A ID do aplicativo criada com o provedor de identidade que será usada com o portal. URL de Redirecionamento O local onde o provedor de identidade enviará a resposta de autenticação.

Exemplo:https://contoso-portal.powerappsportals.com/signin-openid_1

Nota: Se estiver usando a URL padrão do portal, você poderá copiar e colar a URL de Resposta como mostrado na etapa Criar e definir configurações do provedor OpenID Connect. Se você estiver usando um nome de domínio personalizado, insira manualmente a URL. Certifique-se de que o valor inserido aqui seja exatamente o mesmo que o valor URI de Redirecionamento para o aplicativo na configuração do provedor de identidade (como o portal do Azure).Endereço de metadados O ponto de extremidade de descoberta para a obtenção de metadados. Formato comum: [URL da autoridade]/.well-known/openid-configuration.

Exemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Uma lista de escopos de solicitação separados por espaço por meio do parâmetro de escopo do OpenID Connect.

Valor padrão:openid

Exemplo (Azure AD):openid profile email

Mais informações: Configure declarações adicionais ao usar o OpenID Connect para portais com o Azure ADTipo de resposta O valor do parâmetro response_type do OpenID Connect.

Entre os valores possíveis estão:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Valor padrão:code id_tokenSegredo do cliente O valor do segredo do cliente do aplicativo do provedor. Isso também pode ser referido como um segredo do aplicativo ou segredo do consumidor. Esta configuração será necessária se o tipo de resposta selecionado for code.Modo de resposta O valor do parâmetro response_mode do OpenID Connect. O valor deverá ser queryse o tipo de resposta selecionado forcode. Valor padrão:form_post.-

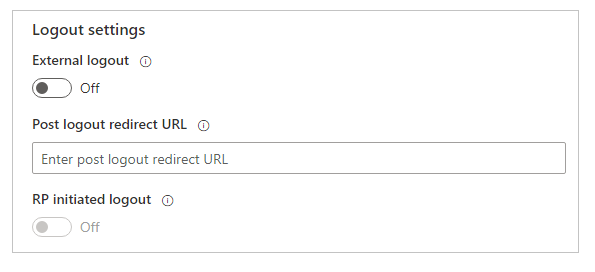

Defina as configurações para desconectar usuários.

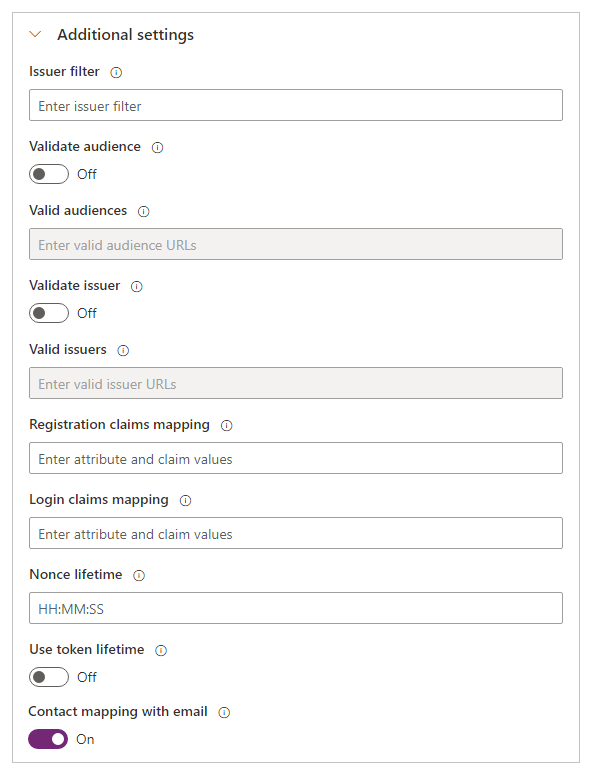

Nome Descrição Logoff externo Habilita ou desabilita a saída da conta externa. Quando habilitada, os usuários são redirecionados para a experiência de usuário de saída externa quando saem do portal. Quando desabilitada, os usuários apenas saem do portal. URL de redirecionamento após o logoff O local onde o provedor de identidade redirecionará o usuário após o logoff externo. Esse local deve ser definido adequadamente na configuração do provedor de identidade. O RP iniciou o logoff Habilita ou desabilita um logoff iniciado pela terceira parte. Para usar essa configuração, primeiro habilite Logoff externo. (Opcional) Defina configurações adicionais.

Nome Descrição Filtro do emissor Um filtro baseado em curinga que corresponde a todos os emissores em todos os locatários.

Exemplo:https://sts.windows.net/*/Validar público-alvo Se habilitado, o público-alvo será validado durante a validação de token. Públicos-alvo válidos Lista separada por vírgula das URLs do público-alvo. Validar emissores Se habilitado, o emissor será validado durante a validação de token. Emissores válidos Lista separada por vírgula das URLs do emissor. Mapeamento de declarações de registro Lista de pares de declaração de nome lógico para mapear valores de declaração retornados do provedor durante a inscrição para os atributos do registro de contato.

Formato:field_logical_name=jwt_attribute_nameondefield_logical_nameé o nome lógico do campo em portais ejwt_attribute_nameé o atributo com o valor retornado do provedor de identidade.

Exemplo:firstname=given_name,lastname=family_nameao usar Escopo comoprofilepara Azure AD. Neste exemplo,firstnameelastnamesão os nomes lógicos para os campos de perfil em portais, enquantogiven_nameefamily_namesão os atributos com os valores retornados pelo provedor de identidade para os respectivos campos.Mapeamento de declarações de logon Lista de pares lógicos de declaração de nome para mapear valores de declaração retornados do provedor durante cada entrada para os atributos do registro de contato.

Formato:field_logical_name=jwt_attribute_nameondefield_logical_nameé o nome lógico do campo em portais ejwt_attribute_nameé o atributo com o valor retornado do provedor de identidade.

Exemplo:firstname=given_name,lastname=family_nameao usar Escopo comoprofilepara Azure AD. Neste exemplo,firstnameelastnamesão os nomes lógicos para os campos de perfil em portais, enquantogiven_nameefamily_namesão os atributos com os valores retornados pelo provedor de identidade para os respectivos campos.Vida útil do Nonce Tempo de vida do valor nonce, em minutos. Padrão: 10 minutos. Usar tempo de vida do token Indica que o tempo de vida da sessão de autenticação (como cookies) deve corresponder ao token de autenticação. Se especificado, este valor substituirá o valor do Tempo de Expiração do Cookie do Aplicativo na configuração do site Authentication/ApplicationCookie/ExpireTimeSpan. Mapeamento de contato com email Especifique se os contatos são mapeados para um email correspondente.

Quando definida como Ativada, esse registro de contato exclusivo é associado a um endereço de email correspondente e, atribuindo o provedor de identidade externo ao contato após uma entrada bem-sucedida do usuário.Observação

O parâmetro de solicitação UI_Locales agora será enviado automaticamente na solicitação de autenticação e será configurado para o idioma selecionado no portal.

Editar um provedor OpenID Connect

Para editar um provedor OpenID Connect configurado, consulte Editar um provedor.

Confira também

Configurar um provedor OpenID Connect para portais com Azure AD

Perguntas frequentes sobre como usar o OpenID Connect em portais

Observação

Você pode nos falar mais sobre suas preferências de idioma para documentação? Faça uma pesquisa rápida. (Observe que esta pesquisa está em inglês)

A pesquisa levará cerca de sete minutos. Nenhum dado pessoal é coletado (política de privacidade).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de