Autenticação local, registro e outras configurações

Observação

Desde o dia 12 de outubro de 2022, os portais do Power Apps passaram a ser Power Pages. Mais Informações: O Microsoft Power Pages já está disponível para todos (blog)

Em breve, migraremos e mesclaremos a documentação dos portais do Power Apps com a documentação do Power Pages.

Importante

- Recomendamos que você use provedores de identidade do Azure Active Directory B2C (Azure AD B2C) para autenticação e que substitua o provedor de identidade local em seu portal. Mais informações: Migrar provedores de identidade para o Azure AD B2C

- A configuração da autenticação local requer que você use o aplicativo de Gerenciamento do Portal para definir as configurações necessárias do site manualmente.

O recurso dos portais fornece a funcionalidade de autenticação criada na API da Identidade do ASP.NET. A Identidade do ASP.NET, por sua vez, é criada na estrutura OWIN que também é um importante componente do sistema de autenticação. Os serviços fornecidos incluem:

- Acesso de usuário (nome do usuário/senha) local

- Acesso de usuário (provedor social) externo por meio de provedores de identidade de terceiros

- Autenticação de dois fatores com email

- Confirmação do endereço de email

- Recuperação da senha

- Inscrição de código de convite para registros do contato preenchidos

Observação

Atualmente, o campo Telefone Celular Confirmado no formulário Contato do Portal da tabela Contato não atende a qualquer finalidade. Esse campo deverá ser usado apenas após o upgrade do Adxstudio Portals.

Requisitos

Os portais exigem:

- Base dos portais

- Microsoft Identidade

- Microsoft Pacotes de solução dos Fluxos de Trabalho de Identidade

Visão geral da autenticação

Visitantes retornando ao portal podem autenticar-se usando credenciais de usuário local e/ou contas de provedor de identidade externo. Um novo visitante pode se registrar para uma nova conta de usuário fornecendo nome de usuário e senha ou fazendo acesso por meio de um provedor externo. Visitantes que recebem um código de convite do administrador do portal podem resgatar o código ao se inscreverem em uma nova conta de usuário.

Configurações de site relacionadas:

Authentication/Registration/EnabledAuthentication/Registration/LocalLoginEnabledAuthentication/Registration/ExternalLoginEnabledAuthentication/Registration/OpenRegistrationEnabledAuthentication/Registration/InvitationEnabledAuthentication/Registration/RememberMeEnabledAuthentication/Registration/ResetPasswordEnabled

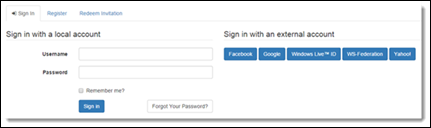

Entrar usando uma identidade local ou externa

A imagem a seguir mostra uma opção de conexão usando uma conta local ou selecionando um provedor de identidade externo.

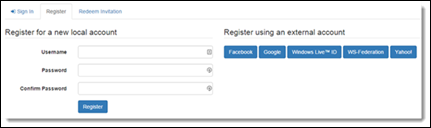

Inscrever-se usando uma identidade local ou externa

A imagem a seguir mostra uma tela de inscrição para se registrar usando uma conta local ou selecionando um provedor de identidade externo.

Resgatar um código de convite manualmente

A imagem a seguir mostra a opção de resgatar um convite usando o código de convite.

Esqueci a senha ou redefinição de senha

Visitantes retornando que precisam redefinir a senha (e que especificaram anteriormente um endereço de email no perfil de usuário) podem requisitar um token de redefinição de senha que será enviado a sua conta de email. Um token de redefinição permite que seu proprietário escolha uma nova senha. O token também pode ser abandonado, mantendo a senha original do usuário inalterada.

Configurações de site relacionadas:

Authentication/Registration/ResetPasswordEnabledAuthentication/Registration/ResetPasswordRequiresConfirmedEmail

Processo relacionado: Enviar uma redefinição de senha a um contato

- Personalizar o email no fluxo de trabalho quando necessário.

- Enviar o email para ativar o processo.

- O visitante é solicitado a verificar email.

- O visitante recebe o email de redefinição de senha com instruções.

- O visitante retorna ao formulário de redefinição.

- A redefinição de senha esta completa.

Resgatar um convite

Resgatar um código de convite permite que um visitante que está se registrando seja associado com um registro de contato existente preparado de antemão especialmente para esse visitante. Geralmente, os códigos de convite são enviados por email, mas você pode usar o formulário de envio de código geral para enviar códigos por meio de outros canais. Após o envio de um código de convite válido, o processo de registro do usuário normal (inscrição) é realizado para definir a nova conta de usuário.

Configuração de site relacionada:

Authentication/Registration/InvitationEnabled

Processo relacionado: Enviar convite

O email enviado por esse fluxo de trabalho deve ser personalizado usando a URL para resgatar a página de convite no portal: https://portal.contoso.com/register/?returnurl=%2f&invitation={Invitation Code(Invitation)}

Criar um convite para um novo contato.

Personalizar e salvar o novo convite.

Personalize o email de convite.

Processe o fluxo de trabalho Enviar convite.

O email de convite abre a página de resgate.

O usuário se inscreve usando o código do convite enviado.

Registro desabilitado

Se o registro for desabilitado para um usuário após ele resgatar um convite, exiba uma mensagem usando o seguinte trecho de conteúdo:

Nome: Account/Register/RegistrationDisabledMessage

Valor: O registro foi desabilitado.

Gerenciar contas de usuário por meio das páginas de perfil

Usuários autenticados gerenciam suas contas de usuário por meio da barra de navegação Segurança da página de perfil. Os usuários não estão limitados à conta local única ou à conta externa única que eles escolheram no momento do registro. Os usuários com uma conta externa podem optar por criar uma conta local usando um nome de usuário e senha. Usuários que começaram com conta local podem optar por associar várias identidades externas à própria conta. A página de perfil também está no local em que o usuário é lembrado a confirmar seu endereço de email solicitando um email de confirmação que será enviado à sua conta.

Configurações de site relacionadas:

Authentication/Registration/LocalLoginEnabledAuthentication/Registration/ExternalLoginEnabledAuthentication/Registration/TwoFactorEnabled

Definir ou alterar uma senha

Um usuário com uma conta local existente pode aplicar uma nova senha fornecendo a senha original. Um usuário sem uma conta local pode escolher um nome de usuário e senha para configurar uma nova conta local. O nome do usuário não pode ser alterado após ser definido.

Configuração de site relacionada:

Authentication/Registration/LocalLoginEnabled

Processos relacionados:

- Crie um nome de usuário e senha.

- Altere uma senha existente.

Observação

Os fluxos de tarefas acima funcionam apenas quando chamados em um contato por meio do aplicativo de Gerenciamento do Portal. Esses fluxos de tarefas não são afetados pela substituição futura dos fluxos de tarefas.

Confirmar um endereço de email

A alteração de um endereço de email (ou o envio dele pela primeira vez) o coloca em estado de não confirmado. O usuário pode solicitar que um email de confirmação seja enviado para seu novo endereço de email, e o email vai incluir instruções para o usuário sobre como completar o processo de confirmação de email.

Processo relacionado: Enviar uma confirmação por email para um contato

- Personalizar o email no fluxo de trabalho quando necessário.

- O usuário envia um novo email, que esta em um estado de não confirmação.

- O usuário verifica o email para confirmação.

- Personalize o email de confirmação.

- Processe o fluxo de trabalho Enviar confirmação por email para o contato.

- O usuário seleciona o link de confirmação para concluir o processo de confirmação.

Observação

Certifique-se de que o email principal seja especificado para o contato porque o email de confirmação é enviado somente para o email principal (emailaddress1) do contato. O email de confirmação não será enviado ao email secundário (emailaddress2) ou ao email alternativo (emailaddress3) do registro do contato.

Permitir autenticação de dois fatores

O recurso de autenticação de dois fatores aumenta a segurança da conta do usuário ao solicitar a prova de propriedade de um email confirmado, além do acesso da conta local ou externa padrão. Quando um usuário tenta entrar em uma conta com a autenticação de dois fatores habilitada, recebe um código de segurança no email confirmado associado à conta dele. O código de segurança deve ser enviado para concluir o processo de acesso. O usuário pode optar por fazer com que o navegador aprovado na verificação seja memorizado para que o código de segurança não seja necessário nos próximos acessos do usuário desse mesmo navegador. Cada conta de usuário habilita esse recurso de forma individual e requer um email confirmado.

Aviso

Se você criar e habilitar a configuração de site Authentication/Registration/MobilePhoneEnabled para habilitar a funcionalidade herdada, ocorrerá um erro. Esta configuração de site não é fornecida pronta para uso e não é compatível com portais.

Configurações de site relacionadas:

Authentication/Registration/TwoFactorEnabledAuthentication/Registration/RememberBrowserEnabled

Processo relacionado: Enviar email com código de dois fatores para um contato

- Habilite a autenticação de dois fatores.

- Optar por receber o código de segurança por email.

- Aguarde pelo email que contém o código de segurança.

- Processe o fluxo de trabalho Enviar email com código de dois fatores para o contato. .

- A autenticação de dois fatores pode ser desabilitada.

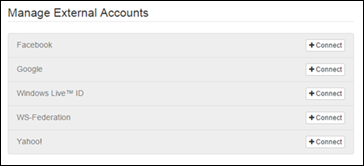

Gerenciar contas externas

Um usuário autenticado pode conectar (registrar) várias identidades externas à sua conta de usuário, uma de cada provedor de identidade configurado. Após conectar as identidades, o usuário pode optar por entrar usando qualquer uma das identidades conectadas. As identidades existentes também podem ser desconectadas contanto que reste uma identidade externa ou local.

Configuração de site relacionada:

Authentication/Registration/ExternalLoginEnabled

Configurações do site do provedor de identidade externa

Selecione um provedor para conectar a sua conta de usuário.

Conecte-se usando o provedor que você deseja conectar.

O provedor agora está conectado. O provedor também pode ser desconectado.

Habilitar a autenticação da identidade ASP.NET

A tabela a seguir descreve as configurações para habilitar e desabilitar vários recursos e comportamentos de autenticação.

| Nome da configuração do site | Descrição |

|---|---|

| Authentication/Registration/LocalLoginEnabled | Habilita ou desabilita o acesso a conta local com base no nome de usuário (ou email) e senha. Padrão: verdadeiro. |

| Authentication/Registration/LocalLoginByEmail | Habilita ou desabilita o acesso a conta local usando um campo de endereço de email em vez de um campo de nome de usuário. Padrão: falso |

| Authentication/Registration/ExternalLoginEnabled | Habilitar ou desabilitar o acesso ao registro de conta externo. Padrão: verdadeiro. |

| Authentication/Registration/RememberMeEnabled | Marca ou desmarca uma caixa de seleção Lembrar-me? no acesso local para permitir que sessões autenticadas sejam mantidas mesmo quando o navegador da Web estiver fechado. Padrão: verdadeiro. |

| Authentication/Registration/TwoFactorEnabled | Habilita ou desabilita a opção dos usuários de habilitar a autenticação de dois fatores. Os usuários com um endereço de email confirmado podem optar pela segurança adicional da autenticação de dois fatores. Padrão: falso |

| Authentication/Registration/RememberBrowserEnabled | Marca ou desmarca uma caixa de seleção Lembrar-se do navegador? na validação de segundo fator (código por email) para que essa validação seja mantida no navegador atual. Não será solicitado que o usuário aprove a validação de segundo valor em seus próximos acessos subsequentes desde que o mesmo navegador seja usado. Padrão: verdadeiro. |

| Authentication/Registration/ResetPasswordEnabled | Habilita ou desabilita o recurso de redefinição de senha. Padrão: verdadeiro. |

| Authentication/Registration/ResetPasswordRequiresConfirmedEmail | Habilita ou desabilita a redefinição de senha somente para endereços de email confirmados. Se habilitado, endereços de email não confirmados não poderão ser usados para enviar instruções sobre redefinição de senha. Padrão: falso |

| Authentication/Registration/TriggerLockoutOnFailedPassword | Habilita ou desabilita a gravação de tentativas de senhas malsucedidas. Se desabilitado, contas de usuários não serão bloqueadas. Padrão: verdadeiro |

| Authentication/Registration/IsDemoMode | Habilita ou desabilita um sinalizador de modo de demonstração que será usado apenas em ambientes de desenvolvimento ou demonstração. Não habilite essas configurações nos ambientes de produção. Para o modo de demonstração, é necessário que o navegador da Web seja executado localmente no servidor de aplicativos Web. Quando o modo de demonstração é habilitado, o código de redefinição de senha e o código de segundo fator são exibidos ao usuário para acesso rápido. Padrão: falso |

| Authentication/Registration/LoginButtonAuthenticationType | Quando um portal exige apenas um único provedor de identidade externo (para gerenciar toda a autenticação), ele habilita o botão Entrar da barra de navegação para vincular diretamente à página de logon desse provedor de identidade externo(em vez de vincular à página seleção de formulário de logon intermediário e provedor de identidade). Apenas um único provedor de identidade pode ser selecionado para esta ação. Especifique o valor AuthenticationType do provedor. Para uma configuração de logon único que usa o OpenId Connect, como acontece com o uso do Azure AD B2C, o usuário precisa fornecer a Autoridade. Para provedores baseados em OAuth 2.0, os valores aceitos são: Facebook, Google, Yahoo, Microsoft, LinkedIn ou Twitter Para provedores baseados em WS-Federation, use o valor especificado para as configurações de site Authentication/WsFederation/ADFS/AuthenticationType e Authentication/WsFederation/Azure/[provider]/AuthenticationType. Exemplos: https://adfs.contoso.com/adfs/services/trust, Facebook-0123456789, Google, Yahoo!, uri:WindowsLiveID. |

Habilitar ou desabilitar registro do usuário

As instruções a seguir descrevem as configurações para habilitar e desabilitar as opções de registro (inscrição) do usuário.

| Nome da configuração do site | Descrição |

|---|---|

| Authentication/Registration/Enabled | Habilita ou desabilita todos os formulários de registro do usuário. Para ter efeito, o registro deve ser habilitado nas outras configurações desta seção. Padrão: verdadeiro. |

| Authentication/Registration/OpenRegistrationEnabled | Habilita ou desabilita o formulário de registro de inscrição na criação de todos os formulários dos usuários. O formulário de inscrição permite que qualquer visitante anônimo do portal crie uma conta de usuário. Padrão: verdadeiro. |

| Authentication/Registration/InvitationEnabled | Habilita ou desabilita o formulário de resgate do código de convite para registro de usuários que possuem códigos de convite. Padrão: verdadeiro. |

| Authentication/Registration/CaptchaEnabled | Habilita ou desabilita captcha na página de registro do usuário. Padrão: falso OBSERVAÇÃO: - Esta configuração do site pode não estar disponível por padrão. Para habilitar o captcha, crie uma definição de local e defina seu valor como verdadeiro. |

Observação

Certifique-se de que o email principal seja especificado para o usuário porque o registro é feito usando o email principal (emailaddress1) do usuário. O usuário não pode ser registrado usando o email secundário (emailaddress2) ou o email alternativo (emailaddress3) do registro do contato.

Validação de credencial de usuário

As instruções a seguir descrevem as configurações para ajuste de parâmetros de validação de nome de usuário e senha. A validação ocorre quando usuários se inscrevem para uma nova conta local ou mudam uma senha.

| Nome da configuração do site | Descrição |

|---|---|

| Authentication/UserManager/PasswordValidator/EnforcePasswordPolicy | Determina se a senha contém caracteres de três das seguintes categorias:

|

| Authentication/UserManager/UserValidator/AllowOnlyAlphanumericUserNames | Determina se apenas permite caracteres alfanuméricos para o nome do usuário. Padrão: falso |

| Authentication/UserManager/UserValidator/RequireUniqueEmail | Determina se um endereço de email exclusivo é necessário para a validação do usuário. Padrão: verdadeiro. |

| Authentication/UserManager/PasswordValidator/RequiredLength | O tamanho mínimo necessário da senha. Padrão: 8 |

| Authentication/UserManager/PasswordValidator/RequireNonLetterOrDigit | Determina se a senha exige um caractere numérico ou não alfabético. Padrão: falso |

| Authentication/UserManager/PasswordValidator/RequireDigit | Determina se a senha exige um dígito numérico (de 0 até 9). Padrão: falso |

| Authentication/UserManager/PasswordValidator/RequireLowercase | Determina se a senha exige uma letra minúscula (de a à z). Padrão: falso |

| Authentication/UserManager/PasswordValidator/RequireUppercase | Determina se a senha exige uma letra maiúscula (de a à z). Padrão: falso |

Configurações de bloqueio de conta de usuário

As instruções a seguir descrevem as configurações que definem como e quando uma conta é bloqueada para autenticação. Quando um determinado número de tentativas de senha malsucedidas é detectado em um curto período, a conta do usuário é bloqueada por um período. O usuário pode tentar novamente após o período de bloqueio.

| Nome da configuração do site | Descrição |

|---|---|

| Authentication/UserManager/UserLockoutEnabledByDefault | Indica se o bloqueio de usuário está habilitado quando usuários são criados. Padrão: true |

| Authentication/UserManager/DefaultAccountLockoutTimeSpan | A quantidade de tempo padrão de bloqueio de usuário após Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout foi alcançada. Padrão: 24:00:00 (1 dia) |

| Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout | O número máximo de tentativas de acesso permitido antes de um usuário ser bloqueado (se o bloqueio estiver habilitado). Padrão: 5 |

Configurações de local de autenticação de cookie

A seguir, uma descrição das configurações para modificar o comportamento do cookie de autenticação padrão, definida pela classe CookieAuthenticationOptions.

| Nome da configuração do site | Descrição |

|---|---|

| Authentication/ApplicationCookie/AuthenticationType | O tipo de cookie de autenticação do aplicativo. Padrão: ApplicationCookie |

| Authentication/ApplicationCookie/CookieName | Determina o nome do cookie usado para persistir a identidade. Padrão: .AspNet.Cookies |

| Authentication/ApplicationCookie/CookieDomain | Determina o domínio usado para criar o cookie. |

| Authentication/ApplicationCookie/CookiePath | Determina o caminho usado para criar o cookie. Padrão: / |

| Authentication/ApplicationCookie/CookieHttpOnly | Determina se o navegador deve permitir que o cookie seja acessado pela JavaScript do cliente. Padrão: verdadeiro. |

| Authentication/ApplicationCookie/CookieSecure | Determina se o cookie somente deve ser transmitido na solicitação HTTPS. Padrão: SameAsRequest |

| Authentication/ApplicationCookie/ExpireTimeSpan | Controla quanto tempo o cookie do aplicativo permanecerá válido no momento que é criado. Padrão: 24:00:00 (1 dia) |

| Authentication/ApplicationCookie/SlidingExpiration | O SlidingExpiration é definido como verdadeiro para instruir o middleware a reemitir um novo cookie com um novo tempo de expiração, sempre que ele processar uma solicitação que esteja na metade da janela de expiração. Padrão: verdadeiro. |

| Authentication/ApplicationCookie/LoginPath | A propriedade LoginPath informa ao middleware que ele deve alterar um código de status de saída 401 Não autorizado para um redirecionamento 302 para o caminho de acesso fornecido. Padrão: /signin |

| Authentication/ApplicationCookie/LogoutPath | Se o caminho de saída for fornecido no middleware, uma solicitação para esse caminho será redirecionada com base em ReturnUrlParameter. |

| Authentication/ApplicationCookie/ReturnUrlParameter | O ReturnUrlParameter determina o nome do parâmetro da string de consulta que é anexado pelo middleware quando um código de status 401 Não autorizado é alterado para um redirecionamento 302 no caminho de acesso. |

| Authentication/ApplicationCookie/SecurityStampValidator/ValidateInterval | O período entre as validações do selo de segurança. Padrão: 30 minutos |

| Authentication/TwoFactorCookie/AuthenticationType | O tipo de cookie de autenticação de dois fatores. Padrão: TwoFactorCookie |

| Authentication/TwoFactorCookie/ExpireTimeSpan | Controla quanto tempo um cookie de dois fatores permanecerá válido a partir do momento que é criado. O valor não deve exceder 6 minutos. Padrão: 5 minutos |

Próximas etapas

Migrar provedores de identidade para o Azure AD B2C

Consulte também

Visão geral de autenticação nos portais do Power Apps

Configurar um provedor OAuth 2.0 para os portais

Configurar um provedor OpenID Connect para portais

Configurar um provedor SAML 2.0 para portais

Configurar um provedor do Web Services Federation para portais

Configurações de autenticação dos portais do Power Apps

Observação

Você pode nos falar mais sobre suas preferências de idioma para documentação? Faça uma pesquisa rápida. (Observe que esta pesquisa está em inglês)

A pesquisa levará cerca de sete minutos. Nenhum dado pessoal é coletado (política de privacidade).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de