Planejamento de implementação do Power BI: prevenção contra perda de dados para o Power BI

Observação

Este artigo faz parte da série de artigos sobre o Planejamento de implantação do Power BI. Essa série se concentra principalmente na experiência do Power BI dentro Microsoft Fabric. Para ter uma introdução a essa série, confira Planejamento de implementação do Power BI.

Este artigo descreve as atividades de planejamento relacionadas à implementação da prevenção contra perda de dados (DLP) no Power BI. Ele destina-se a:

- Administradores do Power BI: os administradores responsáveis por supervisionar o Power BI na organização. Administradores do Power BI que podem precisar colaborar com equipes de segurança da informação e outras equipes relevantes.

- Equipe do Centro de Excelência, de TI e de BI: as equipes que também são responsáveis por supervisionar o Power BI na organização. Talvez seja necessário colaborar com administradores do Power BI, equipes de segurança da informação e outras equipes relevantes.

Importante

A prevenção contra perda de dados (DLP) é uma empresa significativa em toda a organização. Seu escopo e impacto são muito maiores do que o Power BI sozinho. Esse tipo de iniciativa requer financiamento, priorização e planejamento. Esteja preparado para envolver várias equipes multifuncionais em seus esforços de planejamento, uso e supervisão.

Recomendamos que você siga uma abordagem gradual e em fases para implantar o DLP para o Power BI. Para obter uma descrição dos tipos de fases de distribuição que você deve considerar, consulte Proteção de informações para o Power BI (fases de distribuição).

Finalidade da DLP

A prevenção contra perda de dados (DLP) refere-se a atividades e práticas que protegem os dados da organização. O objetivo da DLP é reduzir o risco de vazamento de dados, o que pode acontecer quando dados confidenciais são compartilhados com pessoas não autorizadas. Embora o comportamento do usuário responsável seja uma parte crítica da proteção de dados, a DLP geralmente se refere a políticas automatizadas.

A DLP permite a você:

- Detecte e informe os administradores quando ocorreu um compartilhamento arriscado, inadvertido ou inadequado de dados confidenciais. Especificamente, ele permite que você:

- Melhorem a configuração geral de segurança do seu locatário do Power BI, com automação e informações.

- Habilitem casos de uso analítico que envolvem dados confidenciais.

- Forneçam informações de auditoria aos administradores de segurança.

- Forneçam aos usuários notificações contextuais. Especificamente, ele permite que você:

- Ajude os usuários a tomar as decisões certas durante o fluxo de trabalho normal.

- Oriente os usuários a seguirem sua política de proteção e classificação de dados, sem afetar negativamente sua produtividade.

Serviços de DLP

Em geral, há dois serviços diferentes que podem implementar a prevenção contra perda de dados.

- Políticas de DLP do Microsoft Purview para o Power BI

- Microsoft Defender for Cloud Apps

Políticas de DLP do Microsoft Purview para o Power BI

Uma Política DLP para o Power BI é configurada no portal de conformidade do Microsoft Purview. O recurso pode detectar dados confidenciais em um modelo semântico (anteriormente conhecido como conjunto de dados) que foi publicado em um workspace Premium no serviço do Power BI.

Importante

Às vezes, este artigo se refere ao Power BI Premium ou às suas assinaturas de capacidade (P SKUs). Lembre-se de que a Microsoft está consolidando atualmente as opções de compra e desativando os SKUs do Power BI Premium por capacidade. Em vez disso, os clientes novos e existentes devem considerar a compra de SKUs (assinaturas de capacidade do Fabric).

Para obter mais informações, confira Atualização importante para o licenciamento do Power BI Premium e Perguntas frequentes do Power BI Premium.

O objetivo desse tipo de política DLP é conscientizar os usuários e informar os administradores sobre onde os dados confidenciais são armazenados. A política DLP pode gerar notificações do usuário e alertas de administrador com base em tipos de informações confidenciais ou rótulos de confidencialidade. Por exemplo, você pode determinar se as informações de identificação pessoal (PII) ou os dados de cartão de crédito estão armazenados em um modelo semântico.

Observação

A DLP para Power BI é o foco deste artigo.

Microsoft Defender for Cloud Apps

O Microsoft Defender for Cloud Apps é uma ferramenta com muitos recursos. Algumas políticas que podem ser configuradas nos aplicativos do Microsoft Defender para Nuvem (com integração com o Microsoft Entra ID—anteriormente conhecido como Azure Active Directory) incluem DLP. Essas políticas podem bloquear, registrar ou alertar quando determinadas atividades do usuário ocorrem. Por exemplo, quando um usuário tenta baixar um relatório do serviço do Power BI que recebeu um rótulo de confidencialidade Altamente Restrito, a ação de download é bloqueada.

O artigo do Microsoft Defender for Cloud Apps para Power BI aborda o uso do Defender for Cloud Apps para monitorar o serviço do Power BI. O restante deste artigo se concentra em DLP para o Power BI.

Importante

Uma política DLP para o Power BI configurada no portal de conformidade do Microsoft Purview pode ser aplicada somente para conteúdo armazenado em um espaço de trabalho do Power BI Premium. No entanto, as políticas configuradas no Defender for Cloud Apps não o Power BI Premium como pré-requisito. Lembre-se de que a funcionalidade, a finalidade e as ações disponíveis são diferentes para os dois conjuntos de ferramentas. Para obter o efeito máximo, recomendamos que você considere o uso de ambos os conjuntos de ferramentas.

Pré-requisitos de DLP para Power BI

Agora, você deve ter concluído as etapas de planejamento no nível da organização descritas no artigo Proteção de informações para o Power BI . Antes de continuar, você deve ter clareza sobre:

- Estado atual: o estado atual da DLP em sua organização. Você deve entender até que ponto a DLP já está em uso e quem é responsável por gerenciá-la.

- Metas e requisitos: as metas estratégicas para implementar a DLP em sua organização. Entender as metas e os requisitos servirá como um guia para seus esforços de implementação.

Normalmente, você implementa a proteção de informações (descrita no artigo Proteção de informações para o Power BI) antes de implementar a DLP. No entanto, esse não é um pré-requisito para usar a DLP para Power BI. Se os rótulos de confidencialidade forem publicados, eles poderão ser usados com a DLP para o Power BI. Você também pode usar tipos de informações confidenciais com DLP para o Power BI. Ambas são descritas neste artigo.

Principais decisões e ações

A intenção de uma política DLP é configurar uma ação automatizada, com base em regras e condições, no conteúdo que você pretende proteger. Você precisará tomar algumas decisões sobre as regras e condições que darão suporte às suas metas e requisitos.

A vantagem de definir regras separadas em uma única política DLP é que você pode habilitar alertas personalizados ou notificações do usuário.

Há uma precedência hierárquica para a lista de políticas DLP, bem como para regras de política DLP, a serem consideradas. A precedência afetará qual política será invocada quando for encontrada primeiro.

Cuidado

Esta seção não é uma lista completa de todas as decisões DLP possíveis para todos os aplicativos possíveis. Certifique-se de trabalhar com outros stakeholders e administradores do sistema para tomar decisões que funcionem bem para todos os aplicativos e casos de uso. Por exemplo, recomendamos que você investigue políticas DLP adicionais para proteger arquivos de origem e arquivos exportados armazenados no OneDrive ou no SharePoint. Esse conjunto de artigos se concentra apenas no conteúdo no serviço do Power BI.

Tipo de dados confidenciais

Uma política DLP para o Power BI configurada no portal de conformidade do Microsoft Purview pode ser baseada em um rótulo de confidencialidade ou em um tipo de informação confidencial.

Importante

Embora você possa atribuir rótulos de confidencialidade à maioria dos tipos de itens no Power BI, as políticas DLP descritas nesse artigo se concentram especificamente em modelos semânticos. O modelo semântico precisa ser publicado em um workspace Premium.

Rótulo de confidencialidade

Você pode usar rótulos de confidencialidade para classificar o conteúdo, variando de menos sensível a mais sensível.

Quando uma política DLP para o Power BI é invocada, uma regra de rótulo de confidencialidade verifica se os modelos semânticos (que são publicados no serviço do Power BI) contêm um determinado rótulo de confidencialidade. Conforme descrito no artigo Proteção de informações do Power BI, um rótulo pode ser atribuído por um usuário ou por um processo automatizado (por exemplo, um rótulo herdado ou um rótulo padrão).

Aqui estão alguns exemplos de quando você pode criar uma regra DLP com base em um rótulo de confidencialidade.

- Conformidade regulatória: você tem um rótulo de confidencialidade reservado para dados sujeitos a um requisito regulatório específico. Você quer gerar um alerta para seus administradores de segurança quando os usuários atribuem esse rótulo de confidencialidade específico a um modelo semântico no serviço do Power BI.

- Lembretes para criadores de conteúdo sobre dados confidenciais: você tem um rótulo de confidencialidade usado para dados confidenciais. Você quer gerar uma notificação do usuário quando um usuário visualizar a página de detalhes do modelo semântico dentro do hub de dados no serviço do Power BI. Por exemplo, você pode lembrar os usuários sobre como lidar adequadamente com dados confidenciais.

Outras considerações sobre notificações e alertas do usuário são descritas nesta próxima seção deste artigo.

Lista de verificação: so considerar as necessidades de regras de rótulo de confidencialidade, as principais decisões e ações incluem:

- Verificar o estado atual de proteção de informações: verifique se os rótulos de confidencialidade estão implantados na organização e se eles estão prontos para uso por políticas DLP.

- Compilar casos de uso para DLP com base em rótulos de confidencialidade: determine quais rótulos de confidencialidade se beneficiariam de ter políticas DLP em vigor. Considere suas metas, regulamentos e requisitos internos.

- Priorizar a lista de casos de uso para DLP com base em rótulos de confidencialidade: discuta as principais prioridades com sua equipe. Identifique quais itens priorizar em seu plano de projeto.

Observação

As políticas DLP normalmente são automatizadas. No entanto, ações responsáveis por parte do usuário também desempenham um papel crucial na proteção de dados.

Para obter mais informações, consulte Proteção de informações para o Power BI (Política de classificação e proteção de dados). Descreve uma política de governança interna que fornece diretrizes sobre o que os usuários podem ou não fazer com o conteúdo atribuído a um determinado rótulo de confidencialidade.

Tipos de informações confidenciais

Nem todos os tipos de dados são iguais. Determinados tipos de dados são inerentemente mais sensíveis do que outros. Há muitos ipos de informações confidenciais (SITs) diferentes. Dependendo do seu setor e dos requisitos de conformidade, apenas alguns SITs serão aplicáveis à sua organização.

Alguns exemplos comuns de SITs incluem:

- Números de passaporte, CPF e de carteira de motorista

- Números de conta bancária e de roteamento

- Números de cartão de crédito e cartão de débito

- Identificação fiscal e números de ID nacional

- Números de ID de saúde e informações médicas

- Endereços físicos

- Chaves de conta, senhas e cadeias de conexão de banco de dados

Dica

Se os dados confidenciais não tiverem valor analítico, pergunte a si mesmo se eles devem residir em um sistema analítico. Recomendamos que você instrua seus criadores de conteúdo para ajudá-los a tomar boas decisões sobre quais dados armazenar no Power BI.

Os SITs são classificadores baseados em padrão. Eles procurarão um padrão conhecido no texto usando expressões regulares.

Você encontrará muitos SITs pré-configurados no portal de conformidade do Microsoft Purview. Quando eles atendem aos seus requisitos, você deve usar um SIT pré-configurado para economizar tempo. Considere o SIT pré-configurado no número de cartão de crédito: ele detecta os padrões corretos para todos os principais emissores de cartão, garante a validade da soma de verificação e procura um palavra-chave relevante nas proximidades do número de cartão de crédito.

Se os SITs pré-configurados não atenderem às suas necessidades ou você tiver padrões de dados proprietários, você poderá criar um SIT personalizado. Por exemplo, você pode criar um SIT personalizado para corresponder ao padrão do número da ID do funcionário.

Após o SIT ter sido configurado, uma política DLP para o Power BI é invocada quando um modelo semântico é carregado ou atualizado. Nesta altura, uma regra de tipo de informação confidencial irá verificar a presença de tipos de informações confidenciais nos modelos semânticos (no serviço do Power BI).

Aqui estão alguns exemplos de quando você pode criar uma regra DLP com base em um tipo de informação confidencial.

- Conformidade regulatória: você tem um tipo de informação confidencial sujeito a requisitos regulatórios. Você quer gerar um alerta para os administradores de segurança quando esse tipo de dados for detectado em um modelo semântico no serviço do Power BI.

- Requisitos internos: você tem um tipo de informação confidencial que precisa de tratamento especial. Para cumprir os requisitos internos, você quer gerar uma notificação do usuário quando um usuário visualizar as configurações do modelo semântico ou a página de detalhes do modelo semântico no hub de dados (no serviço do Power BI).

Lista de verificação: ao considerar as necessidades de regras de rótulo de confidencialidade, as principais decisões e ações incluem:

- Compilar casos de uso para DLP com base em tipos de informações confidenciais: determine quais tipos de informações confidenciais se beneficiariam de ter políticas DLP em vigor. Considere suas metas, regulamentos e requisitos internos.

- Testar os tipos de informações confidenciais existentes: trabalhe com a equipe de segurança de informações para verificar se os SITs pré-configurados atenderão às suas necessidades. Use dados de teste para confirmar se os padrões e palavras-chave foram detectados corretamente.

- Criar tipos de informações confidenciais personalizados: se aplicável, trabalhe com sua equipe de segurança de informações para criar SITs para que possam ser usados na DLP para Power BI.

- Priorizar a lista de casos de uso: discuta as principais prioridades com sua equipe. Identifique quais itens priorizar em seu plano de projeto.

Notificações do usuário

Quando você identifica casos de uso para DLP com rótulos de confidencialidade e SITs, deve considerar o que acontece quando ocorre uma correspondência de regra DLP. Normalmente, isso envolve uma notificação do usuário.

As notificações do usuário para políticas DLP também são conhecidas como dicas de política. Elas são úteis quando você deseja fornecer mais orientação e conscientização aos usuários durante o curso normal do trabalho. É mais provável que os usuários leiam e absorvam as notificações do usuário se elas forem:

- Específicas: correlacionar a mensagem à regra torna muito mais fácil de entender.

- Acionáveis: oferecer uma sugestão para o que o usuário precisa fazer ou como encontrar mais informações.

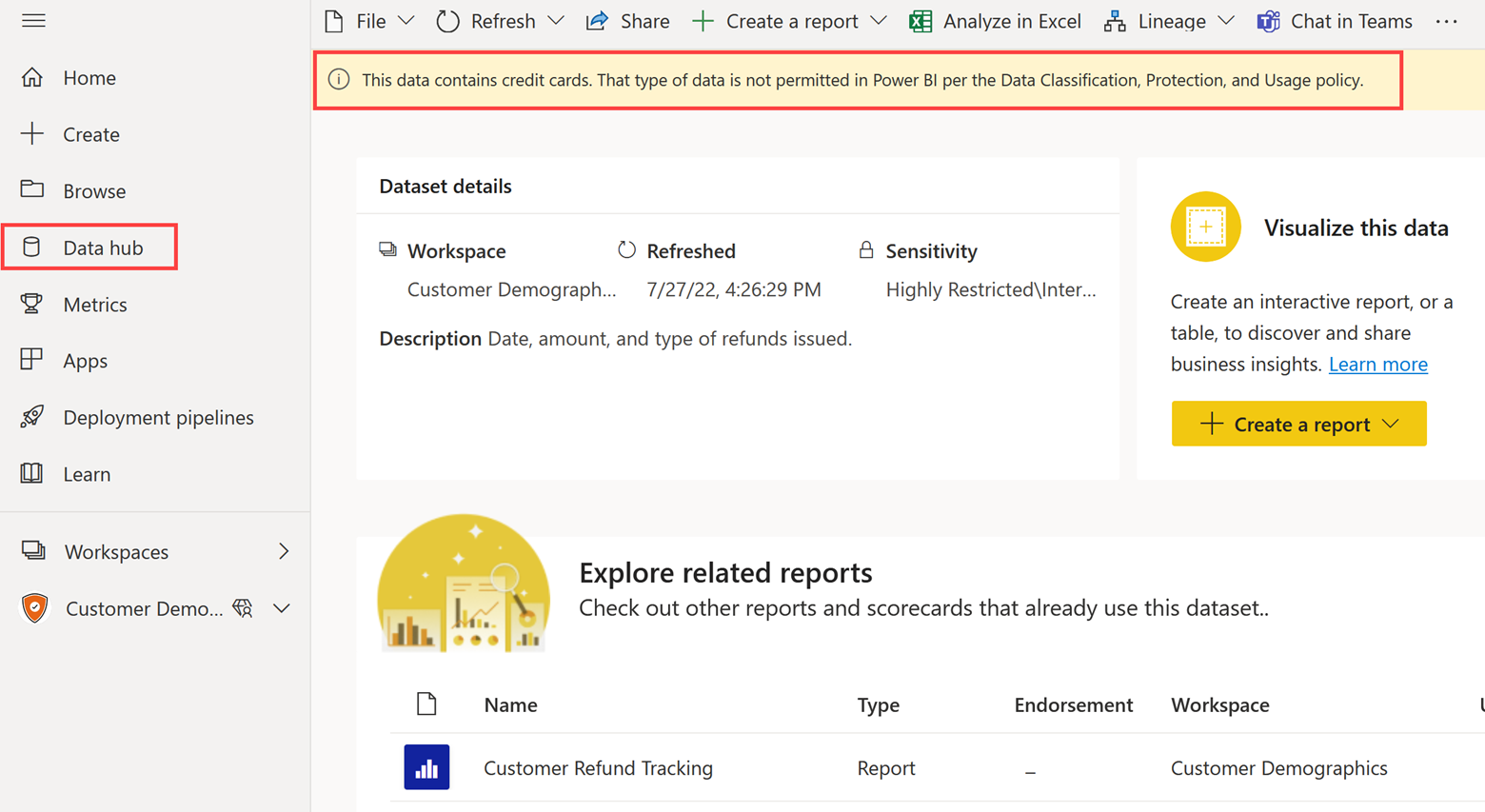

No caso da DLP no Power BI, as notificações do usuário aparecem nas configurações do modelo semântico. Também aparecem na parte superior da página de detalhes do modelo semântico no hub de dados, conforme mostrado na captura de tela a seguir. Nesse caso, a notificação diz: Esses dados contêm cartões de crédito. Esse tipo de dados não é permitido no Power BI de acordo com a política de Classificação, Proteção e Uso de Dados.

Você pode definir uma ou mais regras para cada política DLP. Opcionalmente, cada regra pode ter uma dica de política diferente que será exibida aos usuários.

Considere o exemplo a seguir de como você pode definir uma política DLP para detectar dados financeiros armazenados em modelos semânticos no serviço do Power BI. A política DLP usa SITs e tem duas regras.

- Regra 1: a primeira regra detecta números de cartão de crédito. O texto da dica de política personalizada diz: Esses dados contêm números de cartão de crédito. Esse tipo de dados não é permitido no Power BI de acordo com a política de Classificação e Proteção de Dados.

- Regra 2: a segunda regra detecta contas financeiras. O texto da dica de política personalizada diz: Esses dados contêm informações financeiras confidenciais. Isso requer o uso do rótulo Altamente Restrito. Consulte a Política de Classificação e Proteção de Dados para obter requisitos ao armazenar dados financeiros.

A regra 1 é mais urgente do que a regra 2. A regra 1 destina-se a comunicar que há um problema que requer ação. A segunda regra é mais informativa. Para problemas urgentes, é uma boa ideia configurar alertas. O alerta para administradores é descrito na próxima seção.

Ao decidir quais notificações os usuários devem receber, recomendamos que você se concentre em mostrar apenas notificações altamente importantes. Se houver muitas notificações de política, os usuários poderão ficar sobrecarregados por eles. O resultado é que algumas notificações podem ser ignoradas.

Os usuários podem tomar medidas relatando um problema quando acreditam que é um falso positivo (identificado incorretamente). Também é possível permitir que o usuário substitua a política. Esses recursos destinam-se a permitir a comunicação entre os usuários do Power BI e os administradores de segurança que gerenciam a DLP para o Power BI.

Lista de verificação: ao considerar as notificações do usuário de DLP, as principais decisões e ações incluem:

- Decida quando as notificações do usuário são necessárias: para cada regra DLP que você pretende criar, determine se uma notificação de usuário personalizada é necessária.

- Criar dicas de política personalizadas: para cada notificação, defina qual mensagem deve ser mostrada aos usuários. Planeje correlacionar a mensagem à regra DLP para que ela seja específica e acionável.

Alertas do administrador

O alerta é útil para determinadas regras DLP quando você deseja rastrear incidentes quando ocorreu uma violação de política. Ao definir regras de política DLP, considere se os alertas devem ser gerados.

Dica

Os alertas são projetados para chamar a atenção de um administrador para determinadas situações. Eles são mais adequados quando você pretende investigar ativamente e resolve alertas importantes. Você pode encontrar todas as correspondências de regra DPS no gerenciador de atividades no portal de conformidade do Microsoft Purview.

O alerta é útil quando você deseja:

- Lembrar os administradores de segurança e conformidade de que algo ocorreu por meio do painel de gerenciamento de alertas de DLP. Opcionalmente, você também pode enviar um email para um conjunto específico de usuários.

- Ver mais detalhes sobre um evento que ocorreu.

- Atribuir um evento a alguém para investigá-lo.

- Gerenciar o status de um evento ou adicionar comentários a ele.

- Exibir outros alertas gerados para a atividade pelo mesmo usuário.

Cada alerta pode ser definido por um nível de gravidade, que pode ser baixo, médio ou alto. O nível de gravidade ajuda a priorizar a revisão de alertas abertos.

Aqui estão dois exemplos de como os alertas podem ser usados.

Exemplo 1: você definiu uma política DLP para detectar dados financeiros armazenados em modelos semânticos no serviço do Power BI. A política DLP usa tipos de informações confidenciais. Ela tem duas regras.

- Regra 1: essa regra detecta números de cartão de crédito. O alerta está habilitado com uma severidade alta. Um email também é gerado.

- Regra 2: essa regra detecta contas financeiras. O alerta está habilitado com uma severidade alta.

Exemplo 2: você definiu uma política DLP que é invocada quando o rótulo de confidencialidade Altamente Restrito\Comitê Executivo e Membros da Diretoria é atribuído a um modelo semântico no serviço do Power BI. Ele não gera uma notificação do usuário. Nessa situação, talvez você não queira gerar um alerta porque só deseja registrar a ocorrência. Se necessário, você pode obter mais informações do gerenciador de atividades.

Quando um alerta de email é necessário, recomendamos que você use um grupo de segurança habilitado para email. Por exemplo, você pode usar um grupo chamado Alertas de Administração de Segurança e Privacidade.

Dica

Tenha em mente que as regras de DLP para o Power BI são verificadas a cada vez que um modelo semântico é carregado ou atualizado. Isso significa que um alerta pode ser gerado a cada vez que o modelo semântico é atualizado. Atualizações de dados regulares ou frequentes podem resultar em um número esmagador de eventos e alertas registrados.

Lista de verificação: ao considerar alertas DLP para administradores, as principais decisões e ações incluem:

- Decidir quando os alertas são necessários: para cada regra DLP que você pretende criar, determine quais situações justificam o uso de alertas.

- Esclarecer funções e responsabilidades: determine as expectativas e as ações específicas que devem ser tomadas quando um alerta é gerado.

- Determine quem receberá alertas: decida quais administradores de segurança e conformidade lidarão com alertas abertos. Confirme se as permissões e os requisitos de licenciamento são atendidos para cada administrador que usará o portal de conformidade do Microsoft Purview.

- Criar grupos de email: se necessário, crie novos grupos de segurança habilitados para email para lidar com alertas.

Workspaces no escopo

Uma política DLP para o Power BI que está configurada no portal de conformidade do Microsoft Purview se destina aos modelos semânticos de destino. Especificamente, facilita a verificação de modelos semânticos que foram publicados em um workspace Premium.

Você pode configurar a política DLP para examinar todos os workspaces Premium. Como opção, é possível incluir ou excluir workspaces específicos. Por exemplo, você pode excluir determinados workspaces de desenvolvimento ou teste considerados de menor risco (especialmente se eles não contiverem dados reais de produção). Como alternativa, você pode criar políticas separadas para determinados workspaces de desenvolvimento ou teste.

Dica

Se você decidir que apenas um subconjunto de seus workspaces Premium será incluído para DLP, considere o nível de manutenção. As regras DLP são mais fáceis de manter quando todos os workspaces Premium são incluídos. Se você decidir incluir apenas um subconjunto de workspaces Premium, verifique se você tem um processo de auditoria em vigor para poder identificar rapidamente se um novo workspace está ausente na política DLP.

Para saber mais sobre as considerações de planejamento do workspace, consulte os artigos sobre planejamento do workspace.

Lista de verificação: ao considerar quais workspaces incluir no escopo do DLP, as principais decisões e ações incluem:

- Decidir quais workspaces Premium devem ter DLP aplicado: considere se as políticas DLP devem afetar todos os workspaces do Power BI Premium ou apenas um subconjunto delas.

- Criar documentação para atribuições de workspace: se aplicável, documente quais workspaces estão sujeitos a DLP. Inclua os critérios e os motivos pelos quais os workspaces são incluídos ou excluídos.

- Correlacionar decisões DLP com a governança do workspace: se aplicável, atualize a documentação de governança do workspace para incluir detalhes sobre como o DLP é tratado.

- Considerar outros locais de arquivo importantes: além do serviço do Power BI, determine se é necessário criar outras políticas DLP para proteger arquivos de origem e arquivos exportados armazenados no OneDrive ou no SharePoint.

Requisitos de licenciamento

Para usar o DLP, há vários requisitos de licenciamento. Uma licença de Proteção de Informações do Microsoft Purview é necessária para os administradores que configurarão, gerenciarão e supervisionarão a DLP. Talvez você já tenha essas licenças porque elas estão incluídas em alguns conjuntos de licenças, como a do Microsoft 365 E5. Como alternativa, os recursos de Conformidade do Microsoft 365 E5 podem ser comprados como uma licença autônoma.

Além disso, as políticas DLP para o Power BI exigem o Power BI Premium. Esse requisito de licenciamento pode ser atendido com uma capacidade Premium ou uma licença Premium por usuário (PPU).

Dica

Se você precisar de esclarecimentos sobre os requisitos de licenciamento, fale com sua equipe de contas da Microsoft. Observe que a licença do Microsoft 365 E5 Compliance inclui outros recursos DLP que estão fora do escopo deste artigo.

Lista de verificação: ao identificar requisitos e prioridades, as principais decisões e ações incluem:

- Examinar os requisitos de licenciamento do produto: verifique se você revisou todos os requisitos de licenciamento para DLP.

- Examinar os requisitos de licenciamento Premium: verifique se os workspaces que você deseja configurar para DLP são workspaces Premium.

- Obter licenças adicionais: se aplicável, compre mais licenças para desbloquear a funcionalidade que você pretende usar.

- Atribuir licenças: atribua uma licença a cada um dos administradores de segurança e conformidade que precisarão de uma.

Documentação e treinamento do usuário

Antes de implantar o DLP para o Power BI, recomendamos que você crie e publique a documentação do usuário. Uma página do SharePoint ou uma página wiki em seu portal centralizado pode funcionar bem porque será fácil de manter. Um documento carregado em uma biblioteca compartilhada ou site do Teams também é uma boa solução.

O objetivo da documentação é alcançar uma experiência de usuário perfeita. Preparar a documentação do usuário também ajudará você a ter certeza de que considerou tudo.

Inclua informações sobre quem contatar quando os usuários tiverem dúvidas ou problemas técnicos. Como a proteção de informações é um projeto de toda a organização, o suporte geralmente é fornecido pela TI.

Perguntas frequentes e exemplos são especialmente úteis para a documentação do usuário.

Dica

Para obter mais informações, consulte Proteção de informações para o Power BI (Política de classificação e proteção de dados). Ele descreve sugestões para criar uma política de classificação e proteção de dados para que os usuários entendam o que podem ou não fazer com rótulos de confidencialidade.

Lista de verificação: ao preparar a documentação e o treinamento do usuário, as principais decisões e ações incluem:

- Atualizar a documentação para criadores e consumidores de conteúdo: atualize suas perguntas frequentes e exemplos para incluir diretrizes relevantes sobre políticas DLP.

- Publicar formas de obter ajuda: verifique se os usuários sabem como obter ajuda quando estão enfrentando algo inesperado ou que não entendem.

- Determinar se é necessário treinamento específico: crie ou atualize o treinamento do usuário para incluir informações úteis, especialmente se houver um requisito regulatório para fazer isso.

Suporte ao usuário

É importante verificar quem será responsável pelo suporte do usuário. É comum que a DLP seja compatível com um suporte centralizado de ajuda de TI.

Talvez seja necessário criar diretrizes para o suporte técnico (às vezes conhecido como runbook). Talvez você também precise realizar sessões de transferência de conhecimento para garantir que o suporte técnico esteja pronto para responder às solicitações de suporte.

Lista de verificação: ao se preparar para a função de suporte do usuário, as principais decisões e ações incluem:

- Identificar quem fornecerá suporte ao usuário: quando você estiver definindo funções e responsabilidades, certifique-se de considerar como os usuários obterão ajuda com problemas relacionados a DLP.

- Certificar-se de que a equipe de suporte do usuário está pronta: crie documentação e realize sessões de transferência de conhecimento para garantir que o suporte técnico esteja pronto para dar suporte a DLP.

- Comunique-se entre as equipes: discuta as notificações do usuário e o processo para resolve alertas DLP com a equipe de suporte, bem como seus administradores do Power BI e o Centro de Excelência. Verifique se todos os envolvidos estão preparados para possíveis perguntas de usuários do Power BI.

Resumo de implementação e teste

Depois que as decisões forem tomadas e os pré-requisitos forem atendidos, é hora de começar a implementar e testar a DLP para o Power BI.

As políticas DLP para o Power BI são configuradas no portal de conformidade do Microsoft Purview (anteriormente conhecido como Centro de conformidade do Microsoft 365) no Centro de administração do Microsoft 365.

Dica

O processo para configurar a DLP para o Power BI no portal de conformidade do Microsoft Purview envolve apenas uma etapa, em vez de duas, para configurar a política. Esse processo é diferente de quando você configura a proteção de informações no portal de conformidade do Microsoft Purview (descrito no artigo Proteção de informações do Power BI). Nesse caso, havia duas etapas distintas para configurar o rótulo e publicar uma política de rótulo. Nesse caso, para DLP, há apenas uma etapa no processo de implementação.

A lista de verificação a seguir inclui uma lista resumida das etapas de implementação de ponta a ponta. Muitas das etapas têm outros detalhes que foram abordados nas seções anteriores deste artigo.

Lista de verificação: ao implementar a DLP para Power BI, as principais decisões e ações incluem:

- Verificar o estado e as metas atuais: verifique se você tem clareza sobre o estado atual da DLP para uso com o Power BI. Todas as metas e requisitos para implementar a DLP devem ser claros e usados ativamente para impulsionar o processo de tomada de decisão.

- Tomar decisões: examine e discuta todas as decisões necessárias. Essa tarefa deve ocorrer antes de configurar qualquer coisa em produção.

- Examinar os requisitos de licenciamento: certifique-se de entender os requisitos de licenciamento de produtos e licenciamento de usuário. Se necessário, obtenha e atribua mais licenças.

- Publicar documentação do usuário: publique informações de que os usuários precisarão responder a perguntas e esclarecer as expectativas. Forneça diretrizes, comunicações e treinamento aos usuários para que eles estejam preparados.

- Criar políticas DLP: no portal de conformidade do Microsoft Purview, crie e configure cada política DLP. Consulte todas as decisões tomadas anteriormente para configurar as regras DLP.

- Executar testes iniciais: execute um conjunto inicial de testes para verificar se tudo está configurado corretamente. Use o modo de teste com alguns dados de exemplo para determinar se tudo se comporta como você esperaria, minimizando o impacto sobre os usuários. Use um pequeno subconjunto de workspaces Premium inicialmente. Considere usar um locatário de não produção quando você tiver acesso a um.

- Coletar comentários do usuário: obtenha comentários sobre o processo e a experiência do usuário. Identifique áreas de confusão ou resultados inesperados com tipos de informações confidenciais e outros problemas técnicos.

- Continuar as versões iterativas: adicione gradualmente mais workspaces Premium à política DLP até que todos eles sejam incluídos.

- Monitorar, regular e ajustar: invista recursos para examinar alertas de correspondência de política e logs de auditoria com frequência. Investigue falsos positivos e ajuste as políticas quando necessário.

Dica

Os itens desta lista de verificação estão resumidos para fins de planejamento. Para obter mais detalhes sobre esses itens de lista de verificação, consulte as seções anteriores deste artigo.

Para obter outras etapas a serem seguidas além da distribuição inicial, consulte Defender for Cloud Apps com o Power BI.

Monitoramento contínuo

Depois de concluir a implementação, você deve direcionar sua atenção para o monitoramento, a imposição e o ajuste das políticas DLP com base em seu uso.

Os administradores do Power BI e os administradores de segurança e conformidade precisarão colaborar de tempos em tempos. Para conteúdo do Power BI, há dois públicos-alvo para monitoramento.

- Administradores do Power BI: uma entrada no log de atividades do Power BI é registrada sempre que há uma correspondência de regra DLP. A entrada do log de atividades do Power BI registra detalhes do evento DLP, incluindo usuário, data e hora, nome do item, workspace e capacidade. Ele também inclui informações sobre a política, como o nome da política, o nome da regra, a gravidade e a condição correspondente.

- Administradores de segurança e conformidade: os administradores de segurança e conformidade da organização normalmente usarão relatórios, alertas e logs de auditoria do Microsoft Purview.

Aviso

O monitoramento de políticas DLP para Power BI não ocorre em tempo real porque leva tempo para que os logs e alertas DLP sejam gerados. Se sua meta for a imposição em tempo real, consulte Defender for Cloud Apps para Power BI (Políticas em tempo real).

Lista de verificação: ao implementar a DLP para o Power BI, as principais decisões e ações incluem:

- Verificar funções e responsabilidades: verifique se você tem clareza sobre quem é responsável por quais ações. Instrua e comunique-se com seus administradores ou administradores de segurança do Power BI, se eles serão diretamente responsáveis por alguns aspectos do monitoramento de DLP.

- Criar ou validar seu processo para revisar a atividade: verifique se os administradores de segurança e conformidade estão claros sobre as expectativas para revisar regularmente o gerenciador de atividades.

- Criar ou validar seu processo para resolver alertas: verifique se os administradores de segurança e conformidade têm um processo em vigor para investigar e resolve alertas de DLP quando ocorrer uma correspondência de política.

Dica

Para obter mais informações sobre auditoria, consulte Auditoria de proteção de informações e prevenção contra perda de dados para o Power BI.

Conteúdo relacionado

No próximo artigo desta série, saiba mais sobre como usar o Defender for Cloud Apps com o Power BI.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de