Eventos

Aceite o Desafio do Microsoft Learn

19 de nov., 23 - 10 de jan., 23

Ignite Edition - Desenvolva habilidades em produtos de segurança da Microsoft e ganhe um selo digital até 10 de janeiro!

Registrar agoraNão há mais suporte para esse navegador.

Atualize o Microsoft Edge para aproveitar os recursos, o suporte técnico e as atualizações de segurança mais recentes.

Com a Chave de Cliente, controla as chaves de encriptação da sua organização e, em seguida, configura o Microsoft 365 para utilizá-las para encriptar os seus dados inativos nos datacenters da Microsoft. Por outras palavras, a Chave de Cliente permite-lhe adicionar uma camada de encriptação que lhe pertence, com as suas chaves.

Configure o Azure antes de utilizar a Chave de Cliente. Este artigo descreve os passos que tem de seguir para criar e configurar os recursos do Azure necessários e, em seguida, fornece os passos para configurar a Chave de Cliente. Depois de configurar o Azure, pode determinar que política e, por conseguinte, quais as chaves a atribuir para encriptar dados em várias cargas de trabalho do Microsoft 365 na sua organização. Para obter mais informações sobre a Chave de Cliente ou para obter uma descrição geral geral, consulte Descrição Geral da Chave de Cliente.

Importante

Recomendamos vivamente que siga as melhores práticas neste artigo. Estes são denominados SUGESTÃO e IMPORTANTE. A Chave de Cliente dá-lhe controlo sobre as chaves de encriptação de raiz cujo âmbito pode ser tão grande como toda a organização. Isto significa que os erros cometidos com estas chaves podem ter um impacto amplo e podem resultar em interrupções do serviço ou perda irrevogável dos seus dados.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

O suporte do Windows 365 para a Chave de Cliente do Microsoft Purview está em pré-visualização pública e está sujeito a alterações.

Antes de começar, certifique-se de que tem as subscrições do Azure adequadas e o licenciamento do Microsoft 365, Office 365 e Windows 365 para a sua organização. Tem de utilizar subscrições pagas do Azure. As subscrições que obteve através de Subscrições Gratuitas, de Avaliação, de Patrocínios, de Subscrições MSDN e de subscrições em Suporte Legado não são elegíveis.

Importante

Licenças válidas do Microsoft 365 e do Office 365 que oferecem a Chave de Cliente do Microsoft 365:

As licenças de Conformidade Avançada do Office 365 existentes continuam a ser suportadas.

Para compreender os conceitos e procedimentos neste artigo, veja a documentação do Azure Key Vault . Além disso, familiarize-se com os termos utilizados no Azure, por exemplo, o inquilino do Microsoft Entra.

Se precisar de mais suporte para além da documentação, contacte o Suporte da Microsoft. Para fornecer feedback sobre a Chave do Cliente, incluindo a documentação, envie as suas ideias, sugestões e perspetivas para a Comunidade do Microsoft 365

Para configurar a Chave de Cliente, conclua estas tarefas pela ordem listada. O resto deste artigo fornece instruções detalhadas para cada tarefa ou liga-se para mais informações para cada passo do processo.

No Azure:

Conclua os seguintes pré-requisitos ao ligar remotamente ao Azure PowerShell. Para obter os melhores resultados, utilize a versão 4.4.0 ou posterior do Azure PowerShell:

Adicionar uma chave a cada cofre de chaves ao criar ou importar uma chave

Certifique-se de que a eliminação recuperável está ativada nos cofres de chaves

Ativar o inquilino depois de concluir as tarefas anteriores:

Conclua estas tarefas no Azure Key Vault. Tem de concluir estes passos para todos os tipos de políticas de encriptação de dados (DEPs) que utiliza com a Chave de Cliente.

A Chave de Cliente requer duas subscrições do Azure. Como melhor prática, a Microsoft recomenda que crie novas subscrições do Azure para utilização com a Chave de Cliente. As chaves do Azure Key Vault só podem ser autorizadas para aplicações no mesmo inquilino do Microsoft Entra. Tem de criar as novas subscrições com o mesmo inquilino do Microsoft Entra utilizado com a sua organização onde os DEPs estão atribuídos. Por exemplo, utilizar a sua conta escolar ou profissional que tenha privilégios de administrador global na sua organização. Para obter os passos detalhados, veja Inscrever-se no Azure como uma organização.

Importante

A Chave de Cliente requer duas chaves para cada política de encriptação de dados (DEP). Para tal, tem de criar duas subscrições do Azure. Como melhor prática, a Microsoft recomenda que tenha membros separados da sua organização a configurar uma chave em cada subscrição. Só deve utilizar estas subscrições do Azure para administrar chaves de encriptação para o Microsoft 365. Isto protege a sua organização no caso de um dos seus operadores eliminar acidentalmente, intencionalmente ou maliciosamente ou de outra forma gerir mal as chaves pelas quais são responsáveis.

Não existe um limite prático para o número de subscrições do Azure que pode criar para a sua organização. Seguir estas melhores práticas minimiza o impacto do erro humano ao mesmo tempo que ajuda a gerir os recursos utilizados pela Chave de Cliente.

Para utilizar a Chave de Cliente, o inquilino tem de ter os principais de serviço necessários registados no inquilino. Nas secções seguintes, são fornecidas instruções para verificar se os principais de serviço já estão registados no seu inquilino. Se não estiverem registados, execute o cmdlet "New-AzADServicePrincipal", conforme mostrado.

Para verificar se a aplicação inclusão da Chave de Cliente já está registada no seu inquilino, com privilégios de Administrador Global, execute o seguinte comando:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Se a aplicação não estiver registada no inquilino, execute o seguinte comando:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Para verificar se a aplicação M365DataAtRestEncryption já está registada no seu inquilino, com privilégios de Administrador Global, execute o seguinte comando:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

Se a aplicação não estiver registada no inquilino, execute o seguinte comando:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

Para verificar se a aplicação do Office 365 Exchange Online já está registada no seu inquilino, com privilégios de Administrador Global, execute o seguinte comando:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

Se a aplicação não estiver registada no inquilino, execute o seguinte comando:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

Os passos para criar um cofre de chaves estão documentados em Introdução ao Azure Key Vault. Estes passos orientam-no ao longo da instalação e iniciação do Azure PowerShell, da ligação à sua subscrição do Azure, da criação de um grupo de recursos e da criação de um cofre de chaves nesse grupo de recursos.

Quando cria um cofre de chaves, tem de escolher um SKU: Standard ou Premium. O SKU Standard permite que as chaves do Azure Key Vault sejam protegidas com software – não existe nenhuma proteção de chave do Módulo de Segurança de Hardware (HSM) – e o SKU Premium permite a utilização de HSMs para proteção de chaves do Key Vault. A Chave de Cliente aceita cofres de chaves que utilizam qualquer um dos SKU, embora a Microsoft recomende vivamente que utilize apenas o SKU Premium. O custo das operações com chaves de ambos os tipos é o mesmo, pelo que a única diferença no custo é o custo por mês para cada chave protegida por HSM. Veja Preços do Key Vault para obter detalhes.

A Chave de Cliente adicionou recentemente suporte para chaves RSA armazenadas num HSM gerido que é uma solução compatível com FIPS 140-2 Nível 3. O HSM Gerido do Azure Key Vault é um serviço cloud totalmente gerido, de elevada disponibilidade e compatível com normas de inquilino único que lhe permite salvaguardar chaves criptográficas para as suas aplicações na cloud, através de HSMs validados com FIPS 140-2 Nível 3. Para obter mais informações sobre o HSM gerido, veja a descrição geral.

Importante

Utilize os cofres de chaves de SKU Premium e chaves protegidas por HSM para dados de produção. Utilize apenas cofres de chaves e chaves de SKU Standard para fins de teste e validação.

Para cada serviço do Microsoft 365 com o qual utiliza a Chave de Cliente, crie um cofre de chaves ou um HSM gerido em cada uma das duas subscrições do Azure que criou.

Por exemplo, para permitir que a Chave de Cliente utilize DEPs para cenários do Exchange, SharePoint e várias cargas de trabalho, crie três pares de cofres de chaves ou HSMs geridos, num total de 6. Utilize uma convenção de nomenclatura que reflita a utilização pretendida do DEP ao qual associa os cofres. A tabela seguinte mostra como mapear cada Azure Key Vault (AKV) ou HSM gerido para cada carga de trabalho.

| Nome do Key Vault | Permissões para Várias Cargas de Trabalho do Microsoft 365 (M365DataAtRestEncryption) | Permissões para o Exchange | Permissões para o SharePoint e o OneDrive |

|---|---|---|---|

| ContosoM365AKV01 | Sim | Não | Não |

| ContosoM365AKV02 | Sim | Não | Não |

| ContosoEXOAKV01 | Não | Sim | Não |

| ContosoEXOAKV02 | Não | Sim | Não |

| ContosoSPOAKV01 | Não | Não | Sim |

| ContosoSPOAKV02 | Não | Não | Sim |

A criação de cofres de chaves também requer a criação de grupos de recursos do Azure, uma vez que os cofres de chaves precisam de capacidade de armazenamento (ainda que pequeno) e o registo do Key Vault, se ativado, também gera dados armazenados. Como melhor prática, a Microsoft recomenda a utilização de administradores separados para gerir cada grupo de recursos, com a administração alinhada com o conjunto de administradores que gere todos os recursos relacionados da Chave de Cliente.

Para o Exchange, o âmbito de uma política de encriptação de dados é escolhido quando atribui a política à caixa de correio. Uma caixa de correio só pode ter uma política atribuída e pode criar até 50 políticas. O âmbito de uma política do SharePoint inclui todos os dados numa organização numa localização geográfica ou geo. O âmbito de uma política de várias cargas de trabalho inclui todos os dados nas cargas de trabalho suportadas para todos os utilizadores.

Importante

Se pretender utilizar a Chave de Cliente para Várias cargas de trabalho do Microsoft 365, Exchange e SharePoint & OneDrive, certifique-se de que cria 2 Cofres de Chaves do Azure para cada carga de trabalho. Deve ser criado um total de 6 cofres.

Defina as permissões necessárias para cada cofre de chaves com o controlo de acesso baseado em funções do Azure (RBAC do Azure). As ações de configuração do Azure Key Vault são executadas com o portal do Azure. Esta secção detalha como aplicar as permissões adequadas com o RBAC.

Para atribuir wrapKeyas permissões , unwrapkeye get no Azure Key Vault, tem de atribuir a função "Utilizador de Encriptação de Serviço Criptografo do Key Vault" à aplicação do Microsoft 365 correspondente. Veja Conceder permissão a aplicações para aceder a um cofre de chaves do Azure com o RBAC do Azure | Microsoft Learn.

Para atribuir wrapKeyas permissões , unwrapkeye get no HSM gerido, tem de atribuir a função "Utilizador de Encriptação de Serviço Criptográfica do HSM Gerido" à aplicação do Microsoft 365 correspondente. Veja Gestão de funções do HSM Gerido | Microsoft Learn.

Procure os seguintes nomes para cada aplicação do Microsoft 365 ao adicionar a função ao Azure Key Vault:

Para o Exchange: Office 365 Exchange Online

Para o SharePoint e o OneDrive: Office 365 SharePoint Online

Para a política de várias cargas de trabalho (Exchange, Teams, Microsoft Purview Information Protection): M365DataAtRestEncryption

Se não vir a aplicação correspondente do Microsoft 365, verifique se registou a aplicação no inquilino.

Para obter mais informações sobre a atribuição de funções e permissões, veja Utilizar o controlo de acesso baseado em funções para gerir o acesso aos recursos de subscrição do Azure.

Administradores do cofre de chaves ou Administradores HSM Geridos que fazem a gestão diária do seu cofre de chaves para a sua organização. Estas tarefas incluem cópia de segurança, criação, obtenção, importação, lista e restauro.

Importante

O conjunto de permissões atribuídas aos administradores do cofre de chaves não inclui a permissão para eliminar chaves. Isto é intencional e uma prática importante. Normalmente, a eliminação de chaves de encriptação não é feita, uma vez que isso destrói permanentemente os dados. Como melhor prática, não conceda a permissão de eliminação de chaves de encriptação aos administradores do cofre de chaves por predefinição. Em vez disso, reserve esta permissão para os contribuidores do cofre de chaves e atribua-a apenas a um administrador a curto prazo assim que se compreenda uma compreensão clara das consequências.

Para atribuir estas permissões a um utilizador na sua organização através do RBAC, veja Atribuir funções do Azure com o portal do Azure e atribuir a função de Administrador do Key Vault .

Contribuidores que podem alterar permissões no próprio Azure Key Vault. Altere estas permissões à medida que os funcionários saem ou se juntam à sua equipa. Na rara situação em que os administradores do cofre de chaves precisam legitimamente de permissão para eliminar ou restaurar uma chave, também tem de alterar as permissões. Este conjunto de contribuidores do cofre de chaves tem de ter a função Contribuidor no cofre de chaves. Pode atribuir esta função com o RBAC. O administrador que cria uma subscrição tem este acesso implicitamente e a capacidade de atribuir outros administradores à função Contribuidor.

Existem duas formas de adicionar chaves a um Azure Key Vault ou HSM gerido; pode criar uma chave diretamente no recurso ou pode importar uma chave. Criar uma chave diretamente no Key Vault é menos complicado, mas importar uma chave fornece controlo total sobre a forma como a chave é gerada. Utilize as chaves RSA. A Chave de Cliente suporta comprimentos de Chave RSA até 4096. O Azure Key Vault não suporta moldagem e desembrulhação com teclas curvas elípticas.

Os HSMs geridos só suportam chaves protegidas por HSM. Quando cria uma chave para um HSM gerido, tem de criar uma chave RSA-HSM e não outro tipo.

Para obter instruções para adicionar uma chave a cada cofre ou HSM gerido, veja Add-AzKeyVaultKey.

Para obter passos detalhados para criar uma chave no local e importá-la para o cofre de chaves, veja Como gerar e transferir chaves protegidas por HSM para o Azure Key Vault. Utilize as instruções do Azure para criar uma chave em cada cofre de chaves.

Para verificar se uma data de expiração não está definida para as chaves, execute o cmdlet Get-AzKeyVaultKey .

Para o Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

Para o HSM gerido:

Get-AzKeyVaultKey -HsmName <HSM name>

A Chave de Cliente não pode utilizar uma chave expirada. As operações tentadas com uma chave expirada falham e, possivelmente, resultam numa falha de serviço. Recomendamos vivamente que as chaves utilizadas com a Chave de Cliente não tenham uma data de expiração.

Uma data de expiração, uma vez definida, não pode ser removida, mas pode ser alterada para uma data diferente. Se tiver de ser utilizada uma chave que tenha uma data de expiração, altere o valor de expiração para 31/12/9999 e utilize o processo de inclusão legado. As chaves com uma data de expiração definida para uma data diferente de 31/12/9999 falham na validação do Microsoft 365. O Serviço de Inclusão da Chave de Cliente só aceita chaves sem uma data de expiração.

Para alterar uma data de expiração definida para qualquer valor diferente de 31/12/9999, execute o cmdlet Update-AzKeyVaultKey .

Para o Azure Key Vault:

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Para o HSM gerido:

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Cuidado

Não defina datas de expiração em chaves de encriptação que utiliza com a Chave de Cliente.

Quando pode recuperar rapidamente as chaves, é menos provável que se depare com uma interrupção prolongada do serviço devido a chaves eliminadas acidentalmente ou maliciosamente. Esta configuração é referida como Eliminação Recuperável. Ativar a Eliminação Recuperável permite-lhe recuperar chaves ou cofres no prazo de 90 dias após a eliminação sem ter de restaurá-los a partir da cópia de segurança. Esta configuração é ativada automaticamente após a criação de novos Cofres de Chaves do Azure. A Eliminação Recuperável não pode ser desativada para recursos HSM geridos. Se estiver a utilizar cofres existentes que não têm esta definição ativada, pode ativá-la.

Para ativar a Eliminação Recuperável nos cofres de chaves, conclua estes passos:

Inicie sessão na sua subscrição do Azure com o Azure PowerShell. Para obter instruções, veja Iniciar sessão com o Azure PowerShell.

Execute o cmdlet Get-AzKeyVault . Neste exemplo, o nome do cofre é o nome do cofre de chaves para o qual está a ativar a eliminação recuperável:

$v = Get-AzKeyVault -VaultName <vault name>

$r = Get-AzResource -ResourceId $v.ResourceId

$r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True'

Set-AzResource -ResourceId $r.ResourceId -Properties $r.Properties

Confirme que a eliminação recuperável está configurada para o cofre de chaves ao executar o cmdlet Get-AzKeyVault . Se a eliminação recuperável estiver configurada corretamente para o cofre de chaves, a propriedade Eliminação Recuperável Ativada devolve um valor de Verdadeiro:

Get-AzKeyVault -VaultName <vault name> | fl

Antes de continuar, certifique-se de que "Eliminação Recuperável Ativada?". está definido como "Verdadeiro" e o "Período de Retenção de Eliminação Recuperável (dias)" está definido como "90".

Imediatamente após a criação ou qualquer alteração a uma chave, efetue uma cópia de segurança e armazene cópias da cópia de segurança, tanto online como offline. Para criar uma cópia de segurança de uma chave do Azure Key Vault ou do HSM gerido, execute o cmdlet Backup-AzKeyVaultKey .

Depois de configurar os cofres de chaves e adicionar as chaves, execute o seguinte comando para obter o URI da chave em cada cofre de chaves. Utilize estes URIs quando criar e atribuir cada DEP mais tarde, por isso guarde estas informações num local seguro. Execute este comando uma vez para cada cofre de chaves.

No Azure PowerShell:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

Para o HSM gerido:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

O Serviço de Inclusão da Chave de Cliente do Microsoft 365 é um serviço que lhe permite ativar a Chave de Cliente no seu próprio inquilino. Esta funcionalidade valida automaticamente os recursos necessários da Chave de Cliente. Se pretender, pode validar os recursos separadamente antes de prosseguir com a ativação da Chave de Cliente no seu inquilino.

Importante

Este serviço ainda não está disponível para os seguintes cenários:

A conta utilizada para integração tem de ter as seguintes funções que satisfaçam as permissões mínimas:

Inicie sessão na sua subscrição do Azure com o Azure PowerShell. Para obter instruções, veja Iniciar sessão com o Azure PowerShell.

Instale a versão mais recente do módulo M365CustomerKeyOnboarding disponível na Galeria do PowerShell. Confirme que está a transferir a versão mais recente ao ver o separador "Histórico de Versões" na parte inferior da página. Inicie uma sessão do PowerShell como administrador. Copie e cole o comando no Azure PowerShell e execute-o para instalar o pacote. Se lhe for pedido, selecione a opção "Sim a Todos ". A instalação demora alguns momentos.

Existem três modos de inclusão diferentes que cada um utilizou para diferentes finalidades no processo de integração. Estes 3 modos são "Validar", "Preparar", "Ativar". Ao executar o cmdlet em Criar um pedido de Inclusão, indique o modo com o parâmetro "-OnboardingMode".

Utilize o modo "Validar" para validar se a configuração dos recursos utilizados para a Chave de Cliente está correta. Não serão tomadas medidas em nenhum dos seus recursos neste modo.

Importante

Pode executar este modo quantas vezes quiser se alterar a configuração de qualquer um dos seus recursos.

O modo "Preparar" executa uma ação nos recursos da Chave de Cliente ao registar as 2 subscrições do Azure indicadas no cmdlet para utilizar um MandatoryRetentionPeriod. A perda temporária ou permanente de chaves de encriptação de raiz pode ser disruptiva ou mesmo catastrófica para a operação de serviço e pode resultar em perda de dados. Por este motivo, os recursos utilizados com a Chave de Cliente requerem uma proteção forte. Um período de retenção obrigatório impede o cancelamento imediato e irrevogável da sua subscrição do Azure. Depois de executar o cmdlet, as subscrições podem demorar até 1 hora a refletir a alteração. Para verificar o estado do registo MandatoryRetentionPeriod, depois de executar o cmdlet no modo de preparação, avance para o modo "validar".

Importante

É obrigatório registar o MandatoryRetentionPeriod para as suas subscrições do Azure. Só terá de executar este modo uma vez, a menos que lhe seja pedido para o fazer novamente pelo cmdlet .

Utilize este modo quando estiver pronto para integrar na Chave de Cliente. "Ativar" só ativará o seu inquilino para a Chave de Cliente para a carga de trabalho indicada pelo parâmetro -Scenario . Se quiser ativar a Chave de Cliente para o Exchange e m365DataAtRestEncryption, execute o cmdlet de inclusão um total de 2 vezes, uma vez para cada carga de trabalho. Antes de executar o cmdlet no modo "ativar", verifique se os recursos estão configurados corretamente, indicado por "Transmitido" em "ValidationResult".

Importante

A opção Ativar só irá integrar com êxito o seu inquilino na Chave de Cliente se os recursos cumprirem as verificações no modo "validar".

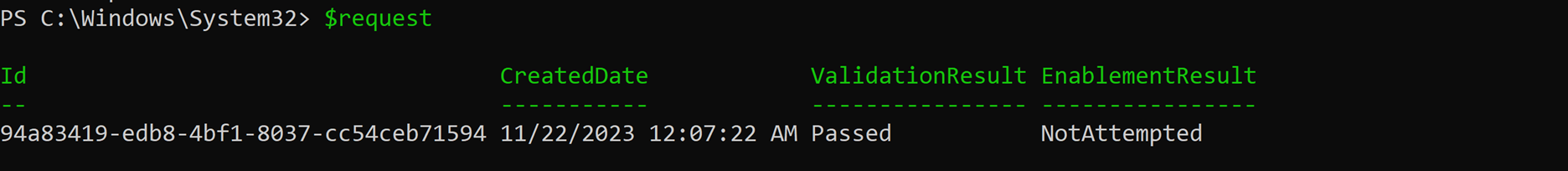

O primeiro passo neste processo de automatização é criar um novo pedido. O PowerShell permite-lhe compactar os resultados do cmdlet em variáveis. Compacte o novo pedido numa variável. Pode criar uma variável com o símbolo "$", seguido do nome da variável.

No exemplo, $request é a variável que pode atribuir a um pedido de inclusão.

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| Parâmetro | Descrição | Exemplo |

|---|---|---|

| -Organização | Introduza o seu ID de inquilino sob a forma de xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx. | abcd1234-abcd-efgh-hijk-abcdef123456 |

| -Cenário | Introduza a carga de trabalho a que pretende integrar. As opções a introduzir são: "MDEP" – Chave de Cliente para Várias Cargas de Trabalho 'EXO' – Chave de Cliente do Exchange |

MDEP or EXO |

| -Subscrição1 | Introduza o ID da subscrição do Azure da primeira subscrição que registou para um Período de Retenção Obrigatório. | p12ld534-1234-5678-9876-g3def67j9k12 |

| -VaultName1 | Introduza o nome do cofre do primeiro Azure Key Vault que configurou para a Chave de Cliente. | EXOVault1 |

| -KeyName1 | Introduza o nome da primeira Chave do Azure Key Vault no primeiro cofre de chaves do Azure que configurou para a Chave de Cliente. | EXOKey1 |

| -Subscrição2 | Introduza o ID da subscrição do Azure da segunda subscrição que registou para um Período de Retenção Obrigatório. | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

| -VaultName2 | Introduza o nome do cofre do segundo Azure Key Vault que configurou para a Chave de Cliente. | EXOVault2 |

| -KeyName2 | Introduza o nome da segunda Chave do Azure Key Vault no segundo cofre de chaves do Azure que configurou para a Chave de Cliente. | EXOKey2 |

| -Modo de Inclusão | "Preparar" – a configuração necessária é feita nos seus recursos ao aplicar o MandatoryRetentionPeriod nas suas subscrições. Esta ação pode demorar até 1 hora a ser aplicada. "Validar" – valide apenas os recursos do Azure Key Vault e da subscrição do Azure, não integre a Chave de Cliente. Este modo seria útil se quiser verificar todos os seus recursos, mas optar por integrar oficialmente mais tarde. "Ativar" – valide os recursos do Azure Key Vault e da Subscrição e ative a Chave de Cliente no seu inquilino se a validação for bem-sucedida. |

Preparar or Habilitar or Validar |

É aberta uma janela do browser a pedir-lhe para iniciar sessão com a sua conta com privilégios. Inicie sessão com as credenciais adequadas.

Depois de iniciar sessão com êxito, navegue de volta para a Janela do PowerShell. Execute a variável com a qual compactou o cmdlet de inclusão para obter uma saída do seu pedido de inclusão.

$request

Recebe uma saída com o ID, CreatedDate, ValidationResult e EnablementResult.

| Saída | Descrição |

|---|---|

| ID | ID associado ao pedido de inclusão criado. |

| CreatedDate | Data de criação do pedido. |

| ValidationResult | Indicador de validação com êxito/sem êxito. |

| EnablementResult | Indicador de ativação com êxito/sem êxito. |

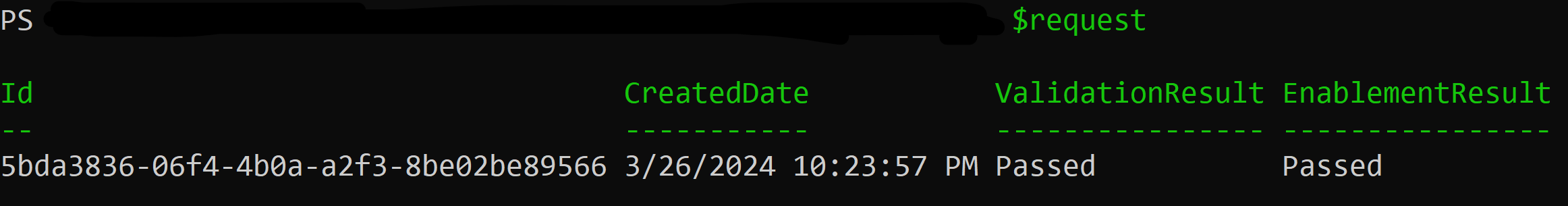

Um inquilino que esteja pronto para utilizar a Chave de Cliente tem "Êxito" em "ValidationResult" e "EnablementResult", conforme mostrado:

Avance para Os Passos Seguintes se o inquilino tiver sido integrado com êxito na Chave de Cliente.

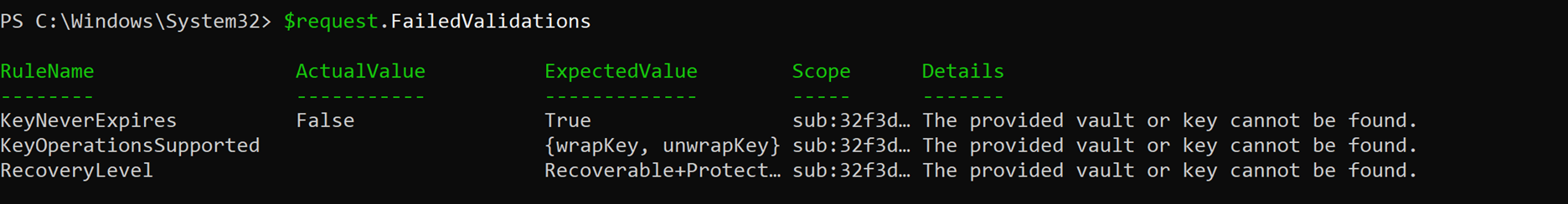

Se a validação estiver a falhar para o inquilino, os passos seguintes são um guia para investigar a causa dos recursos configurados incorretamente. Para verificar que recursos configurados incorretamente estão a causar a falha da validação, armazene o resultado de inclusão numa variável e navegue para os resultados de validação.

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

$request.FailedValidations

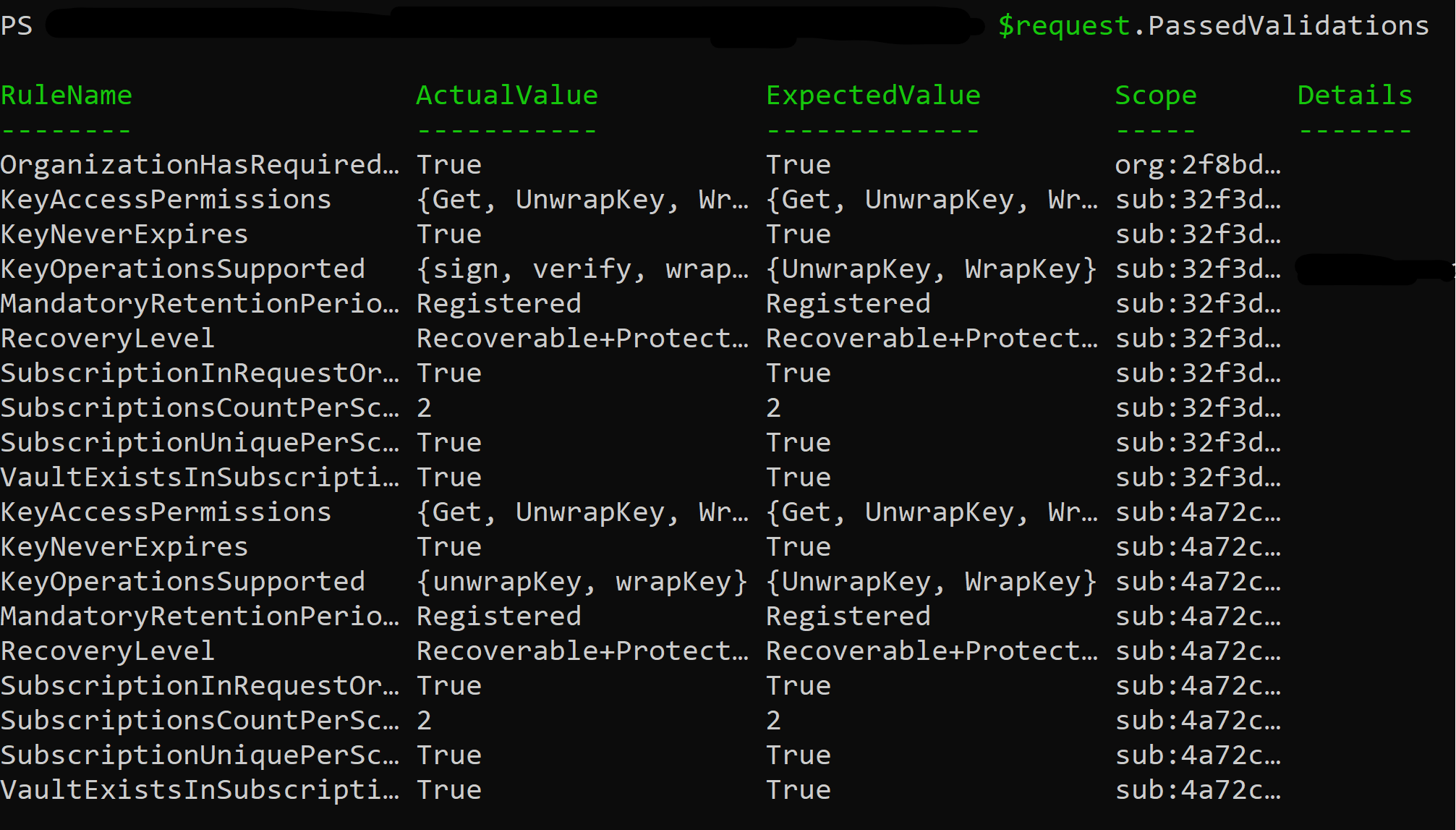

O valor esperado de cada regra é apresentado na coluna "ExpectedValue" enquanto o valor real aparece na coluna "ActualValue". A coluna "âmbito" mostra os primeiros cinco carateres do seu ID de subscrição, permitindo-lhe determinar qual a subscrição e o cofre de chaves subjacentes que tiveram o problema. A secção "Detalhes" fornece uma descrição da causa raiz do erro e como lidar com o mesmo.

| RuleName | Descrição | Solução |

|---|---|---|

| MandatoryRetentionPeriodState | Devolve o estado de MandatoryRetentionPeriod | Verifique se o modo "Preparar" foi executado. Se o problema persistir, navegue para Estado do Período de Retenção Obrigatório Incorreto. |

| SubscriptionInRequestOrganization | A sua subscrição do Azure está na sua organização. | Verifique se a subscrição fornecida foi criada no inquilino indicado |

| VaultExistsinSubscription | O Azure Key Vault está na sua subscrição do Azure. | Verifique se o Azure Key Vault foi criado na subscrição indicada |

| SubscriptionUniquePerScenario | A sua subscrição é exclusiva para a Chave de Cliente. | Verifique se está a utilizar dois IDs de subscrição exclusivos |

| SubscriptionsCountPerScenario | Tem duas subscrições por cenário. | Verifique se está a utilizar duas subscrições no pedido |

| RecoveryLevel | O nível de recuperação da chave AKV é Recuperável+ProtectedSubscription. | Estado do Período de Retenção Obrigatório Incorreto |

| KeyOperationsSupported | O cofre de chaves tem as permissões necessárias para a carga de trabalho adequada. | Atribuir as permissões adequadas às Chaves AKV |

| KeyNeverExpires | A chave AKV não tem uma data de expiração. | Verificar a expiração das chaves |

| KeyAccessPermissions | A chave AKV tem as permissões de acesso necessárias | Atribuir as permissões adequadas às Chaves AKV |

| OrganizationHasRequiredServicePlan | A sua organização tem o plano de serviço correto para utilizar a Chave de Cliente. | Certifique-se de que o inquilino tem as licenças necessárias |

Se o MandatoryRetentionPeriodState estiver definido como "Recuperável" ou "Recuperável+Removível" uma hora depois de executar o cmdlet de inclusão no modo "Preparar" e tiver a Eliminação Recuperável ativada nos Cofres de Chaves do Azure, execute os seguintes passos:

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

Registe novamente os Fornecedores de Recursos "Microsoft.Resources" e "Microsoft.KeyVault" em ambas as subscrições.

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources

Register-AzResourceProvider -ProviderNamespace Microsoft.Keyvault

az provider register --namespace Microsoft.Resources

az provider register --namespace Microsoft.Keyvault

Para verificar o nível de recuperação de uma chave, no Azure PowerShell, execute o cmdlet Get-AzKeyVaultKey da seguinte forma:

(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).Attributes

Para verificar que validações passaram, execute os seguintes comandos:

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

$request.PassedValidations

Utilize apenas este método se os cenários não suportados do Serviço de Inclusão da Chave de Cliente se aplicarem ao seu inquilino. Se quiser integrar a Chave de Cliente com o método legado, depois de concluir todos os passos para configurar os Cofres de Chaves do Azure e as subscrições, contacte o Suporte da Microsoft para pedir suporte à Chave de Cliente.

Se tiver um inquilino localizado em GCC-H ou DoD e quiser ativar a Chave de Cliente, depois de concluir todos os passos para configurar os cofres e subscrições do Azure Key Vault, contacte o Suporte da Microsoft que pede suporte à Chave de Cliente para inquilinos governamentais.

Existem dois pré-requisitos para integrar na Chave de Cliente do SharePoint e do OneDrive.

O inquilino já foi integrado na Chave de Cliente do Exchange ou da Chave de Cliente para Várias Cargas de Trabalho.

Ambas as subscrições estão registadas para utilizar um Período de Retenção Obrigatório.

Se o seu inquilino cumprir ambos os pré-requisitos, navegue para Criar um DEP para utilização com o SharePoint e o OneDrive

Depois de concluir os passos neste artigo, está pronto para criar e atribuir DEPs. Para obter instruções, veja Gerir a Chave de Cliente.

Eventos

Aceite o Desafio do Microsoft Learn

19 de nov., 23 - 10 de jan., 23

Ignite Edition - Desenvolva habilidades em produtos de segurança da Microsoft e ganhe um selo digital até 10 de janeiro!

Registrar agora